-

![Poczta e-mail głównym źródłem ransomware Poczta e-mail głównym źródłem ransomware]()

Poczta e-mail głównym źródłem ransomware

... też rozwiązania umożliwiające zidentyfikowanie ewentualnych luk w zabezpieczeniach. Aby takie systemy były skuteczne, powinny na bieżąco synchronizować między sobą informacje. Nie należy też zapominać, że często to człowiek okazuje się najsłabszym ogniwem w łańcuchu zabezpieczeń. Dlatego każdy pracownik powinien wiedzieć na co uważać i znać ...

-

![Kolejna epidemia cyberataków ransomware Kolejna epidemia cyberataków ransomware]()

Kolejna epidemia cyberataków ransomware

... Pointa. Dały one cyberprzestępcom możliwość pokonania zabezpieczeń i infiltracji sieci organizacji. Sytuacja pozwoliła na coraz śmielsze działania hakerów, a ich efektem są cyberataki ransomware, które polegają na szyfrowaniu setek tysięcy plików, obezwładniając użytkowników i wykorzystując systemy IT jako zakładników. W części przypadków firmy ...

-

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii]()

3 trendy technologiczne z czasów pandemii

... firmy tworzące oprogramowanie w modelu SaaS, twierdzi, że rosnący popyt na implementację zabezpieczeń przed cyberatakami szczególnie w branżach takich jak bankowość, czy opieka zdrowotna ... podkreśliła znaczenie i wartość API w komercyjnej przestrzeni bankowej. Systemy oparte na interfejsach programowania aplikacji umożliwiają szybkie płatności, ...

-

![Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie [© Tanusha - Fotolia.com] Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie]()

Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie

... lub przestarzałe systemy operacyjne mogą prowadzić do naruszenia zabezpieczeń i utraty danych. Organizacje muszą brać to zagadnienie pod uwagę podczas wdrażania strategii cyberbezpieczeństwa. Oznacza to konieczność kształcenia pracowników w dziedzinie zagrożeń związanych z pozbywaniem się starych urządzeń oraz ustanawiania odpowiednich zabezpieczeń ...

-

![Bezpieczne płatności online przed świętami i nie tylko Bezpieczne płatności online przed świętami i nie tylko]()

Bezpieczne płatności online przed świętami i nie tylko

... O czym warto pamiętać podczas internetowych zakupów i jak bezpiecznie płacić online? 1. Aktualizuj systemy operacyjne na swoich urządzeniach. Aktualizacje instalują najnowsze funkcje nie tylko w oprogramowaniu, ale również w obszarze zabezpieczeń. Dzięki temu system może wykryć luki zagrażające bezpieczeństwu w urządzeniu, a tym samym uniemożliwić ...

-

![Smartfon dla dziecka - jak zadbać o bezpieczeństwo? [© pixabay.com] Smartfon dla dziecka - jak zadbać o bezpieczeństwo?]()

Smartfon dla dziecka - jak zadbać o bezpieczeństwo?

... zacznie być użytkowany warto zapoznać się z rozwiązaniami od renomowanych dostawców zabezpieczeń, które chronią dane Twojego dziecka. Dodatkowo warto też sprawdzić, jak producent ... i ile czasu spędzi przed ekranem danego dnia. Umożliwiają to zarówno systemy iOS, jak i Android. Kontrola rodzicielska może być aktywowana zaraz po wyjęciu urządzenia ...

-

![Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie? [© pixabay.com] Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie?]()

Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie?

... weryfikacji strat, likwidator szkód reprezentujący ubezpieczyciela z pewnością będzie weryfikował stan zabezpieczeń przeciwpożarowych i obowiązujące procedury. Jeśli okaże się, że nie były ... zlokalizowanych w przedsiębiorstwie (powierzchnia, konstrukcja, użyte materiały budowlane), systemy i rodzaje magazynowania oraz wynikające z tego zagrożenia i ...

-

![Dark web monitoring - dlaczego należy kontrolować ciemną sieć? Dark web monitoring - dlaczego należy kontrolować ciemną sieć?]()

Dark web monitoring - dlaczego należy kontrolować ciemną sieć?

... złośliwej aktywności i badania systemów pod względem nietypowych działań w przypadku, gdy systemy firmy zostały już zaatakowane. Szybsze reagowanie na incydenty – Dark ... cyberochronnymi. Pozwoli to na generowanie dokładniejszych informacji o zagrożeniach i stanie zabezpieczeń. Chcąc zapobiegać wyciekom biznesowych informacji do dark webu, należy ...

-

![7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne [© Jakub Jirsák - Fotolia.com] 7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne]()

7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne

... które mogą nastąpić po incydencie. Dostawców chmur też dotykają awarie jak również są celem dla cyberprzestępców. 4. Brak regularnych poprawek zabezpieczeń Brak poprawek naraża systemy chmurowe na wykorzystanie luk w zabezpieczeniach. To z kolei może skutkować atakiem złośliwym oprogramowaniem czy wyciekiem danych. Zarządzanie poprawkami, wdrażanie ...

-

![Edukacja pod ostrzałem cyberprzestępców [© gpointstudio na Freepik] Edukacja pod ostrzałem cyberprzestępców]()

Edukacja pod ostrzałem cyberprzestępców

... dane analityczne wyraźnie wskazują, że ponad 90 proc. skutecznych ataków na systemy firm wynika z błędu ludzkiego. Instytucje edukacyjne należą do głównych celów hakerów i ... urządzenia, korzystają z publicznego Wi-Fi, a także pracują zdalnie z miejsc o niskim poziomie zabezpieczeń, co czyni sieci uczelniane bardziej podatnymi na ataki. Placówki ...

-

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów]()

Cyfrowa tożsamość na celowniku hakerów

... . W związku z tym niezwykle ważne jest, aby firmy regularnie monitorowały swoje systemy i wdrażały środki bezpieczeństwa, aby zapobiegać takim atakom. Zagrożenia związane z tożsamością – ... w tym kwartale wykazało źle skonfigurowane lub nie w pełni włączone rozwiązania zabezpieczeń sieciowych. Raport Cisco Talos podkreśla, że ataki na tożsamość są ...

-

![Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków [© wygenerowane przez AI] Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków]()

Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków

... na świecie rośnie i do 2025 roku osiągnie wartość 18,1 miliardów USD. Systemy płatności mobilnych, w tym Apple Pay, Google Pay czy WeChat Pay, rozwijają się ... czy Google Pay zmusza sektor finansowy do wzmożonych działań na tle zabezpieczeń systemowych i ochrony wrażliwych danych – podkreśla Wojciech Głażewski, dyrektor Check Point Software w Polsce. ...

-

![Pracownicy na bakier z hasłami: jedno hasło do wielu kont i notatki na wyciągnięcie ręki [© wygenerowane przez AI] Pracownicy na bakier z hasłami: jedno hasło do wielu kont i notatki na wyciągnięcie ręki]()

Pracownicy na bakier z hasłami: jedno hasło do wielu kont i notatki na wyciągnięcie ręki

... lub produkcyjnego, cyberprzestępcy mogą wykorzystać to z chirurgiczną precyzją. Paradoksalnie – w epoce zaawansowanych technologii to nie systemy, lecz ludzie są najczęstszym celem ataków. Atakujący coraz częściej nie łamią zabezpieczeń, tylko ludzką czujność. Sięgają po phishing, socjotechnikę czy fałszywe wiadomości od „przełożonych” po to, by ...

-

![Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych? [© pexels] Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych?]()

Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych?

... często bez świadomości ryzyka. Tymczasem polskie firmy wciąż nie nadążają za wdrażaniem zabezpieczeń. Jeszcze przed tym, zanim większość polskich firm w ogóle zorientowała ... bezpieczeństwa zgodna z ISO 27001 i NIS2 jednoznacznie wskazuje, że wszelkie systemy przetwarzające informacje – także te oparte na AI – muszą podlegać zasadom kontroli ...

-

![Nowe procesory Intel Xeon 2,8 i 2,6 GHz [© violetkaipa - Fotolia.com] Nowe procesory Intel Xeon 2,8 i 2,6 GHz]()

Nowe procesory Intel Xeon 2,8 i 2,6 GHz

... Web hosting), buforowania danych, mechanizmów wyszukiwania, zabezpieczeń i przesyłu mediów strumieniowych. Te efektywne kosztowo serwery oparte na architekturze Intela wykorzystywane są do budowania skalowalnej infrastruktury, np. u dostawców usług internetowych, którzy mogą systematycznie rozszerzać swoje systemy i zdwajać je zapewniając sobie tym ...

Tematy: procesory intel xeon, intel corporation -

![Ascom Poland na targach INTERTELECOM 2003 [© violetkaipa - Fotolia.com] Ascom Poland na targach INTERTELECOM 2003]()

Ascom Poland na targach INTERTELECOM 2003

... konfigurację nie tylko liczby modułów prostownikowych, ale także zestawu zabezpieczeń bateryjnych i odbiorczych. Te właściwości siłowni determinują jej zastosowanie szczególnie przy budowie infrastruktury telefonii GSM. Po zainstalowaniu kolejnych modułów ta sama siłownia może zasilać systemy GSM 3G bez potrzeby dodawania kolejnych siłowni. Bez ...

-

![A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki]()

A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki

... operacyjnych, przedstawiono także usługi telnet i FTP, pewne rozproszone systemy operacyjne oraz problemy z nimi związane. W rozdziale siedemnastym omówiono ... przede wszystkim przed zniszczeniem i poznaniem przez osoby trzecie). Mamy tu omówienie zabezpieczeń w różnych systemach (UNIX, MULTICS, Windows NT) i popularnych rodzajów zagrożeń (jak: ...

Tematy: -

![Veracomp kontra spam [© Syda Productions - Fotolia.com] Veracomp kontra spam]()

Veracomp kontra spam

... się na produktach do zabezpieczania sieci teleinformatycznych przed włamaniami zewnętrznymi i wewnętrznymi. Zapory ogniowe, ochrona antywirusowa, systemy wykrywania i blokowania włamań do sieci oraz ocena stanu zabezpieczeń systemów IT – stanowiły podstawę oferty dystrybutora w tym zakresie. Podpisując umowę z Clearswift, Veracomp może zaproponować ...

-

![Zaufanie w handlu elektronicznym [© Minerva Studio - Fotolia.com] Zaufanie w handlu elektronicznym]()

Zaufanie w handlu elektronicznym

... sklepów nie stosuje odpowiednich zabezpieczeń. Po drugiej stronie muru nieufności stoją sprzedawcy, którzy przeważnie zdają sobie sprawę z obaw klientów. Istnieje więc obopólna świadomość, że konieczne jest zwiększenie zaufania w transakcjach on-line. Bezpieczna infrastruktura sieciowa, bezpieczne systemy płatności i przeprowadzania transakcji ...

-

![Internet i komputery w Polsce - raport 2005 Internet i komputery w Polsce - raport 2005]()

Internet i komputery w Polsce - raport 2005

... milionów do ponad trzech milionów ośmiuset tysięcy. 2.4.2 Rodzaje zabezpieczeń informatycznych stosowanych przez przedsiębiorstwa Zabezpieczenia informatyczne stosowane przez ... przedsiębiorstw średnich oraz 71% przedsiębiorstw małych. Drugim w kolejności były systemy zaporowe tzw. firewalls (zarówno w postaci oprogramowania jak i sprzętu) stosowane ...

-

![Download SUSE Linux 10.1 z www [© Nmedia - Fotolia.com] Download SUSE Linux 10.1 z www]()

Download SUSE Linux 10.1 z www

... systemem oraz usługi zabezpieczeń aplikacji Novell AppArmor. Doświadczenia Novella z wersji SUSE Linux 10.1 zostaną wykorzystane w ramach projektu Code 10, mającego na celu przygotowanie wydajnej, niezawodnej i bezpiecznej platformy sieciowej i desktopowej dla biznesu. W ramach Code 10 powstają m.in. systemy SUSE Linux Enterprise Server ...

-

![Karty kredytowe tańsze czy droższe? [© denphumi - Fotolia.com] Karty kredytowe tańsze czy droższe?]()

Karty kredytowe tańsze czy droższe?

... rozwój nowych sposobów płatności, takich jak na przykład płatności bezstykowe, czy zabezpieczeń, jak karty chipowe, również pochodzą z opłaty interchange. Na samym końcu ... z argumentem UOKiKu, że w niektórych państwach, gdzie funkcjonują inne niż Visa i MasterCard systemy, opłata interchange nie jest w ogóle pobierana? Po pierwsze dotyczy to krajów ...

-

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy]()

Windows Vista i wirusy

... ataki typu phishing, które wykorzystują wykonywanie skryptów między różnymi strefami zabezpieczeń, stanowią tylko niewielki odsetek znanych ataków. Funkcje bezpieczeństwa ... z Kaspersky Lab, bez wątpienia Vista jest bezpieczniejsza niż wcześniejsze systemy operacyjne Microsoftu. System skonfigurowany w taki sposób, aby blokował wszystko z ...

-

![Mercor zadebiutował na GPW [© denphumi - Fotolia.com] Mercor zadebiutował na GPW]()

Mercor zadebiutował na GPW

... i licencji ok. 33 mln zł na akwizycje podmiotów z rynku biernych zabezpieczeń przeciwpożarowych, kwota ta jest dolnym progiem zakresu, a dodatkowe środki na ... ogniowej wyłącznie na zamówienie klienta, systemy oddymiania, odprowadzania ciepła i doświetleń dachowych, systemy wentylacji pożarowej, zabezpieczenia ogniochronne konstrukcji budowlanych. ...

-

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności]()

Karty kredytowe a bezpieczeństwo płatności

... do środków, poprzez swego rodzaju "dematerializację" karty kredytowej. Pierwsza strategia zaowocowała dodatkowymi systemami zabezpieczeń, oferowanymi przez operatorów najpopularniejszych kart płatniczych oraz banki-wystawców (systemy "Verified by Visa", "MasterCard SecureCode"). Druga - powstaniem tzw. kart wirtualnych. Karty wirtualne Rozwój ...

-

![Społeczeństwo informacyjne 2004-2006 Społeczeństwo informacyjne 2004-2006]()

Społeczeństwo informacyjne 2004-2006

... miało własnej strony WWW w 2006 r. 8. W 2006 r. 94% przedsiębiorstw z dostępem do Internetu stosowało co najmniej jedno spośród następujących zabezpieczeń informatycznych: ochrona antywirusowa, systemy zaporowe, serwery szyfrujące lub przechowywanie kopii zapasowych poza siedzibą firmy. 9. W 2005 r. przez Internet kupowało 23% firm, a sprzedawało ...

-

![Bezpieczeństwo sieci firmowej - porady [© stoupa - Fotolia.com] Bezpieczeństwo sieci firmowej - porady]()

Bezpieczeństwo sieci firmowej - porady

... sieci przedsiębiorstwa i dopilnuj, aby wszystkie systemy operacyjne i inne aplikacje były uaktualniane i korygowane najnowszymi poprawkami. Uaktywnij funkcję automatycznego uaktualniania w systemach operacyjnych, przeglądarkach i aplikacjach wszystkich użytkowników. Opublikuj reguły zabezpieczeń i korzystania z Internetu dla użytkowników komputerów ...

-

![Symantec: rozwiązania do szyfrowania danych [© Nmedia - Fotolia.com] Symantec: rozwiązania do szyfrowania danych]()

Symantec: rozwiązania do szyfrowania danych

... Control zarządza użyciem przenośnych urządzeń dyskowych poprzez szereg zabezpieczeń, na przykład poprzez monitorowanie wykorzystania urządzenia i transferu plików ... wymiennych urządzeń pamięciowych, czy też stosowaniem szyfrowania. Nowo obsługiwane systemy klienckie Symantec dostarcza szereg rozwiązań szyfrujących przeznaczonych dla przedsiębiorstw ...

-

![Technologia ważna dla usług edukacyjnych [© Scanrail - Fotolia.com] Technologia ważna dla usług edukacyjnych]()

Technologia ważna dla usług edukacyjnych

... stawiano wykorzystanie technologii do lepszej współpracy, wprowadzanie silniejszych zabezpieczeń systemów komputerowych w kampusach oraz wykorzystanie technologii do ... uczenia się. Ponadto oczekują lepszego wykorzystania inwestycji w systemy oceniania na podstawie danych i systemy podejmowania decyzji. Przedstawiciele szkół wyższych na całym świecie ...

-

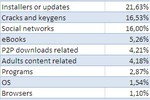

![Niebezpieczne strony internetowe I kw. 2011 Niebezpieczne strony internetowe I kw. 2011]()

Niebezpieczne strony internetowe I kw. 2011

... . Z analizy PandaLabs, laboratorium systemów zabezpieczających firmy Panda Security, lidera zabezpieczeń działających w chmurze wynika, że 25 proc. stron jako wabik wykorzystywało ... Najczęściej poszukiwanym systemem operacyjnym jest Windows, za którym plasują się systemy Mac i Linux. Na rynku przeglądarek internetowych nadal dominuje Explorer, któremu ...

-

![Monitoring gości hotelowych na EURO 2012 Monitoring gości hotelowych na EURO 2012]()

Monitoring gości hotelowych na EURO 2012

... osób i mienia. Ze względu na kryterium funkcjonalności najogólniej systemy nadzoru wideo można podzielić na kilka kategorii. Technologię przetwarzania obrazu: ... o konkretnie stwierdzonych działaniach, np. próby wejścia na strony zablokowane, próby usunięcia zabezpieczeń itp. Ponadto każde stwierdzone tego typu działania należy niezwłocznie zgłosić ...

-

![Przechowywanie akt osobowych pracownika [© fotogestoeber - Fotolia.com] Przechowywanie akt osobowych pracownika]()

Przechowywanie akt osobowych pracownika

... np. kodów dostępu, czy kart chipowych. Dopuszczalne są wszelkiego rodzaju systemy alarmowe, systemy monitoringu i służby ochrony. Wybierając konkretne środki zabezpieczenia akt pracodawca powinien wziąć pod uwagę przede wszystkim: koszty zastosowanych zabezpieczeń, charakter chronionych danych oraz szkodę jaka mogłaby wystąpić w przypadku ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... udają swoje oryginalne odpowiedniki. Najczęściej są to fałszywe elektroniczne bankowe systemy transakcyjne, choć zdarzały się też przypadki podszywania się pod znane serwisy aukcyjne ... i musi na nim zostać zastosowany tzw. jailbreak, czyli usunięcie oryginalnych zabezpieczeń firmy Apple. MIT 10: Portale społecznościowe są niegroźne i wolne od ...

-

![Bezpieczeństwo IT: brak zaufania do infrastruktur [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: brak zaufania do infrastruktur]()

Bezpieczeństwo IT: brak zaufania do infrastruktur

... liczby nowoczesnych technologii z zakresu ciągłej dostępności, zaawansowanych zabezpieczeń oraz zintegrowanych systemów tworzenia i odtwarzania kopii zapasowych. ... że wdrożono już w nim więcej nowoczesnych, strategicznych technologii, takich jak systemy analizy wielkich zbiorów danych. Brak zaufania do infrastruktur technologicznych: Niemal ...

-

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP]()

FireEye Oculus dla sektora MSP

... i wywołaniami zwrotnymi dla wielu protokołów. Zabezpiecza w ten sposób poufne dane i systemy. Ochrona przed zagrożeniami w poczcie elektronicznej — małe i średnie firmy mogą wykorzystać ... dostępnych tu narzędzi warto wymienić: Continuous Monitoring — analizy zabezpieczeń FireEye rozszerzają możliwości informatyków w firmie klienta i pozwalają ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii](https://s3.egospodarka.pl/grafika2/SaaS/3-trendy-technologiczne-z-czasow-pandemii-234259-150x100crop.jpg)

![Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie [© Tanusha - Fotolia.com] Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Firmowe-dane-na-prywatnych-telefonach-i-laptopach-Do-kupienia-w-komisie-234916-150x100crop.jpg)

![Smartfon dla dziecka - jak zadbać o bezpieczeństwo? [© pixabay.com] Smartfon dla dziecka - jak zadbać o bezpieczeństwo?](https://s3.egospodarka.pl/grafika2/smartfony/Smartfon-dla-dziecka-jak-zadbac-o-bezpieczenstwo-249819-150x100crop.jpg)

![Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie? [© pixabay.com] Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie?](https://s3.egospodarka.pl/grafika2/Instrukcja-Bezpieczenstwa-Pozarowego/Jak-wyglada-dobra-Instrukcja-Bezpieczenstwa-Pozarowego-w-firmie-252900-150x100crop.jpg)

![7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne [© Jakub Jirsák - Fotolia.com] 7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne](https://s3.egospodarka.pl/grafika2/dane-w-chmurze/7-bledow-ktorych-musisz-unikac-aby-dane-w-chmurze-byly-bezpieczne-257901-150x100crop.jpg)

![Edukacja pod ostrzałem cyberprzestępców [© gpointstudio na Freepik] Edukacja pod ostrzałem cyberprzestępców](https://s3.egospodarka.pl/grafika2/cyberataki/Edukacja-pod-ostrzalem-cyberprzestepcow-261566-150x100crop.jpg)

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Cyfrowa-tozsamosc-na-celowniku-hakerow-263139-150x100crop.jpg)

![Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków [© wygenerowane przez AI] Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków](https://s3.egospodarka.pl/grafika2/platnosci-mobilne/Smartfony-i-platnosci-mobilne-to-lakomy-kasek-dla-hakerow-rosnie-liczba-cyberatakow-268214-150x100crop.png)

![Pracownicy na bakier z hasłami: jedno hasło do wielu kont i notatki na wyciągnięcie ręki [© wygenerowane przez AI] Pracownicy na bakier z hasłami: jedno hasło do wielu kont i notatki na wyciągnięcie ręki](https://s3.egospodarka.pl/grafika2/haslo/Pracownicy-na-bakier-z-haslami-jedno-haslo-do-wielu-kont-i-notatki-na-wyciagniecie-reki-269593-150x100crop.jpg)

![Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych? [© pexels] Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych?](https://s3.egospodarka.pl/grafika2/ChatGPT/Shadow-AI-w-polskich-firmach-jak-pracownicy-narazaja-organizacje-na-wycieki-danych-270019-150x100crop.jpg)

![Nowe procesory Intel Xeon 2,8 i 2,6 GHz [© violetkaipa - Fotolia.com] Nowe procesory Intel Xeon 2,8 i 2,6 GHz](https://s3.egospodarka.pl/grafika/procesory-intel-xeon/Nowe-procesory-Intel-Xeon-2-8-i-2-6-GHz-SdaIr2.jpg)

![Ascom Poland na targach INTERTELECOM 2003 [© violetkaipa - Fotolia.com] Ascom Poland na targach INTERTELECOM 2003](https://s3.egospodarka.pl/grafika/intertelecom/Ascom-Poland-na-targach-INTERTELECOM-2003-SdaIr2.jpg)

![Veracomp kontra spam [© Syda Productions - Fotolia.com] Veracomp kontra spam](https://s3.egospodarka.pl/grafika/veracomp/Veracomp-kontra-spam-d8i3B3.jpg)

![Zaufanie w handlu elektronicznym [© Minerva Studio - Fotolia.com] Zaufanie w handlu elektronicznym](https://s3.egospodarka.pl/grafika/handel-elektroniczny/Zaufanie-w-handlu-elektronicznym-iG7AEZ.jpg)

![Download SUSE Linux 10.1 z www [© Nmedia - Fotolia.com] Download SUSE Linux 10.1 z www](https://s3.egospodarka.pl/grafika/SUSE-Linux/Download-SUSE-Linux-10-1-z-www-Qq30bx.jpg)

![Karty kredytowe tańsze czy droższe? [© denphumi - Fotolia.com] Karty kredytowe tańsze czy droższe?](https://s3.egospodarka.pl/grafika/platy-interchange/Karty-kredytowe-tansze-czy-drozsze-iQjz5k.jpg)

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy](https://s3.egospodarka.pl/grafika/Windows-Vista/Windows-Vista-i-wirusy-Qq30bx.jpg)

![Mercor zadebiutował na GPW [© denphumi - Fotolia.com] Mercor zadebiutował na GPW](https://s3.egospodarka.pl/grafika/GPW/Mercor-zadebiutowal-na-GPW-iQjz5k.jpg)

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności](https://s3.egospodarka.pl/grafika/karty-kredytowe/Karty-kredytowe-a-bezpieczenstwo-platnosci-iG7AEZ.jpg)

![Bezpieczeństwo sieci firmowej - porady [© stoupa - Fotolia.com] Bezpieczeństwo sieci firmowej - porady](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-sieci-firmowej-porady-MBuPgy.jpg)

![Symantec: rozwiązania do szyfrowania danych [© Nmedia - Fotolia.com] Symantec: rozwiązania do szyfrowania danych](https://s3.egospodarka.pl/grafika/szyfrowanie-danych/Symantec-rozwiazania-do-szyfrowania-danych-Qq30bx.jpg)

![Technologia ważna dla usług edukacyjnych [© Scanrail - Fotolia.com] Technologia ważna dla usług edukacyjnych](https://s3.egospodarka.pl/grafika/edukacja/Technologia-wazna-dla-uslug-edukacyjnych-apURW9.jpg)

![Przechowywanie akt osobowych pracownika [© fotogestoeber - Fotolia.com] Przechowywanie akt osobowych pracownika](https://s3.egospodarka.pl/grafika/akta-osobowe/Przechowywanie-akt-osobowych-pracownika-5tvaz6.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Bezpieczeństwo IT: brak zaufania do infrastruktur [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: brak zaufania do infrastruktur](https://s3.egospodarka.pl/grafika2/badania-przedsiebiorcow/Bezpieczenstwo-IT-brak-zaufania-do-infrastruktur-127784-150x100crop.gif)

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP](https://s3.egospodarka.pl/grafika2/FireEye-Oculus/FireEye-Oculus-dla-sektora-MSP-129152-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)