-

![Raportowanie JPK_KR: przedsiębiorców czeka kolejna rewolucja w podatkach [© alphaspirit - Fotolia.com] Raportowanie JPK_KR: przedsiębiorców czeka kolejna rewolucja w podatkach]()

Raportowanie JPK_KR: przedsiębiorców czeka kolejna rewolucja w podatkach

... rachunkowe wykazywane według słownika znaczników dane potwierdzające nabycie, wytworzenie lub wykreślenie z ewidencji środka trwałego lub wartości niematerialnej i prawnej wysokość, rodzaj i typ różnicy pomiędzy wynikiem bilansowym i podatkowym (wskazanie różnic trwałych, przejściowych). Nowe znaczniki kont rachunkowych oznaczają przebudowę całego ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... liczby różnych adresów (często zwanych "centrami kontroli"), pod którymi przechowywane są dane szkodliwych użytkowników i z których wysyłane są polecenia maszynom zombie, ZeuS jest z pewnością ... planował wykorzystać ten dodatkowy czas, jaki uzyskał, aby wyciągnąć środki z kont ofiar przy użyciu skradzionych danych, w czasie gdy ofiary próbowałyby ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... krajach rozwijających się za wprowadzanie kodów CAPTCHA w celu ręcznego generowania nowych kont na potrzeby rozsyłania spamu. Według raportu gazety stawka za taką ... wynosił jedno na 78 hiperłączy. Stan: Zgodnie z oczekiwaniami Wyjaśnienie: Od czerwca 2010 r. dane firmy Symantec wskazują, że jedna na 387 wiadomości komunikatorów internetowych zawiera ...

-

![Najlepsze produkty oszczędnościowe XI 2011 Najlepsze produkty oszczędnościowe XI 2011]()

Najlepsze produkty oszczędnościowe XI 2011

... a z uzyskanych informacji szybko generować raporty. W ramach systemu ismnet.pl w listopadzie uruchomiony zostanie również nowy moduł zawierający benchmarki: kont osobistych, kart debetowych, kont oszczędnościowych, lokat, kredytów odnawialnych, kredytów gotówkowych oraz kart kredytowych. Projekt ISMnet.pl realizowany jest w ramach programu unijnego ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... autoryzacji transakcji (TAN) i wysyła go do cyberprzestępców. Oficjalne dane dają wyobrażenie o tym, jak lukratywnym biznesem może być cyberprzestępczość. Złodzieje aresztowani w 2010 r. wykorzystując trojana Trojan-Spy.Win32.Zbot zdołali pobrać 9 milionów dolarów z ponad 600 kont w zaledwie trzy miesiące! I jest to tylko kwota pieniędzy, które ...

-

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich]()

Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich

... dni. Japoński gigant elektroniczny przyznał wtedy, że wyciekły dane osobowe z każdego z 77 milionów kont, a cyberprzestępcy mogli także poznać szczegóły 12 tys. kart kredytowych ... uzyskali wtedy dostęp do bazy danych, która zawierała dane kart kredytowych, skróty haseł, adresy e-mail, dane personalne użytkowników oraz zestawienia zakupów. Na ...

-

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.]()

Spam i phishing w I kw. 2018 r.

... podejrzane odsyłacze i pozwalają nieznanym aplikacjom uzyskiwać dostęp do swoich danych osobowych. Z powodu nieostrożności użytkowników utracone lub wyłudzone zostają dane z ogromnej liczby kont. To może prowadzić do destrukcyjnych ataków i stałego strumienia zysków dla cyberprzestępców – powiedziała Nadieżda Demidowa, czołowy analityk zawartości ...

-

![Politycy w social mediach: posłowie czy już influencerzy? [© MrJayW z Pixabay] Politycy w social mediach: posłowie czy już influencerzy?]()

Politycy w social mediach: posłowie czy już influencerzy?

... .twitter.com/en) oraz API Socialblade (https://socialblade.com/business-api). Dla niektórych profili (tych bez kont biznesowych) należało wpisać manualnie wartości. Końcowo, zgromadzono dane dot. różnych aktywności na Instagramie z 270 kont i dane z 402 Twitterowych profili. W toku analiz uwzględniono wskaźniki aktywności w social mediach takie jak ...

-

![Raport specjalny Internet 2003 Raport specjalny Internet 2003]()

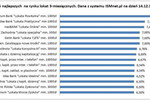

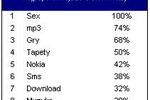

Raport specjalny Internet 2003

... opłat za użytkowanie kont WWW, przyszedł w końcu czas na likwidację darmowych kont pocztowych. I Hodze wyszło to na dobre. Z portalowego upadku, ... poprzedniego spadło nieco zainteresowanie filmami DivX. Uwaga: "%" oznacza stosunek liczby zapytań na dane słowo do liczby zapytań do najpopularniejszego słowa w kategorii (w tym przypadku "sex" i " ...

Tematy: -

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... tysiąckrotnie zwiększyć kolekcję haseł (hasła do kont poczty elektronicznej i ICQ, zasobów FTP, serwisów sieciowych ... kont IM, co zmniejsza liczbę botów, które w danym czasie mogą być online. Naturalnie właściciele botnetów mogą tak to zorganizować, żeby różne boty posiadały to samo konto, były online w predefiniowanych okresach czasu, wysyłały dane ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Sprawne zarządzanie budżetem domowym Sprawne zarządzanie budżetem domowym]()

Sprawne zarządzanie budżetem domowym

... budżetu, wykorzystując strukturę drzewa. Każde z kont może mieć subkonta. W ten sposób możemy stworzyć drzewiastą strukturę kont szczegółowo grupujących nasze środki. Program rejestruje na rachunkach bankowych operacje, takie jak: zasilenie, obciążenie konta, opłaty bankowe itp. Zebrane dane można analizować poprzez tworzenie bilansu i prognoz ...

-

![Ekspresowe przelewy ułatwiają założenie konta [© whitelook - Fotolia.com] Ekspresowe przelewy ułatwiają założenie konta]()

Ekspresowe przelewy ułatwiają założenie konta

... stosowana jest już od pewnego czasu przy zdalnym otwieraniu lokat. Posiadacze kont w innych bankach mogą zakładać tą drogą depozyty m.in. w Meritum Banku, FM ... w innym jest to adres zamieszkania, a przy przelewach autoryzujących dane muszą być identyczne. Kolejny kłopot to niezaktualizowane dane, najczęściej właśnie adres. Kłopotliwe może się czasami ...

-

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014]()

Cyberprzestępczość - aresztowania II 2014

... , Fidelity, Schwab i innych. Członkowie spisku najpierw uzyskali nieautoryzowany dostęp do internetowych kont klientów domów maklerskich, następnie wykorzystali skradzione dane do otworzenia dodatkowych kont w innych domach maklerskich. Później użyli kont ofiar do przeprowadzenia transakcji papierami wartościowymi, które były korzystne tylko dla ...

-

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... gromadzą cenne informacje przechowywane na komputerze, takie jak hasła oraz inne dane umożliwiające dostęp do kont e-mail i FTP. Na trzecim miejscu znalazł się Email-Worm.Win32. ... ataków phishingowych były konta e-mail. Użytkownicy często podchodzą beztrosko do swoich kont e-mail: wielu z nich stosuje proste loginy i hasła. Dlatego w tym miejscu ...

-

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!]()

Raport McAfee Labs XII 2018: uwaga na IoT!

... wnioski można wyciągnąć z tych rozmów? Skuteczne naruszenia podsycają ataki na dane i ataki naśladowcze Dane uwierzytelniające: Ze względu na ostatnie duże i udane naruszenia dane użytkowników są nadal popularnym celem. Cyberprzestępców szczególnie interesuje hakowanie kont e-mail – głównie dlatego, że dostęp do nich służy również do odzyskania ...

-

![Web skimming: karty płatnicze w zagrożeniu Web skimming: karty płatnicze w zagrożeniu]()

Web skimming: karty płatnicze w zagrożeniu

... dane dotyczące odwiedzających oraz wysyłać je bezpośrednio do kont Google Analytics. Ponieważ dane ...

-

![Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę]()

Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę

... , niestety dla wielu wciąż nieoczywistych i pomijanych. 1. Rodzaj dysków Obecnie znajdziesz oferty kont, w których Twoja strona jest przechowywana na dyskach HDD, SSD lub dyskach typu SSD ... się, że na dyskach SSD (lub SSD NVMe) zapisywane są wszystkie dane strony. Sprawdź też, czy hosting nie ma limitów prędkości odczytu/zapisu na dysku i ilości ...

-

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców]()

Tinder na oku cyberprzestępców

... działań szpiegujących. Tinder jako formę zabezpieczenia przed fałszywymi profilami umożliwia łączenie kont na Instagramie i Spotify. To teoretycznie pomocne rozwiązanie ... ofiara wypełnia „formularz” uzupełniając dane karty kredytowej i naciska „kup”. W rzeczywistości najpewniej właśnie podała przestępcom dane karty płatniczej na fałszywej stronie ...

-

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów]()

Cyfrowa tożsamość na celowniku hakerów

... są szczególnie niebezpieczne, ponieważ często odbywają się wewnątrz systemu za pomocą skompromitowanych kont, co sprawia, że są trudne do wykrycia. Po przejęciu konta ... bez użycia ransomware czy szyfrowania. Natomiast w modelu podwójnego wymuszenia wdrażali ransomware, szyfrowali dane i wykradali je, by wymusić okup. Pod koniec sierpnia CISA wydała ...

-

![Jak oszczędzać na emeryturę? Jak oszczędzać na emeryturę?]()

Jak oszczędzać na emeryturę?

... i niewiele więcej banków. Na uwagę zasługuje jednak dynamika przyrostu kont emerytalnych w ostatnim roku, szczególnie prowadzonych przez Towarzystwa Funduszy Inwestycyjnych, które zaczynają ... wartość dodana. Po czwarte, warto zainteresować się też tym, czy dane TU posiada w swojej ofercie rozwiązania na czasy giełdowych spadków, czyli fundusz, ...

-

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera]()

Funkcjonowanie strony WWW a zakup serwera

... , które powinno się przeanalizować to m.in. powierzchnia dyskowa, transfer, liczba kont e-mail, czy baz danych możliwych do utworzenia w ramach serwera. Wybór serwera ... lub graficznych) nieodzowny będzie wybór serwera o większej powierzchni. Od tego, jakie dane zgromadzone będą w ramach usługi, zależy również wysokość transferu. Ważna jest również ...

-

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online]()

Bezpieczne świąteczne zakupy online

... Właśnie na tym polegają ataki typu phishing, których głównym celem są poufne dane osobowe. Konto e-mail używane do zakupów internetowych nie powinno być w żaden ... to zarówno kont email, jak też kart kredytowych i kont bankowych. Ustaw nowe, unikalne hasło dla każdego ze swoich kont e-mail. Zapisz i przechowuj te dane w bezpiecznym miejscu. Nie ...

-

![Oferta banków a stan cywilny Oferta banków a stan cywilny]()

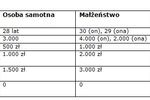

Oferta banków a stan cywilny

... korzystania nawzajem ze swoich kont. Takie rozwiązanie kosztuje najwięcej (opłaty za prowadzenie dwóch kont, potencjalnie koszty używania 4 kart do kont itd.). c) Posiadanie konta przez jednego ... i tak uzupełni podaną przez nas wartość miesięcznych wydatków na życie o dane wynikające z jego wewnętrznych algorytmów opartych na statystyce. Warto też ...

-

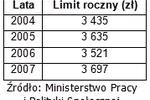

![Podrasowany III filar [© Tino Thoß - Fotolia.com] Podrasowany III filar]()

Podrasowany III filar

... Polacy uznali za mało atrakcyjną. Na koniec 2012 roku było 496,8 tys. kont, z czego na 32 937 kont (6,6 proc. wszystkich IKZE) dokonano wpłat, i ten niekorzystny trend nie uległ zmianie. ... osób – stan na 31.12.2012 roku). Natomiast biorąc za podstawę liczbę czynnych kont IKZE oraz ich coroczny wzrost o 50 proc., jak również kwotę dokonywanych wpłat w ...

-

![Niefrasobliwi użytkownicy social media Niefrasobliwi użytkownicy social media]()

Niefrasobliwi użytkownicy social media

... świecie. Co więcej, 12% respondentów podaje swoje dane umożliwiające dostęp do kont online, łącząc się z publiczną siecią Wi-Fi. Niepokojące jest ... wykorzystywanego urządzenia, ale również miejsca zamieszkania: nieautoryzowany dostęp do kont na portalach społecznościowych został zgłoszony przez 16% użytkowników w Chinach oraz regionie Azja Pacyfik, ...

-

![Bezpieczeństwo w sieci: dobre hasło ciągle rzadkością Bezpieczeństwo w sieci: dobre hasło ciągle rzadkością]()

Bezpieczeństwo w sieci: dobre hasło ciągle rzadkością

... błędów, które popełniamy w związku z hasłami: stosowanie tego samego hasła do wielu kont, co w razie jego wycieku oznacza, że tracimy kontrolę nad wieloma profilami w ... Rozwiązania takie jak Kaspersky Password Manager bezpiecznie przechowują wszystkie hasła, adresy oraz dane dotyczące kart płatniczych oraz synchronizują je na wszystkich urządzeniach, ...

-

![Matrioszka atakuje Pirate Bay Matrioszka atakuje Pirate Bay]()

Matrioszka atakuje Pirate Bay

... jest stroną phishingową, gdzie zostaje poproszona o podanie swoich danych uwierzytelniających w celu kontynuowania instalacji. Następnie szkodnik wykorzystuje te dane w celu utworzenia nowych kont rozprzestrzeniających kolejne programy PirateMatryoshka. Z badania przeprowadzonego przez Kaspersky Lab wynika, że odsyłacz do strony phishingowej został ...

-

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?]()

Jak zapobiegać wyciekom danych firmowych w chmurze?

... ludzi – w tym błędnej konfiguracji rozwiązań chmurowych, co naraża wrażliwe dane na ataki cyberprzestępców. Według danych udostępnionych przez amerykańskiego dostawcę ... : Ograniczenie uprawnień – ustalenie zasady jak najmniejszych uprawnień dla użytkowników i kont w chmurze pozwoli na minimalizowanie ryzyka ataku z wykorzystaniem tych zasobów. ...

-

![Oszustwa internetowe: uwaga na atrakcyjne oferty pracy! [© georgejmclittle - Fotolia.com] Oszustwa internetowe: uwaga na atrakcyjne oferty pracy!]()

Oszustwa internetowe: uwaga na atrakcyjne oferty pracy!

... kont lub nie pochodzi z tzw. banków fotografii; informacje o profilu: jeśli konto powstało niedawno, a w informacjach o użytkowniku nie widnieje pełne imię i nazwisko, nie wchodźmy w interakcję z tym użytkownikiem. Wiarygodność profilu zdecydowanie podnoszą też dane ...

-

![Cyberbezpieczeństwo: jak pracować z menedżerem haseł? Cyberbezpieczeństwo: jak pracować z menedżerem haseł?]()

Cyberbezpieczeństwo: jak pracować z menedżerem haseł?

... menedżera haseł, czyli aplikacji pozwalającej przechowywać, zarządzać i generować hasła dla różnych kont użytkownika. Menedżer, czyli koniec wymyślania haseł Pracę z menedżerem haseł rozpoczyna ... do składowania kopii zapasowych. Napastnicy wyłuskali na tej podstawie dane o klientach, w tym także ich hasła oraz nazwy użytkowników. Niestety, ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... stare hasło. Kradzież tego typu nie jest łatwa - uzyskanie haseł do kont e-mail połączonych z numerami ICQ wymaga potężnego komputera, a nawet sieci. Jednak najpopularniejszą ... kierować spam do określonych osób. Spamerzy mogą bez trudu uzyskać odpowiednie dane (w większości przypadków, jest to wiek i zainteresowania użytkowników) i wykorzystać je ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... informacje osobowe o użytkowniku oraz o osobach, z którymi koresponduje. W wiadomościach e-mail znajdują się cenne informacje – loginy i hasła do forów internetowych, dane dotyczące kont bankowych, prywatne adresy, zdjęcia itp. Jeżeli skradzione konto e-mail jest firmowe, potencjalne szkody będą znacznie większe. W przypadku przechwycenia danych ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... , wydanie fałszywych certyfikatów było możliwe na skutek uzyskania dostępu do kont dwóch zaufanych partnerów firmy. Incydent ten zwrócił uwagę na inną kwestię ... takich algorytmów w rozsądnym czasie i mając do dyspozycji jedynie przechowywane otwarcie zaszyfrowane dane, które są wszystkim, co pozostaje na maszynach ofiar. Cyberprzestępcy infekowali ...

-

![Ewidencja obrotu towarowego Ewidencja obrotu towarowego]()

Ewidencja obrotu towarowego

... do towarów przepisy ustawy o rachunkowości dopuszczają pewne uproszczenia w ewidencji. W zakładowym planie kont można określić zasady odpisywania w koszty wartości towarów na dzień ich ... dostawcą towarów jest podatnik podatku VAT. Faktura musi zawierać wszystkie dane określone w ustawie o VAT, a powinna być wystawiona nie później niż siódmego dnia ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... ofiarą naruszenia poufności danych wzrasta, zwłaszcza w przypadku użytkowników posiadających wiele kont – każdego miesiąca tego kwartału odnotowywaliśmy incydenty, których celem były ... w których użytkownicy są narażeni na największe ryzyko lokalnej infekcji Poniższe dane liczbowe ilustrują średni współczynnik infekcji wśród komputerów użytkowników w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Raportowanie JPK_KR: przedsiębiorców czeka kolejna rewolucja w podatkach [© alphaspirit - Fotolia.com] Raportowanie JPK_KR: przedsiębiorców czeka kolejna rewolucja w podatkach](https://s3.egospodarka.pl/grafika2/CIT/Raportowanie-JPK-KR-przedsiebiorcow-czeka-kolejna-rewolucja-w-podatkach-257538-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich](https://s3.egospodarka.pl/grafika2/Steam/Steam-Xbox-Live-i-PlayStation-Network-5-najwiekszych-atakow-hakerskich-159478-150x100crop.jpg)

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-I-kw-2018-r-206252-150x100crop.jpg)

![Politycy w social mediach: posłowie czy już influencerzy? [© MrJayW z Pixabay] Politycy w social mediach: posłowie czy już influencerzy?](https://s3.egospodarka.pl/grafika2/politycy/Politycy-w-social-mediach-poslowie-czy-juz-influencerzy-259645-150x100crop.jpg)

![Ekspresowe przelewy ułatwiają założenie konta [© whitelook - Fotolia.com] Ekspresowe przelewy ułatwiają założenie konta](https://s3.egospodarka.pl/grafika2/oferta-bankow/Ekspresowe-przelewy-ulatwiaja-zalozenie-konta-110768-150x100crop.jpg)

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-II-2014-133874-150x100crop.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Raport-McAfee-Labs-XII-2018-uwaga-na-IoT-213809-150x100crop.jpg)

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców](https://s3.egospodarka.pl/grafika2/Tinder/Tinder-na-oku-cyberprzestepcow-247254-150x100crop.jpg)

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Cyfrowa-tozsamosc-na-celowniku-hakerow-263139-150x100crop.jpg)

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera](https://s3.egospodarka.pl/grafika/strony-www/Funkcjonowanie-strony-WWW-a-zakup-serwera-iG7AEZ.jpg)

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczne-swiateczne-zakupy-online-MBuPgy.jpg)

![Podrasowany III filar [© Tino Thoß - Fotolia.com] Podrasowany III filar](https://s3.egospodarka.pl/grafika2/reforma-emerytalna/Podrasowany-III-filar-135604-150x100crop.jpg)

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Jak-zapobiegac-wyciekom-danych-firmowych-w-chmurze-240727-150x100crop.jpg)

![Oszustwa internetowe: uwaga na atrakcyjne oferty pracy! [© georgejmclittle - Fotolia.com] Oszustwa internetowe: uwaga na atrakcyjne oferty pracy!](https://s3.egospodarka.pl/grafika2/poszukiwanie-pracy/Oszustwa-internetowe-uwaga-na-atrakcyjne-oferty-pracy-256018-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)