-

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk]()

Exploit atakuje. Plaga ataków z wykorzystaniem luk

... na przedsiębiorstwa sięgnęła 690 000, co oznacza wzrost o przeszło 28%. Najważniejsze ustalenia z raportu: Exploity najczęściej wykorzystują przeglądarki, system Windows, system Android oraz pakiet Microsoft Office - w 2016 r. niemal 7 na 10 użytkowników przynajmniej raz natknęło się na exploit dla jednej z tych aplikacji. Exploit, który żeruje na ...

-

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware]()

Ruch lateralny najczytelniejszym znakiem ataku ransomware

... System ten uczy się typowego zachowania użytkowników, procesów i aplikacji. Gdy wykrywa odchylenia (takie jak nietypowy dostęp do plików, manipulowanie składnikami systemu operacyjnego lub podejrzana aktywność sieciowa), wywołuje alert. Badacze Barracuda szczegółowo przeanalizowali także zneutralizowany atak ransomware PLAY, skierowany na ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... co najmniej jedną popularną aplikację, która jest podatna na ataki (brak aktualizacji bezpieczeństwa). Dziurawe aplikacje na celowniku szkodliwych użytkowników O ile rok 2011 ... maszyn użytkowników było chronionych w czasie rzeczywistym przy pomocy Urgent Detection System (UDS), który wchodzi w skład Kaspersky Security Network. Siedem programów z ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... osoby przeprowadzające ataki APT zastosowały technikę ataków znaną jako “watering hole” (przekierowania sieciowe i ataki drive-by download na spreparowane domeny) w ... kilkadziesiąt ofiar korzystających z systemu Windows i ponad 350 ofiar posiadających system Mac OS X). Na podstawie listy adresów IP wykorzystywanych do monitorowania i kontrolowania ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... . Współczesne ataki są bardziej ... na informacje, opartą na analizie ryzyka i regułach, a także zarządzaną w ramach całej infrastruktury. Aby rozwiązać problemy klientów, firma Symantec opracowała cztery pakiety zabezpieczające: Opracowywanie i egzekwowanie reguł informatycznych — pakiet Control Compliance Suite 10.0 zapewnia lepszy wgląd w system ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... instalowania aplikacji spoza App Store. Szkodliwe programy i ataki stały się ogólnie bardziej złożone. Na koniec warto wspomnieć, że celem przeważającej większości ... system operacyjny, które zarabia na swoich ofiarach. Trojan.WinCE.Terdial W 2010 roku po raz pierwszy wykryto trojana wykonującego połączenia na numery międzynarodowe. Pod koniec marca na ...

-

![Cyberataki uderzają w szkoły i uczelnie wyższe Cyberataki uderzają w szkoły i uczelnie wyższe]()

Cyberataki uderzają w szkoły i uczelnie wyższe

... system ... ataki? Analizy danych Check Pointa wskazują, że cyberataki na sektor edukacyjny mają charakter sezonowy. Największy skok odnotowano we wrześniu 2024 r. (3 243 ataki tygodniowo), a szczyt osiągnięto w marcu 2025 r. (3 492 ataki). Spadki widoczne są natomiast w okresie wakacyjnym i zimowej przerwy, co sugeruje, że ataki są celowo planowane na ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... na bieżąco wyświetla stosowne komunikaty o rzekomej infekcji i licznych atakach. Na obrazku widoczny jest następujący alert: „System Windows wykrył zagrożenia. Oprogramowanie antywirusowe chroni komputer przed wirusami i innymi niebezpieczeństwami. Kliknij tutaj, aby przeskanować komputer. Twój system ...

-

![Czy aplikacje internetowe są bezpieczne? [© Melpomene - Fotolia.com] Czy aplikacje internetowe są bezpieczne?]()

Czy aplikacje internetowe są bezpieczne?

... na niedobór umiejętności w zakresie cyberbezpieczeństwa (47 proc.) oraz brak widoczności (42 proc.) jako czynniki utrudniające zabezpieczenie danych w chmurze. A ponad połowa (56%) nie jest pewna, czy ich chmurowy system ... nie przetwarzają żadnych wrażliwych danych. Ataki nie skupiają się jednak wyłącznie na kradzieży danych, mogą też zakłócać ...

-

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie]()

Zagrożenia w Internecie

... i nadal atakują zapory oraz systemy wykrywania włamań (intrusion detection system ľ IDS) na całym świecie. Pewna liczba nieskorygowanych systemów nadal pozwala im działać. ... luki w zabezpieczeniach serwerów (WWW i baz danych), teraz ataki są skierowane głównie na luki w zabezpieczeniach podstawowych składników systemów operacyjnych. Przykładem jest ...

-

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?]()

Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?

... system operacyjny Apple Inc. dla urządzeń mobilnych iPhone, iPod touch oraz iPad. Ostatnie miesiące okazały się również potwierdzeniem tego, że w centrum zainteresowania hakerów znajduje się także nasz kraj. Dowodem na to mogą być chociażby ataki ransomware przeprowadzone na ...

-

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

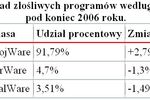

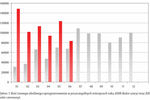

Ewolucja złośliwego oprogramowania 2006

... bezpośrednich ataków na porty. Ataki te będą ... Na przykład, w Azji pojawią się głównie trojany i robaki z funkcjonalnością wirusów, natomiast większość złośliwych programów w Europie i Stanach Zjednoczonych będą stanowiły trojany szpiegujące i backdoory. Ameryka Południowa i Łacińska nadal będą nękane różnymi trojanami bankowymi. Vista, nowy system ...

-

![Walka z botnetami w cieniu mundialu [© master1305 - Fotolia.com ] Walka z botnetami w cieniu mundialu]()

Walka z botnetami w cieniu mundialu

... sieci komputerowej. Większość ataków opartych na botnetach ma na celu doprowadzenie do różnego rodzaju zakłóceń. Typowe ataki obejmują wysyłkę spamu oraz działania typu ... działania aplikacji i na tej podstawie wykrycie nietypowego ruchu i zgłoszenie naruszeń danych odpowiednim organom chroniącym. Skuteczny system bezpieczeństwa powinien analizować ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... jest z natury bardziej odporna na ataki. W każdym razie, Linux rzeczywiście ma pewne zalety strukturalne, jeśli chodzi o kwestie bezpieczeństwa. Możesz na przykład usunąć elementy ... masz wysoki poziom umiejętności, twój system ma tolerancję pewnych niedociągnięć i nie potrzebujesz polegać na mniej zaangażowanych współpracownikach. Masz także opcję ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... na automatyczne gromadzenie informacji o zagrożeniach przez usługę KSN, jego komputer będzie korzystać z błyskawicznie szybkiej reakcji usługi KSN na nowe szkodliwe oprogramowanie. Zapobieganie wykorzystywaniu luk w zabezpieczeniach oprogramowania Jeśli system operacyjny komputera lub uruchomione na ...

-

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu]()

CERT Orange Polska: 2020 rok pod znakiem phishingu

... na dobę. Te najbardziej niebezpieczne zagrożenia obserwujemy i analizujemy, ale tu liczy się czas. Dlatego kładziemy nacisk na rozwój narzędzi i coraz większą automatyzację działań, aby poprawić wydajność i dostosowywać system ...

-

![Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku]()

Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku

... branżach. Na ich podstawie specjaliści wyszczególnili aż 118 rodzajów ataków z wykorzystaniem narzędzi LOLBin (legalne oprogramowanie i komponenty wbudowane w system Microsoft ... pozyskać dane. hakerzy muszą przyspieszyć swoje działania. Takie szybsze ataki wymagają z kolei wcześniejszego wykrycia przez systemy zabezpieczające. Rywalizacja między ...

-

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008]()

Panda: złośliwe oprogramowanie 2008

... download. Polega to na wprowadzeniu strony, która potrafi wykrywać luki na komputerach, a następnie wykorzystywać je do przeprowadzenia infekcji. „Na ataki narażone będą nie ... że ich szkodliwe działania przyniosą pożądany skutek, ponieważ tego rodzaju system pozwala na szyfrowanie komunikacji i tym samym utrudnia wykrycie zagrożenia” - wyjaśnia Piotr ...

-

![Kopanie kryptowalut i co jeszcze? Nieczynne serwery firmowe służą cyberprzestępcom? Kopanie kryptowalut i co jeszcze? Nieczynne serwery firmowe służą cyberprzestępcom?]()

Kopanie kryptowalut i co jeszcze? Nieczynne serwery firmowe służą cyberprzestępcom?

... ataków ransomware. Każdy serwer, na którym zostanie zauważone kopanie kryptowalut, powinien zostać oznaczony jako system wymagający natychmiastowej analizy i działań. ... na ataki” – wskazuje Bob McArdle. Cyberprzestępcy mogą szukać luk w zabezpieczeniach w oprogramowaniu serwera, próbować zdobyć dane uwierzytelniające poprzez ataki oparte na ...

-

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją]()

Zabezpieczenia sieci: problem z aktualizacją

... , administratorzy sieci poświęcają więcej czasu na zarządzanie nimi. Dodatkowo pracownicy zdalni lub mobilni są szczególnie narażeni na ataki, gdyż mogą nie otrzymywać plików z ... . Może to być na przykład przetwarzanie rozproszone lub aplikacje, które przejmą część obciążenia procesami ochrony. Niemal każdy system przeciwdziałania szkodliwemu ...

-

![Fortinet: punkty dostępowe FortiAP Fortinet: punkty dostępowe FortiAP]()

Fortinet: punkty dostępowe FortiAP

... podatne na zagrożenia sieciowe takie, jak wyciek danych, ataki DoS czy nadużywanie pasma powodujące spadek wydajności sieci. Architektura FortiAP/FortiGate pozwoli na ... produktów FortiAP: obsługa standardu 802.11n przepustowość: 300 Mbps - 600Mbps dedykowany system radiowy do monitoringu przestrzeni w celu ochrony sieci przed obcymi bezprzewodowymi ...

-

![Ewolucja złośliwego oprogramowania II kw. 2019 Ewolucja złośliwego oprogramowania II kw. 2019]()

Ewolucja złośliwego oprogramowania II kw. 2019

... na niezawodne rozwiązanie zabezpieczające – powiedział Fiedor Sinicyn, badacz ds. cyberbezpieczeństwa w firmie Kaspersky. Porady bezpieczeństwa – ransomware W celu zmniejszenia ryzyka infekcji eksperci z firmy Kaspersky zalecają użytkownikom następujące działania: Zawsze aktualizuj swój system ...

-

![G DATA: szkodliwe oprogramowanie I-VI 2009 G DATA: szkodliwe oprogramowanie I-VI 2009]()

G DATA: szkodliwe oprogramowanie I-VI 2009

... większość wykorzystywanych nielegalnie luk w zabezpieczeniach. Ci, którzy nie dbają o to, by system ochrony ich komputera był stale aktualny, umożliwiają ataki złośliwego oprogramowania. G Data podaje, że eksperymenty prowadzone są także na innych platformach. Wzrośnie liczba szkodliwych programów przeznaczonych dla komputerów Apple, systemu Unix ...

-

![Nowy trojan bankowy Banbra.GUC Nowy trojan bankowy Banbra.GUC]()

Nowy trojan bankowy Banbra.GUC

... system został zarażony trojanem wejdzie na ...

-

![ESET Security dla Microsoft SharePoint Server [© Andrea Danti - Fotolia.com] ESET Security dla Microsoft SharePoint Server]()

ESET Security dla Microsoft SharePoint Server

... czy trojany neutralizując równocześnie ataki wykorzystujące specyficzne błędy w oprogramowaniu serwerów. Rozwiązanie skutecznie osłania system również przed programami szpiegowskimi, które użytkownik może bezwiednie wpuścić do firmowej sieci. Bez dodatkowej warstwy ochrony użytkownicy mogą nieświadomie załadować na serwer SharePoint zarażone pliki ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... system Epassporte. Działa on na zasadzie wirtualnej karty, na której lokujemy pieniądze i możemy z nich skorzystać podczas zakupów w sklepach obsługujących kartę Visa. System ten można porównać do telefonu na kartę, w którym możemy w każdej chwili doładować konto i natychmiast korzystać z naszych środków. W tym przypadku pieniądze są przelewane na ...

-

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?]()

Jak działa trojan bankowy i jak się przed nim chronić?

... używane przez trojany bankowe pozwalają im na kradzież informacji przechowywanych lub przesyłanych przez system. Warto pamiętać, że cyberprzestępcy na bieżąco dostosowują swoje złośliwe oprogramowanie do nowych systemów czy coraz mocniejszych zabezpieczeń bankowych. Stale udoskonalają ataki i dodają nowe funkcje, aby złośliwe oprogramowanie ...

-

![Pakiet ochronny od Pandy Pakiet ochronny od Pandy]()

Pakiet ochronny od Pandy

... przez wirusy do potajemnego uruchamiania złośliwego kodu na komputerze użytkownika, - System zapewniający spójność plików, który uodparnia Panda Platinum Internet Security na ataki wirusów próbujące zatrzymać funkcjonowanie mechanizmów gwarantujących bezpieczeństwo, - Autodiagnostyka sprawdza na bieżąco, czy funkcjonowanie Panda Platinum Internet ...

-

![Serwer NAS Synology DS411 Serwer NAS Synology DS411]()

Serwer NAS Synology DS411

... i obsługę haseł o zwiększonej sile, co zwiększa odporność na ataki ze strony hackerów. Całość uzupełnia sprzętowy mechanizm kodowania 256-bitowym kluczem AES, który przekształca Synology DS411 w prawdziwy „sejf na dane”. Za zarządzanie modelem DS411 odpowiada opracowany przez Synology system operacyjny DiskStation Manager 3.1 (DSM 3.1). Ułatwia on ...

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... sieciową. Bezpieczne oprogramowanie to wyłącznie aktualne oprogramowanie! Aktualizuj system operacyjny i jego funkcje ochrony przed wirusami. Nawet aplikacje zawierają luki w zabezpieczeniach. W przeszłości Adobe Acrobat, Flash Player oraz QuickTime były szczególnie podatne na ataki. Instaluj wszystkie aktualizacje dla tych programów, jak tylko ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... na replikację w sieci lokalnej oraz na nośnikach wymiennych, jeżeli taka będzie wola jego operatora. Początkowy punkt wniknięcia Flame'a pozostaje nieznany - podejrzewamy, że jest wdrażany poprzez ataki ... rodzaju informacji, które mają zostać "wyrwane" ofierze oraz jak długo dany system pozostaje zainfekowany Flamem. Czy główny serwer kontroli jest ...

-

![Symantec: spam w XII 2010 Symantec: spam w XII 2010]()

Symantec: spam w XII 2010

... system operacyjny komputera, aby ograniczyć do minimum liczbę potencjalnych luk, które pozwoliłyby cyberprzestępcom na ...

-

![Spam we IX 2012 r. [© Photosani - Fotolia.com] Spam we IX 2012 r.]()

Spam we IX 2012 r.

... system. Phishing Odsetek wiadomości phishingowych zwiększył się trzykrotnie w porównaniu z sierpniem i wynosił 0,03%. Wbrew naszym oczekiwaniom, we wrześniu nie zmniejszyła się liczba ataków na portale społecznościowe. Kategoria ta jest wciąż popularna wśród phisherów, a udział ataków na ...

-

![Polska: wydarzenia tygodnia 24/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 24/2015]()

Polska: wydarzenia tygodnia 24/2015

... podatkowej. W założeniu ma ona wprowadzić od przyszłego roku nowy system obsługi i wsparcia podatnika w urzędach skarbowych. Na dodatkową pomoc asystenta będą mogły liczyć m.in. ... w Polsce co godzinę na świecie dochodzi do ponad 100 nowych cyberataków na firmy i instytucje, a liczba i skala cyberzagrożeń wzrastają. Ataki są realizowane za ...

-

![Sztuczna inteligencja napędza cyberataki - nowe zagrożenia dla firm [© wygenerowane przez AI] Sztuczna inteligencja napędza cyberataki - nowe zagrożenia dla firm]()

Sztuczna inteligencja napędza cyberataki - nowe zagrożenia dla firm

... system działający offline, wyposażony w pięć wyspecjalizowanych modeli AI, które samodzielnie tworzą złośliwe oprogramowanie, prowadzą rozpoznanie, manipulują ludźmi i koordynują ataki ... oszuści wykorzystali wideo z wygenerowanym syntetycznie CFO, by podczas fałszywego spotkania na Teamsach przekonać pracownika do przelewu 25 milionów dolarów. W ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk](https://s3.egospodarka.pl/grafika2/exploity/Exploit-atakuje-Plaga-atakow-z-wykorzystaniem-luk-191558-150x100crop.jpg)

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware](https://s3.egospodarka.pl/grafika2/ruch-lateralny/Ruch-lateralny-najczytelniejszym-znakiem-ataku-ransomware-262534-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Czy aplikacje internetowe są bezpieczne? [© Melpomene - Fotolia.com] Czy aplikacje internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/aplikacje-internetowe/Czy-aplikacje-internetowe-sa-bezpieczne-225034-150x100crop.jpg)

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Zagrozenia-w-Internecie-apURW9.jpg)

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Cyberbezpieczenstwo-trendy-2020-Co-dolacza-do-ransomware-226574-150x100crop.jpg)

![Walka z botnetami w cieniu mundialu [© master1305 - Fotolia.com ] Walka z botnetami w cieniu mundialu](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Walka-z-botnetami-w-cieniu-mundialu-206925-150x100crop.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją](https://s3.egospodarka.pl/grafika/aktualizacja-zabezpieczen/Zabezpieczenia-sieci-problem-z-aktualizacja-MBuPgy.jpg)

![ESET Security dla Microsoft SharePoint Server [© Andrea Danti - Fotolia.com] ESET Security dla Microsoft SharePoint Server](https://s3.egospodarka.pl/grafika2/ESET-Security/ESET-Security-dla-Microsoft-SharePoint-Server-120247-150x100crop.jpg)

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?](https://s3.egospodarka.pl/grafika2/trojany-bankowe/Jak-dziala-trojan-bankowy-i-jak-sie-przed-nim-chronic-254455-150x100crop.jpg)

![Spam we IX 2012 r. [© Photosani - Fotolia.com] Spam we IX 2012 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-we-IX-2012-r-107915-150x100crop.jpg)

![Polska: wydarzenia tygodnia 24/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 24/2015](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-24-2015-vgmzEK.jpg)

![Sztuczna inteligencja napędza cyberataki - nowe zagrożenia dla firm [© wygenerowane przez AI] Sztuczna inteligencja napędza cyberataki - nowe zagrożenia dla firm](https://s3.egospodarka.pl/grafika2/AI/Sztuczna-inteligencja-napedza-cyberataki-nowe-zagrozenia-dla-firm-267532-150x100crop.png)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)