-

![ESET Mail Security for Microsoft Exchange Server [© Brian Jackson - Fotolia.com] ESET Mail Security for Microsoft Exchange Server]()

ESET Mail Security for Microsoft Exchange Server

... poczty firmowej oraz nowy silnik antyspamowy. Nowy produkt ESET do ochrony serwerów pocztowych Microsoft Exchange Server to rozwiązanie antywirusowe oraz antyspamowe, ... podejrzanych plików i zapisuje informacje o ewentualnych zagrożeniach w chmurze. Przy kolejnym skanowaniu program ESET porównuje dany plik z informacją zapisaną w ESET Live Grid, ...

-

![Sprzedaż leków stabilna [© motorlka - Fotolia.com] Sprzedaż leków stabilna]()

Sprzedaż leków stabilna

... prawnych, dotyczących zarówno sektora farmaceutycznego i ochrony zdrowia. Ogółem, w lutym 2016 r. w MZ trwały prace na projektami 21 ustaw. Czytaj także: - Firmy farmaceutyczne - wyzwania 2016 - Kontrowersyjne prawo farmaceutyczne. Spór o 1% Jeszcze w 2016 r. (we wrześniu) ma wejść w życie program bezpłatnych leków, środków spożywczych specjalnego ...

-

![Czy warto zapłacić okup cyberprzestępcy? [© Minerva Studio - Fotolia.com] Czy warto zapłacić okup cyberprzestępcy?]()

Czy warto zapłacić okup cyberprzestępcy?

... . Aby skutecznie chronić dane należy przede wszystkim stosować rzeczywisty, działający backup. Stanowi on niezawodne zabezpieczenie w sytuacji, w której wszystkie inne formy ochrony zawiodą. Bardzo niepokojący jest fakt, że dziś utworzenie kopii zapasowych jest wciąż bagatelizowane w wielu organizacjach” – mówi Michał Jarski, Regional Director ...

-

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk]()

Exploit atakuje. Plaga ataków z wykorzystaniem luk

... urządzenia mobilne oraz sieci przy pomocy sprawdzonych i skutecznych narzędzi ochrony — powiedział Aleksander Liskin, ekspert ds. cyberbezpieczeństwa, Kaspersky Lab. W celu ... do problemu luk w zabezpieczeniach. Sprawdź, czy taki dostawca posiada własny program typu bug bounty, wspierający niezależnych badaczy szukających podatności na ataki. ...

-

![Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play! [© Myst - Fotolia.com] Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!]()

Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!

... pomocą algorytmu DES i odszyfrowywane przez telefon. Dotyczy to następujących pakietów: Co robić? „We wszystkich obszarach cyberbezpieczeństwa zalecamy pełną strategię ochrony przed złośliwym oprogramowaniem - mówi Mariusz Rzepka, Dyrektor Sophos na obszar Europy Wschodniej. Wciąż Google Play pozostaje najbezpieczniejszym narzędziem na ściągnięcie ...

-

![Remont używanego domu dzięki książeczce mieszkaniowej? [© Gül Kocher - Fotolia.com] Remont używanego domu dzięki książeczce mieszkaniowej?]()

Remont używanego domu dzięki książeczce mieszkaniowej?

... można łączyć z ulgą termomodernizacyjną? Czy właściciele używanych domów mogą wykorzystać program Czyste Powietrze? Poniżej dowiesz się więcej o remontowych preferencjach dla osób ... sfinansowane ze środków Narodowego Funduszu Ochrony Środowiska i Gospodarki Wodnej lub wojewódzkich funduszy ochrony środowiska i gospodarki wodnej (m.in. w ramach ...

-

![Euler Hermes: pandemia wyhamowała upadłości, co dalej? [© utah778 - Fotolia.com] Euler Hermes: pandemia wyhamowała upadłości, co dalej?]()

Euler Hermes: pandemia wyhamowała upadłości, co dalej?

... , z niewielką liczbą niewypłacalności prawdopodobnie zarówno w 2021, jak i 2022 r., głównie dzięki połączeniu ogromnego wsparcia (zwłaszcza Program Ochrony Płatności dla sektora MSP w 2020 r. (Paycheck Protection Program) i planu odbudowy w latach 2021-22) oraz najsilniejszego od ponad trzech dekad ożywienia gospodarczego. Polska jednym z niewielu ...

-

![Dyrektywa Omnibus a programy lojalnościowe. Jak stosować nowe przepisy? [© mariesacha - Fotolia.com] Dyrektywa Omnibus a programy lojalnościowe. Jak stosować nowe przepisy?]()

Dyrektywa Omnibus a programy lojalnościowe. Jak stosować nowe przepisy?

... nie będą one objęte nowymi przepisami, później - że dyrektywa nie obowiązuje w przypadku personalizacji oferty. Dziś - dzięki szczegółowym wyjaśnieniom prezesa Urzędu Ochrony Konkurencji i Konsumentów - wiemy na ten temat jeszcze więcej. Zatem jak do Omnibusa powinni podchodzić zarządzający programami lojalnościowymi? Od momentu wejścia ...

-

![Jak ochronić firmowy smartfon przed cyberatakami? Jak ochronić firmowy smartfon przed cyberatakami?]()

Jak ochronić firmowy smartfon przed cyberatakami?

... dobre praktyki i zainstalować np. program antywirusowy, to przedsiębiorstwa zdecydowanie powinny zwrócić się także ku rozwiązaniom systemowym. Same szkolenie ludzi na pewno nie wystarczy. W końcu na szali jest reputacja organizacji i widmo ogromnych strat finansowych. Kompleksowe możliwości w zakresie ochrony oferuje na polskim rynku np ...

-

![Nagrody za lojalność [© stoupa - Fotolia.com] Nagrody za lojalność]()

Nagrody za lojalność

... zakupów jest również ważnym elementem przedsięwzięcia." – mówi Dyrektor Kreatywny w AMP Media Adam Nowak. Program lojalnościowy jest wspierany przez oprogramowanie przygotowane specjalnie na potrzeby Klubu Bron.pl. ... będą mogli brać czynny udział w forach dyskusyjnych oraz swoistych konsultacjach ze specjalistami z zakresu obronności oraz ochrony ...

Tematy: bron.pl -

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005]()

Wirusy i ataki sieciowe X-XII 2005

... ochrony danych, opublikowała kwartalny raport na temat ewolucji złośliwych programów i zagrożeń cybernetycznych w okresie: październik - ... , Malezja i Indonezja, które stanowią główne cele turystyczne. Infekując telefony turystów, nowy złośliwy program mógłby łatwo rozprzestrzenić się z tej strefy geograficznej do pozostałej części świata. Konsole ...

-

![Ranking wirusów XI 2006 Ranking wirusów XI 2006]()

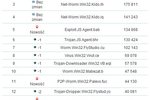

Ranking wirusów XI 2006

... ochrony danych, przedstawił listę "On-line Scanner Top " opartą na analizie danych zgromadzonych przez ekspertów z ... komputer swoimi kopiami, ale również próbują się rozprzestrzeniać na inne maszyny w sieci. Softomate.u, program adware, nadal się rozprzestrzenia. Istnieje kilka robaków komunikatorów internetowych, które wysyłają osobom z ...

-

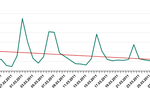

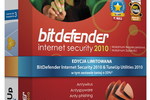

![Najpopularniejsze wirusy III 2007 Najpopularniejsze wirusy III 2007]()

Najpopularniejsze wirusy III 2007

... się na liście jest SpyDawn należący do kategorii PUP (Potentially Unwanted Program - potencjalnie niepożądany program). SpyDawn to fałszywy program typu anti-spyware, który instaluje się w systemie bez wiedzy użytkownika. ... pozwala niepowołanym osobom na zdalne sterowanie zainfekowanym komputerem. Trojan Downloader.NBT obniża z kolei poziom ochrony ...

-

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

... ochrony danych, opublikował swój najnowszy półroczny raport "Kaspersky Security Bulletin, styczeń-czerwiec 2007" poświęcony ewolucji szkodliwego ... mogą być podatne na atak ze strony szkodliwych programów, jeśli i gdy potrafią uruchomić program, który nie jest częścią samego systemu. Warunek ten spełniają wszystkie systemy operacyjne, wiele ...

-

![Wirusy i robaki XI 2007 Wirusy i robaki XI 2007]()

Wirusy i robaki XI 2007

... ochrony danych, opublikował listę dwudziestu szkodliwych programów, które najczęściej atakowały użytkowników w listopadzie 2007 r. Mimo zmian ... albo znaleźć się na szczycie, albo zupełnie zniknąć z zestawienia. Listopadowe zestawienie zawiera tylko jeden program, który prawie nie zmienił swojej pozycji, i jest to Trojan-Spy.HTML.Fraud.ay, atak ...

-

![Ranking wirusów II 2008 Ranking wirusów II 2008]()

Ranking wirusów II 2008

... służącego do ochrony danych, prezentuje listę "On-line Scanner Top 20" opartą na analizie danych zgromadzonych przez ekspertów z laboratorium ... . Minęło już trochę czasu, odkąd na czele rankingu "On-line Scanner Top 20" znajdował się program adware. Jednak w lutym na pierwszym miejscu uplasował się właśnie adware Virtumonde, a ściślej cała rodzina, ...

-

![Ranking wirusów III 2008 Ranking wirusów III 2008]()

Ranking wirusów III 2008

... do ochrony danych, zaprezentował listę "On-line Scanner Top 20" opartą na analizie danych zgromadzonych przez ekspertów z ... trojana Ardamax.n, który w marcu spadł na sam dół zestawienia, dołączył na trzynastym miejscu "legalny" program Ardamax.ae. Ogólnie można powiedzieć, że marzec niewiele różnił się od poprzednich miesięcy - użytkownicy byli ...

-

![Programy antywirusowe: coraz więcej oszustw [© stoupa - Fotolia.com] Programy antywirusowe: coraz więcej oszustw]()

Programy antywirusowe: coraz więcej oszustw

... później”. Program „Antivirus 2008” wyświetlał przekonującą listę wirusów wykrytych po „przeskanowaniu systemu” użytkownika i zawierał ostrzeżenie „UWAGA! Liczba zainfekowanych plików: 34!!! (WARNING! 34 infections found!!!)”. Program stawiał użytkowników przed trudnym wyborem: „Wyeliminuj teraz wszystkie zagrożenia” czy „Kontynuuj pracę bez ochrony ...

-

![BitDefender Internet Security 2010 BitDefender Internet Security 2010]()

BitDefender Internet Security 2010

... pracy systemu operacyjnego i oprogramowania. Program udostępnia również funkcje kontroli rodzicielskiej oraz zaporę ogniową. Funkcje zarządzania domową siecią ułatwiają uzyskanie dobrego poziomu bezpieczeństwa podczas korzystania z Internetu. Internet Security 2010 wykorzystuje mechanizmy aktywnej ochrony umożliwiające skuteczną walkę z nowymi ...

-

![Kaspersky Lab: zagrożenia internetowe IX 2009 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe IX 2009]()

Kaspersky Lab: zagrożenia internetowe IX 2009

... ochrony danych, przedstawia zestawienie najbardziej charakterystycznych zagrożeń września 2009 r. Po długiej ... i obejmowały praktycznie wszystkie typy szkodliwych zachowań uwzględnionych w klasyfikacji Kaspersky Lab. Największy szkodliwy program We wrześniu w kategorii tej prowadził Trojan.Win32.Chifrax.d o rozmiarze 388 MB. Trojan ten posiada ...

-

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy]()

Złośliwe oprogramowanie - nowe trendy

... wymaga jednak wiedzy specjalistycznej, którą posiada niewielki odsetek użytkowników Internetu. W tym przypadku idealny model zabezpieczenia komputera zapewnia jedynie połączenie mechanizmów ochrony lokalnej z rozwiązaniami technologii cloud, lecz tego typu system nie jest jak na razie popularnym rozwiązaniem na rynku antywirusów. Proaktywny system ...

-

![BitDefender Internet Security 2010 BitDefender Internet Security 2010]()

BitDefender Internet Security 2010

... oraz chroni przed spamem. Wszystko to osiągalne jest przy minimalnym obciążeniu komputera. Program posiada również mechanizm "Sejfu plików" pozwalający na bezpiecznie przechowywanie ważnych informacji i plików osobistych. Funkcja ochrony rodzicielskiej blokuje dostęp do niepożądanych treści i zasobów sieci. Uniemożliwia dostęp do stron ...

-

![UOKiK: 558 mln zł kary dla firm w 2009 [© Scanrail - Fotolia.com] UOKiK: 558 mln zł kary dla firm w 2009]()

UOKiK: 558 mln zł kary dla firm w 2009

... to efekty pracy Urzędu Ochrony Konkurencji i Konsumentów w 2009 roku. Podstawowym instrumentem Prezesa Urzędu w zakresie ochrony konkurencji jest prowadzenie postępowań ... konferencji naukowych i prasowych, w 2009 roku przeprowadził m.in. kampanię promującą program leniency. Celem przedsięwzięcia było poinformowanie opinii publicznej o szkodach, ...

-

![Kaspersky Lab: szkodliwe programy VI 2010 Kaspersky Lab: szkodliwe programy VI 2010]()

Kaspersky Lab: szkodliwe programy VI 2010

... na komputerach użytkowników po raz pierwszy, na przykład przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej metody ... , Shareaza oraz eMule jest głównym sposobem rozprzestrzeniania się tego robaka. Program tworzy wiele własnych kopii w folderach używanych do przechowywania pobieranych i przesyłanych plików ...

-

![Programy Panda Security w wersji 2011 Programy Panda Security w wersji 2011]()

Programy Panda Security w wersji 2011

... przed wszystkimi typami znanych i nieznanych wirusów, firewall z ochroną w sieciach WiFi w celu blokowania intruzów i hakerów, szczepionki USB do ochrony urządzeń przenośnych, filtry informacji poufnych do ochrony danych osobistych, kopie zapasowe oraz funkcję PC tune-up służącą do optymalizacji pracy systemu. Programy w wersji 2011 są ...

-

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android]()

Trojan SMS dla smartfonów z Android

... odosobnione przypadki zainfekowania systemu Android oprogramowaniem spyware. Pierwszy taki program pojawił się w 2009 roku. “IDC, firma zajmująca się badaniami i ... Research Group w Kaspersky Lab. „Kaspersky Lab aktywnie rozwija technologie i rozwiązania do ochrony tego systemu operacyjnego i planuje wprowadzić na rynek oprogramowanie Kaspersky ...

-

![ESET Cybersecurity dla Mac OS X ESET Cybersecurity dla Mac OS X]()

ESET Cybersecurity dla Mac OS X

... oraz pakietu ESET Smart Security, rozszerzyła swoją ofertę o nowy program przeznaczony do ochrony systemów Mac OS X - ESET Cybersecurity. Komputery typu Mac cieszą się opinią ... Jeśli zatem jesteś posiadaczem Maca, być może nadszedł czas, abyś sięgnął po program antywirusowy i antyspyware dla Mac OS X – taki jak ESET Cybersecurity, udostępniony ...

-

![Visa Europe wprowadza innowacje dla detalistów [© denphumi - Fotolia.com] Visa Europe wprowadza innowacje dla detalistów]()

Visa Europe wprowadza innowacje dla detalistów

... Visa Europe ogłosiła Program Innowacji Technologicznych, który wobec detalistów akceptujących płatności kartami z mikroprocesorem w standardzie EMV przewiduje natychmiastowe złagodzenie wymagań związanych z uzyskaniem zgodności ze standardem ochrony danych osobowych w sektorze kart płatniczych (PCI DSS). Program wprowadza jednocześnie silne ...

-

![Polisy inwestycyjne a oferta TFI [© Scanrail - Fotolia.com] Polisy inwestycyjne a oferta TFI]()

Polisy inwestycyjne a oferta TFI

... fundusz inwestycyjny: Mit 1 – na polisie zawsze tracimy Nieprawda: część składki pokrywa koszt ochrony ubezpieczeniowej (nie wpływa więc na wartość środków). Ale: by móc ... Dodatkowo, by właściwie ocenić wysokość kosztów należy zawsze zwrócić uwagę, czy koszt ochrony jest odrębnie określony. Mit 4 – wypłata z polis inwestycyjnych możliwa jest wyłącznie ...

-

![Kaspersky Lab: szkodliwe programy III 2011 Kaspersky Lab: szkodliwe programy III 2011]()

Kaspersky Lab: szkodliwe programy III 2011

... raporcie napisaliśmy, że cyberprzestępcy wykorzystywali Cascading Style Sheets (CSS) do ochrony skryptów przed wykryciem. Obecnie zamiast CSS wykorzystują oni znaczniki

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ESET Mail Security for Microsoft Exchange Server [© Brian Jackson - Fotolia.com] ESET Mail Security for Microsoft Exchange Server](https://s3.egospodarka.pl/grafika2/ESET-Mail-Security-for-Microsoft-Exchange-Server/ESET-Mail-Security-for-Microsoft-Exchange-Server-162823-150x100crop.jpg)

![Sprzedaż leków stabilna [© motorlka - Fotolia.com] Sprzedaż leków stabilna](https://s3.egospodarka.pl/grafika2/sprzedaz-lekow/Sprzedaz-lekow-stabilna-172444-150x100crop.jpg)

![Czy warto zapłacić okup cyberprzestępcy? [© Minerva Studio - Fotolia.com] Czy warto zapłacić okup cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Czy-warto-zaplacic-okup-cyberprzestepcy-175117-150x100crop.jpg)

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk](https://s3.egospodarka.pl/grafika2/exploity/Exploit-atakuje-Plaga-atakow-z-wykorzystaniem-luk-191558-150x100crop.jpg)

![Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play! [© Myst - Fotolia.com] Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Edytory-zdjec-ukrywaja-zlosliwe-oprogramowanie-w-Google-Play-205821-150x100crop.jpg)

![Remont używanego domu dzięki książeczce mieszkaniowej? [© Gül Kocher - Fotolia.com] Remont używanego domu dzięki książeczce mieszkaniowej?](https://s3.egospodarka.pl/grafika2/remont-domu/Remont-uzywanego-domu-dzieki-ksiazeczce-mieszkaniowej-234471-150x100crop.jpg)

![Euler Hermes: pandemia wyhamowała upadłości, co dalej? [© utah778 - Fotolia.com] Euler Hermes: pandemia wyhamowała upadłości, co dalej?](https://s3.egospodarka.pl/grafika2/upadlosc/Euler-Hermes-pandemia-wyhamowala-upadlosci-co-dalej-240840-150x100crop.jpg)

![Dyrektywa Omnibus a programy lojalnościowe. Jak stosować nowe przepisy? [© mariesacha - Fotolia.com] Dyrektywa Omnibus a programy lojalnościowe. Jak stosować nowe przepisy?](https://s3.egospodarka.pl/grafika2/Omnibus/Dyrektywa-Omnibus-a-programy-lojalnosciowe-Jak-stosowac-nowe-przepisy-254368-150x100crop.jpg)

![Nagrody za lojalność [© stoupa - Fotolia.com] Nagrody za lojalność](https://s3.egospodarka.pl/grafika/bron-pl/Nagrody-za-lojalnosc-MBuPgy.jpg)

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![Programy antywirusowe: coraz więcej oszustw [© stoupa - Fotolia.com] Programy antywirusowe: coraz więcej oszustw](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Programy-antywirusowe-coraz-wiecej-oszustw-MBuPgy.jpg)

![Kaspersky Lab: zagrożenia internetowe IX 2009 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe IX 2009](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Kaspersky-Lab-zagrozenia-internetowe-IX-2009-MBuPgy.jpg)

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Zlosliwe-oprogramowanie-nowe-trendy-MBuPgy.jpg)

![UOKiK: 558 mln zł kary dla firm w 2009 [© Scanrail - Fotolia.com] UOKiK: 558 mln zł kary dla firm w 2009](https://s3.egospodarka.pl/grafika/UOKiK/UOKiK-558-mln-zl-kary-dla-firm-w-2009-apURW9.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Visa Europe wprowadza innowacje dla detalistów [© denphumi - Fotolia.com] Visa Europe wprowadza innowacje dla detalistów](https://s3.egospodarka.pl/grafika/karty-platnicze/Visa-Europe-wprowadza-innowacje-dla-detalistow-iQjz5k.jpg)

![Polisy inwestycyjne a oferta TFI [© Scanrail - Fotolia.com] Polisy inwestycyjne a oferta TFI](https://s3.egospodarka.pl/grafika/polisy-inwestycyjne/Polisy-inwestycyjne-a-oferta-TFI-apURW9.jpg)