Exploit atakuje. Plaga ataków z wykorzystaniem luk

2017-04-25 12:05

Przeczytaj także: Kaspersky: luki dnia zerowego w Windows 10 i Internet Explorer, są już łatki

Atakom, w których biorą udział exploity, nie można odmówić skuteczności - infekcje przebiegają niezauważalnie, dzięki czemu szkodliwy kod nie ma większych problemów, aby niepostrzeżenie uprzykrzyć życie swojej ofierze. Nic zatem dziwnego, że cyberprzestępcy niemal umiłowali sobie exploity. To właśnie za ich pomocą kradną pieniądze statystycznego Kowalskiego, a także poufne informacje, które nigdy nie powinny wypłynąć z firm.W minionym roku liczba ukierunkowanych ataków na przedsiębiorstwa sięgnęła 690 000, co oznacza wzrost o przeszło 28%.

Najważniejsze ustalenia z raportu:

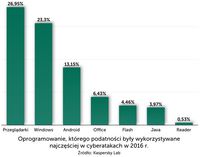

- Exploity najczęściej wykorzystują przeglądarki, system Windows, system Android oraz pakiet Microsoft Office - w 2016 r. niemal 7 na 10 użytkowników przynajmniej raz natknęło się na exploit dla jednej z tych aplikacji.

- Exploit, który żeruje na luce wykrytej wraz z robakiem o nazwie Stuxnet (CVE-2010-2568), ciągle atakuje najczęściej. Statystyki dowodzą, że co czwarty użytkownik, który w zeszłym roku natknął się na exploit, miał do czynienia właśnie z tym zagrożeniem.

- W 2016 r. ponad 297 000 użytkowników na całym świecie było atakowanych przez nieznane exploity (exploity dnia zerowego oraz wysoce zaciemnione znane szkodliwe narzędzia) - co stanowi wzrost o niemal 7% w stosunku do 2015 r. Cena rynkowa nieznanych wcześniej exploitów może sięgać dziesiątek tysięcy dolarów i zwykle są one wykorzystywane przez wyrafinowanych cyberprzestępców przeciwko dużym celom. Takie ataki są blokowane przez technologię „Automatyczne zapobieganie exploitom”, stworzoną przez Kaspersky Lab z myślą o wykrywaniu tego rodzaju wyrafinowanych zagrożeń.

- Łącznie, cyberprzestępcy i kampanie ukierunkowane, o których Kaspersky Lab informował w latach 2010-2016, wykorzystały ponad 80 luk w zabezpieczeniach.

Co ciekawe, pomimo coraz większej liczby ataków z wykorzystaniem exploitów oraz rosnącej liczby zaatakowanych w ten sposób użytkowników korporacyjnych liczba konsumentów, którzy doświadczyli ataku za pośrednictwem exploita w 2016 r., spadła o ponad 20% — z 5,4 mln w 2015 r. do 4,3 mln w 2016 r.

Według badaczy z Kaspersky Lab przyczyną tego spadku może być zmniejszenie się liczby źródeł exploitów: w 2016 r. z podziemnego rynku zniknęło kilka dużych i popularnych zestawów exploitów (Neutrino oraz Angler). Miało to znaczący wpływ na ogólny krajobraz zagrożeń z tej kategorii, ponieważ wiele ugrupowań cyberprzestępczych najwyraźniej utraciło możliwości rozprzestrzeniania szkodliwego oprogramowania. Innym powodem jest szybszy czas reakcji producentów oprogramowania na nowo wykryte problemy z bezpieczeństwem. W efekcie tworzenie i wspieranie naprawdę skutecznego zestawu exploitów przy jednoczesnym osiągnięciu zysku stało się obecnie znacznie bardziej kosztowne dla cyberprzestępców. Nie dotyczy to jednak ataków na organizacje.

W oparciu o nasze statystyki dotyczące wykrywania oraz obserwacje aktywności ugrupowań stosujących ataki ukierunkowane możemy powiedzieć, że profesjonalne grupy cyberszpiegowskie nadal dysponują odpowiednimi budżetami oraz umiejętnościami pozwalającymi tworzyć i rozprzestrzeniać wyrafinowane exploity. Przykładem tego jest niedawny wyciek szkodliwych narzędzi wykorzystywanych rzekomo przez ugrupowanie Equation. Nie znaczy to jednak, że zabezpieczenie firmy przed atakami opartymi na exploitach nie jest możliwe. Aby ugrupowania cyberprzestępcze nie mogły zatriumfować, zalecamy użytkownikom, zwłaszcza korporacyjnym, aby stosowali najlepsze praktyki bezpieczeństwa internetowego i chronili swoje komputery, urządzenia mobilne oraz sieci przy pomocy sprawdzonych i skutecznych narzędzi ochrony — powiedział Aleksander Liskin, ekspert ds. cyberbezpieczeństwa, Kaspersky Lab.

fot. mat. prasowe

Oprogramowanie, którego podatności były wykorzystywane najczęściej w cyberatakach 2016

Co czwarty atak przeprowadzony był poprzez przeglądarkę

W celu zabezpieczenia komputerów, zarówno domowych jak i firmowych przed atakami za pośrednictwem exploitów eksperci z Kaspersky Lab zalecają realizowanie następujących działań:

- Dopilnuj, aby oprogramowanie zainstalowane na Twoim komputerze było aktualne, i włącz funkcję automatycznej aktualizacji, jeśli jest dostępna.

- Zawsze, gdy istnieje taka możliwość, wybieraj dostawcę oprogramowania, który wykazuje odpowiedzialne podejście do problemu luk w zabezpieczeniach. Sprawdź, czy taki dostawca posiada własny program typu bug bounty, wspierający niezależnych badaczy szukających podatności na ataki.

- Jeśli zarządzasz siecią komputerów PC, stosuj rozwiązania do zarządzania łatami, które umożliwiają scentralizowaną aktualizację oprogramowania na wszystkich kontrolowanych przez Ciebie punktach końcowych.

- Przeprowadzaj regularną ocenę bezpieczeństwa infrastruktury IT organizacji.

- Zapoznaj swój personel z metodami socjotechniki, ponieważ są one często stosowane w celu nakłonienia potencjalnej ofiary do otworzenia dokumentu lub odsyłacza zainfekowanego exploitem.

- Stosuj rozwiązania bezpieczeństwa wyposażone w specjalne mechanizmy zapobiegania exploitom lub przynajmniej technologie wykrywania zagrożeń w oparciu o ich zachowanie w systemie.

- Preferuj dostawców, którzy stosują wielopoziomowe podejście do ochrony przed cyberzagrożeniami, w tym exploitami.

Uwaga! Nowa luka dnia zerowego w Google Chrome

Uwaga! Nowa luka dnia zerowego w Google Chrome

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk](https://s3.egospodarka.pl/grafika2/exploity/Exploit-atakuje-Plaga-atakow-z-wykorzystaniem-luk-191558-200x133crop.jpg)

![Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok [© tapichar - Fotolia.com] Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Bezpieczenstwo-IT-Podsumowanie-i-prognozy-na-2018-rok-200381-150x100crop.jpg)

![Ransomware celuje w handel detaliczny [© Florian Roth - Fotolia.com] Ransomware celuje w handel detaliczny](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-celuje-w-handel-detaliczny-260407-150x100crop.jpg)

![TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte! [© beccarra - Fotolia.com] TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte!](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-ofiara-cyberataku-Oficjalne-konto-CNN-zostalo-przejete-260060-150x100crop.jpg)

![Cyfrowa transformacja dla wybranych? [© Nmedia - Fotolia.com] Cyfrowa transformacja dla wybranych?](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Cyfrowa-transformacja-dla-wybranych-191652-150x100crop.jpg)

![Ataki hakerskie droższe niż inwestycja w cyberbezpieczeństwo [© Sondem - Fotolia.com] Ataki hakerskie droższe niż inwestycja w cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-drozsze-niz-inwestycja-w-cyberbezpieczenstwo-191670-150x100crop.jpg)

![5 kroków do bezpieczeństwa dzieci w sieci [© Freepik] 5 kroków do bezpieczeństwa dzieci w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-sieci/5-krokow-do-bezpieczenstwa-dzieci-w-sieci-267236-150x100crop.jpg)

![Częsta zmiana pracy w CV jednak nie odstrasza pracodawcy? [© Freepik] Częsta zmiana pracy w CV jednak nie odstrasza pracodawcy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czesta-zmiana-pracy-w-CV-jednak-nie-odstrasza-pracodawcy-267235-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![5 kroków do bezpieczeństwa dzieci w sieci [© Freepik] 5 kroków do bezpieczeństwa dzieci w sieci [© Freepik]](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-sieci/5-krokow-do-bezpieczenstwa-dzieci-w-sieci-267236-50x33crop.jpg) 5 kroków do bezpieczeństwa dzieci w sieci

5 kroków do bezpieczeństwa dzieci w sieci

![Ceny OC w II kw. 2025 bez zmian w skali kraju [© Freepik] Ceny OC w II kw. 2025 bez zmian w skali kraju](https://s3.egospodarka.pl/grafika2/ceny-OC/Ceny-OC-w-II-kw-2025-bez-zmian-w-skali-kraju-267267-150x100crop.jpg)

![Zakupy online nastolatków: najczęstsze problemy i jak im zaradzić? [© Freepik] Zakupy online nastolatków: najczęstsze problemy i jak im zaradzić?](https://s3.egospodarka.pl/grafika2/zakupy/Zakupy-online-nastolatkow-najczestsze-problemy-i-jak-im-zaradzic-267255-150x100crop.jpg)

![Fundusze unijne. Zasada konkurencyjności wymaga zmian [© AS Photograpy z Pixabay] Fundusze unijne. Zasada konkurencyjności wymaga zmian](https://s3.egospodarka.pl/grafika2/zasada-konkurencyjnosci/Fundusze-unijne-Zasada-konkurencyjnosci-wymaga-zmian-267253-150x100crop.jpg)