-

![Portfel Everscale z luką w zabezpieczeniach Portfel Everscale z luką w zabezpieczeniach]()

Portfel Everscale z luką w zabezpieczeniach

... aktualizować system operacyjny i oprogramowanie antywirusowe. Pomimo faktu, że wykryta przez nas luka została załatana w nowej wersji portfela Ever Surf na komputery stacjonarne, użytkownicy mogą napotkać inne zagrożenia, takie jak luki w zdecentralizowanych aplikacjach lub ogólne zagrożenia, takie jak oszustwa, phishing – dodaje ekspert ...

-

![Najlepsze sklepy internetowe 2023 wg Ceneo.pl Najlepsze sklepy internetowe 2023 wg Ceneo.pl]()

Najlepsze sklepy internetowe 2023 wg Ceneo.pl

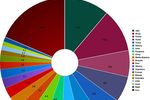

... i remont, Zdrowie oraz Dom i wnętrze, które łącznie generują ponad 28% wszystkich odsłon. Największy wzrost zainteresowania widoczny jest w branży Telefony i akcesoria (+2,5 p.p.), Komputery (+1,2 p.p) oraz Ogród (+0,9 p.p). Ceneo zapytało kupujących, czy korzystają ze wsparcia AI podczas zakupów online. 76,2% kupujących jeszcze nie korzysta z tego ...

-

![Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku [© Freepik] Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku]()

Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku

... z Check Point, w nadchodzącym roku zagrożenia cybernetyczne będą jeszcze bardziej wyrafinowane. Technologia deepfake stanie się głównym narzędziem w atakach socjotechnicznych, a komputery kwantowe mogą zakłócić obecne standardy szyfrowania. Organizacje będą musiały podjąć proaktywne podejście do obrony, wzmocnić zarządzanie oraz inwestować ...

-

![Społeczeństwo informacyjne w Polsce 2011-2012 [© goodluz - Fotolia.com] Społeczeństwo informacyjne w Polsce 2011-2012]()

Społeczeństwo informacyjne w Polsce 2011-2012

... DUŻE – 250 i więcej osób. Wyposażenie przedsiębiorstw w komputery W 2012 r. udział przedsiębiorstw wykorzystujących komputery w Polsce wyniósł 94,7% i nieznacznie spadł w ... , tj. o 0,6 pkt proc. więcej niż przed rokiem. Towarem najczęściej zamawianym przez Internet, tak jak przed rokiem, była odzież i sprzęt sportowy (16,1%). Chętnie zamawiano ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... zostać użyte do budowania botnetów. Właściciel botnetu może kontrolować komputery tworzące sieć z dowolnego miejsca na świecie - z innego miasta, państwa, a nawet kontynentu. Internet jest skonstruowany w taki sposób, że możliwe jest kontrolowanie botnetu anonimowo. Komputery zainfekowane botem mogą być kontrolowane bezpośrednio albo pośrednio ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... ze szkodliwym oprogramowaniem i potencjalnie niechcianymi programami. Liczba ta obejmuje, między innymi, obiekty, które trafiły na komputery ofiar za pośrednictwem sieci lokalnych lub nośników wymiennych, a nie przez Internet, pocztę elektroniczną czy porty sieciowe. Pierwsze miejsce w rankingu zajmują różne szkodliwe programy wykryte przy pomocy ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... jest o wiele bardziej rozwinięta niż w innych miejscach na świecie, dlatego komputery amerykańskich użytkowników są prawdziwym kąskiem dla cyberprzestępców. Wersja ... Applications, udział rynkowy przeglądarki Internet Explorer 6.0 zmniejszył się od stycznia o 3%. Spadek liczby osób wykorzystujących przeglądarkę Internet Explorer 6.0 spowodował spadek ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... , na jakie są narażone komputery w różnych krajach na całym świecie, dostarczając wskaźnik agresywności środowiska, w którym działają komputery w różnych państwach. ... w grupie niskiego ryzyka w pierwszym przypadku, jest to, że w państwach tych internet nadal nie jest wystarczająco dobrze rozwinięty i w celu wymiany plików powszechnie wykorzystuje ...

-

![Elektroniczna gospodarka w Polsce 2006 Elektroniczna gospodarka w Polsce 2006]()

Elektroniczna gospodarka w Polsce 2006

... edycji badań prowadzonych przez GUS wykazały, że wskaźnik przedsiębiorstw wykorzystujących komputery w swoim działaniu zachowuje się dość stabilnie i wynosi 93 proc. ... deklaracji i dokonywanie płatności), wyrobienie prawa jazdy on-line czy rejestracja samochodu przez Internet. Ostatnie miejsce w UE otrzymaliśmy za brak możliwości rejestracji firmy ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... systemu Windows, gdy użytkownicy korzystali z przeglądarki Internet Explorer. Kolejne dni przyniosły ogromną ilość stron hakerskich zawierających exploity skryptowe wykorzystujące lukę VML. Wielu twórców wirusów próbowało wykorzystać sytuację, aby dostarczyć swoje trojany na komputery użytkowników. Sytuację jeszcze bardziej komplikował fakt, że ...

-

![Firmy a rynek telekomunikacyjny 2011 Firmy a rynek telekomunikacyjny 2011]()

Firmy a rynek telekomunikacyjny 2011

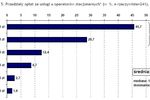

... przenośnych. W 13,9 % firm wykorzystywane są jednocześnie komputery stacjonarne i przenośne. Komputery nie są wykorzystywane przez pracowników w 43,2 % badanych firm. Prawie wszystkie (95,6 %) firmy posiadające komputery posiadają również dostęp do Internetu. W 79 % przypadków posiadany Internet to stały stacjonarny dostęp, z mobilnego Internetu ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... zagrożeniami, ale całym szeregiem innych szkodliwych programów. Ataki na komputery Dane zebrane przez Kaspersky Security Network pokazują, że ponad milion ... o ruch. Cyberprzestępcy podejmują coraz więcej działań, aby zalegalizować swój biznes, a Internet oferuje wiele możliwości zarobienia pieniędzy poprzez stworzenie dużych ilości ruchu ...

-

![Sektor MSP: lepsze czasy na horyzoncie [© Photo-K - Fotolia.com] Sektor MSP: lepsze czasy na horyzoncie]()

Sektor MSP: lepsze czasy na horyzoncie

... oczekiwać należy również w branżach: hobby i rozrywka oraz komputery i internet. Firmy z tych branż częściej przewidują poprawę sytuacji (hobby i rozrywka – 33,3 proc., komputery i internet – 29,2 proc.) niż pogorszenie (hobby i rozrywka – 30,3 proc., komputery i internet – 27,4 proc.). Negatywne zmiany w nadchodzących 6 miesiącach nastąpią ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... wykorzystywanego przez oszustów w celu przemycenia szkodliwego oprogramowania na komputery użytkowników. Jednym z ważniejszych incydentów, jakie miały miejsce w 2008 roku, było wykorzystanie przez cyberprzestępców błędu w przetwarzaniu plików XML w przeglądarce Internet Explorer w celu rozprzestrzeniania trojana Trojan-GameThief.Win32.Magania. Luka ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... 000). Odsetek unikatowych użytkowników w państwie, w którym znajdują się komputery z zainstalowanym produktem firmy Kaspersky Lab, który zablokował zagrożenia internetowe. ... katalogi DLL, które zasadniczo stanowią dodatki do powszechnie wykorzystywanych przeglądarek (Internet Explorer, Mozilla Firefox i Google Chrome). Podobnie jak zdecydowana ...

-

![Użyteczność stron www a ich popularność Użyteczność stron www a ich popularność]()

Użyteczność stron www a ich popularność

... uzyskały także serwisy liderów na polu informacji ze świata marketingu i reklamy – witryny Media Run i Wirtualne Media czy MediaLine. W czołówce kategorii Komputery i Internet znalazły się rozwinięte serwisy, które łączą zalety witryn informacyjnych z funkcjonalnościami takimi, jak bazy plików do pobrania, recenzje, testy i porady. Witryny ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... się taki schemat, w którym zainfekowane strony internetowe infekują komputery odwiedzających je użytkowników, zainfekowane komputery użytkowników natomiast dbają o to, aby zarazić jak ... metoda, tym większe efekty uboczne. Ciężko raczej wyobrazić sobie „bezpieczny” Internet, w którym zabronione jest automatyczne wgrywanie plików na serwer, stosowanie ...

-

![Antywirusy G Data Software 2011 Antywirusy G Data Software 2011]()

Antywirusy G Data Software 2011

... Posiada narzędzia do blokowania wszystkich typów zagrożeń, których źródłem jest Internet. Szybko rozpoznaje wirusy, rootkity, robaki, spyware, trojany, backdoory, ... Automatyczne wykonywanie wszystkich funkcji ochronnych w tle Funkcja oszczędzania baterii (komputery mobilne) podczas skanowania Dynamiczne zakładki Koszt jednorocznej licencji na jedno ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... ochrony WWW wchodzący w skład rozwiązań firmy Kaspersky Lab, który chroni komputery użytkowników już od momentu, gdy szkodliwy program jest pobierany z zainfekowanej strony. ... postawą władz chińskich pod koniec 2009 roku. Najczęściej atakowane kraje Jak wiadomo, Internet nie posiada granic, z związku z czym z dowolnego miejsca na świecie możemy ...

-

![Firmy a rynek telekomunikacyjny 2010 Firmy a rynek telekomunikacyjny 2010]()

Firmy a rynek telekomunikacyjny 2010

... firm pracownicy wykorzystują komputery stacjonarne. W 42 % firm pracownicy korzystają z komputerów przenośnych (laptopów). W znacznej części firm (21,3 %) pracownicy w ogóle nie korzystają z komputerów. 91,1 % firm posiadających komputery posiada również dostęp do Internetu. W 80,1 % przypadków posiadany Internet to stały stacjonarny dostęp ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... komputery są wykorzystywane do budowy botnetu, zwanego również siecią zombie. Szkodliwy użytkownik kontroluje zainfekowane komputery, które tworzą sieć, jak lalkarz swoje kukiełki. Użytkownicy zwykle w ogólne nie podejrzewają, że ich komputery ... surfowania! W pełni wykorzystujcie możliwości technologiczne, jakie oferuje Internet. Uważajcie i ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... ta będzie powszechnie stosowna. W przyszłości te dwa podejścia zostaną połączone i zarówno użytkownicy indywidualni jak i organizacje będą wykorzystywali komputery "w chmurze" chronione przy użyciu usług bezpieczeństwa "in-the-cloud". Gdy to nastąpi, Internet będzie tak samo niezbędny do wykonywania codziennych czynności jak dzisiaj elektryczność.

-

![2017: na co narażą nas cyberprzestępcy? 2017: na co narażą nas cyberprzestępcy?]()

2017: na co narażą nas cyberprzestępcy?

... komputery. W 2017 roku należy spodziewać się dalszego wzrostu liczby zagrożeń mobilnych. Nic w tym dziwnego, ponieważ telefony zastępują powoli nasze komputery ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... kod do pliku iexplore.exe (plik wykonywalny przeglądarki Internet Explorer). Po uruchomieniu Internet Explorera wirus zachowywał się jak Trojan-Downloader. Oczywiście ... szkodliwego oprogramowania stale rosną. Brak rozległych epidemii nie świadczy o tym, że komputery nie są infekowane. Powodem są konsekwentne działania firm antywirusowych w zwalczaniu ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... oraz trojany downloadery z rodziny Oficla, które pobierają boty na komputery użytkowników. Phishing W 2010 roku wiadomości phishingowe stanowiły 0,35 proc. całego ruchu pocztowego, ... usług hostingowych oraz eksperci ds. IT połączą siły w walce przeciwko cyberprzestępcom, Internet ma szansę stać się znacznie bezpieczniejszym miejscem dla użytkownika. ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... przelane skradzione środki. Oprócz kradzieży bitcoinów cyberprzestępcy mogą również wykorzystywać komputery ofiar do wydobywania bitcoinów, tak samo jak wykorzystują je do ... niezależnych testach. Ponadto, niektóre produkty bezpieczeństwa, takie jak Kaspersky Internet Security, mają wbudowane narzędzia pozwalające na bezpieczne korzystanie z serwisów ...

-

![Przetargi - raport X 2011 Przetargi - raport X 2011]()

Przetargi - raport X 2011

... progu twórcy płacić będą normalny podatek. Zlikwidowana zostanie ulga podatkowa na Internet, bo usługi tanieją, a państwo wspomaga budowę nowoczesnej sieci w całym kraju ... (+42,47), drukarki laserowe (+40,74 proc.), komputery przenośne (+39,76 proc.), komputery biurkowe (+39,02 procent), komputery osobiste (+38,64 proc.), usługi ochroniarskie (+31 ...

-

![Od walizki po ultrabooki. Historia laptopa Od walizki po ultrabooki. Historia laptopa]()

Od walizki po ultrabooki. Historia laptopa

... pierwszy Trackball zastąpiono nowym wynalazkiem - dobrze dziś znanym gładzikiem. Bezprzewodowy internet W 1999 roku firma Apple, przy okazji premiery laptopów iBook, ... UMPC były tanie i nie wymuszały na użytkowniku nauki nowych nawyków obsługi. Komputery 2w1 W 2012 roku firma Microsoft prezentując komputer Surface zdefiniowała nową klasę sprzętów ...

-

![Novell pomaga tworzyć BIP-y [© Syda Productions - Fotolia.com] Novell pomaga tworzyć BIP-y]()

Novell pomaga tworzyć BIP-y

... narzędzie udostępniające drukarki przez Internet i umożliwiające tym samym drukowanie z dowolnego miejsca Tobit Faxware - faks elektroniczny, pozwalający na wysyłanie i odbiór faksów z każdego komputera NetShiled i VirusScan - programy antywirusowe na serwery i komputery użytkowników FatPipe Internet - oprogramowanie przyspieszające szybkość łącza ...

-

![Cyberbullying - prześladowanie w Internecie [© stoupa - Fotolia.com] Cyberbullying - prześladowanie w Internecie]()

Cyberbullying - prześladowanie w Internecie

... wiadomości. Krępujące zdjęcie wykonane telefonem komórkowym można na przykład w ciągu kilku minut wysłać do kilkunastu osób z klasy. Telefony komórkowe, komputery i Internet dają ponadto poczucie anonimowości, które zachęca do stosowania bardziej drastycznych form nękania. Wychowanie w globalnej sieci Rodzice pokazują dzieciom różnicę między ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... na trzecim natomiast "Komputery i Internet" (8,7%). Rosyjskojęzyczny spam z kategorii "Edukacja" reprezentowany jest głównie przez reklamy seminariów oraz kursów, podczas gdy spam angielskojęzyczny z tej kategorii oferuje dyplomy i stopnie naukowe szkolnictwa wyższego. Kategoria "Komputery i Internet " obejmuje zwykle angielskojęzyczne wiadomości ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... z bardziej zaawansowanych trojanów downloaderów wykorzystywanych do dostarczania finansowego szkodliwego oprogramowania na komputery ulega samozniszczeniu, po tym jak uda im się lub nie ... zwykle do grupy Browser Helper Object, co oznacza, że działają tylko w Internet Explorerze. Ponadto, mimo że ruch jest przekierowywany, nie musi być przetwarzany ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... przez cyberprzestępców do uzyskania korzyści finansowych, co sprawiło, że Internet stał się najważniejszym narzędziem do rozpowszechniania szkodliwego oprogramowania. Dla ... informatycznej lub poradzić sobie z długotrwałym przestojem. Wzrośnie liczba ataków na komputery Macintosh Udział komputerów Macintosh w rynku rośnie. Eksperci zauważają, że ...

-

![Firmy a rynek telekomunikacyjny 2009 Firmy a rynek telekomunikacyjny 2009]()

Firmy a rynek telekomunikacyjny 2009

... telefonu komórkowego (10,6%). INTERNET UKE w swoim raporcie podaje, iż w ponad połowie (57,2%) badanych firm pracownicy wykorzystują komputery stacjonarne. W 40,1% firm pracownicy korzystają z komputerów przenośnych. 92,9% firm posiadających komputery posiada również dostęp do Internetu. W 80,3% przypadków posiadany Internet to stały stacjonarny ...

-

![Antywirusy McAfee w nowych wersjach [© Nmedia - Fotolia.com] Antywirusy McAfee w nowych wersjach]()

Antywirusy McAfee w nowych wersjach

... File Protection pozwalający zabezpieczyć cenne pliki na wypadek kradzieży komputera lub nośników danych. Pakiet McAfee Internet Security Software, dostępny jest w cenie 169 zł za licencję na trzy komputery. Pakiet zawiera funkcje ochrony przed wirusami, programami szpiegowskimi i phishingiem oraz dwukierunkowy firewall. Zawiera też ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku [© Freepik] Cyberataki na przeglądarki internetowe stały się zmorą 2024 roku](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-na-przegladarki-internetowe-staly-sie-zmora-2024-roku-264030-150x100crop.jpg)

![Społeczeństwo informacyjne w Polsce 2011-2012 [© goodluz - Fotolia.com] Społeczeństwo informacyjne w Polsce 2011-2012](https://s3.egospodarka.pl/grafika2/internet/Spoleczenstwo-informacyjne-w-Polsce-2011-2012-109464-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Sektor MSP: lepsze czasy na horyzoncie [© Photo-K - Fotolia.com] Sektor MSP: lepsze czasy na horyzoncie](https://s3.egospodarka.pl/grafika2/kondycja-MSP/Sektor-MSP-lepsze-czasy-na-horyzoncie-120736-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Novell pomaga tworzyć BIP-y [© Syda Productions - Fotolia.com] Novell pomaga tworzyć BIP-y](https://s3.egospodarka.pl/grafika/novell/Novell-pomaga-tworzyc-BIP-y-d8i3B3.jpg)

![Cyberbullying - prześladowanie w Internecie [© stoupa - Fotolia.com] Cyberbullying - prześladowanie w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Cyberbullying-przesladowanie-w-Internecie-MBuPgy.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Antywirusy McAfee w nowych wersjach [© Nmedia - Fotolia.com] Antywirusy McAfee w nowych wersjach](https://s3.egospodarka.pl/grafika/McAfee/Antywirusy-McAfee-w-nowych-wersjach-Qq30bx.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![KSeF może opóźnić odliczenie i zwrot VAT. Decyduje data w systemie, a nie na fakturze [© wygenerowane przez AI] KSeF może opóźnić odliczenie i zwrot VAT. Decyduje data w systemie, a nie na fakturze](https://s3.egospodarka.pl/grafika2/rozliczenie-VAT/KSeF-moze-opoznic-odliczenie-i-zwrot-VAT-Decyduje-data-w-systemie-a-nie-na-fakturze-270201-150x100crop.jpg)

![Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły [© pexels] Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły](https://s3.egospodarka.pl/grafika2/Ryanair/Bezplatny-bagaz-dziecka-w-Ryanair-sprawdzamy-szczegoly-270198-150x100crop.jpg)

![Lokaty i konta oszczędnościowe w grudniu: rekord popularności mimo spadającego oprocentowania [© pexels] Lokaty i konta oszczędnościowe w grudniu: rekord popularności mimo spadającego oprocentowania](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Lokaty-i-konta-oszczednosciowe-w-grudniu-rekord-popularnosci-mimo-spadajacego-oprocentowania-270197-150x100crop.jpg)

![Co czeka firmy od 1 stycznia? Kalendarium najważniejszych dat dla mikro i małych firm na początek 2026 roku [© wygenerowane przez AI] Co czeka firmy od 1 stycznia? Kalendarium najważniejszych dat dla mikro i małych firm na początek 2026 roku](https://s3.egospodarka.pl/grafika2/zmiany-w-podatkach/Co-czeka-firmy-od-1-stycznia-Kalendarium-najwazniejszych-dat-dla-mikro-i-malych-firm-na-poczatek-2026-roku-270199-150x100crop.png)

![Płaca minimalna 4.806 zł od 2026 r. Jak wzrost wynagrodzeń uderzy w koszty firm [© wygenerowane przez AI] Płaca minimalna 4.806 zł od 2026 r. Jak wzrost wynagrodzeń uderzy w koszty firm](https://s3.egospodarka.pl/grafika2/placa-minimalna/Placa-minimalna-4-806-zl-od-2026-r-Jak-wzrost-wynagrodzen-uderzy-w-koszty-firm-270186-150x100crop.jpg)