-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

... czyli dostarczanie przez włamanie. Uzyskują oni dostęp do systemów ofiar głównie wtedy, gdy niczego niepodejrzewający użytkownik przegląda internet ... luki w środowisku ofiary, budują złośliwą infrastrukturę oraz dokonują szkód lub wykorzystują pozyskane dane. Dokument przedstawia zagadnienie z perspektywy globalnej i regionalnej, jak też prezentuje ...

-

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023]()

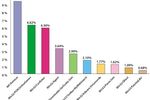

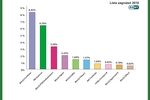

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

... pobierać i uruchamiać pliki zgodnie z poleceniami z C&C. Użytkowników systemu Android zszokować mogą dane dotyczące SpinOk, który po raz pierwszy znalazł się na szczycie rodzin mobilnego ... szeroko stosowane w środowisku korporacyjnym. Takie podejście oznacza, że mogą dotrzeć do setek ofiar w jednym ataku - powiedziała Maya Horowitz, wiceprezes ...

-

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?]()

Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?

... lub fałszywe wiadomości w mediach społecznościowych i platformach gier, aby zmylić czujność ofiar. Kampanie mobilnego phishingu stają się coraz trudniejsze do wykrycia i możemy ... luki i stają się celem ataków cyberprzestępców, chcących pozyskać nasze poufne dane osobiste lub finansowe. Instytucje edukacyjne w Polsce nie prowadzą na szeroką skalę ...

-

![Posiadacze kryptowalut na celowniku hakerów. Jak mogą się bronić? [© Bastian Riccardi z Pixabay] Posiadacze kryptowalut na celowniku hakerów. Jak mogą się bronić?]()

Posiadacze kryptowalut na celowniku hakerów. Jak mogą się bronić?

... celu wykorzystanie łatwowierności użytkowników. Takie scenariusze obejmują np. nakłanianie ofiar np. za pośrednictwem fałszywych reklam, do kliknięcia złośliwych linków, zaprojektowanych ... środków. Nie tylko giełdy mogą stać się celem ataków. Dane uwierzytelniające skradzione z firmy LastPass w 2022 r. mogły zostać wykorzystane7 do kradzieży ...

-

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów]()

Cyfrowa tożsamość na celowniku hakerów

... ransomware czy szyfrowania. Natomiast w modelu podwójnego wymuszenia wdrażali ransomware, szyfrowali dane i wykradali je, by wymusić okup. Pod koniec sierpnia CISA ... powierzchnię ataku, którą oferuje, oraz potencjalny dostęp do sieci ofiar. Ta wiedza ponownie uwydatnia konieczność regularnego aktualizowania systemów, zwłaszcza w przypadku urządzeń ...

-

![Jak działa atak man-in-the-middle i jak go wykryć? Jak działa atak man-in-the-middle i jak go wykryć?]()

Jak działa atak man-in-the-middle i jak go wykryć?

... ktoś jeszcze włączył się do rozmowy i właśnie kradnie ich dane. Ataków Man-in-the-Middle najczęściej doświadczają banki i ich aplikacje, firmy z sektora ... internetowych lub przeglądarek w celu przekierowania legalnego ruchu i kradzieży informacji od ofiar. Niezależnie od konkretnych technik, atak zawsze przebiega w następujący sposób: osoba ...

-

![Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach]()

Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach

... 2025 rok ostrzega przed potencjałem złośliwych „cyfrowych bliźniaków”. Naruszone lub ujawnione dane osobowe mogą być wykorzystane m.in. do szkolenia modeli językowych (LLM) w celu ... na podszywaniu się pod przedstawiciela zaufanej firmy (BEC/BPC), identyfikacji ofiar oszustw kryptograficznych „pig-butchering”, wabienia i nawiązywania relacji z ofiarami ...

-

![Atak na giełdę kryptowalut Bybit. Kim jest grupa Lazarus? [© Freepik] Atak na giełdę kryptowalut Bybit. Kim jest grupa Lazarus?]()

Atak na giełdę kryptowalut Bybit. Kim jest grupa Lazarus?

... jest zdobycie dostępu do systemów na długi czas, żeby wykradać dane, śledzić działania firm czy instytucji albo przejmować pieniądze. Lazarus robi ... w ramach kampanii Operation DreamJob, w której fałszywe oferty pracy służyły do infekowania systemów ofiar. Deweloperzy kryptowalut, tworząc fałszywe platformy tradingowe i trojanizowane aplikacje do ...

-

![DragonForce i inni, czyli cybergangi ransomware w natarciu DragonForce i inni, czyli cybergangi ransomware w natarciu]()

DragonForce i inni, czyli cybergangi ransomware w natarciu

... cały sektor bezpieczeństwa IT. Ich darknetowy portal „DragonLeaks”, będący mrocznym repozytorium ofiar, działa jak cyfrowy odpowiednik tablicy hańby. Dla wielu firm stał ... zamian za okup) dane wielu klientów. Paraliż e-commerce, programów lojalnościowych i operacji wewnętrznych pokazał, że nie chodzi już tylko o okup. Chodzi o dane - masowe, osobowe, ...

-

![AI ułatwia oszustwa internetowe. Jak odróżnić fałsz od prawdy? AI ułatwia oszustwa internetowe. Jak odróżnić fałsz od prawdy?]()

AI ułatwia oszustwa internetowe. Jak odróżnić fałsz od prawdy?

... zwiększony niepokój i spadek produktywności u prawie połowy osób (44%). Ponad 2/5 ofiar oszustw internetowych straciło przeszło 24 godziny, próbując je rozwiązać. Sposób, ... komukolwiek udostępnisz swoje dane osobowe. 3. Zweryfikuj nadawcę – nie tylko profil Wiadomość od znajomego, influencera lub organizacji z prośbą o pieniądze lub dane osobowe? ...

-

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki]()

Trojan zamiast e-kartki

W32/Klexe jest niebezpiecznym robakiem internetowym, który instaluje na komputerze ofiary konia trojańskiego. W efekcie poufne dane użytkownika trafiają pod adres e-mail: cardivct@rediffmail.com. Wiadomość przenosząca infekcję Klexe zawiera link - jak podane jest w treści - do pobrania ...

-

![Kto zostaje hakerem? [© Scanrail - Fotolia.com] Kto zostaje hakerem?]()

Kto zostaje hakerem?

... , jest wiele przyczyn tego stanu, ale największe znaczenie mają chęć zysku i skłonność do eksperymentowania. Wiele ofiar hakerów przez pewien czas nie zdaje sobie sprawy, że ich dane osobowe zostały wykradzione, co zwiększa rozmiary szkód i wydłuża czas ich naprawienia po wykryciu kradzieży. Niektórzy ...

-

![Metody rekrutacji do cybergangów [© Scanrail - Fotolia.com] Metody rekrutacji do cybergangów]()

Metody rekrutacji do cybergangów

... skuteczne i trudne do wykrycia. Socjotechnika: Cyberprzestępcy atakują duże grupy ofiar związane z sieciami społecznymi i serwisami społecznościowymi. Twórcy szkodliwego ... społeczności i wykorzystują kopie ich profili w celach przestępczych. Wycieki danych: Dane są wciąż narażone na kradzież nawet bez konieczności stosowania wyrafinowanych metod ...

-

![Kapitał powraca do USA Kapitał powraca do USA]()

Kapitał powraca do USA

Rynki znowu tąpnęły. Niskie otwarcie giełdy w Tokio i lepsze dane makroekonomiczne oraz związana z tym dalsza likwidacja carry-trade'a, spowodowały dalsze gwałtowne ruchy. Funt był główną ofiarą dramatycznego spadku GBPJPY; dolar natomiast ...

-

![Koniec carry trade? Koniec carry trade?]()

Koniec carry trade?

... . Decyzje władz monetarnych są pochodną tempa rozwoju gospodarczego poszczególnych krajów. Bieżące dane makroekonomiczne kreują politykę monetarną i koszt pieniądza, przez co posiadają wielką moc ... o 12 proc., do poziomu 118. Nie obyło się bez grubszych ofiar. Kolejny fundusz hedgingowy, tym razem Tiger Capital Management, błyskawicznie stracił 2 ...

-

![Wzrost gospodarczy zwolni do 2010 roku? Wzrost gospodarczy zwolni do 2010 roku?]()

Wzrost gospodarczy zwolni do 2010 roku?

... , że Fed może zechcieć podnieść stopy procentowe, po tym jak kolejne dane potwierdzają istnienie presji inflacyjnej. W Brazylii indeks spadł o 2,1 proc., w Argentynie podobnie, w Meksyku o ... się bardzo silny cyklon tropikalny Gonu, który pochłonął kilkadziesiąt ofiar u wybrzeży Omanu. Platformy wiertnicze oraz główne porty przeładunkowe uchroniły się ...

-

![Przekazanie darowizny a koszty podatkowe [© anna - Fotolia.com] Przekazanie darowizny a koszty podatkowe]()

Przekazanie darowizny a koszty podatkowe

... osób fizycznych wskazuje wyraźnie: nie uważa się za koszty uzyskania przychodów darowizn i ofiar wszelkiego rodzaju. Nie oznacza to jednak, iż przekazanie takiej darowizny ( ... wykazać w zeznaniu podatkowym kwotę przekazanej darowizny, kwotę dokonanego odliczenia oraz dane pozwalające na identyfikację obdarowanego, w szczególności jego nazwę i adres. ...

-

![Jakie ulgi podatkowe w PIT za 2007 r.? [© anna - Fotolia.com] Jakie ulgi podatkowe w PIT za 2007 r.?]()

Jakie ulgi podatkowe w PIT za 2007 r.?

... , działalność charytatywną, upowszechnianie kultury fizycznej i sportu, ratownictwo, pomoc dla ofiar klęsk żywiołowych czy katastrof, naukę, edukację i inne), organizacjom, o których mowa w art. ... trzeba wykazać kwotę przekazanej darowizny, kwotę dokonanego odliczenia oraz dane pozwalające na identyfikację obdarowanego, w szczególności jego nazwę ...

-

![Mistrzostwa 2008 a ataki internetowe [© stoupa - Fotolia.com] Mistrzostwa 2008 a ataki internetowe]()

Mistrzostwa 2008 a ataki internetowe

... jedno z licznych zagrożeń. W polu zainteresowania przestępców znajdują się przede wszystkim dane do kont bankowych, pozyskiwane z pomocą złośliwych programów, umieszczanych w spamie bądź ... złodziei dostępu do kont bankowych, kart kredytowych oraz poczty elektronicznej ofiar.” Ataki na społeczności internetowe kibiców W 2007 cyberprzestępcy włamali ...

-

![Tydzień 29/2008 (14-20.07.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 29/2008 (14-20.07.2008)]()

Tydzień 29/2008 (14-20.07.2008)

... w II kw. 2008 o 10,1% r/r (po wzroście w I kwartale 2008 roku o 10,6%). Dane Biura Administracyjnego Sądów Stanów Zjednoczonych potwierdzają, że liczba firm szukających ochrony przed ... 19 mld co oznacza, że ten bank inwestycyjny jest jedną z największych ofiar obecnego kryzysu finansowego. Komunikat ten informuje, że tylko w drugim kwartale bank ...

-

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

... wirusy uznano MalwareProtector2008 oraz AdvancedXpFixer. Te dwa złośliwe kody zapełniają komputery ofiar robakami. Są to wirtualne karaluchy dosłownie ‘zżerające’ pulpit. Wirus ma za ... PGPCoder.E. Jest to nowy przykład ransomware (ang. ransom – okup), który bierze dane w komputerze jako towar przetargowy i żąda za nie okupu. Ściśle mówiąc, szkodnik ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

... czy aukcje internetowe. Phisher wysyła zazwyczaj spam do wielkiej liczby potencjalnych ofiar, kierując je na stronę w sieci, która udaje rzeczywisty bank internetowy, a w ... ważnych informacji, takich jak hasła, numery kart kredytowych czy dane osobowe. Ograniczeniem zagrożenia związanego ze sniffingiem jest stosowanie bezpiecznego połączenia ...

-

![Zagrożenia internetowe VII-IX 2008 Zagrożenia internetowe VII-IX 2008]()

Zagrożenia internetowe VII-IX 2008

... 21%. Potem aktywne infekcje stopniowo malały, osiągając najniższą wartość we wrześniu – 5,38% (dane zgromadzone do 17 września 2008 r.), aby znów wzrosnąć do około 14 ... antywirusowych wykorzystywanych do oszukiwania użytkowników, infekowania komputerów i wreszcie okradania ofiar. Fikcyjny skan systemu Panda Security podała, że fałszywe oprogramowanie ...

-

![Wzrost ataków na serwisy społecznościowe [© Scanrail - Fotolia.com] Wzrost ataków na serwisy społecznościowe]()

Wzrost ataków na serwisy społecznościowe

... z bogatego repertuaru narzędzi służących do wyłudzeń, oszustw i infekcji komputerów potencjalnych ofiar”. G DATA podał przykładowy schemat ataku: do skrzynek e-mail internautów (także ... Nie należy stosować tego samego hasła do różnych serwisów społecznościowych. Swoje dane powinno się udostępniać tylko zaufanym osobom, w przeciwnym wypadku za pomocą ...

-

![ESET: lista wirusów I 2009 ESET: lista wirusów I 2009]()

ESET: lista wirusów I 2009

Wśród najczęściej atakujących zagrożeń stycznia firma ESET, producent ESET NOD32 Antivirus oraz ESET Smart Security, wyszczególniła zagrożenie WMA/TrojanDownloader.GetCodec.Gen, które po zmodyfikowaniu plików audio na komputerze swojej ofiary wyświetla komunikat o braku niezbędnego do odtworzenia danego utworu kodeka. Zgoda na pobranie pliku ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... wersję Conficker.A, zmienili jej nazwę i położenie, aby uniemożliwić robakowi lokalizowanie ofiar. Na reakcję twórców Confickera nie trzeba było długo czekać. Autorzy robaka ... do życiorysów i podań przesyłanych przez kandydatów. Napastnicy wykradli osobiste dane dziesiątek tysięcy użytkowników serwisu. W styczniu firma Heartland Payment Systems Inc. ...

-

![Realizacja zysków na giełdach Realizacja zysków na giełdach]()

Realizacja zysków na giełdach

... takich "transakcji" wzrosła o 23 proc. w porównaniu rok do roku, przy czym wśród ofiar przejęć coraz częściej zdarzają się dłużnicy oceniani dotąd jako prime, a którzy ... rannym wyznaczeniu szczytu rynek cofnął się nieznacznie w okolice wczorajszego zamknięcia i tu oczekiwał na dane ze Stanów. Jeśli ktoś wyszedł na lancz między 13-14, to ominął ...

-

![Ryzykowne domeny internetowe 2009 Ryzykowne domeny internetowe 2009]()

Ryzykowne domeny internetowe 2009

... Raport pokazuje, jak szybko cyber-przestępcy zmieniają taktykę, aby zwabić jak najwięcej ofiar i uniknąć wpadki. W zeszłym roku najbardziej ryzykowna była domena Hongkongu, ... tylko 0,1% stanowią ryzykowne witryny Wykorzystując technologię McAfee® SiteAdvisor® i dane z technologii McAfee® TrustedSource™, firma McAfee przeanalizowała ponad 27 milionów ...

-

![Przetargi - raport V 2010 Przetargi - raport V 2010]()

Przetargi - raport V 2010

... dużo większy. Odbudowa zniszczonej infrastruktury oraz publiczna pomoc dla ofiar i poszkodowanych pochłonie dość sporo środków, prawdopodobne są więc oszczędności w innych działach i zmniejszenie skali zamówień. Zmiany raczej kosmetyczne. Niewielki ruch w górę Dane opracowane na podstawie ogłoszeń dostępnych w serwisie www.Przetargi.eGospodarka ...

-

![ESET: zagrożenia internetowe 2010 ESET: zagrożenia internetowe 2010]()

ESET: zagrożenia internetowe 2010

... Win32/PSW.OnLineGames, atakujących użytkowników popularnych gier sieciowych i wykradających ich dane, niezbędne do logowania się w grze. Raport wymieniający wszystkie najaktywniejsze ... Stuxnetem zostało łącznie ok. 45 tysięcy przemysłowych systemów zarządzania. Wśród ofiar tego zagrożenia znalazła się m.in. jedna z elektrowni atomowych w Iranie. ...

-

![Symantec: spam w I 2011 Symantec: spam w I 2011]()

Symantec: spam w I 2011

... Facebook lub LinkedIn. Sieciowi przestępcy idą tam, gdzie potencjalna grupa ofiar jest coraz większa" – tłumaczy Maciej Iwanicki, inżynier systemowy z polskiego oddziału ... . Najczęściej prowadziły jednak do stron ze złośliwym oprogramowaniem lub wyłudzających dane. Poniższe tabele przedstawiają czołówkę krajów pod względem pochodzenia wiadomości spam ...

-

![Usługi zwolnione z VAT Usługi zwolnione z VAT]()

Usługi zwolnione z VAT

... wpisane do rejestru prowadzonego przez wojewodę, e) specjalistyczne ośrodki wsparcia dla ofiar przemocy w rodzinie; usługi opieki nad osobami niepełnosprawnymi, przewlekle chorymi lub osobami ... w tej dziedzinie, których cele uznane są za podobne przez dane państwo członkowskie; nauczanie prywatne przez nauczycieli, obejmujące kształcenie powszechne ...

-

![Nowe wirusy na Facebooku Nowe wirusy na Facebooku]()

Nowe wirusy na Facebooku

... wśród internautów. Asprox.N jest trojanem, który dociera do potencjalnych ofiar za pośrednictwem poczty email. Oszukuje użytkowników przekazując informację, że ich konto na Facebooku jest wykorzystywane do dystrybucji spamu i dla bezpieczeństwa zmieniono ich dane uwierzytelniające. Email zawiera fałszywy dokument Word z rzekomo nowym hasłem ...

-

![Globalny rynek usług biznesowych 2011 Globalny rynek usług biznesowych 2011]()

Globalny rynek usług biznesowych 2011

... .). Ryzyko naturalne Według raportu, tsunami w Japonii również zachwiało zaufaniem inwestorów. Tysiące ofiar, dziesiątki tysięcy zaginionych, 170 miliardów dolarów strat materialnych, 2 ... poziom ryzyka inwestycyjnego, ale z drugiej - rodzi pewne problemy prawne. - Przetwarzając dane w rożnych lokalizacjach firma musi dostosować się do różnych ...

-

![Wirus GpCode wraca Wirus GpCode wraca]()

Wirus GpCode wraca

... za pośrednictwem kart pre-paid. Wzrosła również kwota, jakiej cyberprzestępca żąda od swoich ofiar – ze 120 do 125 dolarów. Jak rozpoznać infekcję? Pierwszym symptomem infekcji ... z Kaspersky Lab nie wykazała istnienia mechanizmu niszczenia danych po określonym czasie. Dane można spróbować odzyskać podłączając dysk twardy do innego komputera, na którym ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-dzieci-Polska-w-ogonie-Europy-co-robic-258898-150x100crop.jpg)

![Posiadacze kryptowalut na celowniku hakerów. Jak mogą się bronić? [© Bastian Riccardi z Pixabay] Posiadacze kryptowalut na celowniku hakerów. Jak mogą się bronić?](https://s3.egospodarka.pl/grafika2/kryptowaluty/Posiadacze-kryptowalut-na-celowniku-hakerow-Jak-moga-sie-bronic-259285-150x100crop.jpg)

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Cyfrowa-tozsamosc-na-celowniku-hakerow-263139-150x100crop.jpg)

![Atak na giełdę kryptowalut Bybit. Kim jest grupa Lazarus? [© Freepik] Atak na giełdę kryptowalut Bybit. Kim jest grupa Lazarus?](https://s3.egospodarka.pl/grafika2/gielda-kryptowalut/Atak-na-gielde-kryptowalut-Bybit-Kim-jest-grupa-Lazarus-265055-150x100crop.jpg)

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki](https://s3.egospodarka.pl/grafika/trojany/Trojan-zamiast-e-kartki-MBuPgy.jpg)

![Kto zostaje hakerem? [© Scanrail - Fotolia.com] Kto zostaje hakerem?](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kto-zostaje-hakerem-apURW9.jpg)

![Metody rekrutacji do cybergangów [© Scanrail - Fotolia.com] Metody rekrutacji do cybergangów](https://s3.egospodarka.pl/grafika/McAfee/Metody-rekrutacji-do-cybergangow-apURW9.jpg)

![Przekazanie darowizny a koszty podatkowe [© anna - Fotolia.com] Przekazanie darowizny a koszty podatkowe](https://s3.egospodarka.pl/grafika/podatek-dochodowy-od-osob-fizycznych/Przekazanie-darowizny-a-koszty-podatkowe-skVsXY.jpg)

![Jakie ulgi podatkowe w PIT za 2007 r.? [© anna - Fotolia.com] Jakie ulgi podatkowe w PIT za 2007 r.?](https://s3.egospodarka.pl/grafika/PIT-y/Jakie-ulgi-podatkowe-w-PIT-za-2007-r-skVsXY.jpg)

![Mistrzostwa 2008 a ataki internetowe [© stoupa - Fotolia.com] Mistrzostwa 2008 a ataki internetowe](https://s3.egospodarka.pl/grafika/Mistrzostwa-Europy-w-Pilce-Noznej/Mistrzostwa-2008-a-ataki-internetowe-MBuPgy.jpg)

![Tydzień 29/2008 (14-20.07.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 29/2008 (14-20.07.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-29-2008-14-20-07-2008-12AyHS.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Wzrost ataków na serwisy społecznościowe [© Scanrail - Fotolia.com] Wzrost ataków na serwisy społecznościowe](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Wzrost-atakow-na-serwisy-spolecznosciowe-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)