-

![Bezpieczeństwo w sieci 2010 Bezpieczeństwo w sieci 2010]()

Bezpieczeństwo w sieci 2010

... dostają się dzięki nim również do firmowych komputerów. PandaLabs w swoim ostatnim raporcie, cytując dane zebrane w ramach badania bezpieczeństwa małych i średnich przedsiębiorstw szacuje, że nawet co ... jaki po poprzednich 12 miesiącach płynął z raportu Panda Security - miliony użytkowników, to miliony potencjalnych ofiar. Z takiego potencjału ...

-

![Energia odnawialna zastąpi reaktor jądrowy? Energia odnawialna zastąpi reaktor jądrowy?]()

Energia odnawialna zastąpi reaktor jądrowy?

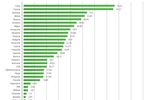

... . - Obecnie łączy nam się w myślach awaria w Fukushimie z liczbą 25 tys. ofiar w Japonii – zauważa prof. dr inż. Andrzej Strupczewski z Instytutu Energii Atomowej ... w Europie jest Austria, gdzie udział energii odnawialnej w produkcji ogółem przekracza 72 proc. (dane wg. raportu francuskiego Obserwatorium Energetyk Odnawialnych L’ObservER). Na tym tle ...

-

![Phishing dosięgnął klientów linii lotniczych Phishing dosięgnął klientów linii lotniczych]()

Phishing dosięgnął klientów linii lotniczych

... lojalnościowego. Takie dane wystarczają cyberprzestępcy do kradzieży konta i wszystkich mil. Kilku pasażerów poskarżyło się już lokalnym mediom w związku z atakami przeprowadzonymi na ich konta w serwisach linii lotniczych oraz wykorzystaniem zgromadzonych przez nich mil do wystawienia biletów na nieznane osoby. Jedna z ofiar twierdzi, że ...

-

![Rynki finansowe chcą odbicia Rynki finansowe chcą odbicia]()

Rynki finansowe chcą odbicia

... Sao Paulo, Buenos Aires. Trwają poszukiwania nowych safe haven i przy okazji nowych ofiar wojen walutowych. Kraje Europy Środkowej oferują zbyt małe rynki i zbyt niepewną ... podatkowych i wydatków publicznych - oto atuty kupujących akcje. Dodatkowymi mogą być dane o produkcji przemysłowe w Wielkiej Brytanii i Niemczech. Rynek czeka także na decyzję w ...

-

![Darowizny jako koszty uzyskania przychodu? [© whitelook - Fotolia.com] Darowizny jako koszty uzyskania przychodu?]()

Darowizny jako koszty uzyskania przychodu?

... darowizny nie pomniejszą więc podstawy opodatkowania. Brak możliwości zaliczenia darowizn i ofiar do kosztów uzyskania przychodów jest rekompensowany poprzez możliwość odliczenia ich ... wykazać w zeznaniu rocznym kwotę przekazanej darowizny, kwotę dokonanego odliczenia oraz dane pozwalające na identyfikację obdarowanego. Gdy podatnik nie może odliczyć ...

-

![Błąd w Windows rozprzestrzenia Duqu Błąd w Windows rozprzestrzenia Duqu]()

Błąd w Windows rozprzestrzenia Duqu

... błędu miała firma Microsoft, która dostarczyła szczegółowe dane dotyczące samej luki. W międzyczasie pojawiły się nowe informacje na temat Duqu, wykrytego niedawno trojana, który wykazuje bliskie powiązania z „przemysłowym” szkodliwym programem Stuxnet. Kaspersky Lab potwierdza, że niektóre z ofiar Duqu zostały zaatakowane już w kwietniu 2011 ...

-

![Ewolucja spamu VII-IX 2011 Ewolucja spamu VII-IX 2011]()

Ewolucja spamu VII-IX 2011

... do strony, na której phisherzy próbowali wyłudzić poufne informacje od swoich potencjalnych ofiar. Na szczęście, użytkownicy nie są tak naiwni, żeby kliknąć odsyłacz zawarty w ... , że w celu przyznania mu obiecanych 80 dolarów musi podać pełne dane dotyczące swojej karty kredytowej. Oczywiście, informacje te zostały prawdopodobnie wykorzystane do ...

-

![Informatyka śledcza 2011 Informatyka śledcza 2011]()

Informatyka śledcza 2011

... o ostatnim użyciu. Informatycy śledczy Mediarecovery z pomocą autoryzowanego serwisu producenta luksusowych aut zabezpieczyli dane elektroniczne. Jak się okazało ktoś z domowników jeździł „skradzionym” ... je potem do wysyłania pornograficznych zdjęć i tzw. cyberseksu. Rodzicie jednej z ofiar zreflektowali się, iż ich dziecko spędza dużo czasu przy ...

-

![Polacy nie zważają na bezpieczeństwo w sieci Polacy nie zważają na bezpieczeństwo w sieci]()

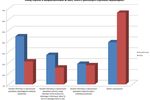

Polacy nie zważają na bezpieczeństwo w sieci

... z takich narzędzi jak phishing, kradzieże tożsamości i fałszywe linki. Dane te świadczą również o przesunięciu wskaźnika największych zagrożeń z tych opartych ... narzędzi sprzyjających ochronie przed zagrożeniami o charakterze społecznym, które polegają na oszukiwaniu ofiar lub kradzieży. Polska: wciąż za mała świadomość, coraz nowsze zagrożenia ...

-

![Spam w I 2012 r. Spam w I 2012 r.]()

Spam w I 2012 r.

... Celem trojanów dropperów jest ukradkowa instalacja szkodliwych programów na komputerach ofiar jak również obchodzenie filtrów antywirusowych. Phishing Od tego roku ... ). Aby ułatwić użytkownikowi proces dokonywania zakupu, informacje finansowe, takie jak dane dotyczące karty kredytowej, często są przechowywane na koncie serwisu. Niektórzy producenci, ...

-

![Trojan Duqu: nieznany język programowania Trojan Duqu: nieznany język programowania]()

Trojan Duqu: nieznany język programowania

... z firmy odnotowali kilkanaście incydentów z udziałem Duqu, przy czym zdecydowana większość ofiar tego szkodnika była zlokalizowana w Iranie. Analiza działalności zaatakowanych organizacji ... inne komputery. Pełny opis analizy (w języku angielskim), jak również związane z nią dane, można znaleźć na stronie www.securelist.com. „Biorąc pod uwagę rozmach ...

-

![Szkodliwy program na rosyjskich portalach informacyjnych [© stoupa - Fotolia.com] Szkodliwy program na rosyjskich portalach informacyjnych]()

Szkodliwy program na rosyjskich portalach informacyjnych

... informacji dotyczących historii przeglądania stron przez użytkownika. Jeżeli dane te zawierały jakąkolwiek oznakę korzystania z usług bankowości elektronicznej, cyberprzestępcy ... inne zasoby. W efekcie, zaatakowane mogły zostać dziesiątki tysięcy potencjalnych ofiar. „W tym przypadku mamy do czynienia z unikatowym atakiem. Wykorzystany przez ...

-

![Symantec: cyberprzestępczość 2012 Symantec: cyberprzestępczość 2012]()

Symantec: cyberprzestępczość 2012

... ofiarą cyberprzestępstw pada 18 dorosłych osób. W skali globalnej oznacza to ponad półtora miliona ofiar dziennie. Bezpośrednio pokrzywdzeni tracą średnio 197 dolarów rocznie. W Polsce kwota ... kłódki w przeglądarce przed wprowadzeniem online poufnych informacji osobistych, takich jak dane konta bankowego. Ponadto z tegorocznego raportu wynika, że ...

-

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?]()

Ataki hakerów - jakie stawki?

... z najbardziej znanych botnetów, służący do zdalnej kradzieży osobistych danych z komputerów ofiar. Kod źródłowy konia trojańskiego backdoor trojan: 50 dolarów. Złośliwe oprogramowanie typu trojan udaje legalny program lub aplikację, aby kraść dane użytkownika. Z raportu wynika, że ceny znacznie wyższe niż 50 dolarów dotyczą ...

-

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012]()

Ewolucja spamu VII-IX 2012

... od organizacji finansowej lub serwisu online innego typu. Wprowadzane w pola dane rejestracyjne są przesyłane szkodliwym użytkownikom. Wykorzystanie tego konkretnego szkodnika jest zaledwie ... przedstawiciel tej rodziny zajął 10 miejsce. Po zainstalowaniu się na komputerach ofiar zagrożenia te pobierają do systemu inne szkodliwe programy, łącznie ze ...

-

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012]()

Bezpieczeństwo w Internecie 2012

... . blogu lub stronie internetowej małej firmy, którą interesują się wybrane przez niego grupy ofiar. Gdy już uda się zaatakować, na komputerze instalowany jest moduł służący do ... EMEA, nasz kraj plasuje się w pierwszej dziesiątce, m.in.w obszarze przechowywania stron wyłudzających dane (6. miejsce), pochodzenia spamu wysyłanego przez komputery-zombie ...

-

![Upadłości firm 2009-2012 [© gpointstudio - Fotolia.com] Upadłości firm 2009-2012]()

Upadłości firm 2009-2012

... charakter. Obecny kryzys różni się więc od tego z 2009 r. grupą swoich ofiar. Sektor usługowy (dwie trzecie wszystkich upadłości w Europie) odnotował przyrost upadłości (pod ... , w której odnotowano największą liczbę upadłości przedsiębiorstw. Także tu średnie dane dla Europy (67% całkowitej liczby upadłości w roku 2012) ukrywają rozbieżności. Udział ...

-

![Cyberprzestępczość - aresztowania VI 2013 Cyberprzestępczość - aresztowania VI 2013]()

Cyberprzestępczość - aresztowania VI 2013

... skradł 15 milionów dolarów od piętnastu firm z sektora finansowego. Wśród ofiar znalazły się między innymi takie organizacje jak Citibank, JP Morgan ... w handlu skradzionymi kartami kredytowymi. FBI poinformowało, że za pośrednictwem forum sprzedano dane dotyczące ponad miliona kart kredytowych, a związany z nimi cyberprzestępczy zysk przekroczył 220 ...

-

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest]()

Bankowość online: trojan Neverquest

... ”. Neverquest kradnie nazwy użytkowników oraz hasła do kont bankowych oraz wszelkie dane wprowadzane przez użytkowników na stronach bankowych. Specjalne skrypty dla Internet Explorera ... pozwala im grać na giełdzie przy użyciu skradzionych kont i pieniędzy ofiar Neverquesta. Ochrona przed zagrożeniami takimi jak Neverquest wymaga czegoś więcej niż ...

-

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013]()

Szkodliwe programy 2013

... raz pierwszy w historii cyberprzestępcy przechwycili informacje z urządzeń mobilnych podłączonych do sieci ofiar – to wyraźnie pokazuje, jak duże znaczenie mają dla hakerów urządzenia mobilne. ... na komputerze. Mogą poinformować użytkownika, że aby odzyskać swoje dane, musi zapłacić okup. Tak było w przypadku trojana Cryptolocker. Cyberprzestępcy ...

-

![Banki a łamanie praw człowieka [© africa - Fotolia.com] Banki a łamanie praw człowieka]()

Banki a łamanie praw człowieka

... raportu – udzielił firmie pożyczek na kwotę 102,5 mln dolarów (dane na koniec 2012 r.). Z kolei Samsung, producent urządzeń elektronicznych, jest opisywany w ... przypomina, że południowokoreańska organizacja SHARPS w ubiegłym roku potwierdziła 56 śmiertelnych ofiar fabryk Samsunga. Papierami wartościowymi Samsunga zarządzają m.in. BNP Paribas, Allianz ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... i dają cyberprzestępcom szansę na błyskawiczne dotarcie do ogromnej grupy potencjalnych ofiar. Na korzyść cyberprzestępców działa również fakt, iż wielu internautów ... Podczas gdy użytkownik przegląda różne witryny, robak zbiera podawane przez niego dane – m.in. nazwy użytkownika i hasła, a następnie wysyła zgromadzone informacje do zdalnej maszyny ...

-

![Cyberprzestępczość - aresztowania V 2014 [© pkstock - Fotolia.com] Cyberprzestępczość - aresztowania V 2014]()

Cyberprzestępczość - aresztowania V 2014

... 40 dolarów i dawało ono przestępcom możliwość zdalnego przekształcania komputerów ofiar w urządzenia do inwigilacji. Według FBI to narzędzie zdalnej administracji zostało ... wymagane informacje, musiał jeszcze kliknąć kilka odnośników. Podane przez użytkowników dane zostały wykorzystane do wysyłania niechcianych wiadomości. Oszustwo stało się problemem ...

-

![Łatwiejsze zbiórki publiczne [© Syda Productions - Fotolia.com] Łatwiejsze zbiórki publiczne]()

Łatwiejsze zbiórki publiczne

... również łatwy do uzyskania profil zaufany ePUAP. W zgłoszeniu zbiórki, organizator musi podać swoje dane, cel zbiórki oraz przewidywane koszty niezbędne do zorganizowania i przeprowadzenia zbiórki, które zostaną pokryte z zebranych ofiar. O ile zgłoszenie nie będzie wymagało uzupełnienia, to publikacja na portalu zbiórek publicznych nastąpi ...

-

![Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta [© Eisenhans - Fotolia.com] Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta]()

Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta

... dookreślono, iż podstawą obliczenia wysokości subwencji ogólnej i wpłat do budżetu będą dane o liczbie mieszkańców oraz stopie bezrobocia i liczbie bezrobotnych ustalone przez ... dla Osób Pokrzywdzonych Przestępstwem oraz Niebieskiej Linii – Ogólnopolskiego Pogotowia dla Ofiar Przemocy w Rodzinie, jak również w ramach Dziecięcego Telefonu Zaufania ...

-

![Trojan Podec na Androida potrafi przechytrzyć system CAPTCHA Trojan Podec na Androida potrafi przechytrzyć system CAPTCHA]()

Trojan Podec na Androida potrafi przechytrzyć system CAPTCHA

... Kaspersky Lab obejmują domeny o nazwie Apk-downlad3.ru oraz minergamevip.com. Większość ofiar wykryto do tej pory w Rosji i sąsiednich państwach. Infekcja odbywa się za ... przez człowieka (pracuje nad tym sztab ludzi znajdujących się w różnych częściach świata), a dane są przekazywane z powrotem do kodu szkodnika, który może następnie wprowadzić je ...

-

![6 sposobów na bankowe ataki APT [© tiero - Fotolia.com] 6 sposobów na bankowe ataki APT]()

6 sposobów na bankowe ataki APT

... sieci banków za pośrednictwem zainfekowanych wiadomości e-mail, które zostały wysłane do ofiar (tzw. phishing). Maile zwykle zawierały fałszywy dokument programu Word, który ... ; podział sieci na sekcje zawierające komputery klientów, systemy zawierające dane poufne, serwery z zawartością ogólną – oraz weryfikację ruchu przesyłanego pomiędzy sieciami ...

-

![Klienci PKO BP na celowniku oszustów [© Joerg Habermeier - Fotolia.com] Klienci PKO BP na celowniku oszustów]()

Klienci PKO BP na celowniku oszustów

Bitdefender ostrzega przed kolejnym zagrożeniem wycelowanym w klientów banku PKO BP – tym razem cyberprzestępcy starają się wyłudzić dane, informując o aktualizacji zabezpieczeń rachunków bankowych. Ofiara jest kierowana na sfałszowaną stronę, a następnie proszona o podanie loginu, hasła i kodów SMS. Tym razem ...

-

![Czy odblaski dla pieszych są bezpieczne? Złe wyniki kontroli IH [© 07photo - Fotolia.com] Czy odblaski dla pieszych są bezpieczne? Złe wyniki kontroli IH]()

Czy odblaski dla pieszych są bezpieczne? Złe wyniki kontroli IH

... bezpieczeństwo. Wyniki kontroli niestety pozostawiają wiele do życzenia. Dane Biura Prewencji i Ruchu Drogowego Komendy Głównej Policji nie pozostawiają wątpliwości - tylko ... zabudowanym - w co trzecim z nich ginął człowiek. Być może niektóre z ofiar nie pamiętały o zachowaniu podstawowych zasad bezpieczeństwa - zgodnie ze znowelizowanymi przepisami, ...

-

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

... siłowych, ale działają w sposób bardziej wyrafinowany: infiltrują systemy i kradną dane w sposób uniemożliwiający wykrycie tego procederu. Jeśli w tym czasie środki kontroli nie stwierdzą obecności szkodliwego oprogramowania, użytkownik wcześniej czy później dołączy do grona ofiar. Do wielu takich incydentów dochodzi dlatego, że nie bierzemy ...

-

![Keylogger - największy postrach internautów? Keylogger - największy postrach internautów?]()

Keylogger - największy postrach internautów?

... badaniu jest fakt, że 28% użytkowników nie posiada żadnej wiedzy o szkodliwych programach szyfrujących dane lub blokujących dostęp do komputera i żądających okupu – tzw. ransomware. Co ... czy też wykorzystać klipy wideo w celu szantażowania swoich ofiar. Z kolei moduły reklamowe mogą zostać wykorzystane w celu osadzenia bardziej niebezpiecznych ...

-

![Odszkodowanie za wypadek spowodowany przez pijanego kierowcę [© diamant24 - Fotolia.com] Odszkodowanie za wypadek spowodowany przez pijanego kierowcę]()

Odszkodowanie za wypadek spowodowany przez pijanego kierowcę

... spada z roku na rok, to i tak ich liczba jest zatrważająca. Nie pomagają liczne akcje, kontrole czy zaostrzenia odpowiedzialności karnej. Dostępne dane pokazują, że do incydentów z kierującymi pod wpływem alkoholu najczęściej dochodzi w godzinach wieczornych, w weekendy oraz okresie urlopowym. Jak dochodzić swoich praw ...

-

![Szkodliwe oprogramowanie = problemy + utrata pieniędzy [© Family Business - Fotolia.com] Szkodliwe oprogramowanie = problemy + utrata pieniędzy]()

Szkodliwe oprogramowanie = problemy + utrata pieniędzy

... ze szkodliwym oprogramowaniem zetknęła się niemal połowa (45%) internautów. 8 na 10 ataków miało negatywny wpływ na urządzenia i dane użytkowników, a 1/3 z nich oznaczała dla ofiar straty finansowe. Szkodliwe oprogramowanie to problem, który najczęściej napotykają użytkownicy systemu Windows – 83% jego użytkowników przyznało, że w ciągu ...

-

![Kaspersky Lab ostrzega przed trojanem Mokes atakującym Linuksa i Windows Kaspersky Lab ostrzega przed trojanem Mokes atakującym Linuksa i Windows]()

Kaspersky Lab ostrzega przed trojanem Mokes atakującym Linuksa i Windows

... zaprojektowana jako zestaw wieloplatformowych szkodliwych programów służących do monitorowania ofiar. Wersja dla systemu Linux posiada możliwość rejestrowania wszystkich ... trojan podejmuje próbę uruchomienia swoich funkcji szpiegujących i regularnie wysyła zgromadzone dane do sterujących nim cyberprzestępców. Wariant dla systemu Windows posiada ...

-

![Spam w 2015 r. [© alphaspirit - Fotolia.com] Spam w 2015 r.]()

Spam w 2015 r.

... (archiwa z programami napisanymi w Javie). Ponadto cyberprzestępcy ukryli mobilnego trojana szyfrującego dane pod postacią pliku zawierającego aktualizacje dla Flash Playera. ... Zwiększa się popularność mobilnego szkodliwego oprogramowania oraz oszukańczego spamu, próby złowienia ofiar stają się z roku na rok coraz bardziej wyrafinowane i pojawiają ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Darowizny jako koszty uzyskania przychodu? [© whitelook - Fotolia.com] Darowizny jako koszty uzyskania przychodu?](https://s3.egospodarka.pl/grafika/podatek-dochodowy-od-osob-fizycznych/Darowizny-jako-koszty-uzyskania-przychodu-JbjmWj.jpg)

![Szkodliwy program na rosyjskich portalach informacyjnych [© stoupa - Fotolia.com] Szkodliwy program na rosyjskich portalach informacyjnych](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Szkodliwy-program-na-rosyjskich-portalach-informacyjnych-MBuPgy.jpg)

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Ataki-hakerow-jakie-stawki-108669-150x100crop.jpg)

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-150x100crop.jpg)

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/Symantec/Bezpieczenstwo-w-Internecie-2012-116780-150x100crop.jpg)

![Upadłości firm 2009-2012 [© gpointstudio - Fotolia.com] Upadłości firm 2009-2012](https://s3.egospodarka.pl/grafika2/upadlosc/Upadlosci-firm-2009-2012-119784-150x100crop.jpg)

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest](https://s3.egospodarka.pl/grafika2/trojany/Bankowosc-online-trojan-Neverquest-128103-150x100crop.jpg)

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2013-128561-150x100crop.jpg)

![Banki a łamanie praw człowieka [© africa - Fotolia.com] Banki a łamanie praw człowieka](https://s3.egospodarka.pl/grafika2/prawa-czlowieka/Banki-a-lamanie-praw-czlowieka-128661-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![Cyberprzestępczość - aresztowania V 2014 [© pkstock - Fotolia.com] Cyberprzestępczość - aresztowania V 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-V-2014-138703-150x100crop.jpg)

![Łatwiejsze zbiórki publiczne [© Syda Productions - Fotolia.com] Łatwiejsze zbiórki publiczne](https://s3.egospodarka.pl/grafika2/zbiorka/Latwiejsze-zbiorki-publiczne-140577-150x100crop.jpg)

![Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta [© Eisenhans - Fotolia.com] Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta](https://s3.egospodarka.pl/grafika2/Kodeks-postepowania-karnego/Ustawa-o-odwroconym-kredycie-hipotecznym-podpisana-przez-Prezydenta-147453-150x100crop.jpg)

![6 sposobów na bankowe ataki APT [© tiero - Fotolia.com] 6 sposobów na bankowe ataki APT](https://s3.egospodarka.pl/grafika2/ataki-apt/6-sposobow-na-bankowe-ataki-APT-153677-150x100crop.jpg)

![Klienci PKO BP na celowniku oszustów [© Joerg Habermeier - Fotolia.com] Klienci PKO BP na celowniku oszustów](https://s3.egospodarka.pl/grafika2/PKO-BP/Klienci-PKO-BP-na-celowniku-oszustow-153743-150x100crop.jpg)

![Czy odblaski dla pieszych są bezpieczne? Złe wyniki kontroli IH [© 07photo - Fotolia.com] Czy odblaski dla pieszych są bezpieczne? Złe wyniki kontroli IH](https://s3.egospodarka.pl/grafika2/odblaski-dla-pieszych/Czy-odblaski-dla-pieszych-sa-bezpieczne-Zle-wyniki-kontroli-IH-157364-150x100crop.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Odszkodowanie za wypadek spowodowany przez pijanego kierowcę [© diamant24 - Fotolia.com] Odszkodowanie za wypadek spowodowany przez pijanego kierowcę](https://s3.egospodarka.pl/grafika2/pijany-kierowca/Odszkodowanie-za-wypadek-spowodowany-przez-pijanego-kierowce-165116-150x100crop.jpg)

![Szkodliwe oprogramowanie = problemy + utrata pieniędzy [© Family Business - Fotolia.com] Szkodliwe oprogramowanie = problemy + utrata pieniędzy](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-oprogramowanie-problemy-utrata-pieniedzy-165192-150x100crop.jpg)

![Spam w 2015 r. [© alphaspirit - Fotolia.com] Spam w 2015 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-w-2015-r-171020-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)