-

![Darmowy Netflix na czas pandemii to zwykłe oszustwo! [© Danielle Bonardelle - Fotolia.com] Darmowy Netflix na czas pandemii to zwykłe oszustwo!]()

Darmowy Netflix na czas pandemii to zwykłe oszustwo!

... o potencjalnym ataku hakerów naszym znajomym. “W dobie pandemii cyberprzestępcy próbują wykorzystać naszą uśpioną czujność i w każdy sposób chcą wykraść nasze cenne dane. Każdego dnia obserwujemy pojawienie się ogromnej ilości ataków phishingowych. Udostępniane są wszelkiego rodzaju złośliwe aplikacje, które zawierają malware czy ransomware. ...

-

![Trend Micro: cyberprzestępczość w czasach zarazy Trend Micro: cyberprzestępczość w czasach zarazy]()

Trend Micro: cyberprzestępczość w czasach zarazy

... rodzaju przekazy. Również te, które mogą okazać się dla nas zgubne. W połowie marca Bank PKO BP ostrzegał przed SMSami wyłudzającymi dane – przestępcy straszyli, że możemy zostać bez pieniędzy, które w przypadku braku naszej natychmiastowej reakcji będą przekazane do rezerw NBP. Wiadomość zwierała ...

-

![Phishing: co 10. atak żeruje na popularności Apple Phishing: co 10. atak żeruje na popularności Apple]()

Phishing: co 10. atak żeruje na popularności Apple

... trendem jest również żerowanie na popularności globalnych marek. Najświeższe dane dowodzą, że w pierwszym kwartale bieżącego roku oszuści najchętniej podszywali się pod ... backdoorów do sieci. To podstawowa broń w arsenale cyberprzestępców, wykorzystywana w celu nakłonienia ofiar do ujawniania swoich poufnych danych – podkreślają eksperci. W atakach ...

-

![Joker atakuje Sklep Play Joker atakuje Sklep Play]()

Joker atakuje Sklep Play

... . Pobiera on dane użytkowników i zapisuje ich do usług premium bez ich wiedzy. Joker jest znany od 2017 roku jako oprogramowanie szpiegujące i dialer premium, pozwalający uzyskiwać dostęp do powiadomień oraz odczytywać i wysyłać SMS-y. Te możliwości są wykorzystywane do niewidocznego subskrybowania ofiar do usług ...

-

![Filmy pornograficzne: oglądasz, płacisz cyberprzestępcom [© DD Images - Fotolia.com] Filmy pornograficzne: oglądasz, płacisz cyberprzestępcom]()

Filmy pornograficzne: oglądasz, płacisz cyberprzestępcom

... i śledzą od miesięcy jej aktywność w sieci, w tym oglądane przez nią filmy pornograficzne. „Mogę włączyć kamerę w twoim komputerze, śledzić dzienniki, widzę dane oraz zapisy chatów z ostatnich dwóch miesięcy. Nagrałem filmik, który oglądałeś - to było obrzydliwe. Mogę zrujnować ci życie, wysyłając te rzeczy ...

-

![Bot Telegram: phishing na OLX i Allegro [© Maksim Kabakou - Fotolia.com] Bot Telegram: phishing na OLX i Allegro]()

Bot Telegram: phishing na OLX i Allegro

... kupującemu adres URL do fałszywej witryny z popularnymi usługami kurierskimi lub do fałszywej witryny naśladującej ogłoszenia z formularzem płatności. W rezultacie oszust uzyskuje dane dotyczące płatności lub pobiera pieniądze za pośrednictwem fałszywej witryny. Należy mieć na uwadze, że napastnicy mogą udawać zarówno sprzedawców, jak ...

-

![TinyCheck od Kaspersky ochroni twoją prywatność TinyCheck od Kaspersky ochroni twoją prywatność]()

TinyCheck od Kaspersky ochroni twoją prywatność

... narzędzie SDK. Na przykład, badając aplikację zawierającą SDK firmy X-Mode, Costin Raiu wykrył pięć komponentów innych firm, które również gromadziły dane lokalizacyjne. Jak pomieszać szyki szpiegom? Wyniki badań Costina Raiu zostały wykorzystane w TinyCheck – narzędziu open-source, które zostało opracowane i opublikowane w listopadzie ubiegłego ...

-

![Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów [© Ralf Geithe - Fotolia.com] Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów]()

Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów

... mają bezpośredniego połączenia z Internetem, powinny zostać uzupełnione o stosowne aktualizacje. W przypadku naruszenia bezpieczeństwa administratorzy powinni usunąć powłoki sieciowe, zmienić dane logowania i prześledzić ewentualną złośliwą aktywność. Ten incydent jest bardzo dobrym przypomnieniem, że złożone aplikacje, takie jak Microsoft Exchange ...

-

![Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770% Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770%]()

Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770%

... dane dotyczące krajobrazu ransomware w latach 2019-2020. Z jednej strony mieliśmy do czynienia ze spadkiem ... incydentach wywołanych przez szkodniki WannaCry oraz Cryptolocker. Zaatakowały one dziesiątki tysięcy użytkowników, często żądając od ofiar stosunkowo niewielkiej kwoty za zwrot plików. Z biegiem lat liczba takich kampanii ulegała spadkowi. W ...

-

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?]()

7 oznak, że komputer został zhakowany. Jak się bronić?

... lub pracowników zostały przejęte. Jeśli natomiast kiedykolwiek otrzymamy powiadomienie o naruszeniu danych od firmy, z którą prowadzimy interesy lub która przetwarza nasze dane, zawsze traktujmy to poważnie i starajmy się ocenić, do jakich konsekwencji wyciek konkretnych naszych danych może potencjalnie doprowadzić. Strony takie jak ...

-

![Czy można ustrzec się przed pustymi fakturami? Ważny wyrok dla branży budowlanej [© vinnstock - Fotolia.com] Czy można ustrzec się przed pustymi fakturami? Ważny wyrok dla branży budowlanej]()

Czy można ustrzec się przed pustymi fakturami? Ważny wyrok dla branży budowlanej

... im zapobiec? Środowiskiem umożliwiającym wystawianie fikcyjnych faktur jest niezaprzeczalnie branża usługowa. Nierzadko nadużycia mają miejsce wśród firm budowlanych, zlecających dane usługi swoim podwykonawcom. Wystawianie pustych faktur, takich które nie dokumentują rzeczywistych zdarzeń gospodarczych, ma na celu naliczanie kosztów i wyłudzanie ...

Tematy: puste faktury, VAT należny, zapłata VAT, fałszowanie faktur, podatek VAT, faktura, faktura VAT, rozliczenie VAT, odliczenie VAT, VAT naliczony, oszustwa podatkowe, wyłudzenia VAT, postępowanie podatkowe, zobowiązanie podatkowe, zobowiązania podatkowe, należyta staranność, odpowiedzialność karna skarbowa -

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?]()

Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?

... podejrzeń. Płacenie okupu: Z badania Barracuda Networks wynika, że organizacje, które zostały wielokrotnie zaatakowane, częściej deklarowały zapłacenie okupu, by odzyskać zaszyfrowane dane. Aż 42% firm, które zostały dotknięte atakiem ransomware trzy lub więcej razy, zapłaciło cyberprzestępcom okup. Zrobiło tak 34% przedsiębiorstw zaatakowanych ...

-

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy]()

Tsunami DDoS dotyka wszystkie firmy

... dotąd) atak DDoS w historii, obejmujący 46 mln zapytań na sekundę. Do incydentu doszło 1 czerwca, a jego ofiarą padła usługa Google Cloud. Dane użytkowników pozostały bezpieczne, ale nie podano informacji, kto stoi za tym atakiem. Wiadomo jednak, że hacktywiści (hakerzy działający z pobudek ideowych ...

-

![Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci? Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?]()

Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?

... , haseł, numerów kart bankowych wraz z kodami CVV i innych istotnych informacji) lub zainfekowania komputera albo telefonu komórkowego złośliwym oprogramowaniem. Dane te są wykorzystywane do różnych działań przestępczych, przykładowo: kradzieży środków z rachunków w instytucjach finansowych, kradzieży tożsamości celem zaciągnięcia pożyczek lub ...

-

![Fake hacking. Jak się przed nim chronić? Fake hacking. Jak się przed nim chronić?]()

Fake hacking. Jak się przed nim chronić?

... rzekomego problemu. Podążając za poleceniami cyberprzestępców, można nie tylko umożliwić im przeprowadzenie prawdziwego cyberataku, ale również przekazać w niepowołane ręce dane personalne lub firmowe, stracić pieniądze czy kryptowaluty. Mając na uwadze powyższe konsekwencje, warto zadbać o odpowiednie zabezpieczenie kluczowych urządzeń i systemów ...

-

![Czym jest spear phishing i jak się przed nim chronić? Czym jest spear phishing i jak się przed nim chronić?]()

Czym jest spear phishing i jak się przed nim chronić?

... unikalnego kodu lub nawet zeskanowanie odcisku palca. Oprócz powyższych wskazówek najskuteczniejszą obroną przed atakami typu spear phishing jest zdrowy rozsądek. Dane o kluczowym dla funkcjonowania firmy znaczeniu wymagają obchodzenia się z najwyższą ostrożnością. W związku z tym niewskazane jest ich udostępnianie, szczególnie za pośrednictwem ...

-

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida]()

TOP 10 zagrożeń na Androida

... pobierały i instalowały kolejne złośliwe programy na urządzeniu użytkownika (TrojanDownloader.Agent – 10,81%), czy różnego rodzaju oprogramowanie szpiegujące działania użytkownika i kradnące dane, a następnie wysyłające je na serwery kontrolowane przez cyberprzestępców (Spy.SpinOk – 7,30% i Spy.Agent - 4,89%). Wśród nich niezwykle groźne wydaje się ...

-

![Uwaga na fałszywe strony internetowe: czym jest phishing URL? Uwaga na fałszywe strony internetowe: czym jest phishing URL?]()

Uwaga na fałszywe strony internetowe: czym jest phishing URL?

... wzbudzają one spadek zaufania wśród odbiorców. Jeśli internauta chce definitywnie potwierdzić swoje podejrzenia co do wiarygodności strony, może podać błędne dane logowania, gdy zostanie o nie poproszony. Na prawdziwej witrynie pojawi się komunikat o odmowie dostępu do konta. Fałszywa strona nie zareaguje w podobny ...

-

![Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa]()

Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa

... Pozwala między innymi na szybką identyfikację podatności ofiar na konkretne zagrożenia, a także jest w stanie napisać przestępcom gotowy złośliwy kod ... zespołom ds. cyberbezpieczeństwa otrzymywanie informacji o incydentach w czasie rzeczywistym. Dostarczane specjalistom dane zazwyczaj nie wymagają dalszej analizy – tym zajmują się mechanizmy bazujące ...

-

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?]()

SIM SWAP. Na czym polega i jak się ochronić?

... , gromadzą jak najwięcej informacji dotyczących nie tylko samej ofiary, ale też jej rodziny, w tym dzieci lub współmałżonka. Najbardziej przydatne są dane zawierające cyfry, jak np. daty urodzin czy rocznic. Niestety, często sami narażamy się na zagrożenie, np. umieszczając bezrefleksyjnie w mediach społecznościowych ...

-

![W 2024 roku wzrosła liczba wypadków i kolizji na polskich drogach [© Romy z Pixabay] W 2024 roku wzrosła liczba wypadków i kolizji na polskich drogach]()

W 2024 roku wzrosła liczba wypadków i kolizji na polskich drogach

... ofiar sukcesywnie spadała. Na drogach było coraz bezpieczniej. Niestety, w 2024 roku sytuacja uległa zmianie. Liczba kolizji wzrosła ... ? Wciąż czekamy na oficjalny raport policji na temat liczby wypadków w 2024 r. Już teraz dane Głównego Urzędu Statystycznego pozwalają jednak stwierdzić, że mamy do czynienia z wyraźnym wzrostem liczby zdarzeń ...

-

![Mobilny trojan Crocodilus zaatakował polskich użytkowników Mobilny trojan Crocodilus zaatakował polskich użytkowników]()

Mobilny trojan Crocodilus zaatakował polskich użytkowników

... Crocodilus przejął kontrolę m.in. nad urządzeniami polskich internautów. Za sprawą nałożenia fałszywych okien logowania na prawdziwe aplikacje bankowe, malware przejmował dane wpisywane przez użytkowników, które ostatecznie trafiły wprost w ręce cyberprzestępców. Reklama targetowana była tak, by trafić do osób powyżej 35 roku ...

-

![Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów [© Freepik] Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów]()

Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów

... . roku życia doświadczyła kradzieży lub próby wyłudzenia danych osobowych. Jednak skala problemu jest zapewne znacznie poważniejsza. Zaledwie 9 proc. seniorów, których dane usiłowano wyłudzić, zgłosiło ten incydent do CERT Polska. 21 proc. zawiadomiło policję, a 35 proc. poinformowało bank lub dostawcę Internetu. Największa ...

-

![Prezes UOKiK walczy z zatorami płatniczymi. Ponad 3 mln zł kar dla firm opóźniających płatności [© freepik] Prezes UOKiK walczy z zatorami płatniczymi. Ponad 3 mln zł kar dla firm opóźniających płatności]()

Prezes UOKiK walczy z zatorami płatniczymi. Ponad 3 mln zł kar dla firm opóźniających płatności

... : wskazanie przedsiębiorcy, którego dotyczy podejrzenie, opis stanu faktycznego będącego podstawą zawiadomienia, uprawdopodobnienie, że opóźnienia rzeczywiście mają miejsce oraz dane identyfikujące zgłaszającego. Do zgłoszenia należy dołączyć dokumenty, które mogą potwierdzać opóźnienia w płatnościach. Wejdź na stronę poświęconą zatorom płatniczym ...

-

![Oszustwa inwestycyjne w internecie: jak działają i jak się chronić? [© pixabay.com] Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?]()

Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?

... nastawione na sprytne manipulacje i zaatakowanie w najmniej oczekiwanym momencie. W kolejnych krokach mogą przesyłać linki zawierające złośliwe oprogramowanie, które wykrada dane dostępowe do posiadanych inwestycji. Inwestycyjni przestępcy profesjonalizują się nie tylko w zakresie narzędzi i technologii jaką wykorzystują przeciwko swoim ofiarom ...

-

![Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów [© wygenerowane przez AI] Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów]()

Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów

... opisy obowiązków. Cyberprzestępcy wykorzystują te informacje do precyzyjnego profilowania ofiar i przygotowywania ataków socjotechnicznych (phishing, przejęcia kont, wyłudzenia BEC ... w zespole, ich zakres obowiązków czy realizowane aktualnie projekty. Takie dane stanowią fundament do przygotowania spersonalizowanych ataków socjotechnicznych, których ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... dane uwierzytelniające dostęp do kont e-mail oraz hasła, aby uzyskać dostęp do różnych zasobów w i poza siecią ofiary. W większości przypadków, atakujący wydają się dokładnie wiedzieć, czego chcą od swoich ofiar ... zainfekowanych adresów IP i kilkaset ofiar (kilkadziesiąt ofiar korzystających z systemu Windows i ponad 350 ofiar posiadających system ...

-

![Rekordowa fala ataków ransomware w I kwartale 2025 [© Freepik] Rekordowa fala ataków ransomware w I kwartale 2025]()

Rekordowa fala ataków ransomware w I kwartale 2025

... Cleo (Harmony, VLTrader, LexiCom) ujawniła dane ponad niemal 400 ofiar. Niewiele mniej szkód (228 ofiar) wyrządziła RansomHub, błyskawicznie przejmując schedę ... dane osobowe klientów (głównie z procesów reklamacji i zwrotów), dane pracowników oraz informacje o kontrahentach i partnerach biznesowych. Jednak większość publicznie ujawnionych ofiar ...

-

![Drogi w Europie coraz bezpieczniejsze [© benjaminnolte - Fotolia.com] Drogi w Europie coraz bezpieczniejsze]()

Drogi w Europie coraz bezpieczniejsze

... w kierunku stałej czołówki. Zaledwie kilka lat temu, w 2011 r., postęp w spadku ofiar śmiertelnych wypadków drogowych spadł do zaledwie 2 proc.. Jednakże spadek o 9 proc. w 2012 r. i o 8 ... drogowych, państwa członkowskie UE zaczęły gromadzić pierwsze dane dotyczące nowej definicji. Dane zebrane w 2014 r. powinny zostać udostępnione na początku ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... pieniądze i dane bankowe użytkowników. Coraz więcej trojanów SMS posiada funkcje, które pozwalają im atakować konta bankowe ofiar. Przykładem ... ofiar Trojan-SMS.AndroidOS.FakeInst.ep wykorzystuje techniki typowe dla programów ransomware: otwierane przez szkodliwe oprogramowanie okna nie mogą zostać zamknięte, dopóki nie zostaną wprowadzone dane ...

-

![Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw]()

Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw

... dane dotyczące liczby ofiar na całym świecie. Ponadto, na serwerach kontroli Icefoga przechowywane były zaszyfrowane logi ofiar ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... hipoteza ta mogła być prawdziwa. Chociaż złośliwy program szyfrujący dane usuwa się z systemu po zakończeniu procesu szyfrowania, firma Kaspersky Lab otrzymała i zanalizowała kilka różnych próbek. Program przeszukuje wszystkie foldery na komputerach ofiar przy użyciu określonego algorytmu, szyfruje wszystkie dokumenty we wszystkich formatach ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... odłączony od Internetu – to jedne z wielu niewiadomych. Flame to również pierwszy sponsorowany przez rząd trojan bankowy potrafiący kraść dane uwierzytelniające transakcje bankowości online swoich ofiar, głównie w Libanie. Wraz z Flamem i Gaussem pole bitwy na Bliskim Wschodzie zostało wzbogacone o nowy wymiar: cyberwojnę i działania cyberwojenne ...

-

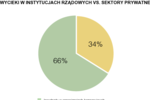

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

Wycieki danych w firmach w 2006r.

... ofiar wycieku danych osobowych jest zazwyczaj bardzo duża. W diagramie 3 porównano całkowitą liczbę ofiar wycieków danych osobowych w 2006 roku oraz średnią liczbę ofiar ... amerykańskiego Departamentu ds. Weteranów. W rezultacie, w ręce oszustów przedostały się dane osobowe 26,5 milionów weteranów oraz 2,2 milionów czynnych żołnierzy. Największy ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... jednorazowych haseł wykorzystywanych w systemach bankowości online służących do autoryzacji transakcji i wysyłanie ich cyberprzestępcom, którzy wykorzystają te dane do kradzieży pieniędzy z kont bankowych ofiar. Podobne oszustwo zastosowano w 2013 r.: w tym czasie główni konkurenci Zeusa - SpyEye (SpitMo) oraz Carberp (CitMo) również zapewnili ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Darmowy Netflix na czas pandemii to zwykłe oszustwo! [© Danielle Bonardelle - Fotolia.com] Darmowy Netflix na czas pandemii to zwykłe oszustwo!](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Darmowy-Netflix-na-czas-pandemii-to-zwykle-oszustwo-228259-150x100crop.jpg)

![Filmy pornograficzne: oglądasz, płacisz cyberprzestępcom [© DD Images - Fotolia.com] Filmy pornograficzne: oglądasz, płacisz cyberprzestępcom](https://s3.egospodarka.pl/grafika2/pornografia/Filmy-pornograficzne-ogladasz-placisz-cyberprzestepcom-231370-150x100crop.jpg)

![Bot Telegram: phishing na OLX i Allegro [© Maksim Kabakou - Fotolia.com] Bot Telegram: phishing na OLX i Allegro](https://s3.egospodarka.pl/grafika2/Bot-Telegram/Bot-Telegram-phishing-na-OLX-i-Allegro-235208-150x100crop.jpg)

![Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów [© Ralf Geithe - Fotolia.com] Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów](https://s3.egospodarka.pl/grafika2/Microsoft-Exchange/Luki-w-Microsoft-Exchange-ofiara-atakow-padlo-ponad-5-tysiecy-serwerow-236431-150x100crop.jpg)

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?](https://s3.egospodarka.pl/grafika2/zhakowany-komputer/7-oznak-ze-komputer-zostal-zhakowany-Jak-sie-bronic-247352-150x100crop.jpg)

![Czy można ustrzec się przed pustymi fakturami? Ważny wyrok dla branży budowlanej [© vinnstock - Fotolia.com] Czy można ustrzec się przed pustymi fakturami? Ważny wyrok dla branży budowlanej](https://s3.egospodarka.pl/grafika2/puste-faktury/Czy-mozna-ustrzec-sie-przed-pustymi-fakturami-Wazny-wyrok-dla-branzy-budowlanej-250220-150x100crop.jpg)

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Powtarzajace-sie-ataki-ransomware-Jakie-sa-czynniki-ryzyka-252321-150x100crop.jpg)

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy](https://s3.egospodarka.pl/grafika2/DDoS/Tsunami-DDoS-dotyka-wszystkie-firmy-254777-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?](https://s3.egospodarka.pl/grafika2/SIM-swap/SIM-SWAP-Na-czym-polega-i-jak-sie-ochronic-261596-150x100crop.jpg)

![W 2024 roku wzrosła liczba wypadków i kolizji na polskich drogach [© Romy z Pixabay] W 2024 roku wzrosła liczba wypadków i kolizji na polskich drogach](https://s3.egospodarka.pl/grafika2/wypadki/W-2024-roku-wzrosla-liczba-wypadkow-i-kolizji-na-polskich-drogach-265654-150x100crop.jpg)

![Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów [© Freepik] Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów](https://s3.egospodarka.pl/grafika2/emeryci/Dlugi-i-cyberataki-czyli-podwojny-cios-w-bezpieczenstwo-seniorow-268261-150x100crop.jpg)

![Prezes UOKiK walczy z zatorami płatniczymi. Ponad 3 mln zł kar dla firm opóźniających płatności [© freepik] Prezes UOKiK walczy z zatorami płatniczymi. Ponad 3 mln zł kar dla firm opóźniających płatności](https://s3.egospodarka.pl/grafika2/zatory-platnicze/Prezes-UOKiK-walczy-z-zatorami-platniczymi-Ponad-3-mln-zl-kar-dla-firm-opozniajacych-platnosci-268295-150x100crop.jpg)

![Oszustwa inwestycyjne w internecie: jak działają i jak się chronić? [© pixabay.com] Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?](https://s3.egospodarka.pl/grafika2/oszustwa/Oszustwa-inwestycyjne-w-internecie-jak-dzialaja-i-jak-sie-chronic-268374-150x100crop.jpg)

![Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów [© wygenerowane przez AI] Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów](https://s3.egospodarka.pl/grafika2/LinkedIn/Szpieg-w-sieci-kontaktow-Jak-LinkedIn-stal-sie-kopalnia-danych-dla-grup-przestepczych-i-cyberoszustow-270466-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Rekordowa fala ataków ransomware w I kwartale 2025 [© Freepik] Rekordowa fala ataków ransomware w I kwartale 2025](https://s3.egospodarka.pl/grafika2/ransomware/Rekordowa-fala-atakow-ransomware-w-I-kwartale-2025-266361-150x100crop.jpg)

![Drogi w Europie coraz bezpieczniejsze [© benjaminnolte - Fotolia.com] Drogi w Europie coraz bezpieczniejsze](https://s3.egospodarka.pl/grafika2/bezpieczna-jazda/Drogi-w-Europie-coraz-bezpieczniejsze-135105-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)