-

![Debiut GREMPCO SA na NewConnect [© denphumi - Fotolia.com] Debiut GREMPCO SA na NewConnect]()

Debiut GREMPCO SA na NewConnect

... laboratoriów, oferujący swoje usługi w zakresie badań ogniowych, akustyki oraz komfortu mikroklimatycznego wnętrz, Fluid-Desk Sp. z o.o. – spółka IT tworząca oprogramowanie wspomagające projektowanie instalacji – lider polskiego rynku w segmencie specjalistycznych modułów w środowisku CAD. O ofercie Oferta/sprzedaż (T/N, prywatna/publiczna ...

-

![Debiut InwazjaPC SA na NewConnect [© denphumi - Fotolia.com] Debiut InwazjaPC SA na NewConnect]()

Debiut InwazjaPC SA na NewConnect

... komputerowego, m.in.: notebooki, komputery stacjonarne, podzespoły komputerowe i peryferia, sprzęt AGD, aparaty cyfrowe, urządzenia mobilne, oprogramowanie. Emitent świadczy także usługi outsourcingu IT jako element dopełnieniowy całej oferty skierowanej do klientów biznesowych. Firma pozostaje w stałych relacjach partnerskich z najważniejszymi ...

-

![Spam w III 2011 r. Spam w III 2011 r.]()

Spam w III 2011 r.

... zmiany w ilości spamu dystrybuowanego z tych dwóch państw nie były znaczące. Szkodliwe oprogramowanie w ruchu pocztowym W marcu szkodliwe pliki zostały wykryte w 3,23 proc. wszystkich ... wiadomości. Wśród właścicieli praw autorskich znalazło się wiele największych firm IT oraz zasobów internetowych. Być może oszuści zastosowali to nieporadne podejście ...

-

![Globalny spam w I kw. 2011 Globalny spam w I kw. 2011]()

Globalny spam w I kw. 2011

... użytkownicy komputerów muszą przyjąć bardziej proaktywną postawę w filtrowaniu spamu i bezpieczeństwie IT w ogóle, aby uniknąć swojego udziału w tym globalnym problemie ... w kampaniach spam produktów." Sophos zaleca, aby firmy automatycznie aktualizowały oprogramowanie antywirusowe i uruchomiły skonsolidowane rozwiązania dla poczty e-mail ...

-

![Nowe smartfony BlackBerry Nowe smartfony BlackBerry]()

Nowe smartfony BlackBerry

... . Pięć nowych smartfonów z systemem BlackBerry 7 zawiera elementy sprzętowe i oprogramowanie RIM nowej generacji. Użytkownicy mają do wyboru modele o ... smartfonów BlackBerry z zachowaniem zaawansowanych zabezpieczeń i kontroli wymaganych przez działy IT. Popularna funkcja uniwersalnego wyszukiwania została rozbudowana o możliwość zamiany ...

-

![Sektor MŚP: ocena II kw. 2011 i prognoza III kw. 2011 Sektor MŚP: ocena II kw. 2011 i prognoza III kw. 2011]()

Sektor MŚP: ocena II kw. 2011 i prognoza III kw. 2011

... telekomunikacyjną - zaledwie 3,3 proc. small biznesu deklaruje inwestycje w tych obszarach w trzecim kwartale br. Na bardzo umiarkowane zakupy mogą liczyć firmy IT sprzedające oprogramowanie, sprzedający nieruchomości oraz szeroko rozumiane usługi Internetowe (zakupy deklaruje odpowiednio po 8 proc. oraz 8,5 proc. badanych). Spadł też odsetek firm ...

-

![Praca zdalna: blaski i cienie Praca zdalna: blaski i cienie]()

Praca zdalna: blaski i cienie

... jak Citrix, mogą zapewnić bezpieczny dostęp i ułatwić wdrożenie działowi IT. W przyszłości zdalni konsultanci powinni mieć możliwość wykorzystania pełnego zbioru funkcji ... , aby pilnować ich zaangażowania w pracę. W nowoczesnych firmach, wykorzystujących oprogramowanie komunikacji IP, podstawowym narzędziem kontroli staje się funkcjonalność „presence ...

-

![Internet UPC z usługą Office 365 Internet UPC z usługą Office 365]()

Internet UPC z usługą Office 365

... rozwiązanie. Małe i średnie przedsiębiorstwa, mimo ograniczonych środków finansowych, mają podobne potrzeby w zakresie usług IT, jak duże firmy. Są to m. in. tworzenie nowych kont pocztowych, zapewnienie licencji na oprogramowanie biurowe, czy bezpiecznego dostępu do firmowych danych. Szybki i niezawodny szerokopasmowy Internet, będący wyróżnikiem ...

-

![Skanery Epson GT-S55/85 Skanery Epson GT-S55/85]()

Skanery Epson GT-S55/85

... do poczty e-mail”, „skanuj do udostępnionego folderu” i wiele więcej. Oprogramowanie to zapewnia, że skomplikowane zadania takie jak organizowanie dokumentów i raportów ... Windows Server i Citrix, dzięki czemu łatwo integrują się ze złożonymi systemami IT. Wydajność i prostota obsługi przynoszą dalsze oszczędności z ich włączenia w firmowe systemy ...

-

![Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z]()

Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z

... obsługi i wygodnym dostępem do podstawowych narzędzi; zaawansowane oprogramowanie do przechwytywania obrazu wraz z opatentowaną technologią przetwarzania obrazu ... przedsiębiorstwie. Nowe modele Z-Generation pozwalają na zintegrowanie ich z istniejącym środowiskiem IT i mogą być centralnie kontrolowane. Zarządzanie staje się bardziej przejrzyste, ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... HLUX – jest to zupełnie inna sieć zainfekowanych komputerów, jednak szkodliwe oprogramowanie wykorzystywane przez cyberprzestępców do atakowania i dołączania nowych maszyn zostało ... do rzadkości i stanowi jedno z wyzwań, jakie stoją przed branżą bezpieczeństwa IT” - komentuje Siergiej Golowanow, ekspert z Kaspersky Lab. „Możemy zneutralizować ...

-

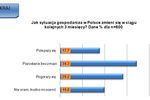

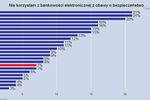

![Bankowość elektroniczna Polakom niestraszna Bankowość elektroniczna Polakom niestraszna]()

Bankowość elektroniczna Polakom niestraszna

... , w porównaniu z innymi krajami, Polacy deklarują stosunkowo wysoki poziom zaufania do bankowości online. Nowoczesne i skuteczne oprogramowanie antywirusowe oraz wysokie standardy nadzoru funkcjonowania systemów IT są już normą w większości krajów europejskich. Świadomość potrzeby dbania o bezpieczeństwo bankowości elektronicznej jest szczególnie ...

-

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm]()

Ataki DoS i botnety najgroźniejsze dla firm

... of Service (DoS). Współcześni cyberprzestępcy coraz częściej wykorzystują złośliwe oprogramowanie, boty i inne formy złożonych ataków, aby włamać się do różnych ... przeprowadzonych wśród 2618 głównych dyrektorów przedsiębiorstw oraz administratorów bezpieczeństwa IT w USA, Wielkiej Brytanii, Niemczech, Hong Kongu i Brazylii. Badana próba obejmowała ...

-

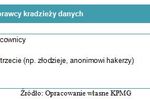

![Wzrośnie kradzież danych w regionie CEE Wzrośnie kradzież danych w regionie CEE]()

Wzrośnie kradzież danych w regionie CEE

... (61%). Pomimo to, zaledwie 45% badanych podmiotów stosuje oprogramowanie ochronne stacji roboczych w celu zminimalizowania stosowania nośników przenośnych, a ... doradczą KPMG w okresie luty-kwiecień 2012 roku. Respondentami badania byli pracownicy działów IT oraz bezpieczeństwa z 44 firm działających na rynkach dóbr konsumpcyjnych oraz w handlu, ...

-

![Notebooki Dell Vostro 3360, 3460 i 3560 Notebooki Dell Vostro 3360, 3460 i 3560]()

Notebooki Dell Vostro 3360, 3460 i 3560

... nakładu pracy ze strony działu IT. Nowa seria Vostro pozwala uwolnić się od tych problemów i skupić się na rozwoju firmy, a nie problemach technicznych związanych ze sprzętem. Standardowe w każdej konfiguracji czytniki linii papilarnych, szyfrowanie plików i folderów przez oprogramowanie digitalPersona File Protection oraz ochrona ...

-

![Urządzenia mobilne a odzyskiwanie danych 2013 [© Fotowerk - Fotolia.com] Urządzenia mobilne a odzyskiwanie danych 2013]()

Urządzenia mobilne a odzyskiwanie danych 2013

... poprawia efektywność prowadzonych działań, jednak polscy menedżerowie i kierownicy działów IT muszą mieć świadomość tego, że bez równoległych zmian w procedurach ... ze względu na szybkość przetwarzania danych i zaczęły wypierać z rynku specjalistyczne oprogramowanie przeznaczone do tego celu. W ubiegłym roku producenci coraz częściej fabrycznie ...

-

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012]()

Trend Micro - zagrożenia internetowe 2012

... liczba wzrośnie do miliona w roku 2013. Poza radami dla użytkowników i profesjonalistów z branży IT, czytelnicy raportu znajdą w nim również następujące informacje: szczegóły dotyczące agresywnego adware’u wymierzonego ... 2012 jasno pokazał, że to prawda. Nadeszła epoka zagrożeń Post-PC, w której złośliwe oprogramowanie jest bardziej niebezpieczne, ...

-

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.]()

Spam w I 2013 r.

... spadku udziału spamu w ruchu pocztowym odsetek masowych wysyłek zawierających szkodliwe oprogramowanie utrzymuje się na dość wysokim poziomie. W styczniu szkodliwe załączniki zostały ... również udział ataków na wyszukiwarki (+3,6 punktu procentowego) i dostawców IT (+ 1,2 punktu procentowego), przez co kategorie te uplasowały się odpowiednio na 2 ...

-

![Nowy szkodliwy program MiniDuke Nowy szkodliwy program MiniDuke]()

Nowy szkodliwy program MiniDuke

... exploity wykorzystane w atakach MiniDuke'a wyposażone są we własne, niestandardowe złośliwe oprogramowanie. Kiedy exploit zostanie pomyślnie wdrożony w systemie ofiary, niewielki downloader ... dokładnie wiedzieli, co firmy antywirusowe i specjaliści ds. bezpieczeństwa IT robią w celu analizy i identyfikacji złośliwego oprogramowania. Jeśli ...

-

![Samsung GALAXY Mega Samsung GALAXY Mega]()

Samsung GALAXY Mega

... ze strony naszych klientów – JK Shin, CEO and Head of IT & Mobile Business, Samsung Electronics. To co najlepsze z obu światów GALAXY ... , w której można przechowywać ulubione aplikacje, muzykę, filmy, zdjęcia, itp.). Zaawansowane oprogramowanie tych urządzeń zapewnia efektywniejsze wykorzystanie procesora, a przez to dłuższą żywotność baterii, a ...

-

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne]()

Big Data wspomoże firmy farmaceutyczne

... zdrowia” – mówi dr Bartłomiej Iwanowicz. Należy jednak pamiętać, że odpowiednie oprogramowanie nie wystarczy. Kluczem do sukcesu jest przede wszystkim człowiek. Komputery ... pozyskanie pracowników o odpowiednich kompetencjach, posiadających wiedzę i doświadczenie zarówno w obszarze IT, jak i biznesu, nie jest łatwe i może nastręczać wielu trudności ...

-

![Dział finansowy coraz istotniejszy [© olly - Fotolia.com] Dział finansowy coraz istotniejszy]()

Dział finansowy coraz istotniejszy

... rozlicznymi klientami wewnętrznymi i zewnętrznymi - poczynając od zarządu, poprzez sprzedaż czy IT, aż po inwestorów czy audytorów. Finansista musi rozumieć biznes i ... finansowych podlegają procesowi coraz większej automatyzacji, wykorzystywane jest nowsze i lepsze oprogramowanie – zwraca uwagę Witold Syrwid, członek ACCA, CFO w Cushmann&Wakefield. - ...

-

![Najcenniejsze marki technologiczne B2B w 2013 r. [© Scanrail - Fotolia.com] Najcenniejsze marki technologiczne B2B w 2013 r.]()

Najcenniejsze marki technologiczne B2B w 2013 r.

... swojej marki o 16% dzięki sukcesowi technologii Vertical IT, umożliwiającej wzajemną interakcję inteligentnych maszyn. Pierwsza dziesiątka marek telekomunikacyjnych jest warta ... w obszarze sprzętowym przeniosła punkt ciężkości w swojej działalności na oprogramowanie i usługi. Losy spółek telekomunikacyjnych są różne w różnych regionach: Wywodząca ...

-

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.]()

Spam w V 2013 r.

... również backdoor z rodziny Androm, który został zauważony w zeszłym miesiącu, oraz oprogramowanie szpiegujące z rodziny Tepfer. Stany Zjednoczone pozostają państwem, które jest ... elektronicznych (14,93%), które uplasowały się odpowiednio na 2 i 3 miejscu. Producenci IT utrzymali się na 4 miejscu (9,93%). Za nimi znalazły się Sklepy internetowe (8, ...

-

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching]()

Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching

... powodu firma Trend Micro udostępnia swoim klientom rozwiązanie, pozwalające chronić oprogramowanie przed atakami, których celem są istniejące w nim luki – ... . Według specjalnego raportu Aberdeen Group coraz więcej przedsiębiorców oraz specjalistów IT twierdzi, że stosowanie tradycyjnych metod aktualizacji oprogramowania i systemu generuje ...

-

![Sektor ICT: koniec epoki produktów Sektor ICT: koniec epoki produktów]()

Sektor ICT: koniec epoki produktów

... która zdecydowała się na nowy model biznesu, był amerykański gigant z branży IT – IBM. W latach 90. z typowego producenta sprzętu (a dokładniej, mainframe’ów – komputerów ... z Korei Południowej jest największym producentem sprzętu, na którym wykorzystywane jest oprogramowanie giganta z Mountain View. W większości krajów świata telefon komórkowy ...

-

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014]()

Cyberprzestępczość - aresztowania II 2014

... miesiące w zawieszeniu i musiał zapłacić 111 dolarów zadośćuczynienia. Młody cyberprzestępca również wykorzystywał oprogramowanie Low Orbit Ion Cannon przeznaczone do zalewania serwerów ruchem, ... światło dzienne w 2013 roku, gdy jeden z profesorów zwrócił się do działu IT z informacją, że jego hasło zostało zmienione. W drodze śledztwa wyszły na ...

-

![Spam I 2014 Spam I 2014]()

Spam I 2014

... . Potrafią również przeprowadzać ataki DDoS oraz pobierać i uruchamiać losowo wybrane oprogramowanie. Wszystkie pięć programów pobiera i uruchamia trojany z rodziny Zbot, ... z poprzednim miesiącem. Udział kategorii „Dostawcy usług telefonii i internetu” (8,29%) oraz „Producenci IT” (5,93%) nieznacznie spadł, nie miało to jednak wpływu na ich miejsce w ...

-

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach]()

Bezpieczeństwo informatyczne mikrofirm w 5 krokach

... najlepiej wszędzie gdzie to możliwe, włączyć automatyczną instalację poprawek. Złośliwe oprogramowanie wykorzystuje często luki (tzw. backdoory) w oprogramowaniu (nawet tym niepozornym, ... na właścicielu spełnienie wymogów dotyczących takich elementów infrastruktury IT, jak redundantne łącza internetowe, infrastruktura sprzętowa pozbawiona ...

-

![Branża finansowa a cyberprzestępczość: jak się chronić? Branża finansowa a cyberprzestępczość: jak się chronić?]()

Branża finansowa a cyberprzestępczość: jak się chronić?

... . Dlatego najlepiej wybrać rozwiązanie oferowane przez uznanego lidera w dziedzinie bezpieczeństwa IT - w ten sposób uzyskamy gwarancję, że rozwiązanie potrafi odpierać aktualne ... celu zabezpieczenia ich danych finansowych. Dlatego, jeśli bank postawi na oprogramowanie bezpieczeństwa oferowane przez znanego producenta, pomoże to promować jego usługi ...

-

![Projektory NEC short-throw M352WS, M302WS i M332XS Projektory NEC short-throw M352WS, M302WS i M332XS]()

Projektory NEC short-throw M352WS, M302WS i M332XS

... penami pozwala na wykorzystywanie na tablicy interaktywnej takich gestów jak np. znane ze smartfonów „szczypanie” czy przybliżanie. Oprogramowanie NaViSet Administrator 2 ma pozwalać administratorom IT na pełną kontrolę nad projektorami. Daje im możliwość monitorowania i zarządzania wszystkimi ustawieniami poprzez sieć bezprzewodową lub tradycyjną ...

-

![Bankowość internetowa: cyberataków można uniknąć Bankowość internetowa: cyberataków można uniknąć]()

Bankowość internetowa: cyberataków można uniknąć

... tej sytuacji przydatne byłoby oparte na serwerze rozwiązanie bezpieczeństwa działające w infrastrukturze IT banku. Technologia taka nie tylko analizuje transakcje i oznacza te ... online, z której korzysta użytkownik, została zmodyfikowana przez szkodliwe oprogramowanie. Przypadkowy przelew, którego nie było W kolejnym hipotetycznym ataku użytkownik ...

-

![Kaspersky Security for Virtualization | Light Agent [© Jakub Jirsák - Fotolia.com] Kaspersky Security for Virtualization | Light Agent]()

Kaspersky Security for Virtualization | Light Agent

... na wyspecjalizowanym urządzeniu. To jednak ogranicza możliwość wykonywania przez oprogramowanie zaawansowanych zadań zarządzania bezpieczeństwem oraz ochrony sieci w wirtualnych punktach ... dla maszyn fizycznych oraz urządzeń mobilnych. Dzięki temu menedżerowie IT mają pełny obraz sieci fizycznej oraz wirtualnej umożliwiający zarządzanie problemami ...

-

![Wzbogacona FireEye Mobile Threat Prevention [© Melpomene - Fotolia.com] Wzbogacona FireEye Mobile Threat Prevention]()

Wzbogacona FireEye Mobile Threat Prevention

... , starszy analityk z firmy Forrester w raporcie badawczym tej firmy z października 2013 r. pt. „It’s Time To Level Up Your Mobile Application Security Program” (Pora ... najskuteczniejsze w branży możliwości wykrywania szkodliwego oprogramowania mobilnego i zapobiegania stwarzanym przez to oprogramowanie zagrożeniom. Oferuje też skuteczne, oparte ...

-

![Jak wygląda bezpieczeństwo dzieci w Internecie? [© Syda Productions - Fotolia.com] Jak wygląda bezpieczeństwo dzieci w Internecie?]()

Jak wygląda bezpieczeństwo dzieci w Internecie?

... z których korzystają najmłodsi były wyposażone w tzw. „kontrolę rodzicielską”, specjalne oprogramowanie, które uniemożliwi korzystanie z serwisów będących potencjalnym źródłem zagrożenia.” – ... prywatne. Jeśli takie praktyki nie podlegają ścisłej kontroli firmowego działu IT, to bezpieczeństwo danych firmowych może być zagrożone. ”Człowiek jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Debiut GREMPCO SA na NewConnect [© denphumi - Fotolia.com] Debiut GREMPCO SA na NewConnect](https://s3.egospodarka.pl/grafika/NewConnect/Debiut-GREMPCO-SA-na-NewConnect-iQjz5k.jpg)

![Debiut InwazjaPC SA na NewConnect [© denphumi - Fotolia.com] Debiut InwazjaPC SA na NewConnect](https://s3.egospodarka.pl/grafika/NewConnect/Debiut-InwazjaPC-SA-na-NewConnect-iQjz5k.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Urządzenia mobilne a odzyskiwanie danych 2013 [© Fotowerk - Fotolia.com] Urządzenia mobilne a odzyskiwanie danych 2013](https://s3.egospodarka.pl/grafika2/odzyskiwanie-danych/Urzadzenia-mobilne-a-odzyskiwanie-danych-2013-111502-150x100crop.jpg)

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2012-113002-150x100crop.jpg)

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-2013-r-113736-150x100crop.jpg)

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne](https://s3.egospodarka.pl/grafika2/sektor-farmaceutyczny/Big-Data-wspomoze-firmy-farmaceutyczne-116549-150x100crop.jpg)

![Dział finansowy coraz istotniejszy [© olly - Fotolia.com] Dział finansowy coraz istotniejszy](https://s3.egospodarka.pl/grafika2/dyrektor-finansowy/Dzial-finansowy-coraz-istotniejszy-117593-150x100crop.jpg)

![Najcenniejsze marki technologiczne B2B w 2013 r. [© Scanrail - Fotolia.com] Najcenniejsze marki technologiczne B2B w 2013 r.](https://s3.egospodarka.pl/grafika2/najlepsza-marka/Najcenniejsze-marki-technologiczne-B2B-w-2013-r-118708-150x100crop.jpg)

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-V-2013-r-119909-150x100crop.jpg)

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching](https://s3.egospodarka.pl/grafika2/Trend-Micro-Deep-Security/Trend-Micro-Deep-Security-i-OfficeScan-Intrusion-Defense-Firewall-z-virtual-patching-122877-150x100crop.jpg)

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-II-2014-133874-150x100crop.jpg)

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-mikrofirm-w-5-krokach-134834-150x100crop.jpg)

![Kaspersky Security for Virtualization | Light Agent [© Jakub Jirsák - Fotolia.com] Kaspersky Security for Virtualization | Light Agent](https://s3.egospodarka.pl/grafika2/Kaspersky-Security-for-Virtualization/Kaspersky-Security-for-Virtualization-Light-Agent-136674-150x100crop.jpg)

![Wzbogacona FireEye Mobile Threat Prevention [© Melpomene - Fotolia.com] Wzbogacona FireEye Mobile Threat Prevention](https://s3.egospodarka.pl/grafika2/FireEye/Wzbogacona-FireEye-Mobile-Threat-Prevention-136996-150x100crop.jpg)

![Jak wygląda bezpieczeństwo dzieci w Internecie? [© Syda Productions - Fotolia.com] Jak wygląda bezpieczeństwo dzieci w Internecie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Jak-wyglada-bezpieczenstwo-dzieci-w-Internecie-138765-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)