-

![Internet i komputery w Polsce - raport 2004 Internet i komputery w Polsce - raport 2004]()

Internet i komputery w Polsce - raport 2004

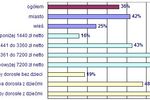

... dużych, 97% przedsiębiorstw średnich i 92% małych. Najczęściej stosowanym zabezpieczeniem była ochrona antywirusowa (71% przedsiębiorstw). Mechanizmy uwierzytelniania, takie jak kod PIN i systemy haseł używało 46% przedsiębiorstw. Kolejnym ważnym zabezpieczeniem były systemy zaporowe (firewall), które stosowało 81% przedsiębiorstw dużych, 47 ...

-

![Symantec kontra spyware [© Nmedia - Fotolia.com] Symantec kontra spyware]()

Symantec kontra spyware

... rozpoznaniu programu z kategorii wysokiego ryzyka aplikacja wykorzystuje technologię usuwania i naprawiania, automatycznie usuwając program szpiegujący lub inny złośliwy kod oraz przywracając prawidłowy stan systemu. We wszystkich czynnościach naprawczych wykorzystywana jest opracowana przez Symantec technologia Quarantine (kwarantanny). Umożliwia ...

-

![Paszport z chipem [© Syda Productions - Fotolia.com] Paszport z chipem]()

Paszport z chipem

Nowy paszport będzie zawierał zakodowany biometryczny wizerunek twarzy właściciela, później również jego odciski palców, skan tęczówki, a może nawet wzór DNA. Kraje Unii Europejskiej powinny wprowadzić takie paszporty do 28 sierpnia 2006 roku - czytamy w "Gazecie Prawnej". Podstawą prawną jest rozporządzenie UE z dnia 13 grudnia 2004, które ...

-

![Nowe programy Kaspersky Lab [© Nmedia - Fotolia.com] Nowe programy Kaspersky Lab]()

Nowe programy Kaspersky Lab

... z Internetu będą automatycznie skanowane w poszukiwaniu szkodliwego oprogramowania. Nowa wersja programu ma też wykorzystywać skaner rootkitów wykrywający i eliminujący szkodliwy kod ukryty w systemie operacyjnym. Kaspersky Internet Security 2006 chroni komputery przed wszystkimi rodzajami zagrożeń - szkodliwym oprogramowaniem, atakami hakerów ...

-

![IE niekwestionowanym liderem [© Scanrail - Fotolia.com] IE niekwestionowanym liderem]()

IE niekwestionowanym liderem

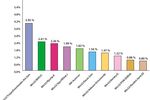

... dwóch milionach internautów ze stu krajów świata, którzy odwiedzali stronę internetową firmy. Do wykrywania, z jakiej korzystają przeglądarki, zastosowany został specjalny kod JavaScript. Na dalszych miejscach, według OneStat.com, uplasowały się następujące przeglądarki: Apple Safari (1,75%), Netscape (0,26%) oraz Opera (0,77%). Co ...

-

![Nowe zabezpieczenia filmów [© violetkaipa - Fotolia.com] Nowe zabezpieczenia filmów]()

Nowe zabezpieczenia filmów

... , zawarte w ścieżce dźwiękowej filmów. Nowym rozwiązaniem zabezpieczone zostaną wszystkie większe produkcje filmowe wchodzące na ekrany kin. Gdy odtwarzacz wykryje ukryty kod, uzna nośnik za nielegalną kopię i wyłączy odtwarzacz. W ten sposób branża filmowa chce wyeliminować pirackie kopie filmów, których premiera jeszcze się ...

-

![Trojan na bazie Rootkitu [© stoupa - Fotolia.com] Trojan na bazie Rootkitu]()

Trojan na bazie Rootkitu

... nad poleceniami systemowymi (na przykład „wyświetl plik”). W efekcie trojan taki może ukryć istnienie w systemie dowolnego pliku lub procesu, nadpisać dowolny kod innym kodem (z systemowym włącznie) lub dokonać dowolnej modyfikacji systemu operacyjnego. Z perspektywy zabezpeczeń antywirusowych oznacza to, że programy ochronne nie są ...

-

![Pay4Me w Plus GSM [© pizuttipics - Fotolia.com] Pay4Me w Plus GSM]()

Pay4Me w Plus GSM

... abonenta lub użytkownika sieci Plus GSM. Osoba chcąca wykonać połączenie na koszt innego użytkownika lub abonenta wpisuje w swoim telefonie krótki kod w formacie: *133*numer_tel# i potwierdza przyciskiem „Zadzwoń”, gdzie numer_tel oznacza numer telefonu osoby z sieci Plus GSM, na której koszt użytkownik ...

-

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... . Nowe, dedykowane trojany są tworzone tylko w jednym egzemplarzu, przeznaczonym do zainfekowania wybranych komputerów danej firmy lub osoby. Ponieważ taki złośliwy kod nie rozprzestrzenia się poza ściśle określoną grupę odbiorców, szansa, że trafi do laboratorium producenta rozwiązań antywirusowych jest bardzo mała, a nawet ...

-

![Zabezpieczenia HD DVD złamane [© violetkaipa - Fotolia.com] Zabezpieczenia HD DVD złamane]()

Zabezpieczenia HD DVD złamane

... na płytach HD-DVD uważane były za niemożliwe do złamania. Hakerzy po raz kolejny dowiedli, że nie istnieją niezawodne zabezpieczenia, i każdy kod ochronny można złamać. Kilka dni temu pojawiły się na serwerach sieci P2P pierwsze filmy skompresowane do pliku typu torrent, pochodzące ...

-

![Niebezpieczny trojan z funkcjami rootkita [© stoupa - Fotolia.com] Niebezpieczny trojan z funkcjami rootkita]()

Niebezpieczny trojan z funkcjami rootkita

... Rice has Kicked German Chancellor Angela Merkel” (Sekretarz stanu USA Condoleeza Rice kopnęła kanclerz Niemiec Angelę Merkel). W tym przypadku złośliwy kod przenoszony w wiadomości e-mail wykorzystuje Internet do znalezienia programu pobierającego konia trojańskiego, który z kolei pobiera dodatkowe składniki. Zainfekowany komputer staje się ...

-

![Ranking wirusów IV 2007 Ranking wirusów IV 2007]()

Ranking wirusów IV 2007

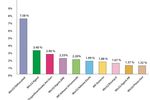

... kradnące informacje bankowe, to cieszy się znaczną popularnością wśród niedoświadczonych twórców szkodliwego oprogramowania. Virtumonde, program adware, kontynuuje ewolucję. Ten szkodliwy kod występuje w zestawieniu Kaspersky Lab już od kilku miesięcy. Wiąże się to nie tylko z tym, że jego autorzy zaczęli wykorzystywać technologie ...

-

![ESET: lista wirusów VI 2007 ESET: lista wirusów VI 2007]()

ESET: lista wirusów VI 2007

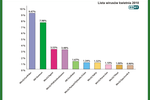

... użytkownika w oknie przeglądarki podczas korzystania z sieci. Na trzecie miejsce „wskoczył” Win32/Rjump.A, który należy do wyjątkowo dokuczliwych trojanów typu backdoor – złośliwy kod potrafi samodzielnie kopiować się na przenośne nośniki typu pen drive lub karty pamięci używane m.in. w aparatach cyfrowych i za ich pośrednictwem ...

-

![Shark 2 - groźny program do tworzenia trojanów Shark 2 - groźny program do tworzenia trojanów]()

Shark 2 - groźny program do tworzenia trojanów

... nawet raczkującym cyberprzestępcom łatwo decydować o właściwościach tworzonych złośliwych aplikacji. Właściwości te obejmują: zdefiniowanie serwera, z którym będzie się łączyć złośliwy kod oraz opcje konfiguracji, które umożliwiają uruchamianie trojana podczas każdego startu systemu, wyświetlanie komunikatów o błędach czy otwieranie różnych plików ...

-

![ESET: lista wirusów VIII 2007 ESET: lista wirusów VIII 2007]()

ESET: lista wirusów VIII 2007

... jest Win32/Agent.ARK – przykład „wirusa z abonamentem”. Wirus potrafi samodzielnie pobierać swoje aktualizacje z nielegalnego serwera. Dzięki aktualizacjom modyfikuje swój własny kod, aby uniknąć wykrycia przez nowe wersje programów antywirusowych. Po zagnieżdżeniu się w systemie zagrożenie to łączy się z serwerem zlokalizowanym najprawdopodobniej ...

-

![Google Gadget Maker po polsku [© stoupa - Fotolia.com] Google Gadget Maker po polsku]()

Google Gadget Maker po polsku

... są niewystarczające, można swój własny pomysł, dzięki temu otwartemu modułowi. Gadżety tego typu były dotąd dostępne tylko dla programistów znających kod. Mogli oni tworzyć gadżety, a następnie umieszczać je na swoich stronach internetowych. Teraz każdy użytkownik posiadający konto Google może korzystać z tej ...

Tematy: Google, Google Gadget Maker -

![Oferta PLAY "Nowy PLAY Abonament" Oferta PLAY "Nowy PLAY Abonament"]()

Oferta PLAY "Nowy PLAY Abonament"

... takiego połączenia to jedna dodatkowa gratisowa minuta na rozmowy do wszystkich krajowych sieci. Usługę można aktywować wprowadzając na swoim telefonie kod *111*4*1#. Opłata abonamentowa wynosi 2 zł we wszystkich planach abonamentowych poza Nowy PLAY Abonament 30 gdzie usługa ta kosztuje miesięcznie 5 zł ...

-

![Mistrzostwa 2008 a ataki internetowe [© stoupa - Fotolia.com] Mistrzostwa 2008 a ataki internetowe]()

Mistrzostwa 2008 a ataki internetowe

... – pierwsze doniesienia o podobnych atakach na serwisy kibiców już się pojawiły. „To pewne, że przestępcy zaatakują strony kibiców próbując zaimplementować złośliwy kod” – komentuje Ralf Benzmüller – „Jest to obecnie jedna z najskuteczniejszych metod rozprzestrzeniania malware’u. Szacuje się, iż około dwie trzecie wszystkich infekcji ...

-

![Pliki instalacyjne P2P: uwaga na adware Lop Pliki instalacyjne P2P: uwaga na adware Lop]()

Pliki instalacyjne P2P: uwaga na adware Lop

Fałszywe pliki instalacyjne aplikacji P2P: BitRoll-5.0.0.0 i Torrent101-4.5.0.0 mogą być wykorzystywane do instalowania na komputerach szkodliwego programu adware Lop - ostrzega Panda Security. Adware Lop sprawia, że na ekranie zainfekowanego komputera w formie okienek lub banerów wyświetlane są reklamy. Program zmienia także stronę startową ...

-

![Ataki sieciowe: Barack Obama przynętą [© stoupa - Fotolia.com] Ataki sieciowe: Barack Obama przynętą]()

Ataki sieciowe: Barack Obama przynętą

... materiału wideo kierowanego do społeczności latynoskiej. Fałszywy plik multimedialny o nazwie BarackObama.exe zawiera w rzeczywistości trojana o nazwie Banker.LLN. Ten złośliwy kod modyfikuje plik HOSTS na zainfekowanym komputerze, przekierowując połączenia witryn należących do jednego z największych banków w Peru na lokalny adres IP 127 ...

-

![Szukanie pracy: uwaga na fałszywe maile [© stoupa - Fotolia.com] Szukanie pracy: uwaga na fałszywe maile]()

Szukanie pracy: uwaga na fałszywe maile

... ciekawi użytkownicy w tak ważnych dla nich sprawach stają się podatni na socjotechnikę i otwierają załączniki, infekując w tym czasie własny komputer. Złośliwy kod zawarty w załącznikach niechcianych wiadomości jest używany przez hakerów do ataku skrzynek pocztowych i rozsyłania spamu do wielu kontaktów z książki adresowej. „Trudno ...

-

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009]()

Wakacyjne zagrożenia internetowe 2009

... minute i obniżek cen. Eksperci przestrzegają, iż cyberprzestępcy atakują zatem takie serwisy, aby zwiększyć grono swych potencjalnych ofiar, np. preparując kod SQL wstrzyknięty do popularnych serwisów. Tendencja jest niepokojąca - coraz więcej serwisów internetowych jest zainfekowanych. 1. Zagrożenia związane z serwisami społecznościowymi – Okres ...

-

![Karty przedpłacone z potencjałem [© Scanrail - Fotolia.com] Karty przedpłacone z potencjałem]()

Karty przedpłacone z potencjałem

... noszenia przy sobie dużych sum w gotówce - w przypadku utraty karty, zawarte na niej środki do czasu wymiany karty na nową chroni kod PIN. Korzyści dla pracodawców Z kolei pracodawcom wynagrodzeniowe karty prepaid umożliwiają sprawną wypłatę wynagrodzeń osobom z ograniczonym dostępem do usług bankowych, pracownikom ...

-

![Jak działa rynek obligacji Catalyst? [© denphumi - Fotolia.com] Jak działa rynek obligacji Catalyst?]()

Jak działa rynek obligacji Catalyst?

... pierwszym przy wchodzeniu na rynek CATALYST jest podpisanie określonej umowy z KDPW. Obowiązkowo należy podpisać umowę o nadanie instrumentom dłużnym kodu ISIN („kod techniczny”, bez dematerializacji) lub o nadaniu kodu ISIN i przyjęciu papierów do depozytu (uchwała KDPW w sprawie dematerializacji). Wystandaryzowane wnioski dostępne są na ...

-

![Kartka walentynkowa od hakerów [© stoupa - Fotolia.com] Kartka walentynkowa od hakerów]()

Kartka walentynkowa od hakerów

Jak zwykle na początku lutego, producenci zabezpieczeń przewidują znaczny wzrost aktywności przestępców w związku ze zbliżającymi się Walentynkami. Poprzednie lata pokazały, że oprócz kwiatów, czekoladek i innych prezentów w tym okresie często wysyłany jest również spam w postaci wiadomości walentynkowych zawierających szkodliwe oprogramowanie - ...

-

![Karty kredytowe: płać bezpiecznie Karty kredytowe: płać bezpiecznie]()

Karty kredytowe: płać bezpiecznie

... . Oto kilka wskazówek, w jaki sposób można zapobiec kradzieży danych dotyczących karty kredytowej: Dopilnuj, aby nikt nie widział, jak wprowadzasz swój kod PIN. Najlepiej zakryj dłoń, którą wprowadzasz PIN, drugą ręką. W ten sposób uniemożliwisz kamerom szpiegowskim, które mogły zostać nielegalnie zamontowane na ...

-

![Przeglądarka Google Chrome w wersji beta [© Nmedia - Fotolia.com] Przeglądarka Google Chrome w wersji beta]()

Przeglądarka Google Chrome w wersji beta

... w nowej sekcji Prywatność w Opcjach Chrome. W nowej wersji beta Google Chrome użytkownicy mogą określić, jak mają być traktowane pliki cookie, obrazy, kod JavaScript, wtyczki i wyskakujące okna. Ustawienia można wprowadzić dla każdej witryny z osobna. Istnieje możliwość na przykład skonfigurowania reguły plików cookie tak ...

-

![Cyberprzestępczość 2009 - główne trendy [© stoupa - Fotolia.com] Cyberprzestępczość 2009 - główne trendy]()

Cyberprzestępczość 2009 - główne trendy

... rozwiniętych skłoniła do przeprowadzania ataków właśnie z krajów rozwijających się, gdzie prawdopodobieństwo ścigania przez prokuraturę jest mniejsze. Inne wnioski z raportu: Złośliwy kod jest rozprzestrzeniany na coraz większą skalę. W roku 2009 firma Symantec zidentyfikowała ponad 240 milionów nowych złośliwych programów. Oznacza to 100 ...

-

![ESET: zagrożenia internetowe IV 2010 ESET: zagrożenia internetowe IV 2010]()

ESET: zagrożenia internetowe IV 2010

... przeszukuje lokalne i sieciowe dyski w poszukiwaniu plików z rozszerzeniami EXE oraz SCR. Gdy takowe znajdzie, infekuje je dodając do nich swój złośliwy kod. Win32/Sality dodaje w rejestrze wpis, dzięki któremu uruchamia się każdorazowo przy starcie systemu i dodatkowo dezaktywuje procesy powiązane z programami zabezpieczającymi system przed ...

-

![Prowizje bankowe jako koszty gdy księgi rachunkowe [© anna - Fotolia.com] Prowizje bankowe jako koszty gdy księgi rachunkowe]()

Prowizje bankowe jako koszty gdy księgi rachunkowe

... dowodu księgowego stanowiącego podstawę zapisu oraz jego datę, jeżeli różni się ona od daty dokonania operacji; zrozumiały tekst, skrót lub kod opisu operacji, z tym że należy posiadać pisemne objaśnienia treści skrótów lub kodów; kwotę i datę zapisu; oznaczenie kont, których dotyczy. Z powyższego ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... , bez względu na to, jak szczegółowe i dokładne testy będą poprzedzały wprowadzenie oprogramowania na rynek. Jednocześnie im bardziej złożony jest taki kod, tym bardziej prawdopodobne, że znajdą się w nim niewykryte luki w zabezpieczeniach. Nowy system operacyjny firmy Microsoft, Windows 7, nie stanowi wyjątku. Gdy ...

-

![Atak phishingowy na Allegro Atak phishingowy na Allegro]()

Atak phishingowy na Allegro

... WWW, na której „schwytana ryba" wprowadza poufne informacje dotyczące numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera szkodliwy kod, który następnie instalowany jest w systemie.

-

![Kreowanie marki - maturalizm [© Minerva Studio - Fotolia.com] Kreowanie marki - maturalizm]()

Kreowanie marki - maturalizm

... Klein Jeans Fall 2010. Billboordy zawierały kody QR, a hasło reklamowe zachęcało do działania „Get it Uncensored”. Użytkownicy smartphone'ów ściągając kod na swój telefon mogli obejrzeć 40‑sekundowy spot reklamowy z udziałem Lary Stone. Podążaj za kulturą Dla dojrzałych marek nowo powstały ...

-

![Robak Zeroll rozsyła spam Robak Zeroll rozsyła spam]()

Robak Zeroll rozsyła spam

Kaspersky Lab informuje o wykryciu robaka Zeroll, który przeprowadza masowe wysyłki niebezpiecznych wiadomości za pośrednictwem różnych komunikatorów internetowych. Cyberprzestępcy użyli socjotechniki i wizerunku Facebooka, aby nakłonić użytkowników do klikania niebezpiecznych odsyłaczy i pobierania szkodliwych programów. W ostatnich dniach ...

-

![Internet Explorer 9 w wersji RC [© Nmedia - Fotolia.com] Internet Explorer 9 w wersji RC]()

Internet Explorer 9 w wersji RC

... poszczególne możliwości platformy. W siódmej odsłonie zaktualizowany został silnik Chakra do obsługi skryptów Java. Chakra równolegle interpretuje, kompiluje i wykonuje kod, wykorzystując wiele rdzeni procesora, co zapewnia znaczny wzrost szybkości przeglądarki. W wersji RC wprowadzono także dodatkowe optymalizacje wydajności. Wersja RC ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Symantec kontra spyware [© Nmedia - Fotolia.com] Symantec kontra spyware](https://s3.egospodarka.pl/grafika/Symantec/Symantec-kontra-spyware-Qq30bx.jpg)

![Paszport z chipem [© Syda Productions - Fotolia.com] Paszport z chipem](https://s3.egospodarka.pl/grafika/nowy/Paszport-z-chipem-d8i3B3.jpg)

![Nowe programy Kaspersky Lab [© Nmedia - Fotolia.com] Nowe programy Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kaspersky/Nowe-programy-Kaspersky-Lab-Qq30bx.jpg)

![IE niekwestionowanym liderem [© Scanrail - Fotolia.com] IE niekwestionowanym liderem](https://s3.egospodarka.pl/grafika/IE/IE-niekwestionowanym-liderem-apURW9.jpg)

![Nowe zabezpieczenia filmów [© violetkaipa - Fotolia.com] Nowe zabezpieczenia filmów](https://s3.egospodarka.pl/grafika/zabezpieczenia-filmow/Nowe-zabezpieczenia-filmow-SdaIr2.jpg)

![Trojan na bazie Rootkitu [© stoupa - Fotolia.com] Trojan na bazie Rootkitu](https://s3.egospodarka.pl/grafika/Trojany/Trojan-na-bazie-Rootkitu-MBuPgy.jpg)

![Pay4Me w Plus GSM [© pizuttipics - Fotolia.com] Pay4Me w Plus GSM](https://s3.egospodarka.pl/grafika/Pay4Me/Pay4Me-w-Plus-GSM-QhDXHQ.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![Zabezpieczenia HD DVD złamane [© violetkaipa - Fotolia.com] Zabezpieczenia HD DVD złamane](https://s3.egospodarka.pl/grafika/HD-DVD/Zabezpieczenia-HD-DVD-zlamane-SdaIr2.jpg)

![Niebezpieczny trojan z funkcjami rootkita [© stoupa - Fotolia.com] Niebezpieczny trojan z funkcjami rootkita](https://s3.egospodarka.pl/grafika/trojany/Niebezpieczny-trojan-z-funkcjami-rootkita-MBuPgy.jpg)

![Google Gadget Maker po polsku [© stoupa - Fotolia.com] Google Gadget Maker po polsku](https://s3.egospodarka.pl/grafika/Google/Google-Gadget-Maker-po-polsku-MBuPgy.jpg)

![Mistrzostwa 2008 a ataki internetowe [© stoupa - Fotolia.com] Mistrzostwa 2008 a ataki internetowe](https://s3.egospodarka.pl/grafika/Mistrzostwa-Europy-w-Pilce-Noznej/Mistrzostwa-2008-a-ataki-internetowe-MBuPgy.jpg)

![Ataki sieciowe: Barack Obama przynętą [© stoupa - Fotolia.com] Ataki sieciowe: Barack Obama przynętą](https://s3.egospodarka.pl/grafika/ataki-sieciowe/Ataki-sieciowe-Barack-Obama-przyneta-MBuPgy.jpg)

![Szukanie pracy: uwaga na fałszywe maile [© stoupa - Fotolia.com] Szukanie pracy: uwaga na fałszywe maile](https://s3.egospodarka.pl/grafika/spam/Szukanie-pracy-uwaga-na-falszywe-maile-MBuPgy.jpg)

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Wakacyjne-zagrozenia-internetowe-2009-apURW9.jpg)

![Karty przedpłacone z potencjałem [© Scanrail - Fotolia.com] Karty przedpłacone z potencjałem](https://s3.egospodarka.pl/grafika/karty-przedplacone/Karty-przedplacone-z-potencjalem-apURW9.jpg)

![Jak działa rynek obligacji Catalyst? [© denphumi - Fotolia.com] Jak działa rynek obligacji Catalyst?](https://s3.egospodarka.pl/grafika/rynek-obligacji/Jak-dziala-rynek-obligacji-Catalyst-iQjz5k.jpg)

![Kartka walentynkowa od hakerów [© stoupa - Fotolia.com] Kartka walentynkowa od hakerów](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Kartka-walentynkowa-od-hakerow-MBuPgy.jpg)

![Przeglądarka Google Chrome w wersji beta [© Nmedia - Fotolia.com] Przeglądarka Google Chrome w wersji beta](https://s3.egospodarka.pl/grafika/Google/Przegladarka-Google-Chrome-w-wersji-beta-Qq30bx.jpg)

![Cyberprzestępczość 2009 - główne trendy [© stoupa - Fotolia.com] Cyberprzestępczość 2009 - główne trendy](https://s3.egospodarka.pl/grafika/Symantec/Cyberprzestepczosc-2009-glowne-trendy-MBuPgy.jpg)

![Prowizje bankowe jako koszty gdy księgi rachunkowe [© anna - Fotolia.com] Prowizje bankowe jako koszty gdy księgi rachunkowe](https://s3.egospodarka.pl/grafika/koszty-uzyskania-przychodu/Prowizje-bankowe-jako-koszty-gdy-ksiegi-rachunkowe-skVsXY.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Kreowanie marki - maturalizm [© Minerva Studio - Fotolia.com] Kreowanie marki - maturalizm](https://s3.egospodarka.pl/grafika/marka/Kreowanie-marki-maturalizm-iG7AEZ.jpg)

![Internet Explorer 9 w wersji RC [© Nmedia - Fotolia.com] Internet Explorer 9 w wersji RC](https://s3.egospodarka.pl/grafika/Internet-Explorer/Internet-Explorer-9-w-wersji-RC-Qq30bx.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki [© wygenerowane przez AI] Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/drapacze-chmur/Ile-kosztuje-mieszkanie-w-najwyzszych-wiezowcach-Polski-Ceny-apartamentow-zapieraja-dech-w-piersiach-podobnie-jak-widoki-267512-50x33crop.png) Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki

Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki

![Jak prawidłowo zabezpieczyć ładunek? Przepisy i kary w krajach Unii Europejskiej [© wygenerowane przez AI] Jak prawidłowo zabezpieczyć ładunek? Przepisy i kary w krajach Unii Europejskiej](https://s3.egospodarka.pl/grafika2/przewoz-ladunkow/Jak-prawidlowo-zabezpieczyc-ladunek-Przepisy-i-kary-w-krajach-Unii-Europejskiej-267667-150x100crop.png)

![Granty na Eurogranty: 20 mln zł z PARP na wsparcie dla polskich MŚP i nauki [© wygenerowane przez AI] Granty na Eurogranty: 20 mln zł z PARP na wsparcie dla polskich MŚP i nauki](https://s3.egospodarka.pl/grafika2/dzialalnosc-innowacyjna/Granty-na-Eurogranty-20-mln-zl-z-PARP-na-wsparcie-dla-polskich-MSP-i-nauki-267665-150x100crop.png)

![PayPal zwróci opłaty polskim użytkownikom - decyzja UOKiK [© wygenerowane przez AI] PayPal zwróci opłaty polskim użytkownikom - decyzja UOKiK](https://s3.egospodarka.pl/grafika2/PayPal/PayPal-zwroci-oplaty-polskim-uzytkownikom-decyzja-UOKiK-267664-150x100crop.png)

![Zmiany w wynagrodzeniach w I półroczu 2025: które branże zyskują, a które tracą? [© wygenerowane przez AI] Zmiany w wynagrodzeniach w I półroczu 2025: które branże zyskują, a które tracą?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Zmiany-w-wynagrodzeniach-w-I-polroczu-2025-ktore-branze-zyskuja-a-ktore-traca-267657-150x100crop.png)

![Lepszy wynajem mieszkania czy flipowanie? [© freepik] Lepszy wynajem mieszkania czy flipowanie?](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/Lepszy-wynajem-mieszkania-czy-flipowanie-267645-150x100crop.jpg)

![Samozatrudnienie a urlop - czy kontrakt B2B daje prawo do urlopu? [© wygenerowane przez AI] Samozatrudnienie a urlop - czy kontrakt B2B daje prawo do urlopu?](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Samozatrudnienie-a-urlop-czy-kontrakt-B2B-daje-prawo-do-urlopu-267642-150x100crop.png)