-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... potrafi przechwytywać wszystkie kanały komunikacji i zbierać wszelkie rodzaje danych z zainfekowanego komputera. Podobnie jak w przypadku Red October i innych wcześniejszych ataków ukierunkowanych, kod tego szkodnika jest wysoce modułowy, co pozwala osobom atakującym dodawać nową funkcjonalność. The Mask szeroko zarzuca swoją sieć – pojawiły się ...

-

![Powraca wirus VBA [© tashatuvango - Fotolia.com] Powraca wirus VBA]()

Powraca wirus VBA

... późniejszych wersjach pakietu wszystkie Makra pochodzące z nieznanych źródeł są domyślnie wyłączane, a ich kod jest stosowany tylko przy zezwoleniu samego użytkownika. W celu ... miesięcy SophosLabs odkrył liczne szablony VBA do pobrania. Próbki zawierają kod Visual Basic z pomocnymi uwagami dotyczącymi miejsc, w których należy umieścić niebezpieczne ...

-

![Web skimming: karty płatnicze w zagrożeniu Web skimming: karty płatnicze w zagrożeniu]()

Web skimming: karty płatnicze w zagrożeniu

... analizy witryn, takie jak Google Analytics. W ten sposób, gdy wstrzykną szkodliwy kod, administratorowi strony trudniej jest rozpoznać, że doszło do naruszenia bezpieczeństwa ... zauważyć, że doszło do naruszenia bezpieczeństwa strony internetowej. Osobom sprawdzającym kod źródłowy wydaje się, że strona jest po prostu połączona z oficjalnym kontem ...

-

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?]()

Złośliwe oprogramowanie bez plików. Jak się chronić?

... lokalnych. Może to przybrać formę ciągów tekstowych pobranych z serwera WWW, a następnie przekazanych jako parametry do interpretera skryptów, takiego jak PowerShell. Kod zostanie następnie wykonany bezpośrednio w pamięci z PowerShell. W ten sposób atak nie pozostawi śladu na dysku. Wykorzystywane są najbardziej zaawansowane techniki – wyjaśnia ...

-

![Atak phishingowy na klientów BZ WBK Atak phishingowy na klientów BZ WBK]()

Atak phishingowy na klientów BZ WBK

... , Imie, Nazwisko, Haslo Verified By Visa/MasterCard Secure Code, Data waznosci, Kod CVV2. Po wypełnieniu pól formularza i kliknięciu przycisku „Kontynuuj” dane karty użytkownika ... numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera szkodliwy kod, który następnie instalowany jest w systemie. „Musimy pamiętać o tym, aby wszystkie ...

-

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie]()

Zagrożenia w Internecie

... . - Tendencja ta jest spowodowana przez wzrost o 6% liczby luk w zabezpieczeniach niewymagających użycia specjalnego kodu i o 5% liczby luk, dla których taki kod opublikowano (w 2002 r. specjalny kod był dostępny dla 10% luk w zabezpieczeniach, a w 2003 r. dla 15%). Specyfika destrukcyjnych programów - Podczas gdy dotychczas celem ataków zagrożeń ...

-

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004]()

Bezpieczeństwo w Internecie VII-XII 2004

... za łatwe do wykorzystania, czyli że nie wymagają one tworzenia specjalnego kodu lub kod taki jest powszechnie dostępny. Problem potęguje fakt, że blisko 80% wszystkich ... wariantów zagrożeń na platformę Windows 32 zbliżyła się do wartości 17 500. - Destrukcyjny kod służący do ujawniania informacji poufnych stanowił 54% przypadków na liście 50 ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... najwyraźniej błędne. Większość projektów „open source” jest mocno zarządzana przez małe, wysoko zdyscyplinowane zespoły. Taki zespół określa architekturę oprogramowania, wybiera kod, który zostanie do niego włączony i zarządza wszystkim fazami procesu rozwoju. Wprowadza ścisłe procesy kontroli źródła i ustala szczegółowe style kodowania i wskazówki ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... Microsoft udostępnił łatę na wspomnianą lukę. Trzy dni później (12 sierpnia) pojawił się kod typu "proof of concept". Twórcy wirusów potrzebowali kolejnych dwóch dni ... cyberprzestępców. Rootkity W niniejszym artykule termin "rootkit" oznacza technikę programowania lub kod, który ma na celu ukrycie aktywności lub obiektów w systemie. Cyberprzestępcy ...

-

![Pięć błędów marketingu internetowego [© stoupa - Fotolia.com] Pięć błędów marketingu internetowego]()

Pięć błędów marketingu internetowego

... jest, że powinieneś obejrzeć kod, tagi tytułowe i strukturę strony razem, żeby mieć prawdziwy wpływ na wyniki wyszukiwania. Weź kod. Dobrze napisany kod HTML to przynajmniej połowa ... zawartość Twojej strony na początku kodu, co zdecydowanie podnosi jej znaczenie. I czysty kod HTML minimalizuje szansę, że będziesz miał coś na Twojej stronie, co ...

-

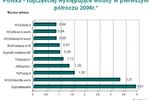

![Najpopularniejsze wirusy I-VI 2006 Najpopularniejsze wirusy I-VI 2006]()

Najpopularniejsze wirusy I-VI 2006

... 960. Hakerzy wolą korzyści finansowe W minionym półroczu uwydatniła się tendencja do instrumentalnego wykorzystywania złośliwych programów. Zamiast niszczyć system operacyjny, złośliwy kod służy do uzyskiwania korzyści finansowych. W ten sposób działa np. wykryty w maju Clickbot.A, za pomocą którego cyberprzestępcy zgromadzili armię 34 000 ...

-

![Ewolucja złośliwego oprogramowania I-VI 2006 Ewolucja złośliwego oprogramowania I-VI 2006]()

Ewolucja złośliwego oprogramowania I-VI 2006

... (wirusy, robaki), programy trojańskie muszą zostać "dostarczone" na komputer ofiary. Ostatnio trojany dostarczane są za pośrednictwem spamu z złącznikami zawierającymi złośliwy kod albo wykorzystuje się do tego exploity na luki w systemach operacyjnych i aplikacjach. Złośliwi użytkownicy preferują obecnie metodę masowych wysyłek. Tysiąc infekcji ...

-

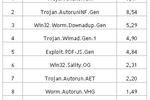

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

BitDefender: zagrożenia internetowe X 2009

... infekcji. Win32.Sality.OG znajduje się na szóstej pozycji, odpowiadając za 2,31% globalnych zarażeń. Jest to polimorficzny wirus, dołączający zaszyfrowany kod do plików wykonywalnych (.exe i .scr). Aby ukryć swoją obecność w zainfekowanej maszynie wykorzystuje rootkita i podejmuje próby uszkodzenia zainstalowanych programów antywirusowych. Miejsce ...

-

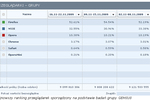

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... domeny ‘.cn’. Niestety, chociaż chcielibyśmy, aby ostrzejsze procedury rejestracji w jednym państwie oznaczały mniejszą cyberprzestępczość, nie jest to takie proste. Szkodliwy kod "przeniósł się" do Stanów Zjednoczonych i Rosji, w szczególności do tego drugiego państwa. Wygląda na to, że cyberprzestępcy chętnie wykorzystują stosunkowo łagodne ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

Kaspersky Lab przedstawił majowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. W maju 2011 roku produkty firmy Kaspersky Lab zablokowały 242 miliony ataków sieciowych, zapobiegły 71 milionom prób zainfekowania komputerów za pośrednictwem Sieci, a także wykryły i zneutralizowały 213 milionów ...

-

![Kaspersky Lab: szkodliwe programy VI 2011 Kaspersky Lab: szkodliwe programy VI 2011]()

Kaspersky Lab: szkodliwe programy VI 2011

... (CVE-2010-1885) w plikach TIFF. Aby utrudnić analizę plików PDF, cyberprzestępcy rozdzielają kod exploita na kilka obiektów. Początek JavaScriptu jest zlokalizowany w jednym ... obiekt zawiera koniec skryptu, natomiast główne dane są umieszczone w trzecim obiekcie. Kod jest w pewnym stopniu zaciemniony, wszystkie nazwy zmiennych są losowe, a nazwy ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... Windows jest nielegalna i grozi uszkodzeniem komputera, jeżeli użytkownik nie wprowadzi specjalnego kodu, który otrzyma po zapłaceniu 100 EUR. Ten złośliwy kod, atakujący w szczególności niemieckojęzycznych użytkowników, może być rozpowszechniany na wiele sposobów, m.in. przez spam i pobieranie P2P. Po ostrzeżeniu użytkownika o nielegalnej kopii ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... bitcoinów. Dzięki temu nie można zidentyfikować sposobu, w jaki analizowany jest kod bota, ani określonych kopalni, z którymi pracuje botnet, a tym samym zablokować ... zamienił słowo BETA w ikonie programu na słowo PETA i umieścił tam szkodliwy kod, który: wysyła do wszystkich kontaktów na liście zainfekowanego urządzenia wiadomość tekstową o treści: ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... samą grupę osób lub że Duqu opierał się na kodzie źródłowym Stuxneta. Wbrew krążącym pogłoskom, kod Stuxneta nie został udostępniony publicznie. W przeciwieństwie do Stuxneta, który zawierał kod potrafiący modyfikować działanie sterowników przetworników wysokiej częstotliwości, a jego celem była ponoć instalacja wzbogacania uranu w Iranie ...

-

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium]()

Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

... . Obecnie, produkty firmy Kaspersky Lab wykrywają ten szkodliwy program jako Backdoor.AndroidOS.Obad.a. Twórcy szkodliwego oprogramowania zwykle próbują maksymalnie skomplikować kod w swoich tworach, aby utrudnić życie ekspertom ds. szkodliwego oprogramowania. Rzadko jednak zdarza się, aby maskowanie w mobilnym szkodliwym oprogramowaniu było tak ...

-

![Trojan bankowy Dyre w wiadomościach faksowych Trojan bankowy Dyre w wiadomościach faksowych]()

Trojan bankowy Dyre w wiadomościach faksowych

... pobierany plik będzie rozpoznawany jako nowy. Aby pójść krok dalej, sam kod JavaScript przekierowuje użytkownika do zlokalizowanego na stronie internetowej usługodawcy faksu ... ataku man-in-the-broswer (człowiek przy przeglądarce), hakerzy są w stanie wprowadzić złośliwy kod Javascript, który pozwala im na kradzież poświadczeń (loginu i hasła PIN), co ...

-

![Na jakie cyberataki narażone są systemy przemysłowe? Na jakie cyberataki narażone są systemy przemysłowe?]()

Na jakie cyberataki narażone są systemy przemysłowe?

... unaoczniło jak w procesie cyberataku ważny jest etap rekonesansu, w trakcie którego złośliwy kod wykrada informacje. Bardzo często bowiem jest to pierwszy krok z zaplanowanej ... (Command&Control, C2), z którego dostarczane były kolejne moduły zawierające niebezpieczne narzędzia. Kod tego narzędzia, specjalnie dostosowany do atakowania systemów ICS, ...

-

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców]()

Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców

... roku. Hakerzy – według śledztwa, powiązani z Rosją – zdołali umieścić złośliwy kod w aktualizacji popularnego oprogramowania Orion. W efekcie zaatakowane zostały m.in. agencje rządowe ... nieaktywnym już projektem, po czym dodał do niego kod kradnący dane z portfeli kryptowalut. Kod przeszedł niezauważony, a zainfekowana biblioteka była pobierana ...

-

![Jak AI zmienia pracę programistów? Nowe kompetencje, oczekiwania i wyzwania zawodowe [© wygenerowane przez AI] Jak AI zmienia pracę programistów? Nowe kompetencje, oczekiwania i wyzwania zawodowe]()

Jak AI zmienia pracę programistów? Nowe kompetencje, oczekiwania i wyzwania zawodowe

... programistów, którzy – w pracy z rozwiązaniami opartymi na AI – muszą nie tylko pisać kod, lecz także krytycznie oceniać wyniki działania narzędzi oraz dostosowywać się do ... na znaczeniu, ale zmienia się jego rola. Dziś programiści nie tylko piszą kod, ale coraz częściej projektują rozwiązania, które wpływają na sposób działania firm, instytucji ...

-

![Asystent AI Le Chat Pro od Mistral na pół roku bezpłatnie dla klientów Orange, Flex i nju [© wygenerowane przez AI] Asystent AI Le Chat Pro od Mistral na pół roku bezpłatnie dla klientów Orange, Flex i nju]()

Asystent AI Le Chat Pro od Mistral na pół roku bezpłatnie dla klientów Orange, Flex i nju

... odpowiedzi na pytania czy tworzenie treści. Półroczny dostęp do usługi jest możliwy przez jednorazowy kod promocyjny, który można aktywować bez dodatkowych opłat. Z tego artykułu dowiesz się: ... oferuje narzędzie Le Chat Pro i komu może pomóc. Gdzie znaleźć i jak aktywować kod promocyjny do darmowego korzystania z Le Chat Pro. Akcja potrwa od 15.09. ...

-

![Hakerzy atakują Hakerzy atakują]()

Hakerzy atakują

... cieszy się w okolicach świąt Bożego Narodzenia, polega na tym, że po otwarciu kartki z życzeniami, na komputerze adresata uruchomiony zostaje złośliwy kod lub program szpiegujący. Duża ilość spamu związana była ze sprawą Michaela Jacksona. W e-mailach pt. "Wiadomości z Neverland Ranch" ukryte były konie ...

-

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

... zdecydowanie mniej bezpieczne wersje. "Grozy całej sytuacji dodaje fakt, że kod umożliwiający załączenie malware został opublikowany na jednym z bardziej popularnych ... Internautów zależy w dużej mierze od dostępności eksploitów, które wykorzystując spreparowany kod zawierający złośliwe oprogramowanie, jakim są na przykład rootkity i keyloggery, ...

-

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?]()

Robak Stuxnet otworzy erę cyberwojen?

... pierwsza dekada XXI wieku do cyberprzestępców, a teraz rozpoczęła się nowa era – era cyberwojen i cyberterroryzmu” – dodał Kasperski. Analitycy z Kaspersky Lab niezależnie odkryli, że robak ... grupę cyberprzestępczą. Co więcej, nasi eksperci od bezpieczeństwa, którzy analizowali kod robaka, twierdzą, że głównym celem Stuxneta nie było szpiegowanie ...

-

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe]()

Trojan Zeus atakuje telefony komórkowe

... itp.). Kiedy klient rozpoczyna transakcję internetową (dokonywaną za pośrednictwem strony WWW banku), kod uwierzytelniający jest automatycznie wysyłany przez SMS-a bezpośrednio na telefon ... Aby potwierdzić transakcję, klient musi wprowadzić otrzymany kod w formularzu internetowym na stronie WWW. Przenikając do telefonu komórkowego ofiary, Zitmo ...

-

![Nowy Volkswagen Jetta Nowy Volkswagen Jetta]()

Nowy Volkswagen Jetta

... szuka w odległości do 1,5 metra od Jetty odpowiedniego nadajnika. Jeżeli go znajdzie, antena przekazuje kod wysyłany przez nadajnik do odpowiedniego modułu sterowania. Trwa to krócej, niż mrugnięcie powieki. Jeśli kod jest prawidłowy, drzwi zostają odblokowane. Kolejne anteny znajdują się we wnętrzu, aby także ...

-

![Upadłość likwidacyjna a prawa majątkowe do programu komputerowego [© peshkova - Fotolia.com] Upadłość likwidacyjna a prawa majątkowe do programu komputerowego]()

Upadłość likwidacyjna a prawa majątkowe do programu komputerowego

... kodu źródłowego programu komputerowego na wypadek upadłości licencjodawcy. Kod źródłowy jest bowiem rzeczywistą „treścią” programu – jego znajomość umożliwia aktualizację oprogramowania ... transakcji jest udzielenie licencjobiorcy licencji na modyfikację oprogramowania w oparciu o uzyskany kod. Warto w tym miejscu zauważyć, że ze względu na opisywane ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

ESET: zagrożenia internetowe V 2014

... nieszkodliwą dla komputera oraz sprawia, że w tle swoje działanie rozpoczyna złośliwy kod. Jak twierdzą eksperci, ten typ zagrożenia może już wkrótce stać się częścią ... exe, htm oraz html. Wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiać dowolny kod wykonywalny. Może być kontrolowany zdalnie. Potrafi, m.in. wykonać zrzut ekranu, wysłać ...

-

![SWIFT bez tajemnic czyli jak przelać pieniądze za granicę? [© giovanni cardillo - Fotolia.com] SWIFT bez tajemnic czyli jak przelać pieniądze za granicę?]()

SWIFT bez tajemnic czyli jak przelać pieniądze za granicę?

... prowadzone w złotówkach - dodaje. Realizacja przelewu w tym systemie jest bardzo prosta. Wystarczy wpisać w formularzu przelewu tzw. kod BIC banku, do którego nasze pieniądze mają trafić. Właściwy kod możemy w szybki sposób odszukać na stronie internetowej www.swift.com. W BIC zaszyte są informacje wskazujące na ...

-

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym]()

Trojan Kovter wykryty w rejestrze systemowym

... on wygląda, Trojan.MulDrop6.42771 posiada dość wyrafinowaną architekturę. Jego kod zawiera wiele losowych linii i wywołań funkcji, co czyni analizę trojana trudniejszą ... Złośliwy program tworzy parę wpisów do rejestru systemowego: pierwszy z nich to kod trojana, drugi — skrypt wymagany do jego odszyfrowania i załadowania do pamięci komputera ...

-

![Ataki hakerskie w I poł. 2019 [© pixabay] Ataki hakerskie w I poł. 2019]()

Ataki hakerskie w I poł. 2019

... hakerzy rozszerzają swoje wektory ataku, m.in. skupiając się się na łańcuchu dostaw. W atakach w łańcuchy dostaw oprogramowania haker zazwyczaj umieszcza złośliwy kod w legalnym oprogramowaniu, modyfikując i infekując jeden z elementów, na których opiera się oprogramowanie. E-mail: Wykorzystując scam e-mail, hakerzy zaczęli stosować różne techniki ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Powraca wirus VBA [© tashatuvango - Fotolia.com] Powraca wirus VBA](https://s3.egospodarka.pl/grafika2/Visual-Basic/Powraca-wirus-VBA-144306-150x100crop.jpg)

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?](https://s3.egospodarka.pl/grafika2/fileless-malware/Zlosliwe-oprogramowanie-bez-plikow-Jak-sie-chronic-248016-150x100crop.jpg)

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Zagrozenia-w-Internecie-apURW9.jpg)

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-Internecie/Bezpieczenstwo-w-Internecie-VII-XII-2004-apURW9.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Pięć błędów marketingu internetowego [© stoupa - Fotolia.com] Pięć błędów marketingu internetowego](https://s3.egospodarka.pl/grafika/marketing/Piec-bledow-marketingu-internetowego-MBuPgy.jpg)

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Backdoor-AndroidOS-Obad-a-wysyla-SMS-y-Premium-119057-150x100crop.jpg)

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców](https://s3.egospodarka.pl/grafika2/ataki-na-lancuch-dostaw/Jak-ataki-na-lancuch-dostaw-zamieniaja-legalne-aplikacje-w-bron-cyberprzestepcow-266703-150x100crop.jpg)

![Jak AI zmienia pracę programistów? Nowe kompetencje, oczekiwania i wyzwania zawodowe [© wygenerowane przez AI] Jak AI zmienia pracę programistów? Nowe kompetencje, oczekiwania i wyzwania zawodowe](https://s3.egospodarka.pl/grafika2/programista/Jak-AI-zmienia-prace-programistow-Nowe-kompetencje-oczekiwania-i-wyzwania-zawodowe-268620-150x100crop.png)

![Asystent AI Le Chat Pro od Mistral na pół roku bezpłatnie dla klientów Orange, Flex i nju [© wygenerowane przez AI] Asystent AI Le Chat Pro od Mistral na pół roku bezpłatnie dla klientów Orange, Flex i nju](https://s3.egospodarka.pl/grafika2/Mistral-Le-Chat/Asystent-AI-Le-Chat-Pro-od-Mistral-na-pol-roku-bezplatnie-dla-klientow-Orange-Flex-i-nju-268633-150x100crop.png)

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?](https://s3.egospodarka.pl/grafika/robaki/Robak-Stuxnet-otworzy-ere-cyberwojen-MBuPgy.jpg)

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Trojan-Zeus-atakuje-telefony-komorkowe-MBuPgy.jpg)

![Upadłość likwidacyjna a prawa majątkowe do programu komputerowego [© peshkova - Fotolia.com] Upadłość likwidacyjna a prawa majątkowe do programu komputerowego](https://s3.egospodarka.pl/grafika2/oprogramowanie-komputerowe/Upadlosc-likwidacyjna-a-prawa-majatkowe-do-programu-komputerowego-110418-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![SWIFT bez tajemnic czyli jak przelać pieniądze za granicę? [© giovanni cardillo - Fotolia.com] SWIFT bez tajemnic czyli jak przelać pieniądze za granicę?](https://s3.egospodarka.pl/grafika2/przelewy-zagraniczne/SWIFT-bez-tajemnic-czyli-jak-przelac-pieniadze-za-granice-144224-150x100crop.jpg)

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Kovter-wykryty-w-rejestrze-systemowym-176973-150x100crop.jpg)

![Ataki hakerskie w I poł. 2019 [© pixabay] Ataki hakerskie w I poł. 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-I-pol-2019-221262-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)