-

![Lokaty bankowe w 2021 będą przynosić straty [© lisssbetha - Fotolia.com] Lokaty bankowe w 2021 będą przynosić straty]()

Lokaty bankowe w 2021 będą przynosić straty

... pieniądze będzie mógł kupić mniej towarów niż przed założeniem lokaty. Warto też dodać, że część ekonomistów obawia się, że pod kod koniec roku wzrost cen może przekroczyć 3,5%. Wtedy realne oprocentowanie spadłoby do -3,05%, co byłoby jednym z najniższych poziomów w historii. Z lokat ...

-

![Adobe Flash Player 9 dla Linuksa [© Nmedia - Fotolia.com] Adobe Flash Player 9 dla Linuksa]()

Adobe Flash Player 9 dla Linuksa

... uzyskać nawet 10-krotnie większą wydajność w pisaniu skryptów. Niedawno firma Adobe udostępniła kod źródłowy maszyny AVM2 fundacji Mozilla, która realizuje nowy projekt ... standardowych metod tworzenia aplikacji internetowych działających na wielu platformach. Kod źródłowy Tamarin jest dostępny w serwisie internetowym Mozilla, za pośrednictwem ...

-

![Nowy groźny atak spamu - Zipped Trojan [© stoupa - Fotolia.com] Nowy groźny atak spamu - Zipped Trojan]()

Nowy groźny atak spamu - Zipped Trojan

... Dotychczas odnotowano ponad dwa miliony przesłanych wiadomości-śmieci - co stanowi jedną z największych operacji spamerskich ostatnich miesięcy. Wiadomość e-mail zawierająca niebezpieczny kod została rozesłana po całym świecie, głównie do krajów anglojęzycznych, zarówno do użytkowników indywidualnych, jak i przedsiębiorstw. Ten rodzaj ataku stanowi ...

-

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS]()

Panda: luki w zabezpieczeniach IIS

... ) pozwala hakerom na przeprowadzanie zmasowanego ataku, ponieważ umożliwia wprowadzenie kodu SQL na wszystkich stronach WWW przechowywanych na serwerze IIS. Złośliwy kod przekierowuje wszystkich odwiedzających zaatakowane strony na spreparowaną witrynę, która analizuje system użytkownika pod kątem luk w zabezpieczeniach. Wykryte luki mogą z kolei ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... interakcji w celu rozprzestrzeniania się. Po uruchomieniu wiele robaków IM swój kod do kontaktów IM zapisanych na zaatakowanej maszynie. Robaki te posiadają szereg ... witryny internetowej? Cyberprzestępca będzie mógł dodać prostą ramkę lub zaszyfrowany kod JavaScript na koniec każdej strony, który będzie ukradkiem pobierał i uruchamiał szkodliwy ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... np. przelewu czy zmiany danych. Po jednorazowym użyciu kod staje się nieważny. Klient może uzyskać taki kod na kilka sposobów: Przy pomocy karty kodów, ... jednorazowe, ważne jedynie przez minutę. Po upływie tego czasu, wyświetlany jest nowy kod a stary jest unieważniany. Dzięki kodom jednorazowym, nawet w przypadku przejęcia loginu i hasła do konta ...

-

![Pakiety internetowe Plus na komórkę Pakiety internetowe Plus na komórkę]()

Pakiety internetowe Plus na komórkę

... dwa mniejsze pakiety, tj. 25 MB i 100 MB. Przy aktywacji pakietów za pomocą kodu użytkownik musi wpisać w swoim telefonie odpowiedni kod aktywacyjny, a następnie nacisnąć przycisk „zadzwoń”. Aktywacja wybranego pakietu na koncie użytkownika następuje najpóźniej w ciągu 24 godzin od momentu otrzymania przez ...

-

![Autoryzacja transakcji przez PekaoToken [© denphumi - Fotolia.com] Autoryzacja transakcji przez PekaoToken]()

Autoryzacja transakcji przez PekaoToken

... ma trzy podstawowe cechy. Przede wszystkim jest bezpieczny, ponieważ każdy kod wygenerowany przez PekaoToken jest unikalny i powiązany tylko z konkretną transakcją zlecaną ... aktywować PekaoToken specjalnym kodem dostępnym w serwisie Pekao24, a następnie ustanowić własny kod PIN chroniący aplikację przed nieautoryzowanym dostępem. Dokładna ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... rozsyłają „boty” za pomocą różnych technik, takich jak spam i szkodliwy (złośliwy) kod (ang. malware) dodawany do pirackiego oprogramowania. Boty i szkodliwe oprogramowanie zarażają ... do specjalistów w celu naprawienia szkód wyrządzonych przez szkodliwy kod, co nierzadko eliminuje wszelkie „oszczędności” uzyskane w wyniku nabycia i korzystania z ...

-

![Twitter a fałszywe antywirusy Twitter a fałszywe antywirusy]()

Twitter a fałszywe antywirusy

... „Security Shield”. Cyberprzestępcy użyli specjalnych technik, aby ukryć prawdziwy kod strony przed bardziej wnikliwymi osobami. „Szkodliwe odsyłacze w wiadomościach na Twitterze ... ostatnie przekierowanie, które prowadzi wprost do strony zawierającej szkodliwy kod”, tłumaczy Nicolas Brulez. W efekcie atakowany użytkownik widzi sfałszowaną informację ...

-

![Kaspersky Lab: szkodliwe programy III 2011 Kaspersky Lab: szkodliwe programy III 2011]()

Kaspersky Lab: szkodliwe programy III 2011

... .CVE-2011-0609.a był osadzony pod postacią zainfekowanego filmu SWF w plikach Excela. 25 marca wykryliśmy jeszcze jedną odmianę exploita – stronę HTML zawierającą kod w języku JavaScript, która uruchamiała szkodliwy plik Flash. Plik SWF wykorzystał dziurę w zabezpieczeniu, która umożliwiała szkodnikowi przejąć kontrolę. Zainfekowane pliki HTML ...

-

![Wiarygodność kredytowa okiem banków [© goodluz - Fotolia.com] Wiarygodność kredytowa okiem banków]()

Wiarygodność kredytowa okiem banków

... choćby uproszczonych obliczeń, albo gdy któryś z jego rachunków kredytowych ma szczególnie zły status. Konkretny kod wskazuje, dlaczego nie dało się wykonać obliczeń. Wreszcie aż 37% odpowiedzi to tzw. kod Q, który oznacza, że w bazach Biura nie ma żadnych informacji na temat rachunków kredytowych ...

-

![Trojan Zeus na Androida w nowej wersji Trojan Zeus na Androida w nowej wersji]()

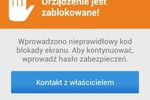

Trojan Zeus na Androida w nowej wersji

... pojawia się ikona niebieskiej tarczy z podpisem „Android Security Suite Premium”: Jeżeli aplikacja zostanie uruchomiona, na ekranie smartfonu pojawi się wygenerowany „kod aktywacyjny”: Dalsze działanie aplikacji jest już niewidoczne dla użytkownika. Warto wspomnieć, że nowe szkodliwe aplikacje mogą otrzymywać zdalne polecenia usuwania ...

-

![Bank Pekao: PeoPay również w bankomatach [© Artur Marciniec - Fotolia.com] Bank Pekao: PeoPay również w bankomatach]()

Bank Pekao: PeoPay również w bankomatach

... . Została opracowana także z myślą o punktach handlowo-usługowych. Firmy mogą akceptować płatności mobilne na terminalach (zostaje wygenerowany wtedy QR kod na terminalu lub specjalny kod na telefonie klienta) lub dzięki rozwiązaniu mPOS, czyli metodzie akceptowania płatności bezgotówkowych za pośrednictwem telefonu komórkowego. Aplikacja PeoPay od ...

-

![Płatności kartą - 5 kroków do bezpieczeństwa [© Syda Productions - Fotolia.com] Płatności kartą - 5 kroków do bezpieczeństwa]()

Płatności kartą - 5 kroków do bezpieczeństwa

... o dodatkowych zabezpieczeniach Warto pomyśleć o karcie, która do internetowych płatności wymaga dodatkowej weryfikacji poza wpisaniem trzech podstawowych informacji (numer, data ważności, kod CVV2/CVC2), które znajdują się na plastiku i mogą zostać podejrzane przez niepowołaną osobę. Aby zapobiec tego typu oszukańczym transakcjom coraz częściej ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... skradziony między innymi z południowokoreańskiej firmy KOG. Poinformowaliśmy firmę o kradzieży i fałszywy certyfikat został anulowany. Poniżej anulowany certyfikat: Ponadto, 64-bitowy kod szkodnika zawierał moduł w pełni funkcjonalnego trojana. Jest to pierwszy znany nam przypadek wykorzystania 64-bitowego szkodliwego programu z ważnym podpisem ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... (ataki poprzez strony WWW) W tej sekcji raportu dane zostały dostarczone przez elementy systemu antywirusowego WWW, który chroni użytkowników, kiedy szkodliwy kod zaczyna być pobierany z zainfekowanych stron internetowych. Zainfekowane strony mogą być tworzone przez cyberprzestępców, ale mogą to także być legalne zasoby ...

-

![ESET Mobile Security trzeciej generacji ESET Mobile Security trzeciej generacji]()

ESET Mobile Security trzeciej generacji

... kodami serwisowymi USSD (Unstructured Supplementary Service Data) – taki kod przesłany w spreparowanej wiadomości SMS może spowodować np. automatyczne przywrócenie ... wersja Anti-Theft monitoruje zachowanie użytkownika. Jeśli ten dwukrotnie wprowadzi błędny kod PIN lub narysuje zły symbol odblokowania, ESET Mobile Security zablokuje urządzenie ...

-

![Mistrzostwa świata w piłce nożnej 2014: poradnik kibica [© Ig0rZh - Fotolia.com] Mistrzostwa świata w piłce nożnej 2014: poradnik kibica]()

Mistrzostwa świata w piłce nożnej 2014: poradnik kibica

... kilkanaście międzynarodowych lotnisk, największa ilość połączeń z Europy jest dostępna do Brasilii (lotnisko Presidente Juscelino Kubitschek, kod BSB), Rio de Janeiro (lotnisko Galeáo, kod GIG) i São Paulo (lotnisko Guarulhos, kod GRU). W każdym z tych miast odbędą się mecze mundialu. Gdzie się zatrzymać? Dla turystów przybywających na ...

-

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]()

Bezpieczeństwo firm w sieci I poł. 2014

... kod aplikacji, porzucona własność cyfrowa oraz błędy popełniane przez użytkowników to najsłabsze punkty ... % sieci firmowych analizowanych w pierwszej połowie 2014 roku obsługiwało ruch do stron webowych zawierających złośliwy kod. Chodzi tu o zapytania kierowane do serwerów DNS o nazwy serwerów webowych, których adresy IP zostały zidentyfikowane ...

-

![Snapchat w rękach e-commerce [© Screenshot Snapchat New Balance Polska ] Snapchat w rękach e-commerce]()

Snapchat w rękach e-commerce

... może zatem oprowadzić użytkowników po swojej siedzibie lub podzielić się zabawnymi momentami z pracy. Snapem może być również informacja o promocji lub kod rabatowy. Od użytkowników wymagana jest wtedy bardzo szybka decyzyjność, gdyż wykorzystanie rabatu możliwe jest tylko na czas trwania snapu. Konsumenci ...

-

![Eurobank wprowadza logowanie odciskiem palca do aplikacji mobilnej [© Andrey Popov - Fotolia.com] Eurobank wprowadza logowanie odciskiem palca do aplikacji mobilnej]()

Eurobank wprowadza logowanie odciskiem palca do aplikacji mobilnej

... jest opcjonalne – klienci mogą cały czas korzystać z możliwości logowania się do aplikacji poprzez kod PIN. Aplikacja eurobank mobile nie przechowuje, nie przetwarza ani też nie ma ... w wersji 8 lub nowszej, użytkownik musi mieć zdefiniowany w urządzeniu odcisk swojego palca oraz włączony kod urządzenia, a także wyrazić w aplikacji chęć korzystania ...

-

![eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach [© hvoenok - Fotolia.com] eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach]()

eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach

... . Jeżeli użytkownik otworzy link, przeglądarka bądź aplikacja mobilna uruchomi złośliwy kod, co pociągnie za sobą masę przykrych konsekwencji takich jak phishing czy nawet ... wyłapujące elementy kodu HTML. Jednak poprzez wykorzystanie „JSF**k”, można stworzyć kod, który załaduje dodatkowy skrypt Java z serwera osoby dokonującej ataku. Takie działanie ...

-

![Finansowy poradnik (nie tylko) na wakacje [© hin255 - Fotolia] Finansowy poradnik (nie tylko) na wakacje]()

Finansowy poradnik (nie tylko) na wakacje

... aplikację mobilną banku, wygenerować i wprowadzić 6-cyfrowy unikalny kod, a następnie zatwierdzić operację w aplikacji. Na wprowadzenie kodu mamy tylko 2 minuty, następnie kod wygasa i nie można go użyć. To ... do kilku poniższych zasad. Po pierwsze, chroń swój numer PIN To kod dostępu do naszych pieniędzy, więc warto go jak najlepiej chronić. Należy ...

-

![Złośliwe oprogramowanie: nowości i zero-day atakują [© kaptn - Fotolia.com] Złośliwe oprogramowanie: nowości i zero-day atakują]()

Złośliwe oprogramowanie: nowości i zero-day atakują

... . stwierdzić, że niemal połowa (47%) całego złośliwego oprogramowania to zupełnie nowy kod i oprogramowanie typu zero-day. Niestety okazuje się, że w walce z tego rodzaju ... phishingowe zawierają złośliwy kod JavaScript w celu zmylenia użytkowników Od kilku kwartałów napastnicy wykorzystują kod JavaScript, co odczuwają pobierający szkodliwe ...

-

![BLIK przyśpiesza szybkie przelewy Alior Banku [© Rido - Fotolia.com] BLIK przyśpiesza szybkie przelewy Alior Banku]()

BLIK przyśpiesza szybkie przelewy Alior Banku

... nazwę odbiorcy – zwykle sklepu internetowego lub danego operatora płatności). Wystarczy wpisać kod BLIK i potwierdzić go PINem w aplikacji mobilnej banku. W zestawieniu transakcji bankowych taka ... czy logować się do serwisu bankowego. Wystarczy wpisać sześciocyfrowy kod BLIK wygenerowany w aplikacji mobilnej banku na swoim smartfonie oraz potwierdzić ...

-

![FinSpy znowu w akcji FinSpy znowu w akcji]()

FinSpy znowu w akcji

... następujące działania pozwalające uchronić się przed szkodliwym oprogramowaniem FinSpy: Nie zostawiaj swojego smartfona lub tabletu bez wcześniejszego zablokowania go, a wprowadzając kod PIN, zawsze upewniaj się, że nikt nie może go zobaczyć. Nie zdejmuj zabezpieczeń systemu ze swojego urządzenia ani nie uzyskuj ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

... powstało aż sześć jego wariantów. Wynika z tego, że cyberprzestępcy nie tylko wprowadzają mechanizmy automatyzujące zagrożenia, ale również w aktywny sposób modernizują kod, aby uczynić go jeszcze skuteczniejszym. Aktywność starszych botnetów dowodem na odporność łańcuchów dostaw zagrożeń Oprócz ponownego wykorzystywania kodu, przeciwnicy również ...

-

![Jak sztuczna inteligencja zmienia pracę programistów? [© wygenerowane przez AI] Jak sztuczna inteligencja zmienia pracę programistów?]()

Jak sztuczna inteligencja zmienia pracę programistów?

... razie nie widzę zagrożenia dla zawodu programisty – wciąż to on weryfikuje kod, tworzy polecenia i zarządza procesem. Jednak bez znajomości zasad optymalnego tworzenia ... – również juniorzy. Nie ulega wątpliwości, że programiści coraz rzadziej będą samodzielnie pisać kod, ale wciąż muszą go w pełni rozumieć. AI może generować rozwiązania, niemniej ...

-

![Najpopularniejsze wirusy - VIII 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - VIII 2004]()

Najpopularniejsze wirusy - VIII 2004

... antywirusowy Panda Software, Downloader.GK znowu był odpowiedzialny za największą liczbę ataków na komputery użytkowników. Już trzeci miesiąc ten złośliwy kod utrzymuje się na szczycie rankingu skanera online Panda ActiveScan. Wysokie notowania trojanów zostały podtrzymane. Ostatni miesiąc należał do Downloader.GK ...

-

![Bezpieczny Linux [© Nmedia - Fotolia.com] Bezpieczny Linux]()

Bezpieczny Linux

... o podobnej długości zawiera ponad 5 tys. usterek. W kategoriach gęstości "bugów", Linux jest więc systemem wyjątkowym. Niestety, nie wiadomo ile błędów zwiera kod Windowsa – informacje na ten temat nie są ujawniane. Badanie Coverity może jednak stanowić silny argument w dyskusji o bezpieczeństwie poszczególnych systemów operacyjnych ...

-

![Najpopularniejsze wirusy - I 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - I 2005]()

Najpopularniejsze wirusy - I 2005

... Panda ActiveScan – styczeń, podobnie jak poprzednie miesiące, został zdominowany przez złośliwy kod Downloader.GK. Trojan ten utrzymał się na pierwszym miejscu po raz ósmy z ... nie pobiera aktualizacji do swoich programów. Dzięki temu nadal pozostaje aktywny złośliwy kod, jakim jest Netsky.P, wykorzystując lukę IFrame w Microsoft Internet Explorer ...

-

![Darmowe rozmowy w Plus GSM [© pizuttipics - Fotolia.com] Darmowe rozmowy w Plus GSM]()

Darmowe rozmowy w Plus GSM

... kontrakt jest bezpłatna. Aby aktywować pakiet wystarczy wpisać w telefonie tzw. „krótki kod” *121*11*03# i nacisnąć przycisk inicjujący połączenie. Warunkiem aktywacji jest posiadanie przez użytkownika ... jest jeszcze ważny pakiet. W tym celu należy wpisać „krótki kod” *121#, by po chwili otrzymać wiadomość tekstową z odpowiedzią. Polkomtel SA oferuje ...

-

![Firefox 1.5 dziurawy [© Nmedia - Fotolia.com] Firefox 1.5 dziurawy]()

Firefox 1.5 dziurawy

... Firefox 1.5 pod systemem operacyjnym Windows XP. Jest to pierwsza oficjalna informacja na temat luki w oprogramowaniu Firefoksa 1.5 od dnia jego premiery. Kod wykorzystujący lukę w kodzie przeglądarki powoduje dodanie sporej ilości tekstu do pliku odpowiedzialnego za historię Firefoksa – history.dat. Włączenie odpowiedniego tekstu ...

-

![Vista do poprawki [© Nmedia - Fotolia.com] Vista do poprawki]()

Vista do poprawki

... zadaniem będzie pełna integracja platformy Intel Viiv z nowym produktem Microsoftu. Źródła zbliżone do firmy z Redmond podają, że głównym problemem jest kod źródłowy modułu Media Centre, odpowiedzialnego za obsługę multimedialnych platform komputerowych. Początkowo miał być rozwiązaniem opcjonalnym, jednak koncern podjął decyzję o jego ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Lokaty bankowe w 2021 będą przynosić straty [© lisssbetha - Fotolia.com] Lokaty bankowe w 2021 będą przynosić straty](https://s3.egospodarka.pl/grafika2/lokaty/Lokaty-bankowe-w-2021-beda-przynosic-straty-236306-150x100crop.jpg)

![Adobe Flash Player 9 dla Linuksa [© Nmedia - Fotolia.com] Adobe Flash Player 9 dla Linuksa](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Flash-Player-9-dla-Linuksa-Qq30bx.jpg)

![Nowy groźny atak spamu - Zipped Trojan [© stoupa - Fotolia.com] Nowy groźny atak spamu - Zipped Trojan](https://s3.egospodarka.pl/grafika/Storm-Trojan/Nowy-grozny-atak-spamu-Zipped-Trojan-MBuPgy.jpg)

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS](https://s3.egospodarka.pl/grafika/hakerzy/Panda-luki-w-zabezpieczeniach-IIS-MBuPgy.jpg)

![Autoryzacja transakcji przez PekaoToken [© denphumi - Fotolia.com] Autoryzacja transakcji przez PekaoToken](https://s3.egospodarka.pl/grafika/autoryzacja-transakcji/Autoryzacja-transakcji-przez-PekaoToken-iQjz5k.jpg)

![Wiarygodność kredytowa okiem banków [© goodluz - Fotolia.com] Wiarygodność kredytowa okiem banków](https://s3.egospodarka.pl/grafika2/zaciagniecie-kredytu/Wiarygodnosc-kredytowa-okiem-bankow-94268-150x100crop.jpg)

![Bank Pekao: PeoPay również w bankomatach [© Artur Marciniec - Fotolia.com] Bank Pekao: PeoPay również w bankomatach](https://s3.egospodarka.pl/grafika2/oferta-bankow/Bank-Pekao-PeoPay-rowniez-w-bankomatach-121687-150x100crop.jpg)

![Płatności kartą - 5 kroków do bezpieczeństwa [© Syda Productions - Fotolia.com] Płatności kartą - 5 kroków do bezpieczeństwa](https://s3.egospodarka.pl/grafika2/karta-platnicza/Platnosci-karta-5-krokow-do-bezpieczenstwa-128931-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Mistrzostwa świata w piłce nożnej 2014: poradnik kibica [© Ig0rZh - Fotolia.com] Mistrzostwa świata w piłce nożnej 2014: poradnik kibica](https://s3.egospodarka.pl/grafika2/mistrzostwa-swiata-w-pilce-noznej/Mistrzostwa-swiata-w-pilce-noznej-2014-poradnik-kibica-138090-150x100crop.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![Snapchat w rękach e-commerce [© Screenshot Snapchat New Balance Polska ] Snapchat w rękach e-commerce](https://s3.egospodarka.pl/grafika2/snapchat/Snapchat-w-rekach-e-commerce-164247-150x100crop.jpg)

![Eurobank wprowadza logowanie odciskiem palca do aplikacji mobilnej [© Andrey Popov - Fotolia.com] Eurobank wprowadza logowanie odciskiem palca do aplikacji mobilnej](https://s3.egospodarka.pl/grafika2/eurobank/Eurobank-wprowadza-logowanie-odciskiem-palca-do-aplikacji-mobilnej-166283-150x100crop.jpg)

![eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach [© hvoenok - Fotolia.com] eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach](https://s3.egospodarka.pl/grafika2/eBay/eBay-frontem-do-hakerow-Mimo-ostrzezen-nie-zalatano-luk-w-zabezpieczeniach-170697-150x100crop.jpg)

![Finansowy poradnik (nie tylko) na wakacje [© hin255 - Fotolia] Finansowy poradnik (nie tylko) na wakacje](https://s3.egospodarka.pl/grafika2/wakacje/Finansowy-poradnik-nie-tylko-na-wakacje-195579-150x100crop.jpg)

![Złośliwe oprogramowanie: nowości i zero-day atakują [© kaptn - Fotolia.com] Złośliwe oprogramowanie: nowości i zero-day atakują](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-nowosci-i-zero-day-atakuja-198688-150x100crop.jpg)

![BLIK przyśpiesza szybkie przelewy Alior Banku [© Rido - Fotolia.com] BLIK przyśpiesza szybkie przelewy Alior Banku](https://s3.egospodarka.pl/grafika2/oferta-bankow/BLIK-przyspiesza-szybkie-przelewy-Alior-Banku-216785-150x100crop.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Jak sztuczna inteligencja zmienia pracę programistów? [© wygenerowane przez AI] Jak sztuczna inteligencja zmienia pracę programistów?](https://s3.egospodarka.pl/grafika2/programista/Jak-sztuczna-inteligencja-zmienia-prace-programistow-269524-150x100crop.jpg)

![Najpopularniejsze wirusy - VIII 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - VIII 2004](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-VIII-2004-apURW9.jpg)

![Bezpieczny Linux [© Nmedia - Fotolia.com] Bezpieczny Linux](https://s3.egospodarka.pl/grafika/Linux/Bezpieczny-Linux-Qq30bx.jpg)

![Najpopularniejsze wirusy - I 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - I 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-I-2005-apURW9.jpg)

![Darmowe rozmowy w Plus GSM [© pizuttipics - Fotolia.com] Darmowe rozmowy w Plus GSM](https://s3.egospodarka.pl/grafika/Darmowe-rozmowy/Darmowe-rozmowy-w-Plus-GSM-QhDXHQ.jpg)

![Firefox 1.5 dziurawy [© Nmedia - Fotolia.com] Firefox 1.5 dziurawy](https://s3.egospodarka.pl/grafika/Firefox/Firefox-1-5-dziurawy-Qq30bx.jpg)

![Vista do poprawki [© Nmedia - Fotolia.com] Vista do poprawki](https://s3.egospodarka.pl/grafika/Windows-Vista/Vista-do-poprawki-Qq30bx.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)