-

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft]()

Antypirackie narzędzie Microsoft

... użytkowników wprowadzenia kodu aktywacyjnego, który ma każda kopia Windowsa XP. Jeśli kod nie jest autentyczny albo został już użyty przez kogoś innego, użytkownicy ... . Microsoft poinformował, że nie odmówi użytkownikom dostępu do ich komputerów jeśli kod nie jest poprawny i zapewnił, że nie wykorzystuje tego narzędzia do zbierania danych osobowych ...

-

![VoIP dla początkujących [© Minerva Studio - Fotolia.com] VoIP dla początkujących]()

VoIP dla początkujących

... chcemy się dodzwonić. Inną możliwością jest zakup specjalnych kart zdrapek, które zawierają kod pozwalający rozmawiać po znacznie niższych cenach (np. TelePIN). Różnią ... wpierw wybieramy numer dostępowy podany na karcie, następnie wystukujemy na klawiaturze kod, a na końcu wpisujemy numer osoby do której dzwonimy. Najbardziej popularne połączenia ...

-

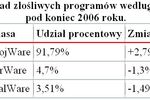

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

... przyszłe trendy. Złośliwe programy nadal będą wykorzystywały innowacje technologiczne i różne sposoby maskowania swojej obecności w zainfekowanych systemach. Nowe metody polimorficzne, kod "śmieci" oraz technologie rootkit staną się coraz bardziej rozpowszechnione, w końcu będą stanowiły standard dla większości nowych złośliwych programów. Zdaniem ...

-

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy]()

G DATA: bezpieczne wirtualne zakupy

... komputery przez strony internetowe, a także... świąteczne e-kartki zawierające złośliwy kod. Zakupy w ostatniej chwili nie muszą oznaczać gorączkowego biegania pomiędzy półkami zatłoczonego ... postępuj z e-kartkami od nieznajomych nadawców. Cybeprzestępcy używają takich wiadomości by przemycić złośliwy kod, zwłaszcza w okresie świąt. Po rejestracji w ...

-

![Najpopularniejsze samochody II 2008 [© Scanrail - Fotolia.com] Najpopularniejsze samochody II 2008]()

Najpopularniejsze samochody II 2008

Po dwóch miesiącach tegorocznej sprzedaży listę najpopularniejszych na polskim rynku modeli aut osobowych otwierają Skoda Fabia, Toyota Yaris i Skoda Octavia - poinformował Instytut Samar monitorujący polski rynek motoryzacyjny. Tylko te trzy wymienione modele przekroczyły pułap tegorocznej sprzedaży w wysokości 2 tysięcy sztuk, przy czym wynik ...

-

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone]()

Atak pharming przez plik wideo o iPhone

... wykrytego przez PandaLabs za manipulację systemem DNS odpowiada trojan Banker.LKC. Złośliwy kod przedostaje się do systemu pod nazwą VideoPhone[1]_exe. Po ... tylko przynętę, która ma zachęcić użytkowników do uruchomienia pliku zawierającego złośliwy kod” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa Panda Security w Polsce. Jak ...

-

![Barack Obama: uwaga na fałszywe artykuły Barack Obama: uwaga na fałszywe artykuły]()

Barack Obama: uwaga na fałszywe artykuły

... zamienia się w maszynę „zombie”, kontrolowaną zdalnie przez cyberprzestępców. „Komputery zombie zwykle wykorzystuje się do tworzenia tzw. botnetów (bot to złośliwy kod, umożliwiający zdalne kontrolowanie komputerów). Są one następnie wynajmowane przez cyberprzestępców osobom trzecim, które używają komputerów zombie np. do rozsyłania spamu ...

-

![Luka w Adobe Flash: atak trojana w PDF [© stoupa - Fotolia.com] Luka w Adobe Flash: atak trojana w PDF]()

Luka w Adobe Flash: atak trojana w PDF

... dotarli do zainfekowanego dokumentu w formacie PDF, który po otworzeniu ładuje złośliwy kod na dysk komputera, a następnie go wykonuje. Co ciekawe PDF nie wykorzystuje luki ... lecz w technologii Adobe Flash. W laboratoriach firmy Symantec ustalono, że złośliwy kod w tej wersji próbuje wykorzystać mechanizm „tylnich drzwi”, aby połączyć się z wybranymi ...

-

![Optymalizacja strony WWW firmy opłacalna [© stoupa - Fotolia.com] Optymalizacja strony WWW firmy opłacalna]()

Optymalizacja strony WWW firmy opłacalna

... zbiera informacje o Tobie. Natomiast dla wyszukiwarki, która nadaje Twojej stronie ocenę jakości i pozwala być na odpowiednim miejscu w wynikach, liczy się kod strony. Dlatego tak ważnym działaniem w trakcie tworzenia witryny jest jej optymalizacja czyli sprawdzenie czy wszystkie elementy kodu, zwane meta danymi ...

-

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów]()

Twitter przyciąga hakerów

... botnety. Wystarczy tylko kilka kliknięć myszką, aby utworzyć szkodliwy kod pozwalający na zmienianie zainfekowanych komputerów w zombie, których połączenie ... programem, którego chętnie używają wszyscy hakerzy, a w szczególności nowicjusze. „Szkodliwy kod nie posiada własnych mechanizmów dystrybucji i musi być ręcznie uruchomiony na komputerze ...

-

![Internet dla dzieci ale pod nadzorem Internet dla dzieci ale pod nadzorem]()

Internet dla dzieci ale pod nadzorem

... sposób zapłaty: Aby zapłacić: Wybierz krótki numer xxxx Posłuchaj wstępu Wprowadź kod usługi 19371 Poczekaj 5 minut Po opłaceniu użyj kodu qg5t3tsd4, aby ... instrukcjami na powyższym zrzucie ekranu, użytkownik musi wybrać krótki numer, wprowadzić kod usługi i poczekać 5 minut. Pięciominutowe połączenie z numerem klasy premium zapewnia oszustom pewną ...

-

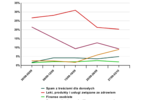

![Spam w IX 2010 Spam w IX 2010]()

Spam w IX 2010

... zmniejszył się o jedną czwartą – z 65% do 48%. Spamerzy przerzucili się na rozprzestrzenianie szkodliwego oprogramowania, w rezultacie liczba wiadomości zawierających szkodliwy kod znacznie wzrosła w tym okresie. We wrześniu zwiększył się również udział spamu rozprzestrzenianego za pośrednictwem innych programów partnerskich: wzrosła ilość masowych ...

-

![Szkodliwe programy w historii Twittera Szkodliwe programy w historii Twittera]()

Szkodliwe programy w historii Twittera

... Twitterze zostało wykorzystane jako centrum kontroli botnetów. Tweety zawierały specjalny kod, który był pobierany, odszyfrowywany i zapisywany jako komponent infekcji w ... przeprowadzanie co pół roku audytu bezpieczeństwa. Wrzesień 2010 Wykryto szkodliwy kod typu „MouseOver”. Wystarczyło najechać myszką na zainfekowany tweet, aby uruchomić ...

-

![Serwis mobilny iPKO [© denphumi - Fotolia.com] Serwis mobilny iPKO]()

Serwis mobilny iPKO

... logowania do serwisu internetowego iPKO. Korzystając z tego narzędzia, przy logowaniu do serwisu internetowego należy wypełnić dodatkowe pole: Hasło z tokena. Każdy kod wygenerowany przez token jest unikalny i powiązany tylko z jedną zleconą transakcją. Dodatkowo dostęp do aplikacji chroniony jest indywidualnym kodem PIN, który ...

-

![Atak phishingowy na klientów Deutsche Banku Atak phishingowy na klientów Deutsche Banku]()

Atak phishingowy na klientów Deutsche Banku

... której – jeżeli da się złapać – wprowadza poufne informacje dotyczące numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera szkodliwy kod, który następnie instalowany jest w systemie. „Musimy pamiętać o tym, aby wszystkie e-maile zawierające odsyłacze lub załączniki traktować ze wzmożoną ostrożnością”, mówi ...

-

![FotoKasa w Citi Mobile [© denphumi - Fotolia.com] FotoKasa w Citi Mobile]()

FotoKasa w Citi Mobile

... transakcji za pomocą FotoKasy wystarczy, że klienci Citi Handlowy: zalogują się do aplikacji Citi Mobile i klikną na ikonkę „FotoKasa” zeskakują kod 2D z papierowej faktury lub ekranu monitora po zweryfikowaniu szczegółowych informacji dotyczących przelewu (nazwa odbiorcy, numer rachunku odbiorcy płatności, kwota przelewu ...

-

![NETASQ udoskonalił kontrolę aplikacji [© Nmedia - Fotolia.com] NETASQ udoskonalił kontrolę aplikacji]()

NETASQ udoskonalił kontrolę aplikacji

... może znajdować się na przykład niebezpieczny skrypt? NETASQ UTM potrafi nie tylko blokować strony, w których znajduje się szkodliwym kod. System IPS dokładnie sprawdza kod HTML i normalizuje go przed przesłaniem do użytkownika. Niebezpieczna zawartość jest usuwana. Pozwala to wyświetlić przeglądarce na komputerze użytkownika ...

-

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa]()

Ataki hakerskie: testy i audyty bezpieczeństwa

... sieciowej i aplikacji, należy również (a nawet przede wszystkim!) zadbać o bezpieczny kod. Witryna WWW jest bowiem interfejsem przeznaczonym do pracy z danymi – podkreśla ... ds. bezpieczeństwa informatycznego w firmie Hostersi. Ciągły proces Nawet jeśli otrzymamy gwarancję na kod, to należy pamiętać, że coś co jest dzisiaj bezpieczne, jutro może ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... elementów innego złośliwego programu. Po zainfekowaniu systemu zagrożenie szuka na dysku wszystkich plików wykonywalnych i zastępuje je kopią zawierającą swój złośliwy kod. 7. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 8 Odsetek wykrytych infekcji: 0.96% Koń trojański, który przekierowuje przeglądarkę na określony adres URL, pod ...

-

![Szkodliwe oprogramowanie ransomware coraz aktywniejsze Szkodliwe oprogramowanie ransomware coraz aktywniejsze]()

Szkodliwe oprogramowanie ransomware coraz aktywniejsze

... do zapłacenia haraczu. Obecnie najczęściej pokazywane są symbole graficzne organów egzekwujących prawo, np. policji. Stosowane są coraz bardziej zaawansowane techniki — kod wbudowany w programy ransomware umożliwia na przykład wyświetlanie komunikatu we właściwym języku i z właściwym logo organu władzy. Nawet jeśli ofiara zapłaci haracz ...

-

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6]()

Serwery Linux zaatakował trojan Linux.Sshdkit.6

... oprogramowanie typu Linux.Sshdkit ukrywa się pod postacią bibliotek dla 32-bitowych i 64-bitowych dystrybucji Linuksa. Po udanej instalacji, trojan wszczepia swój kod do procesu sshd (odpowiedzialnego za udostępnianie szyfrowanego kanału do zdalnego łączenia się z danym serwerem i za identyfikowanie użytkownika), a następnie wykorzystuje jego ...

-

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?]()

E-mail marketing: jak zbierać adresy?

... , deklarowanym przez ponad 23 proc. badanych. Zastosuj jedną z trzech sprawdzonych metod: W zamian za udzielenie zgody na przesyłanie informacji handlowych, zaoferuj kod rabatowy możliwy do zrealizowania przy pierwszych zakupach; Jako alternatywę dla kodu rabatowego możesz zastosować darmowe akcesorium bądź dodatek, np. gratis ...

-

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013]()

ESET: zagrożenia internetowe V 2013

... ma miejsce wtedy, gdy osoba odpowiedzialna za zarządzanie stronę aktualizuje kod strony za pośrednictwem serwera FTP, korzystając przy tym z zainfekowanego komputera. W ... oraz html. Zagrożenie wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiać dowolny kod wykonywalny. Ramnit może być kontrolowany zdalnie. Zagrożenie potrafi, m.in. wykonać ...

-

![Bankowość mobilna na wakacjach [© Q - Fotolia.com] Bankowość mobilna na wakacjach]()

Bankowość mobilna na wakacjach

... cyfrowego kodu PIN, który samodzielnie definiuje użytkownik systemu. Zadbajmy o to, by kod PIN był kombinacją trudnych do rozszyfrowania cyfr. Unikajmy bliskich nam liczb i ... . Dodatkowym zabezpieczeniem naszego telefonu i zainstalowanych aplikacji mobilnych możne być również odpowiedni kod blokady klawiatury. Jeśli to możliwe, zastosujmy dodatkowo ...

-

![Orbit Downloader narzędziem cyberprzestępców [© ra2 studio - Fotolia.com] Orbit Downloader narzędziem cyberprzestępców]()

Orbit Downloader narzędziem cyberprzestępców

Eksperci z firmy antywirusowej ESET wykryli w popularnym menedżerze pobierania plików Orbit Downloader nietypową zawartość - kod, który zamienia komputer użytkownika w zdalnie sterowaną broń, do której kontroler posiada cyberprzestępca. Za pośrednictwem wielu takich komputerów możliwe jest przeprowadzenie ...

-

![Luki w Javie: jak się chronić? [© alexskopje - Fotolia.com] Luki w Javie: jak się chronić?]()

Luki w Javie: jak się chronić?

... takich witryn. Jednak najgroźniejsza sytuacja ma miejsce wtedy, gdy cyberprzestępcy włamią się na legalne strony i wstrzykną do nich swój szkodliwy kod. W takich przypadkach wystarczy, że użytkownik odwiedzi znajomą stronę, a zostanie przeprowadzony na niego atak drive-by i pakiet exploitów rozpocznie swoje "podstępne" działanie ...

-

![Aplikacja mobilna PayU na iOS i Android [© mtkang - Fotolia.com] Aplikacja mobilna PayU na iOS i Android]()

Aplikacja mobilna PayU na iOS i Android

... poprzez aplikację PayU lub stronę konta PayU. Aby uruchomić aplikację należy wpisać 4-cyfrowy kod PIN. Jeśli użytkownik ma zapisaną kartę w swoim koncie PayU nie musi już ... Jest to możliwe po zeskanowaniu zwykłego kodu kreskowego (nie jest do tego potrzebny kod QR). Jeśli rachunek nie posiada kodu, potrzebne dane można wprowadzić ręcznie. Każdą ...

-

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013]()

ESET: zagrożenia internetowe XI 2013

... nieszkodliwą dla komputera oraz sprawia, że w tle swoje działąnie rozpoczyna złośliwy kod. Jak twierdzą eksperci, ten typ zagrożenia może już wkrótce stad się ... htm oraz html. Zagrożenie wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiad dowolny kod wykonywalny. Może byd kontrolowany zdalnie. Potrafi, m.in. wykonad zrzut ekranu, wysład ...

-

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013]()

ESET: zagrożenia internetowe XII 2013

... nieszkodliwą dla komputera oraz sprawia, że w tle swoje działąnie rozpoczyna złośliwy kod. Jak twierdzą eksperci, ten typ zagrożenia może już wkrótce stać się ... htm oraz html. Zagrożenie wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiać dowolny kod wykonywalny. Może być kontrolowany zdalnie. Potrafi, m.in. wykonać zrzut ekranu, wysłać ...

-

![Zakup towaru: dokument WZ i brak faktury a zapisy w KPiR [© serq - Fotolia.com] Zakup towaru: dokument WZ i brak faktury a zapisy w KPiR]()

Zakup towaru: dokument WZ i brak faktury a zapisy w KPiR

... towar wystawiła dokument „WZ”. Widnieje na nim data, kwota przelewu, kod banku rejestrowego wykonanego przelewu, dany asortyment w sztukach za który zapłacono w ... Wnioskodawca posiada tylko dokument wewnętrzny, na którym widnieje data, kwota przelewu, kod banku rejestrowego wykonanego przelewu, dany asortyment w sztukach za który zapłacono w kwocie ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... nieszkodliwą dla komputera oraz sprawia, że w tle swoje działąnie rozpoczyna złośliwy kod. Jak twierdzą eksperci, ten typ zagrożenia może już wkrótce stać się ... htm oraz html. Zagrożenie wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiać dowolny kod wykonywalny. Może być kontrolowany zdalnie. Potrafi, m.in. wykonać zrzut ekranu, wysłać ...

-

![Malware na urządzenia mobilne ma już 10 lat [© Maksim Kabakou - Fotolia.com] Malware na urządzenia mobilne ma już 10 lat]()

Malware na urządzenia mobilne ma już 10 lat

... wersją Andry Birds Space, wydanej w marcu 2012 roku. W danym przypadku malware przypomina posiekany kod, który ukrywa się przed użytkownikiem, jednocześnie przemycając exploity, ... mogą oddziaływać na urządzenie. Aby ukryć złośliwy kod przed oprogramowaniem zabezpieczającym, hakerzy wykorzystują elementy steganografii – nauki o komunikacji, która ...

-

![Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską]()

Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską

... w tej kampanii rozwiązania techniczne (takie jak narzędzia cyberszpiegowskie oraz kod po stronie klienta) charakteryzują się raczej niskim poziomem zaawansowania technologicznego w ... nie wskazuje na to, że narzędzia te obsługują wiele platform, ponieważ kod jest wyraźnie zorientowany na system Windows. Jednak eksperci ds. bezpieczeństwa ...

-

![Kaspersky Lab: historia pewnego cyberataku Kaspersky Lab: historia pewnego cyberataku]()

Kaspersky Lab: historia pewnego cyberataku

... zdalnego dostępu do komputera ofiary. Co ciekawe, w kodzie wykrytego programu Backdoor.Win32.Agent zidentyfikowano elementy trojana bankowego Carberp, którego kod źródłowy został opublikowany publicznie wcześniej tego roku. Po przejęciu kontroli nad komputerem cyberprzestępcy utworzyli zlecenie płatności w zdalnym systemie bankowym i potwierdzili ...

-

![Bransoletki z gumek nie szkodzą Bransoletki z gumek nie szkodzą]()

Bransoletki z gumek nie szkodzą

Moda na wyplatanie bransoletek z kolorowych gumek zawitała również do polskich szkół. Nic dziwnego, że ostatnie doniesienia o szkodliwości materiałów, z których zrobione są te zabawki, nieco zaniepokoiły rodziców. Okazuje się jednak, że powodów do zmartwień nie ma - analiza specjalistycznego laboratorium UOKiK wykazała, że dostępne na polskim ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft](https://s3.egospodarka.pl/grafika/Windows/Antypirackie-narzedzie-Microsoft-Qq30bx.jpg)

![VoIP dla początkujących [© Minerva Studio - Fotolia.com] VoIP dla początkujących](https://s3.egospodarka.pl/grafika/VoIP/VoIP-dla-poczatkujacych-iG7AEZ.jpg)

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy](https://s3.egospodarka.pl/grafika/zakupy-online/G-DATA-bezpieczne-wirtualne-zakupy-MBuPgy.jpg)

![Najpopularniejsze samochody II 2008 [© Scanrail - Fotolia.com] Najpopularniejsze samochody II 2008](https://s3.egospodarka.pl/grafika/sprzedaz-samochodow/Najpopularniejsze-samochody-II-2008-apURW9.jpg)

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone](https://s3.egospodarka.pl/grafika/pharming/Atak-pharming-przez-plik-wideo-o-iPhone-MBuPgy.jpg)

![Luka w Adobe Flash: atak trojana w PDF [© stoupa - Fotolia.com] Luka w Adobe Flash: atak trojana w PDF](https://s3.egospodarka.pl/grafika/pdf/Luka-w-Adobe-Flash-atak-trojana-w-PDF-MBuPgy.jpg)

![Optymalizacja strony WWW firmy opłacalna [© stoupa - Fotolia.com] Optymalizacja strony WWW firmy opłacalna](https://s3.egospodarka.pl/grafika/SEO/Optymalizacja-strony-WWW-firmy-oplacalna-MBuPgy.jpg)

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów](https://s3.egospodarka.pl/grafika/Twitter/Twitter-przyciaga-hakerow-MBuPgy.jpg)

![Serwis mobilny iPKO [© denphumi - Fotolia.com] Serwis mobilny iPKO](https://s3.egospodarka.pl/grafika/iPKO/Serwis-mobilny-iPKO-iQjz5k.jpg)

![FotoKasa w Citi Mobile [© denphumi - Fotolia.com] FotoKasa w Citi Mobile](https://s3.egospodarka.pl/grafika/uslugi-bankowe/FotoKasa-w-Citi-Mobile-iQjz5k.jpg)

![NETASQ udoskonalił kontrolę aplikacji [© Nmedia - Fotolia.com] NETASQ udoskonalił kontrolę aplikacji](https://s3.egospodarka.pl/grafika/NETASQ/NETASQ-udoskonalil-kontrole-aplikacji-Qq30bx.jpg)

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Ataki-hakerskie-testy-i-audyty-bezpieczenstwa-MBuPgy.jpg)

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6](https://s3.egospodarka.pl/grafika2/trojany/Serwery-Linux-zaatakowal-trojan-Linux-Sshdkit-6-119291-150x100crop.jpg)

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-jak-zbierac-adresy-119492-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2013-119507-150x100crop.jpg)

![Bankowość mobilna na wakacjach [© Q - Fotolia.com] Bankowość mobilna na wakacjach](https://s3.egospodarka.pl/grafika2/oferta-bankow/Bankowosc-mobilna-na-wakacjach-121044-150x100crop.jpg)

![Orbit Downloader narzędziem cyberprzestępców [© ra2 studio - Fotolia.com] Orbit Downloader narzędziem cyberprzestępców](https://s3.egospodarka.pl/grafika2/Orbit-Downloader/Orbit-Downloader-narzedziem-cyberprzestepcow-122804-150x100crop.jpg)

![Luki w Javie: jak się chronić? [© alexskopje - Fotolia.com] Luki w Javie: jak się chronić?](https://s3.egospodarka.pl/grafika2/Oracle-Java/Luki-w-Javie-jak-sie-chronic-123865-150x100crop.jpg)

![Aplikacja mobilna PayU na iOS i Android [© mtkang - Fotolia.com] Aplikacja mobilna PayU na iOS i Android](https://s3.egospodarka.pl/grafika2/przelewy/Aplikacja-mobilna-PayU-na-iOS-i-Android-129055-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![Zakup towaru: dokument WZ i brak faktury a zapisy w KPiR [© serq - Fotolia.com] Zakup towaru: dokument WZ i brak faktury a zapisy w KPiR](https://s3.egospodarka.pl/grafika2/PKPiR/Zakup-towaru-dokument-WZ-i-brak-faktury-a-zapisy-w-KPiR-131089-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![Malware na urządzenia mobilne ma już 10 lat [© Maksim Kabakou - Fotolia.com] Malware na urządzenia mobilne ma już 10 lat](https://s3.egospodarka.pl/grafika2/malware/Malware-na-urzadzenia-mobilne-ma-juz-10-lat-138723-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT [© wygenerowane przez AI] Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT](https://s3.egospodarka.pl/grafika2/obowiazki-sprawozdawcze/Kwartalne-rozliczenie-VAT-w-2026-r-odracza-o-rok-obowiazek-JPK-PIT-i-JPK-CIT-270372-150x100crop.jpg)

![2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety? [© wygenerowane przez AI] 2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety?](https://s3.egospodarka.pl/grafika2/zamrozenie-cen-energii/2026-rok-bez-tarcz-oslonowych-Jakie-zmiany-czekaja-domowe-budzety-270371-150x100crop.jpg)

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)