Piractwo a zagrożenia internetowe

2010-05-06 13:48

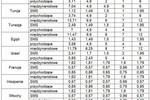

Współczynnik piractwa komputerowego a infekcje wywołane przez szkodliwe oprogramowanie © fot. mat. prasowe

Przeczytaj także: Piractwo akceptowane przez 76 proc. internautów

Liczne formy piractwa komputerowego w InterneciePrzed powstaniem Internetu nieautoryzowane kopiowanie oprogramowania wymagało zazwyczaj wymiany dyskietek lub innych nośników za pośrednictwem poczty lub w kontakcie bezpośrednim. Jednak rozwój technologii i dostępność szerokopasmowych połączeń internetowych sprawiły, że na całym świecie piractwo komputerowe przeniosło się z ulic i targowisk do Internetu.

BSA wyjaśnia, że ogólnie rzecz biorąc, internetowe piractwo komputerowe oznacza wykorzystywanie Internetu do:

- udostępniania nielegalnych kopii oprogramowania w celu ich pobierania;

- reklamowania i marketingu nielegalnego oprogramowania, które jest następnie dostarczane pocztą;

- oferowania i przesyłania kodów oraz innych rozwiązań technicznych, które umożliwiają złamanie zabezpieczeń przed nieuprawnionym kopiowaniem.

Z raportu wynika, że do internetowych oszustw dotyczących oprogramowania wykorzystywane są różne kanały:

SERWISY AUKCYJNE: Internetowe serwisy aukcyjne należą do szczególnie popularnych miejsc światowej sieci, do których logują się miliony osób zainteresowanych kupnem lub sprzedażą szerokiej gamy produktów. Do najbardziej znanych serwisów aukcyjnych należą: eBay, UBid, MercadoLibre w Ameryce Łacińskiej, Taobao oraz Eachnet w Chinach i QXL w Europie. Yahoo! jest operatorem bardzo popularnych serwisów w Japonii, Hongkongu, Singapurze i na Tajwanie. Chociaż serwisy aukcyjne sprzedają wiele całkowicie legalnych produktów, to są również nadużywane, zwłaszcza jeśli chodzi o sprzedaż oprogramowania.

SIECI WYMIANY PLIKÓW PEER-TO-PEER (P2P): Technologia peer-to-peer umożliwia bezpośrednie łączenie komputerów użytkowników bez zastosowania centralnego punktu zarządzania. Aby korzystać z sieci P2P, użytkownicy pobierają i instalują aplikację klienta P2P. Miliony osób zainstalowały na swoich komputerach programy P2P, umożliwiające im wyszukiwanie plików (np. oprogramowania, muzyki, filmów i programów telewizyjnych) na komputerach innych użytkowników oraz ich pobieranie. Popularne protokoły P2P to BitTorrent, eDonkey, Gnutella i FastTrack. Aplikacje P2P to między innymi: eMule, Kazaa, BearShare i Limewire. Obecnie najbardziej popularnym protokołem na świecie jest BitTorrent. Uzyskiwanie i udostępnianie w Internecie nielegalnych kopii oprogramowania ułatwiają serwisy indeksujące i koordynujące działanie BitTorrent. W Europie, na Bliskim Wschodzie i w Australii ruch P2P stanowi od 49 do 89% całego ruchu internetowego w ciągu doby. Nocą jego udział może rosnąć do zdumiewającego poziomu 95%.

SERWISY BUSINESS-TO-BUSINESS (B2B): Serwisy Business-to-Business (B2B) umożliwiają hurtową dystrybucję produktów po niskich cenach. Są często wykorzystywane przez dystrybutorów nielegalnego oprogramowania.

SERWISY SPOŁECZNOŚCIOWE: Według firmy Sophos zajmującej się bezpieczeństwem w Internecie, serwisy społecznościowe, takie jak Facebook, Twitter i MySpace, staną się wkrótce „najbardziej nieoczekiwanymi źródłami zagrożeń w Internecie, w których użytkownicy najczęściej będą mogli zostać celem elektronicznych ataków i napotkać na problemy”. W niedawno opublikowanym raporcie firma stwierdza, że specjaliści do spraw bezpieczeństwa są coraz bardziej zaniepokojeni złośliwymi atakami podejmowanymi za pośrednictwem serwisów społecznościowych, a także groźbą ujawniania przez ich użytkowników wrażliwych danych osobistych i firmowych.

![Polscy przedsiębiorcy a nielegalne oprogramowanie [© whitelook - Fotolia.com] Polscy przedsiębiorcy a nielegalne oprogramowanie](https://s3.egospodarka.pl/grafika2/nielegalne-oprogramowanie/Polscy-przedsiebiorcy-a-nielegalne-oprogramowanie-113783-150x100crop.jpg) Polscy przedsiębiorcy a nielegalne oprogramowanie

Polscy przedsiębiorcy a nielegalne oprogramowanie

oprac. : Regina Anam / eGospodarka.pl

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Przetargi propagują piractwo komputerowe? [© Cherries - Fotolia.com] Przetargi propagują piractwo komputerowe?](https://s3.egospodarka.pl/grafika2/nielegalne-oprogramowanie/Przetargi-propaguja-piractwo-komputerowe-175596-150x100crop.jpg)

![Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.? [© ducdao - Fotolia.com] Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Jakie-zagrozenia-internetowe-nekaly-Polske-w-II-kw-2014-r-142934-150x100crop.jpg)

![Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014 [© Brian Jackson - Fotolia.com] Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Szkodliwe-oprogramowanie-w-sektorze-bankowym-V-VI-2014-141300-150x100crop.jpg)

![Sektor MSP a Internetowa Rewolucja [© Scanrail - Fotolia.com] Sektor MSP a Internetowa Rewolucja](https://s3.egospodarka.pl/grafika/sektor-malych-i-srednich-przedsiebiorstw/Sektor-MSP-a-Internetowa-Rewolucja-apURW9.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)