-

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci]()

Polki a bezpieczeństwo w sieci

... . Pamiętają także o niektórych zasadach bezpieczeństwa. Ich zdaniem istotne jest nieujawnianie danych osobowych, których nie trzeba podawać (59 proc.) oraz instalowanie oprogramowania ochronnego ... według respondentek najczęściej pojedyncze osoby, które nie znają osobiście swoich ofiar (43 proc.). Dodają też, że ich zdaniem istnieje nikła szansa na ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... mogą spowodować najwięcej szkód. Przestępstwa tego rodzaju operują bardzo małym wolumenem danych i skupiają się na konkretnych osobach lub grupach osób, korzystając zarazem ... spearphishing kończy się kradzieżą pieniędzy, co czyni je zarówno groźnymi dla ofiar, jak i zyskownymi dla cyberprzestępców. Precyzyjnie wymierzone próby wyłudzania informacji ...

-

![Polski Internet a przemoc domowa [© HaywireMedia - Fotolia.com] Polski Internet a przemoc domowa]()

Polski Internet a przemoc domowa

... inni zrezygnowali z komentowania tego w związku ze zbyt małą ilością danych, wielu zdecydowanie potępiło postawę księdza. Świadkowie przemocy „Podejrzewam, a nawet chyba ... obowiązku pracy nad dzieckiem. Gdzie szukać pomocy? O pomocy lub wsparciu dla ofiar przemocy w rodzinie napisano setki publikacji w ciągu roku. Najczęściej wspominane są działania ...

-

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013]()

Zaawansowane i ukierunkowane cyberataki 2013

... cyberprzestępców w celu złamania zabezpieczeń oraz kradzieży firmowych danych przyjrzeli się autorzy piątego dorocznego raportu Mandiant® M-Trends®. W opracowaniu zwrócono m.in. uwagę ... niezbędny do wykrycia naruszenia zabezpieczeń. Średnia liczba dni obecności atakujących w sieci ofiar przed ich wykryciem spadła z 243 dni w roku 2012 do 229 dni w ...

-

![Pasy bezpieczeństwa: obowiązek ratujący życie Pasy bezpieczeństwa: obowiązek ratujący życie]()

Pasy bezpieczeństwa: obowiązek ratujący życie

... danych Komendy Głównej Policji, w 2013 roku wydarzyło się 35 847 wypadków, w wyniku których 3 357 osób poniosło śmierć, a ponad 44 tys. zostało rannych. Zgodnie z ubiegłorocznymi statystykami, największy odsetek ofiar ... też o pośrednich skutkach tragicznych zdarzeń, które odczuwają rodziny ofiar. Choć przyczyny wypadków są niewątpliwie złożone, ...

-

![UFG coraz hojniejszy. Wzrosną ceny OC? [© arhivafoto15 - Fotolia.com.jpg] UFG coraz hojniejszy. Wzrosną ceny OC?]()

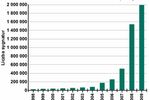

UFG coraz hojniejszy. Wzrosną ceny OC?

... Niny Kuczyńskiej znaczenie miały również takie czynniki, jak wzrost świadomości prawnej ofiar wypadków i coraz większa popularność kancelarii odszkodowawczych. Dane UFG wskazują, że ... . Zakłady ubezpieczeniowe już teraz ponoszą straty na takich produktach. „Według danych Polskiej Izby Ubezpieczeń, w pierwszym kwartale 2015 r. polisy OC dla kierowców ...

-

![Empatyczne ataki ransomware Empatyczne ataki ransomware]()

Empatyczne ataki ransomware

... Tak wynika z niedawnego eksperymentu opisanego w raporcie firmy F-Secure, który przedstawia doświadczenia ofiar pięciu wariantów ataków typu ransomware. Badanie pokazuje drogę klienta do odzyskania ... mi tak naprawdę potrzebne, nie muszę się więc już martwić o odszyfrowanie danych z komputera. Nie mogę uwierzyć, że to mówię, ale byłeś bardzo pomocny ...

-

![Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem [© LUCKAS Kommunikation - Fotolia.com] Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem]()

Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem

... Flash, aby zainstalować jeszcze jedno złośliwe oprogramowanie – ransomware o nazwie Cerber. Pechowi kibice mogli skończyć z żądaniem słonego okupu za odszyfrowanie cennych danych na zainfekowanych komputerach. Szczyt infekcji przypadł na 12 czerwca, kiedy Polska rozgrywała mecz przeciwko Irlandii. W czerwcu i lipcu 68% infekcji pochodziło ...

Tematy: Euro 2016, ransomware, wirus, okup, streaming, flash, cyberprzestępcy, szkodliwe oprogramowanie -

![Zagrożenia w internecie: co nas atakowało w 2016 r.? [© monsitj - Fotolia.com] Zagrożenia w internecie: co nas atakowało w 2016 r.?]()

Zagrożenia w internecie: co nas atakowało w 2016 r.?

... się wirus komputerowy Nemucod, którego głównym celem był szantaż i wyłudzenie pieniędzy od swoich ofiar. Wśród wszystkich wykrywanych w tamtym czasie w Polsce zagrożeń, co trzecim był Nemucod ... byli również klienci Banku Zachodniego WBK. Mail-pułapka miał za zadanie przechwycenie danych potrzebnych do logowania w serwisie bankowości internetowej ...

-

![Atak na WhatsApp'a. Konieczna aktualizacja! [© s-motive - Fotolia.com] Atak na WhatsApp'a. Konieczna aktualizacja!]()

Atak na WhatsApp'a. Konieczna aktualizacja!

... Check Point Software Technologies. Tym razem hakerzy postanowili dostawać się do urządzeń ofiar za pomocą funkcji wywołania głosowego WhatsApp. Jak się okazuje, malware ... . W tym samym czasie niezauważony wirus zabierał się do kopiowania poufnych danych przechowywanych w pamięci zaatakowanego urządzenia. Atak ma wszystkie cechy charakterystyczne ...

-

![5 najbardziej absurdalnych działań hakerów [© lolloj - Fotolia.com] 5 najbardziej absurdalnych działań hakerów]()

5 najbardziej absurdalnych działań hakerów

... najczęściej kradzieżą pieniędzy, danych lub haseł, to jednak nie brakuje aktywności, której cele prezentują się inaczej. ... zależy na wymuszeniu pieniężnego okupu, a niektórym na zobaczeniu swoich ofiar nago. nRansom we wrześniu 2017 roku blokował komputery ofiar i obiecywał ich odblokowanie po przesłaniu dziesięciu fotografii, przedstawiających ...

-

![Groźny trojan odradza się po 5 miesiącach uśpienia [© Andrey Popov - Fotolia.com] Groźny trojan odradza się po 5 miesiącach uśpienia]()

Groźny trojan odradza się po 5 miesiącach uśpienia

... programów - TrickBotem i Qbotem. Aktywność Emoteta zaowocowała m.in. kradzieżą danych uwierzytelniających do kont bankowych. Powrót trojana nie powinien być jednak zaskoczeniem ... pobiera plik binarny Emotet ze zdalnych witryn internetowych i infekuje komputery ofiar włączając je w potężny botnet. Czołowe zagrożenia lipca W lipcu Emotet ponownie ...

-

![3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail 3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail]()

3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail

... zdarzają się także działania zmierzające do kradzieży informacji poufnych, takich jak baza danych klientów czy wewnętrzne dokumenty związane z rozwojem biznesu. Eksperci z firmy Kaspersky ... ataków oszuści zwykle korzystają z szeregu metod socjotechniki, co umożliwia im przekonanie ofiar, że są tym, za kogo się podają. Z tego powodu firmy nie ...

-

![Squid Game z Netflixa na celowniku hakerów [© pixabay.com] Squid Game z Netflixa na celowniku hakerów]()

Squid Game z Netflixa na celowniku hakerów

... Play fałszywej aplikacji z tapetami, oferującej zdjęcia z tego popularnego serialu, na telefonach ofiar instalowany był spyware Joker. Choć Google wycofał złośliwą aplikację ... kilku podstawowych zasad, które pozwalają zadbać o bezpieczeństwo posiadanego smartfonu i danych na nim zgromadzonych. Korzystaj wyłącznie z oficjalnych sklepów z aplikacjami. ...

-

![Botnet Qakbot znów atakuje Botnet Qakbot znów atakuje]()

Botnet Qakbot znów atakuje

... nawet informacje o innych urządzeniach w pobliżu. Od złośliwej faktury do kradzieży danych W ostatnich miesiącach botnet Qakbot jest częściej wykorzystywany przez cyberprzestępców, ponieważ „ ... uważać? Qakbot włącza się w prawdziwą konwersację e-mailową, dlatego dla potencjalnych ofiar może być trudne rozpoznanie czy wiadomość napisał klient lub ...

Tematy: botnety, Qakbot, cyberataki, cyberzagrożenia, ataki hakerów, cyberprzestępcy, fałszywe maile, spam -

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... ofiar ataków, został on uznany za odnogę DUCKTAIL. Specjaliści z WithSecure zwracają jednak uwagę, że ze względu na unikalne funkcje obu infostealerów powinny być one traktowane jako dwa oddzielne i równie poważne zagrożenia dla cyberbezpieczeństwa. DUCKPORT, podobnie jak DUCKTAIL, ma na celu wyłudzanie danych ofiar ...

-

![Jak nie paść ofiarą ataku zero-click? [© Amir Kaljikovic - Fotolia.com] Jak nie paść ofiarą ataku zero-click?]()

Jak nie paść ofiarą ataku zero-click?

... weryfikują wszystkie zamieszczane aplikacje pod kątem ewentualnych szkodliwych funkcjonalności. Jeśli nie używasz danej aplikacji, usuń ją. Regularnie twórz kopie zapasowe danych z urządzenia, aby mieć możliwość odzyskania ich, jeśli pojawi się konieczność przywrócenia go do ustawień fabrycznych. Wzmocnij swoje bezpieczeństwo instalując mobilne ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... , w 2008 roku klienci zakupili więcej laptopów niż komputerów stacjonarnych. Niestety, jak zauważa Christian Funk, złożoność metod wykorzystywanych obecnie do szyfrowania danych przesyłanych bezprzewodowo znacznie przewyższa poziom wiedzy standardowego użytkownika. Nie powstało jeszcze rozwiązanie tak proste, aby poradzić sobie mógł każdy, kto ...

-

![Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane? [© pexels] Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane?]()

Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane?

... cyberoszustwom? Jak często Polacy czytają polityki prywatności przed ich akceptacją? W jaki sposób najczęściej dochodzi do naruszeń danych osobowych? Czego najbardziej obawiają się Polacy po wycieku danych? Okres przedświąteczny to czas wzmożonych zakupów, poszukiwania prezentów, porównywania cen i okazji – konsumenci intensywnie przeglądają oferty ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... antywirusowych baz danych. Etap 1: Podejrzana zawartość zostaje przechwycona w ... danych wynika, że masowe rozesłanie złośliwych programów na kilka milionów adresów przy użyciu botneta (sieci zainfekowanych maszyn) zajmuje około dwóch godzin. W rezulatcie, każda dodatkowa minuta może oznaczać tysiące, a nawet setki tysięcy potencjalnych, nowych ofiar ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... szantażu, żądając od swoich ofiar okupu. Obecnie metoda ta realizowana jest na dwa sposoby: poprzez szyfrowanie danych użytkownika lub modyfikowanie informacji systemowych ... zmieniać wykorzystywane metody szyfrowania w celu utrudnienia branży antywirusowej deszyfrowanie danych. W styczniu pojawił się GpCode.ac, najnowszy wariant tego trojana. GpCode ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... podmieniony odsyłacz. Eksperci zauważają, że w ten sposób liczba potencjalnych ofiar zmniejsza się, ale nieznacznie, szczególnie jeśli odsyłacze są podmieniane ręcznie i ... była już stosowana: duża liczba trojanów szpiegujących służących do kradzieży danych (głownie danych dostępu do kont bankowości online) otrzymywała nazwę Trojan-Spy.Win32. ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... danych GeoIP, używanej przez wersję Conficker.A, zmienili jej nazwę i położenie, aby uniemożliwić robakowi lokalizowanie ofiar. Na reakcję twórców Confickera nie trzeba było długo czekać. Autorzy robaka zintegrowali małą bazę danych ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... w celu kradzieży lub manipulacji danych, zarabiając na tym duże pieniądze. Pojawią się również oszuści, którzy, nie wykazując szczególnego zainteresowania technologią, posłużą się stosowanymi dzisiaj trikami, takimi jak e-maile wysyłane w ramach "oszustw 419", aby zdobyć pieniądze swoich ofiar. Nie zabraknie również cyberprzestępców zajmujących ...

-

![Cyberprzestępczość uderza w sektor MSP [© Sergey Nivens - Fotolia.com] Cyberprzestępczość uderza w sektor MSP]()

Cyberprzestępczość uderza w sektor MSP

... bezpieczeństwo w sieci. Instytut Ipsos Reid przeprowadził badanie wśród amerykańskich przedstawicieli tzw. small biznesu na zlecenie Shred-it, firmy zajmującej się bezpieczeństwem danych. Badanie pokazało, że cyberataki nie są zagadnieniem, do którego przedsiębiorcy przywiązują nadmierną wagę, co więcej są zupełnie nieświadomi istniejących zagrożeń ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... płatności. Oszuści nieustannie opracowują nowe sposoby obchodzenia systemów ochrony danych finansowych. W jaki sposób ich szkodliwe oprogramowanie kradnie twoje pieniądze? ... systemów reklamowych. Exploity, z kolei, pobierają trojany na komputery swoich ofiar. Szczególnie niebezpieczne są zainfekowane popularne strony: takie zasoby są odwiedzane ...

-

![Jak rozpoznać bezpieczny sklep internetowy? [© vege - Fotolia.com] Jak rozpoznać bezpieczny sklep internetowy?]()

Jak rozpoznać bezpieczny sklep internetowy?

... , aby wyeliminować ryzyko kradzieży danych osobowych oraz w konsekwencji naruszenia ustawy o ochronie danych osobowych. Baza klientów sklepu internetowego w rozumieniu ustawy o ochronie danych osobowych jest zbiorem danych i jako taki powinna zostać zgłoszona do rejestracji Generalnemu Inspektorowi Ochrony Danych Osobowych – uzupełnia Paweł Odor ...

-

![Bezpieczne zakupy online w 10 krokach [© georgejmclittle - Fotolia.com] Bezpieczne zakupy online w 10 krokach]()

Bezpieczne zakupy online w 10 krokach

... sklepów internetowych będą pomocną wskazówką na sprawdzenie, czy transmisja danych jest bezpieczna, bowiem do poddawanych kontroli kryteriów należy między innymi przestrzeganie przepisów o ochronie danych osobowych. Z tego względu, tak zwane „pola obowiązkowe” dotyczące poufnych danych osobowych mogą być umieszczane tylko wtedy, kiedy są niezbędne ...

-

![Co RODO mówi o ransomware? Co RODO mówi o ransomware?]()

Co RODO mówi o ransomware?

... oprogramowania ransomware (albo dowolnego innego złośliwego oprogramowania) na stacjach roboczych czy serwerach, które odgrywają ważną rolę w przetwarzaniu danych osobowych, może stanowić naruszenie ochrony tych danych i potencjalnie konieczne będzie informowanie o tego typu zdarzeniach – mówi Michał Iwan. Artykuły 33 i 34 RODO określają, jak ...

-

![Wakacje - czas na kradzież PESEL [© pixabay] Wakacje - czas na kradzież PESEL]()

Wakacje - czas na kradzież PESEL

... oznacza wzrost o odpowiednio 6% i 5,9%. Wzrostowa tendencja najprawdopodobniej utrzyma się i w tym roku. Potencjalnych ofiar złodziei danych jest zatem wiele. Warto pamiętać, że podczas wakacji nie brakuje miejsc, w których turyści proszeni są o podanie danych osobowych, co niestety może wiązać się z próbą ich kradzieży, a następnie wykorzystania ...

-

![Zakupy w Amazonie? Uważaj na te oszustwa [© pixabay.com] Zakupy w Amazonie? Uważaj na te oszustwa]()

Zakupy w Amazonie? Uważaj na te oszustwa

... także pod platformę Amazon. Ich celem jest wyłudzanie danych osobowych klientów lub uzyskanie dostępu do kont ofiar. Wiadomości e-mail, które otrzymują nieświadomi klienci ... przez urzędy państwowe. Zaangażowanie w rozmowę może prowadzić do wyłudzenia danych osobowych lub danych dotyczących płatności. W takim przypadku najlepszą obroną jest kontakt ...

-

![10 cyberataków na branżę lotniczą [© pixabay.com] 10 cyberataków na branżę lotniczą]()

10 cyberataków na branżę lotniczą

... potwierdzają, że po miesiącach zamknięcia Polacy ruszyli w świat, a branża lotnicza zaczyna odrabiać straty. Miliony pasażerów oznacza de facto miliony akordów danych osobowych, także tych obejmujących informacje umożliwiające dostęp do bankowości. To niewątpliwie łakomy kąsek dla cyberprzestępców. Niestety pasażer korzystający z usług linii ...

-

![Jak cyberprzestępcy kradną dane kart płatniczych? [© pixabay.com] Jak cyberprzestępcy kradną dane kart płatniczych?]()

Jak cyberprzestępcy kradną dane kart płatniczych?

... ofiar. Najczęściej wykorzystują oni metodę płatności card-not-present, która nie wymaga obecności fizycznej karty przy dokonywaniu transakcji. W ten sposób oszuści mogą korzystać ze skradzionych danych ... , ponieważ mogą oni w ten sposób uzyskać dostęp do ogromnej bazy danych. Naruszenia danych to realny problem na całym świecie. Rok 2021 był dla ...

-

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?]()

Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?

... u rozmówcy poczucie zagrożenia, strach. W takiej sytuacji jesteśmy skłonni do podania wrażliwych danych osobom, które oferują nam pomoc – tłumaczy Andrzej Karpiński, dyrektor Departamentu ... spowodowane phishingiem głosowym wyniosły w 2020 r. około 600 mln USD, a liczba ofiar sięgnęła nawet 170 000 osób w okresie od 2016 do 2020 r. Oszustwa ...

-

![Dlaczego port USB na lotnisku lepiej omijać szerokim łukiem? Dlaczego port USB na lotnisku lepiej omijać szerokim łukiem?]()

Dlaczego port USB na lotnisku lepiej omijać szerokim łukiem?

... , powinniśmy używać własnego kabla USB. Najlepiej takiego, który nie pozwala na przesyłanie danych. Po podłączeniu urządzenia, nie pozwalać na przesyłanie danych. Gdy tylko jest to możliwe, użyć weryfikacji dwuetapowej oraz danych biometrycznych do logowania. Zawsze aktualizować swoje oprogramowanie do najnowszej wersji. Środki bezpieczeństwa ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polki-a-bezpieczenstwo-w-sieci-apURW9.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Polski Internet a przemoc domowa [© HaywireMedia - Fotolia.com] Polski Internet a przemoc domowa](https://s3.egospodarka.pl/grafika/internet/Polski-Internet-a-przemoc-domowa-BB8ZSY.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![UFG coraz hojniejszy. Wzrosną ceny OC? [© arhivafoto15 - Fotolia.com.jpg] UFG coraz hojniejszy. Wzrosną ceny OC?](https://s3.egospodarka.pl/grafika2/towarzystwa-ubezpieczeniowe/UFG-coraz-hojniejszy-Wzrosna-ceny-OC-163498-150x100crop.jpg)

![Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem [© LUCKAS Kommunikation - Fotolia.com] Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem](https://s3.egospodarka.pl/grafika2/Euro-2016/Cyberataki-podczas-Euro2016-polscy-kibice-masowo-infekowani-wirusem-179349-150x100crop.jpg)

![Zagrożenia w internecie: co nas atakowało w 2016 r.? [© monsitj - Fotolia.com] Zagrożenia w internecie: co nas atakowało w 2016 r.?](https://s3.egospodarka.pl/grafika2/phishing/Zagrozenia-w-internecie-co-nas-atakowalo-w-2016-r-185502-150x100crop.jpg)

![Atak na WhatsApp'a. Konieczna aktualizacja! [© s-motive - Fotolia.com] Atak na WhatsApp'a. Konieczna aktualizacja!](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Atak-na-WhatsApp-a-Konieczna-aktualizacja-218578-150x100crop.jpg)

![5 najbardziej absurdalnych działań hakerów [© lolloj - Fotolia.com] 5 najbardziej absurdalnych działań hakerów](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/5-najbardziej-absurdalnych-dzialan-hakerow-223584-150x100crop.jpg)

![Groźny trojan odradza się po 5 miesiącach uśpienia [© Andrey Popov - Fotolia.com] Groźny trojan odradza się po 5 miesiącach uśpienia](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Grozny-trojan-odradza-sie-po-5-miesiacach-uspienia-231617-150x100crop.jpg)

![Squid Game z Netflixa na celowniku hakerów [© pixabay.com] Squid Game z Netflixa na celowniku hakerów](https://s3.egospodarka.pl/grafika2/Squid-Game/Squid-Game-z-Netflixa-na-celowniku-hakerow-241249-150x100crop.jpg)

![Jak nie paść ofiarą ataku zero-click? [© Amir Kaljikovic - Fotolia.com] Jak nie paść ofiarą ataku zero-click?](https://s3.egospodarka.pl/grafika2/atak-zero-click/Jak-nie-pasc-ofiara-ataku-zero-click-257560-150x100crop.jpg)

![Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane? [© pexels] Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane?](https://s3.egospodarka.pl/grafika2/zakupy-online/Promocje-swiateczne-jak-cios-w-cyberbezpieczenstwo-Jak-chronic-swoje-dane-269954-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Cyberprzestępczość uderza w sektor MSP [© Sergey Nivens - Fotolia.com] Cyberprzestępczość uderza w sektor MSP](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-uderza-w-sektor-MSP-120584-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Jak rozpoznać bezpieczny sklep internetowy? [© vege - Fotolia.com] Jak rozpoznać bezpieczny sklep internetowy?](https://s3.egospodarka.pl/grafika2/zakupy-online/Jak-rozpoznac-bezpieczny-sklep-internetowy-128697-150x100crop.jpg)

![Bezpieczne zakupy online w 10 krokach [© georgejmclittle - Fotolia.com] Bezpieczne zakupy online w 10 krokach](https://s3.egospodarka.pl/grafika2/zakupy-online/Bezpieczne-zakupy-online-w-10-krokach-151899-150x100crop.jpg)

![Wakacje - czas na kradzież PESEL [© pixabay] Wakacje - czas na kradzież PESEL](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/Wakacje-czas-na-kradziez-PESEL-221228-150x100crop.jpg)

![Zakupy w Amazonie? Uważaj na te oszustwa [© pixabay.com] Zakupy w Amazonie? Uważaj na te oszustwa](https://s3.egospodarka.pl/grafika2/Amazon/Zakupy-w-Amazonie-Uwazaj-na-te-oszustwa-239581-150x100crop.jpg)

![10 cyberataków na branżę lotniczą [© pixabay.com] 10 cyberataków na branżę lotniczą](https://s3.egospodarka.pl/grafika2/cyberataki/10-cyberatakow-na-branze-lotnicza-240511-150x100crop.jpg)

![Jak cyberprzestępcy kradną dane kart płatniczych? [© pixabay.com] Jak cyberprzestępcy kradną dane kart płatniczych?](https://s3.egospodarka.pl/grafika2/karty-platnicze/Jak-cyberprzestepcy-kradna-dane-kart-platniczych-246333-150x100crop.jpg)

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-i-ChatGPT-kluczowymi-metodami-hakerow-252568-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)