-

![Kliknąłeś w szkodliwy link? Jak zminimalizować skutki ataku phishingowego? [© adrian_ilie825 - Fotolia.com] Kliknąłeś w szkodliwy link? Jak zminimalizować skutki ataku phishingowego?]()

Kliknąłeś w szkodliwy link? Jak zminimalizować skutki ataku phishingowego?

... się od udostępniania dodatkowych informacji – nie wprowadzaj swoich danych uwierzytelniających ani nie podawaj danych swojego konta bankowego. Istnieje szansa, że oszuści chcieli ... Twój bank (lub inna zagrożona usługa płatnicza) ma politykę zwrotów dla ofiar oszustw, np. chargeback. Aby uchronić inne osoby przed danym zagrożeniem, powinieneś ...

-

![Czy AI pomoże ograniczyć oszustwa finansowe? Czy AI pomoże ograniczyć oszustwa finansowe?]()

Czy AI pomoże ograniczyć oszustwa finansowe?

... respondentów (69%) KPMG jako najważniejszy problem wymienia ochronę prywatności informacji. Ponadto 46% uważa, że transparentność danych jest tematem wymagającym natychmiastowych działań regulacyjnych. Wykorzystanie danych syntetycznych w podmiotach finansowych to podejście, które stanowi odpowiedź na oba te wyzwania, ponieważ dostarcza modelom AI ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... stojące za phishingiem szybko zmieniają cele, poszukując kolejnych ofiar w różnych miejscach na świecie. Początkowo działania tego rodzaju miały miejsce w Stanach ... powstało ich aż 150, w tym wiele związanych z firmami specjalizującymi się w ochronie danych. Wśród fałszywych witryn znalazły się między innymi „www-f-secure.com” i „wwwf-secure ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... może wykorzystać szkodliwy użytkownik w celu uzyskania dostępu do wewnętrznej bazy danych serwera, zależy od serwera. Tworzenie specjalnych łat na luki w zabezpieczeniach ... współdzielone foldery Microsoft Networks), znacznie zwiększa to liczbę potencjalnych ofiar. Jeden z przykładów szkodliwych programów tej klasy klasyfikowany jest przez ...

-

![Handel i usługi a kopiowanie kart płatniczych [© denphumi - Fotolia.com] Handel i usługi a kopiowanie kart płatniczych]()

Handel i usługi a kopiowanie kart płatniczych

... wszelkich innych podmiotów zamierzających zainstalować lub wymienić urządzenie płatnicze. Używanie jedynie takich urządzeń, które spełniają wymóg zgodności ze standardami bezpieczeństwa danych dla branży kart płatniczych (ang. Payment Card Industry Data Security Standard – PCI DSS). „Skimming staje się coraz bardziej wyrafinowany. Oszuści ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... przez wiele dni ukrywała problem. Kiedy Sony w końcu ujawniło sprawę, poinformowało jedynie, iż są dowody świadczące o możliwości naruszenia bezpieczeństwa niektórych danych użytkowników, mimo że producent wiedział, iż sytuacja jest znacznie poważniejsza. Jak zawsze PandaLabs radzi wszystkim użytkownikom, aby zadbali o odpowiednią ochronę ...

-

![Cyberprzestępczość bez granic [© smex - Fotolia.com] Cyberprzestępczość bez granic]()

Cyberprzestępczość bez granic

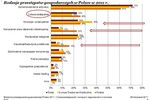

... do wysyłanie sms-ów czy robienie zdjęć - specjaliści Trend Micro ostrzegają, że w nadchodzącym roku cyberprzestępcy skupią się przede wszystkim na wykradaniu danych potrzebnych do logowania się na osobiste konta bankowe. Dopracowane złośliwe oprogramowanie będzie jeszcze lepiej wykorzystywało ufność, niewiedzę lub przyzwyczajenia użytkowników ...

-

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT]()

Małe firmy a bezpieczeństwo IT

... Można więc założyć, że małe firmy stanowią znaczną część ofiar. Spośród respondentów, którzy wskazali na utratę danych biznesowych na skutek cyberataku, 32% przyznało, że przyczyną najpoważniejszego incydentu było szkodliwe oprogramowanie. Inne istotne źródło utraty danych stanowiły luki w zabezpieczeniach szkodliwego oprogramowania, wskazane przez ...

-

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków]()

Polacy o cyberbezpieczeństwie banków

... ransom ware, czyli takiego który blokuje dostęp do danych użytkownika zanim ten nie wpłaci oszustom wymaganego okupu. Według danych Europolu (policyjnej agencji Unii Europejskiej) atak WannaCry ... jej strony internetowej. Dzięki temu atakujący nie musi docierać do tej grupy ofiar, która go interesuje, tylko czeka, aż ofiary same trafią na zainfekowaną ...

-

![Polska spada w Indeksie Wolności Człowieka [© GoodIdeas - Fotolia.com] Polska spada w Indeksie Wolności Człowieka]()

Polska spada w Indeksie Wolności Człowieka

... tym obszarze pod uwagę brane są takie miary jak liczba zabójstw, ofiar zamachów terrorystycznych czy skala innych szkodliwych dla wolności przejawów przemocy. ... konieczności wręczania łapówek i innych form korupcji). Podsumowanie Indeks Wolności Człowieka to wartościowy zbiór danych na temat wolności na świecie. Przypomina on, że wolność powinna być ...

-

![Ransomware, czyli 1 mld USD zysku rocznie [© Florian Roth - Fotolia.com] Ransomware, czyli 1 mld USD zysku rocznie]()

Ransomware, czyli 1 mld USD zysku rocznie

... mogą w łatwy, szybki i zautomatyzowany przywrócić. Nawet jeśli kopia zapasowa została utworzona w chmurze, to nie oznacza, że jest tam bezpieczna. Ochrona danych w organizacjach jest wielowymiarowe i wymaga dywersyfikacji działań. - Lepiej zapobiegać niż leczyć. Kopie zapasowe tworzone offline i poza środowiskiem lokalnym nie tylko łagodzą ...

-

![7 sposobów na ataki ransomware. Poradnik przedsiębiorcy 7 sposobów na ataki ransomware. Poradnik przedsiębiorcy]()

7 sposobów na ataki ransomware. Poradnik przedsiębiorcy

... upublicznią je, jeśli okup nie zostanie zapłacony. Około 40% wszystkich nowych rodzin oprogramowania ransomware, oprócz szyfrowania, w jakiś sposób wykorzystuje kradzież danych. Ponadto ostatnio eksperci zaobserwowały ataki trójfazowe, w których partnerzy lub klienci zaatakowanych firm również są wykorzystywani w celu szybszego uzyskania okupu, to ...

-

![Fałszywe linki i vishing, czyli nietypowe ataki hakerskie [© pixabay.com] Fałszywe linki i vishing, czyli nietypowe ataki hakerskie]()

Fałszywe linki i vishing, czyli nietypowe ataki hakerskie

... celem jest zwykle skłonienie ofiary do kliknięcia w link umożliwiający kradzież środków lub danych. Jednak eksperci BIK zwracają uwagę, że coraz popularniejszy wśród cyberprzestępców ... wzbudzić np. zachęta do pobrania aplikacji z przesłanego linku w celu weryfikacji danych klienta. Instytucje finansowe nigdy nie stosują takich metod. Złudne poczucie ...

-

![Wiper gorszy od ransomware? Wiper gorszy od ransomware?]()

Wiper gorszy od ransomware?

Cyberprzestępcy prowadzący ataki ransomware mają na celu uzyskanie okupu od ofiar za przywrócenie dostępu do danych. Jeszcze niebezpieczniejsze jest jednak niszczycielskie oprogramowanie typu wiper, którego celem jest bezpowrotne usunięcie danych. Z tego tekstu dowiesz się m.in.: Jak działa oprogramowanie wiper? Jak minimalizować skutki użycia ...

-

![Atak ransomware: płacić okup czy nie płacić? [© Andrey Popov - Fotolia.com] Atak ransomware: płacić okup czy nie płacić?]()

Atak ransomware: płacić okup czy nie płacić?

... mogą wykryć i zablokować atak. Nie wolno zapominać o szkoleniu swoich pracowników w zakresie identyfikacji oszustw internetowych. Kluczowe jest również tworzenie kopii zapasowych danych i stosowaniu strategii odzyskiwania ich po ewentualnej awarii czy ataku. Jak w wielu innych sytuacjach życiowych sprawdza się tu maksyma: lepiej zapobiegać ...

-

![Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują? Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?]()

Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?

... a cyberprzestępcy już od dawna prowadzą działania mające na celu kradzież danych i pieniędzy. Fałszywe strony internetowe, ataki phishingowe, typosquatting - to niektóre z nich. Eksperci ... phishingowej strony internetowej, jej treść oraz zdobyć listę potencjalnych ofiar. Sprzymierzeńcem w tym procederze okazały się usługi generatywnej sztucznej ...

-

![Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne]()

Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne

... Qilin nie tylko przeprowadził atak ransomware, ale także skradł dane uwierzytelniające z urządzeń ofiar. Grupa celowała w przeglądarkę Google Chrome, z której korzysta ponad 65 proc. użytkowników Internetu. Kradzież danych uwierzytelniających to jedna z najskuteczniejszych metod infiltracji systemów przez cyberprzestępców. Według naszego raportu ...

-

![Pandora ofiarą cyberataku - dane osobowe klientów zagrożone [© wygenerowane przez AI] Pandora ofiarą cyberataku - dane osobowe klientów zagrożone]()

Pandora ofiarą cyberataku - dane osobowe klientów zagrożone

... , który umożliwił nieautoryzowany dostęp do podstawowych danych osobowych części jej klientów. Chociaż nie doszło do wycieku danych finansowych, takie informacje jak imiona, adresy ... by zapobiec podobnym sytuacjom w przyszłości. Według Weira, choć wyciek dotyczy jedynie podstawowych danych, takich jak imię, e-mail czy data urodzenia, to wystarczy, by ...

-

![Quishing w Polsce: jak fałszywe kody QR wyłudzają dane użytkowników smartfonów [© wygenerowane przez AI] Quishing w Polsce: jak fałszywe kody QR wyłudzają dane użytkowników smartfonów]()

Quishing w Polsce: jak fałszywe kody QR wyłudzają dane użytkowników smartfonów

... skanować przypadkowych piktogramów umieszczonych w miejscach publicznych, na plakatach, ulotkach czy w mailach od niezweryfikowanych nadawców. Pod żadnym pozorem nie należy podawać danych logowania, numeru PESEL czy numeru karty płatniczej po zeskanowaniu kodu QR z nieznanego źródła. ChronPESEL radzi, by przed zeskanowaniem sprawdzić zawartość ...

-

![Nie bądź "klientem" z przymusu [© stoupa - Fotolia.com] Nie bądź "klientem" z przymusu]()

Nie bądź "klientem" z przymusu

... zaszyfrowanego folderu „EncryptedFiles.als”, a następnie kasuje oryginalne pliki. Zapisuje także w systemie dwa nowe pliki, niezbędne do odzyskania danych. ARCHIVEUS wyświetla także informację dla właściciela danych. Rozpoczyna się ona groźbą, że próba kontaktu z Policją lub jakichkolwiek innych działań zakończy się skasowaniem plików. Jednakże ...

-

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

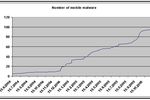

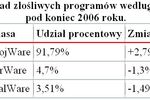

... trojanów przeznaczonych do szyfrowania danych. Programy takie zaczęły wykorzystywać profesjonalne algorytmy kryptograficzne w celu szyfrowania danych. Z klasy TrojWare duży wzrost (+125%) odnotowały ... ciężkie działo i zaczęli szyfrować pliki użytkownika, aby wymusić od ofiar okup. W 2005 roku programy takie miały ograniczoną funkcjonalność, ponieważ ...

-

![G DATA: pharming zastępuje phishing G DATA: pharming zastępuje phishing]()

G DATA: pharming zastępuje phishing

... złośliwe oprogramowanie, wykazujące znacznie większą skuteczność niż klasyczny już phishing. Rynek danych Dla zorganizowanych grup cyberprzestępców kradzież i odsprzedaż informacji jest najbardziej ... , jak i rzeczywistych serwerów. Tak przeprowadzony atak jest niewidoczny dla ofiar aż do momentu, kiedy spostrzegą brak środków na swoim koncie. ...

-

![Ataki hakerów na sektor MŚP nasilone [© Scanrail - Fotolia.com] Ataki hakerów na sektor MŚP nasilone]()

Ataki hakerów na sektor MŚP nasilone

... firm średniej wielkości z całego świata odnotowała wzrost liczby incydentów związanych z naruszeniem bezpieczeństwa, 40% padło ofiarą naruszenia bezpieczeństwa danych, a 75% uważa, że poważny wyciek danych mógłby spowodować całkowite załamanie ich działalności. W tegorocznym, trzecim już z kolei, raporcie „The Security Paradox” porównano koszty ...

-

![Wirus GpCode wraca Wirus GpCode wraca]()

Wirus GpCode wraca

... i żąda pieniędzy za przywrócenie zablokowanych danych. Szanse na odzyskanie danych zaszyfrowanych przez nową wersję GpCode'a (.bn ... ofiar – ze 120 do 125 dolarów. Jak rozpoznać infekcję? Pierwszym symptomem infekcji jest pojawienie się na ekranie okna Notatnika z poniższym komunikatem: W tym momencie istnieje jeszcze szansa na uratowanie danych ...

-

![Przestępstwa gospodarcze - raport 2011 Przestępstwa gospodarcze - raport 2011]()

Przestępstwa gospodarcze - raport 2011

... 2011 r. zarówno w Polsce jak i globalnie cyberprzestępstwa (typowymi przykładami są rozpowszechnianie wirusów, nielegalne pobieranie plików, phishing i pharming oraz kradzież danych osobowych np. danych dotyczących kont bankowych i kart kredytowych) znalazły się w grupie czterech najczęściej raportowanych przez firmy przestępstw. 37% polskich firm ...

-

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm]()

Ataki DoS i botnety najgroźniejsze dla firm

... można kupić za niewygórowaną cenę 500$, można zaobserwować ogromną skalę tego problemu oraz potrzebę implementacji profilaktycznej ochrony w celu zabezpieczenia krytycznych danych”. Według badania za najgroźniejszy typ ataków, których przedsiębiorstwa doświadczyły w ciągu ostatnich dwóch lat, uznano SQL injection. Ponad jedna trzecia badanych ...

-

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT]()

Fortinet - ataki APT

... niż by się wydawało. Ich celem jest zniszczenie lub kradzież poufnych danych dyplomatycznych czy tajemnic handlowych, zarobek, a nierzadko wszystkie trzy czynniki jednocześnie. W związku z ... organizowane przez rządy państw, mające na celu uszkodzenie lub kradzież poufnych danych. Jedną z cech szczególnych tych ataków jest fakt, że są one trudne do ...

-

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013]()

ESET: zagrożenia internetowe XI 2013

... Bitcoinach. Eksperci zwracają uwagę, że złośliwy program infekuje komputery swoich ofiar po uruchomieniu aplikacji, która rzekomo ma dawać możliwość aktywacji ... nie wystarczy, by odzyskać dostęp do danych. Jedynym skutecznym rozwiązaniem jest wówczas skorzystanie z aktualnej kopii zapasowej danych. 1. Win32/Bundpil Pozycja w poprzednim rankingu: 1 ...

-

![Polskie kobiety - rozrzutne, ale bez długów [© Ruslan Solntsev - Fotolia.com] Polskie kobiety - rozrzutne, ale bez długów]()

Polskie kobiety - rozrzutne, ale bez długów

... . Kobiety są winne mniej Średnie zadłużenie konsumenta notowane w bazie danych Krajowego Rejestru Długów to około 7 tysięcy złotych. W przypadku kobiet-dłużniczek jest ... ogółem. Najbardziej zadłużona kobieta, której zobowiązania zostały zanotowane w bazie danych Krajowego Rejestru Długów pochodzi z województwa zachodniopomorskiego, ma 51 lat i ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

ESET: zagrożenia internetowe V 2014

... infekcji: 1.01% Win32/Dorkbot to robak rozprzestrzeniający się za pomocą wymiennych nośników danych. Zawiera backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda ... kolejnym celem cyberprzestępców, za pośrednictwem którego wyłudzają oni okup od swoich ofiar. Jak ustrzec się przed zagrożeniami typu ransomware? Kamil Sadkowski ...

-

![Cyberprzestępcy kradną dane w e-sklepach Cyberprzestępcy kradną dane w e-sklepach]()

Cyberprzestępcy kradną dane w e-sklepach

... powodem strat poniesionych przez firmy na skutek incydentu naruszenia bezpieczeństwa. Sektor usług finansowych wykazuje bardziej pozytywne i proaktywne podejście do zabezpieczania danych finansowych: 64% takich organizacji przyznało, że „podejmuje wszelkie niezbędne wysiłki, aby stosowane środki ochrony przed kradzieżą były aktualne”. Ponadto, 52 ...

-

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich]()

Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich

... został zhakowany w 2011 roku. Cyberprzestępcy uzyskali wtedy dostęp do bazy danych, która zawierała dane kart kredytowych, skróty haseł, adresy e-mail, ... Gamigo poinformował na początku marca użytkowników o włamaniu do bazy danych serwisu i możliwej kradzieży haseł, adresów mailowych i innych danych. Zalecił również zmianę hasła do konta. 5. Big ...

-

![Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl]()

Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl

... jednocześnie jego większe bezpieczeństwo w przestrzeni publicznej. Dotyczy to również ochrony danych osobowych. Zatem edukujmy! – dodaje Inspektor Anna Kuźnia. Przedstawiciele BIK i Policji ... edukacyjnej akcji wskazującej m.in. możliwości zabezpieczenia się przed kradzieżą danych osobowych oraz zastrzegania zagubionego dowodu osobistego, również poza ...

-

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą]()

Banki nie powinny się spodziewać, że hakerzy odpuszczą

... cyberbezpieczeństwa Deloitte w Polsce. Głównym celem przestępców jest kradzież środków finansowych oraz kradzież tożsamości umożliwiająca im m.in. zaciąganie kredytów przy użyciu danych ofiary, jak i pranie pieniędzy. Aby dostać się do środków finansowych hakerzy najczęściej wykorzystują różne kombinacje tzw. inżynierii społecznej (np. SPAM ...

-

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników]()

Cyberprzestępcy szukają pracowników

... rozwój sektora RaaS (Ransomware-as-a-service) sprawia, że zarabiać pieniądze na szyfrowaniu cudzych danych może obecnie niemal każdy. Okazuje się również, że chętnych na "fuchę" ... o pseudonimie Tox. Wątpliwości moralne wynikające z szyfrowania cudzych danych skwitował on krótko: "Oczywiście, że żal mi ofiar, ale nie jest tak źle: twój dzień będzie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kliknąłeś w szkodliwy link? Jak zminimalizować skutki ataku phishingowego? [© adrian_ilie825 - Fotolia.com] Kliknąłeś w szkodliwy link? Jak zminimalizować skutki ataku phishingowego?](https://s3.egospodarka.pl/grafika2/phishing/Kliknales-w-szkodliwy-link-Jak-zminimalizowac-skutki-ataku-phishingowego-254699-150x100crop.jpg)

![Handel i usługi a kopiowanie kart płatniczych [© denphumi - Fotolia.com] Handel i usługi a kopiowanie kart płatniczych](https://s3.egospodarka.pl/grafika/karty-platnicze/Handel-i-uslugi-a-kopiowanie-kart-platniczych-iQjz5k.jpg)

![Cyberprzestępczość bez granic [© smex - Fotolia.com] Cyberprzestępczość bez granic](https://s3.egospodarka.pl/grafika2/malware/Cyberprzestepczosc-bez-granic-134410-150x100crop.jpg)

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/male-i-srednie-przedsiebiorstwa/Male-firmy-a-bezpieczenstwo-IT-140348-150x100crop.jpg)

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Polacy-o-cyberbezpieczenstwie-bankow-207003-150x100crop.jpg)

![Polska spada w Indeksie Wolności Człowieka [© GoodIdeas - Fotolia.com] Polska spada w Indeksie Wolności Człowieka](https://s3.egospodarka.pl/grafika2/Human-Freedom-Index/Polska-spada-w-Indeksie-Wolnosci-Czlowieka-217653-150x100crop.jpg)

![Ransomware, czyli 1 mld USD zysku rocznie [© Florian Roth - Fotolia.com] Ransomware, czyli 1 mld USD zysku rocznie](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-czyli-1-mld-USD-zysku-rocznie-223672-150x100crop.jpg)

![Fałszywe linki i vishing, czyli nietypowe ataki hakerskie [© pixabay.com] Fałszywe linki i vishing, czyli nietypowe ataki hakerskie](https://s3.egospodarka.pl/grafika2/vishing/Falszywe-linki-i-vishing-czyli-nietypowe-ataki-hakerskie-248395-150x100crop.jpg)

![Atak ransomware: płacić okup czy nie płacić? [© Andrey Popov - Fotolia.com] Atak ransomware: płacić okup czy nie płacić?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Atak-ransomware-placic-okup-czy-nie-placic-255394-150x100crop.jpg)

![Pandora ofiarą cyberataku - dane osobowe klientów zagrożone [© wygenerowane przez AI] Pandora ofiarą cyberataku - dane osobowe klientów zagrożone](https://s3.egospodarka.pl/grafika2/cyberataki/Pandora-ofiara-cyberataku-dane-osobowe-klientow-zagrozone-268127-150x100crop.png)

![Quishing w Polsce: jak fałszywe kody QR wyłudzają dane użytkowników smartfonów [© wygenerowane przez AI] Quishing w Polsce: jak fałszywe kody QR wyłudzają dane użytkowników smartfonów](https://s3.egospodarka.pl/grafika2/quishing/Quishing-w-Polsce-jak-falszywe-kody-QR-wyludzaja-dane-uzytkownikow-smartfonow-269040-150x100crop.png)

![Nie bądź "klientem" z przymusu [© stoupa - Fotolia.com] Nie bądź "klientem" z przymusu](https://s3.egospodarka.pl/grafika/wirusy/Nie-badz-klientem-z-przymusu-MBuPgy.jpg)

![Ataki hakerów na sektor MŚP nasilone [© Scanrail - Fotolia.com] Ataki hakerów na sektor MŚP nasilone](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ataki-hakerow-na-sektor-MSP-nasilone-apURW9.jpg)

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![Polskie kobiety - rozrzutne, ale bez długów [© Ruslan Solntsev - Fotolia.com] Polskie kobiety - rozrzutne, ale bez długów](https://s3.egospodarka.pl/grafika2/zadluzenie-polskich-gospodarstw-domowych/Polskie-kobiety-rozrzutne-ale-bez-dlugow-133508-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich](https://s3.egospodarka.pl/grafika2/Steam/Steam-Xbox-Live-i-PlayStation-Network-5-najwiekszych-atakow-hakerskich-159478-150x100crop.jpg)

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Banki-nie-powinny-sie-spodziewac-ze-hakerzy-odpuszcza-174717-150x100crop.jpg)

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników](https://s3.egospodarka.pl/grafika2/ransomware/Cyberprzestepcy-szukaja-pracownikow-177255-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)