G DATA: pharming zastępuje phishing

2008-05-03 03:00

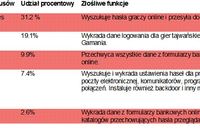

Najpopularniejsze progamy spyware © fot. mat. prasowe

G DATA Software opublikowała raport "Nowe metody kradzieży danych", przedstawiający metody i taktyki stosowane w przynoszącej milionowe zyski działalności cyberzłodziei. Według Ralfa Bezmüllera, Dyrektora G DATA Security Labs, przestępcy atakują dziś głównie poprzez pharming i złośliwe oprogramowanie, wykazujące znacznie większą skuteczność niż klasyczny już phishing.

Przeczytaj także: Phishing: groźne ataki we Włoszech

Rynek danychDla zorganizowanych grup cyberprzestępców kradzież i odsprzedaż informacji jest najbardziej opłacalnym modelem biznesowym. Działając od lat, nie ograniczają się już tylko do danych z obszaru bankowości internetowej.

„Wielu użytkowników wciąż nie docenia wartości informacji osobistych. Tymczasem nie ma aplikacji, która nie mogłaby zostać użyta niewłaściwie lub zamieniona na pieniądze. Ceny się tu wahają i zależą od jakości danych. Bazy zawierające kilkaset megabajtów nieposortowanych informacji osobistych pojawiają się na czarnym rynku już w cenie 60 euro. Mogą one zawierać dane dostępowe do kont pocztowych, serwisu Paypal czy też bankowości internetowej” – powiedział Ralf Benzmüller, Dyrektor G DATA Security Labs.

Phishing – klasyka i nowe metody

Z czasem można zaobserwować zmiany w metodach wykorzystywanych przez złodziei danych. Klasyczne maile phishingowe, są już niejako dinozaurami tego typu działalności, stanowiącymi tylko jej ułamek. Wciąż jednak pojawiają się, kusząc ofiary do zalogowania się sfałszowanych witrynach.

Skuteczne oprogramowanie ochronne oraz szeroka edukacja na temat phishingu przynoszą dobre efekty, zmuszając przestępców do przyjmowania nowych taktyk. Dzisiaj większość ataków phishingowych wykorzystuje konie trojańskie. Te specjalne programy często są „jednorazowe” – są zaprojektowane do jednokrotnego użycia, po czym ulegają autozniszczeniu po udanej transmisji danych.

Ostrożnie z logowaniem

Inteligentny malware jak warianty Bancos czy Nurech służą do przeprowadzania ataków typu pharming manipulując zawartością witryn i umieszczając w nich własne pola, lub nawet całe strony. Wpisane w nie dane przesyłane są zarówno do przestępców, jak i rzeczywistych serwerów. Tak przeprowadzony atak jest niewidoczny dla ofiar aż do momentu, kiedy spostrzegą brak środków na swoim koncie.

Przeczytaj także:

![Phishing - kradzież danych w Internecie Phishing - kradzież danych w Internecie]() Phishing - kradzież danych w Internecie

Phishing - kradzież danych w Internecie

Phishing - kradzież danych w Internecie

Phishing - kradzież danych w Internecie

oprac. : Regina Anam / eGospodarka.pl

![Największe zagrożenia w internecie według Polaków: phishing, kradzież tożsamości i dezinformacja [© wygenerowane przez AI] Największe zagrożenia w internecie według Polaków: phishing, kradzież tożsamości i dezinformacja](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najwieksze-zagrozenia-w-internecie-wedlug-Polakow-phishing-kradziez-tozsamosci-i-dezinformacja-269148-150x100crop.jpg)

![Nowe fortele oszustów w sieci. Metody na "konkurs córki" i "likwidowany sklep" zyskują na sile [© wygenerowane przez AI] Nowe fortele oszustów w sieci. Metody na "konkurs córki" i "likwidowany sklep" zyskują na sile](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Nowe-fortele-oszustow-w-sieci-Metody-na-konkurs-corki-i-likwidowany-sklep-zyskuja-na-sile-268632-150x100crop.png)

![Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem? [© StockSnap z Pixabay] Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem?](https://s3.egospodarka.pl/grafika2/Spotify/Cyberprzestepcy-kradna-konta-na-Spotify-Jak-rozpoznac-problem-265670-150x100crop.jpg)

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Kradziez-danych-osobowych-pomysly-hakerow-sie-nie-koncza-263965-150x100crop.jpg)

![Sposobów na wyłudzenie danych osobowych przybywa [© ra2 studio - Fotolia.com] Sposobów na wyłudzenie danych osobowych przybywa](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Sposobow-na-wyludzenie-danych-osobowych-przybywa-248713-150x100crop.jpg)

![Fałszywe linki i vishing, czyli nietypowe ataki hakerskie [© pixabay.com] Fałszywe linki i vishing, czyli nietypowe ataki hakerskie](https://s3.egospodarka.pl/grafika2/vishing/Falszywe-linki-i-vishing-czyli-nietypowe-ataki-hakerskie-248395-150x100crop.jpg)

![Jak cyberprzestępcy kradną dane kart płatniczych? [© pixabay.com] Jak cyberprzestępcy kradną dane kart płatniczych?](https://s3.egospodarka.pl/grafika2/karty-platnicze/Jak-cyberprzestepcy-kradna-dane-kart-platniczych-246333-150x100crop.jpg)

![Stacje radiowe I-III: RMF FM liderem [© Scanrail - Fotolia.com] Stacje radiowe I-III: RMF FM liderem](https://s3.egospodarka.pl/grafika/Radio-Track/Stacje-radiowe-I-III-RMF-FM-liderem-apURW9.jpg)

![Nielegalna muzyka u 58% Amerykanów [© Scanrail - Fotolia.com] Nielegalna muzyka u 58% Amerykanów](https://s3.egospodarka.pl/grafika/nielegalna-muzyka/Nielegalna-muzyka-u-58-Amerykanow-apURW9.jpg)

![Jak pokolenie Z zmienia zakupy online? [© pexels] Jak pokolenie Z zmienia zakupy online?](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Jak-pokolenie-Z-zmienia-zakupy-online-270836-150x100crop.jpg)

![AI a produktywność i relacje pracowników: zaskakujące wyniki badania [© pexels] AI a produktywność i relacje pracowników: zaskakujące wyniki badania](https://s3.egospodarka.pl/grafika2/HR/AI-a-produktywnosc-i-relacje-pracownikow-zaskakujace-wyniki-badania-270817-150x100crop.jpg)

![Streaming VOD zmienia układ sił na rynku reklamy wideo [© pexels] Streaming VOD zmienia układ sił na rynku reklamy wideo](https://s3.egospodarka.pl/grafika2/reklama/Streaming-VOD-zmienia-uklad-sil-na-rynku-reklamy-wideo-270815-150x100crop.jpg)

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?](https://s3.egospodarka.pl/grafika2/ChatGPT/Shadow-AI-ukryte-zagrozenie-Dlaczego-niekontrolowane-narzedzia-moga-kosztowac-miliony-270811-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)