-

![Polacy a bezpieczne zakupy w Internecie Polacy a bezpieczne zakupy w Internecie]()

Polacy a bezpieczne zakupy w Internecie

... do Internetu staje się w Polsce coraz prostszy. Z komputera i Internetu korzystamy nie tylko w domu i pracy, ale coraz częściej w czasie wolnym, korzystając z laptopów i Internetu mobilnego. Z danych GUS wynika, że już prawie 70% gospodarstw domowych ma stały dostęp do Internetu. Do ... został opisany szerzej w dalszej części raportu, w której znajduje ...

-

![Jak poinformować ZUS o chęci pozostania w OFE [© sepy - Fotolia.com] Jak poinformować ZUS o chęci pozostania w OFE]()

Jak poinformować ZUS o chęci pozostania w OFE

... wypełnić odręcznie lub skorzystać z , dzięki któremu można oświadczenie wypełnić na monitorze komputera, a następnie od razu je wydrukować. W całości przez internet ... Wypełnienie oświadczenia o chęci dalszego przekazywania części składki emerytalne do OFE powinno zająć maksymalnie dwie, trzy minuty. W części pierwszej oświadczenia należy podać dane ...

-

![Monitor EIZO 4K FlexScan EV3237 Monitor EIZO 4K FlexScan EV3237]()

Monitor EIZO 4K FlexScan EV3237

... , na przykład podzielenie ekranu na dwie, trzy, a nawet cztery części. Wyświetlanie obrazów w naturalnej rozdzielczości 3840 x 2160 przy częstotliwości 60 ... do jednego komputera PC. EIZO Monitor Configurator pozwala administratorom kontrolować zdalnie ustawienia wszystkich monitorów FlexScan EV podpiętych przez USB. Wśród możliwych do ...

-

![Citroen Grand C4 Picasso 2.0 BlueHDi Exclusive AT to auto kompletne Citroen Grand C4 Picasso 2.0 BlueHDi Exclusive AT to auto kompletne]()

Citroen Grand C4 Picasso 2.0 BlueHDi Exclusive AT to auto kompletne

... wygląda wręcz futurystycznie. Przednią część karoserii tworzą światła LED do jazdy dziennej wkomponowane między chromowane listwy, pod którymi znalazły się jeszcze ... materiały użyte do jego wykończenia są miękkie i przyjemne w dotyku. Centralne miejsce na jego szczycie zajmuje 12-calowy ekran, który pełni funkcję zegarów i komputera pokładowego. ...

-

![Sprzedaż środków trwałych bez paragonu z kasy fiskalnej w 2015 r. [© ganko - Fotolia.com] Sprzedaż środków trwałych bez paragonu z kasy fiskalnej w 2015 r.]()

Sprzedaż środków trwałych bez paragonu z kasy fiskalnej w 2015 r.

... oraz części do aparatów i urządzeń do operowania dźwiękiem i obrazem, anten (PKWiU ex 26 i ex 27.90) oraz sprzętu fotograficznego, z wyłączeniem części i akcesoriów do sprzętu ... ewidencjonowania przy zastosowaniu kas rejestrującej. Podatnik planuje sprzedaż osobie fizycznej komputera (będącego środkiem trwałym) za cenę wynoszącą 5.000 zł. Sprzedaż ta ...

-

![Mercedes Benz Sprinter 316 CDI - dostawczakiem w XXI wiek [© Adam Gieras] Mercedes Benz Sprinter 316 CDI - dostawczakiem w XXI wiek]()

Mercedes Benz Sprinter 316 CDI - dostawczakiem w XXI wiek

... są w gładziki do obsługi komputera pokładowego oraz ... części. Istna lekkomyślność, ale podobny poziom fantazji miało Renault, które podobnie umieściło ową listwę w Masterze. Sama jazda jest przyjemna, wygodna i nad wyraz dynamiczna jak na blaszaka. Silnik sprzężony z dziewięciostopniowym automatem pracuje płynnie i z chęcią wyrywa nadwozie do ...

-

![Optymalizacja internetowej kampanii reklamowej [© Minerva Studio - Fotolia.com] Optymalizacja internetowej kampanii reklamowej]()

Optymalizacja internetowej kampanii reklamowej

... model hybrydowy, gdzie opłata za emisje składa się z części za wyświetlenie reklamy (CPM) i z części za pożądaną akcję. Przykładowo bank może płacić ... wyświetlanych bannerów jednemu użytkownikowi. [2] Krótkie informacje zapisywane na dysku twardym komputera, wykorzystywane do rozpoznawania użytkowników serwisów internetowych. Zwykle przyjmuje się, że ...

Tematy: -

![Najpopularniejsze wirusy II 2006 Najpopularniejsze wirusy II 2006]()

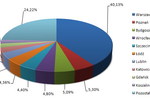

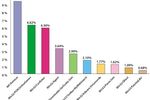

Najpopularniejsze wirusy II 2006

... się Banker.BYJ, który rozprzestrzenia się w załącznikach wiadomości email, za pomocą Internetu oraz ftp. Odpowiada za wykradanie poufnych danych z zainfekowanego komputera, przesyłając je następnie do osób trzecich na inny serwer.

-

![Szkodliwe programy w Polsce X 2009 Szkodliwe programy w Polsce X 2009]()

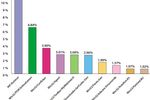

Szkodliwe programy w Polsce X 2009

... do usunięcia go z komputera ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

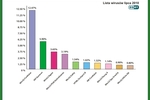

Kaspersky Lab: szkodliwe programy IV 2010

... lub zaciemniony i rozbity na kilka części. Gdy w przeglądarce zostanie otwarta zainfekowana strona, części składowe exploita zostaną pobrane w odpowiedniej kolejności ... W dalszej części rankingu omówimy szczegółowo szybki wzrost exploita CVE-2010-0806. Warto również wspomnieć o powolnym, ale konsekwentnym awansie wirusa Virut.ce do pierwszej ...

-

![Podatek od darowizn a wychowanie dzieci [© anna - Fotolia.com] Podatek od darowizn a wychowanie dzieci]()

Podatek od darowizn a wychowanie dzieci

... wobec osoby niepełnosprawnej może polegać w całości lub w części na osobistych staraniach o utrzymanie bądź o wychowanie ... do chwili osiągnięcia przez dziecko zdolności samodzielnego utrzymania się. Jeżeli możliwości rodziców, pozwalają na przekazanie synowi pewnej kwoty ponad zwykłe środki służące utrzymaniu, a przeznaczone na zakup np. komputera ...

-

![Zalany telefon. Co robić, gdy tonie smartfon? [© mindelio - Fotolia.com] Zalany telefon. Co robić, gdy tonie smartfon?]()

Zalany telefon. Co robić, gdy tonie smartfon?

... jego integralnej części) i przekazanie go w ręce specjalisty. Najpierw demontaż Naprawę rozpoczyna się od demontażu obudowy oraz rozłożenia smartfona na części ... Niewskazane są również samodzielne suszenie oraz próby podłączenia zawilgoconego smartfona do ładowarki lub komputera. Finalny koszt naprawy po zalaniu jest uzależniony od liczby ...

-

![Cyfrowy wellbeing: czym jest i czy umiemy o niego zadbać? [© pixabay.com] Cyfrowy wellbeing: czym jest i czy umiemy o niego zadbać?]()

Cyfrowy wellbeing: czym jest i czy umiemy o niego zadbać?

... Digital wellbeing to termin, który coraz częściej przebija się do powszechnej świadomości. O cyfrowej równowadze – a więc umiejętności korzystania z technologii w sposób, który ... Choć aż 49% przedstawicieli branży IT mówi, że próbuje ograniczać wykorzystanie komputera czy smartfona w czasie prywatnym, to jednak identyczny odsetek przyznaje, że ...

-

![Duńczycy wolą e-banki [© stoupa - Fotolia.com] Duńczycy wolą e-banki]()

Duńczycy wolą e-banki

... aż 1,9 mln Duńczyków posiada dostęp do swojego konta z komputera domowego. To aż pięciokrotnie więcej, niż przed 4 laty. Popularność tego typu usług jest ogromna – wszak Danię zamieszkuje zaledwie 5,4 mln osób. Główne czynniki wpływające na powszechność e-bankowości w Danii to masowy dostęp do ...

Tematy: e-bankowość, bankowość elektroniczna -

![Przestępstwa komputerowe [© Scanrail - Fotolia.com] Przestępstwa komputerowe]()

Przestępstwa komputerowe

... Forensics – dziedziny obejmującej analizę i dostarczanie dowodów przestępstw popełnianych z użyciem komputera. Dzięki tego typu usługom możliwe jest np. skuteczne zwalczanie ... wiadomość pocztowa była dowodem na to, że włączenie przeglądarki Internet Explorer do systemu operacyjnego Windows było świadomą decyzją zarządu Microsoft Corporation mającą na ...

-

![Amerykańscy seniorzy nie mogą żyć bez sieci [© Minerva Studio - Fotolia.com] Amerykańscy seniorzy nie mogą żyć bez sieci]()

Amerykańscy seniorzy nie mogą żyć bez sieci

... do sklepów online. Główne pola sieciowej aktywności amerykańskich seniorów to kontakt z rodziną, wyszukiwanie informacji dotyczących zdrowia i ubezpieczeń oraz inwestowanie online. Z komputera ...

-

![ESET: lista wirusów XII 2008 ESET: lista wirusów XII 2008]()

ESET: lista wirusów XII 2008

... się tym samym łatwym celem ataków Win32/Conficker. Czym skutkuje zainfekowanie komputera tym robakiem? Zaraz po zagnieżdżeniu się w systemie Conficker dezaktywuje zaporę systemu ... OnLineGames, wykradające loginy oraz hasła graczy sieciowych MMORPG, wyjątkowo trudny do usunięcia adware Virtumonde wyświetlający denerwujące reklamy oraz robaka ...

-

![ESET: zagrożenia internetowe VII 2010 ESET: zagrożenia internetowe VII 2010]()

ESET: zagrożenia internetowe VII 2010

... tym idzie liczba infekcji spowodowanych przez znany niemal każdemu użytkownikowi komputera robak Conficker. Warto przypomnieć, że Conficker pozostaje na szczycie ... przypuszczają, że najprawdopodobniej przyczyną jest wakacyjne roztargnienie i mniej restrykcyjne podejście użytkowników do bezpieczeństwa swoich komputerów. Conficker króluje na listach ...

-

![Aparat Panasonic LUMIX DMC-GF2 Aparat Panasonic LUMIX DMC-GF2]()

Aparat Panasonic LUMIX DMC-GF2

... ustawiania ostrości można wykonać powiększenie części obrazu, wybierając ... do łatwego porządkowania zdjęć i filmów, a także program SILKYPIX® Developer Studio 3.1 SE do wywoływania plików RAW i Super LoiLoScope (wersja testowa). PHOTOfunSTUDIO 6.0 HD umożliwia sortowanie i organizowanie nie tylko nowych, ale także zapisanych na dysku twardym komputera ...

-

![Bezpieczne konto na Facebooku Bezpieczne konto na Facebooku]()

Bezpieczne konto na Facebooku

... na numer Waszej komórki. Jeśli więc niepożądana osoba nie ma dostępu do Waszego komputera albo telefonu komórkowego, nie ‘ukradnie’ Wam konta (angielski termin to ‘facejacking’, ... z serwisem Facebook (jeśli tylko będzie to możliwe) i zabezpieczy Was przed narzędziami do kradnięcia haseł, jak np. Firesheep. W sekcji Login notifications wybierz, czy ...

-

![Ochrona danych osobowych - jak nie złamać prawa? [© maxsim - Fotolia.com] Ochrona danych osobowych - jak nie złamać prawa?]()

Ochrona danych osobowych - jak nie złamać prawa?

... do zidentyfikowania osoby fizycznej. Chodzi zatem o informacje, na podstawie których bezpośrednio lub pośrednio można ustalić tożsamość danej osoby fizycznej. Przykładowo, mogą to być: adres mailowy zawierający w sobie nazwisko danej osoby, NIP, adres IP komputera ...

-

![Zachowania konsumentów w sieci. Kto, jak i kiedy kupuje? [© Andrey Popov - Fotolia.com] Zachowania konsumentów w sieci. Kto, jak i kiedy kupuje?]()

Zachowania konsumentów w sieci. Kto, jak i kiedy kupuje?

... dni powszednie i w godzinach, w których najczęściej powinien być w pracy (8-17). Najczęściej używa do tego laptopa i płaci przelewem elektronicznym. Zrealizowane przez home.pl badanie „ ... kredytową (24 proc.). Zdecydowana większość internetowych klientów korzysta podczas zakupów w sieci z komputera lub laptopa (63 proc. wskazań). Mniej popularne są ...

-

![Kogo dotyka wykluczenie cyfrowe? [© Teodor Lazarev - Fotolia.com] Kogo dotyka wykluczenie cyfrowe?]()

Kogo dotyka wykluczenie cyfrowe?

... do internetu uważany jest właściwie za standard, ciągle istnieje spora rzesza osób, dla których ... – Ciekawe, że w ocenie młodych barierą w korzystaniu z internetu przez osoby starsze jest brak wystarczających umiejętności obsługi komputera, tabletu czy smartfona (wskazało tak ponad 40 proc. respondentów), gdyż sami seniorzy znacznie rzadziej wymienili ...

-

![Spółka nie zawsze płaci podatek od otrzymanej pożyczki [© ESCALA - Fotolia.com] Spółka nie zawsze płaci podatek od otrzymanej pożyczki]()

Spółka nie zawsze płaci podatek od otrzymanej pożyczki

... samą. Potocznie bardzo często natomiast błędnie używamy terminu „pożyczenia” zamiast „użyczenia” (np. samochodu, telefonu, komputera itd.). W dalszej części artykułu skupimy się na kodeksowej definicji pożyczki i to w stosunku do środków pieniężnych, jako że to te najczęściej występują w obrocie gospodarczym. Podatek od pożyczki Umowa pożyczki ...

-

![Cyberprzestępczość omija zabezpieczenia. Oto najpopularniejsze cyberataki [© Mikko Lemola - Fotolia.com] Cyberprzestępczość omija zabezpieczenia. Oto najpopularniejsze cyberataki]()

Cyberprzestępczość omija zabezpieczenia. Oto najpopularniejsze cyberataki

... ataków w sposób szczególny gustuje cyberprzestępczość? Oto kluczowe z nich: Ransomware, a więc atak polegający na żądaniu okupu w zamian za odblokowanie dostępu do zasobów komputera, już w 2016 roku zdołał zyskać miano epidemii online. Jego popularność najwyraźniej jednak nie maleje - w ciągu ostatniego roku hakerzy chętniej sięgali ...

-

![Kto ma obowiązek rejestracji i opłacania odbiornika radiowego w leasingowanym samochodzie? Wyrok NSA [© pixabay.com] Kto ma obowiązek rejestracji i opłacania odbiornika radiowego w leasingowanym samochodzie? Wyrok NSA]()

Kto ma obowiązek rejestracji i opłacania odbiornika radiowego w leasingowanym samochodzie? Wyrok NSA

... radiowe w samochodach będących przedmiotem postępowania są częścią komputera pokładowego, w związku z czym nie mogą być od niego odłączone. W ustawie brak definicji legalnej radioodbiornika, przez co należy odwołać się do części ogólnej Kodeksu cywilnego, regulującej pojęcie rzeczy i jej części składowych. 17 maja 2019 Naczelny Sąd Administracyjny ...

-

![Najpopularniejsze wirusy - VIII 2003 Najpopularniejsze wirusy - VIII 2003]()

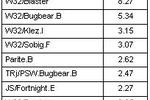

Najpopularniejsze wirusy - VIII 2003

... głównie w związku z wielkimi możliwościami masowego rozsyłania się tego wirusa jako spam zakażonego z komputera), to Blaster właśnie spowodował najwięcej infekcji. Wśród cech, które wyjaśniają ... je zaatakować. Gdy robak natrafi na komputer, stara się dostać do systemu przez port 135 i spowodować przepełnienie bufora. Rozprzestrzenianie poprzez ...

Tematy: wirusy -

![Marzenie gracza Marzenie gracza]()

Marzenie gracza

... z każdym kupującym, całodobowe wsparcie techniczne, a nawet wliczone w cenę wycieczki do fabryki sprzętu. Nabywcy komputera z linii ALC otrzymają też darmowe gry, chromowane akcesoria ... Pracę układów graficznych koordynuje technologia "Video Array", która dzieli ekran na dwie części. Każda z kart odpowiada za tworzenie obrazu dla połowy ekranu. ...

-

![Dziecko bezpieczne w Sieci? [© stoupa - Fotolia.com] Dziecko bezpieczne w Sieci?]()

Dziecko bezpieczne w Sieci?

... części projektu jest oddanie w ręce dzieci „Sieciaka” – desktopowego ludzika, wirtualnego przyjaciela, który po zainstalowaniu na komputerze dziecka, będzie zawsze dostępny na pulpicie komputera ... dzieci mogą wymieniać na nagrody w sklepie internetowym, np. pliki muzyczne, czy dzwonki do telefonów. Zadania konkursowe polegają np. na odszukaniu ikonek ...

-

![Komputer na patyku [© violetkaipa - Fotolia.com] Komputer na patyku]()

Komputer na patyku

... wszystkie dane pozostają zapisane na urządzeniu. Dostęp do nietypowej pamięci USB został zabezpieczony 256-bitowym hasłem, które użytkownik podaje podczas każdego logowania z poziomu urządzenia. Jedynym ograniczeniem jest oczywiście konieczność podłączenia COS Pro do dowolnego komputera z wyjściem USB. W sprzedaży pojawią się wersje o pojemności ...

-

![Mobilny informator Stock Market Reporter Mobilny informator Stock Market Reporter]()

Mobilny informator Stock Market Reporter

... komputera, ani nawet połączenia internetowego. Prawdopodobnie bazuje na tej samej sieci, której używają służby ratunkowe i która jest znana ze swojej niezawodności i mocnego sygnału. Stock Market Reporter wyświetla w górnej części ...

-

![Stacja SSD SanDisk uSSD 5000 Stacja SSD SanDisk uSSD 5000]()

Stacja SSD SanDisk uSSD 5000

... od 2 GB do 8GB. Produkt SSD firmy SanDisk został wyposażony w technologię MLC (multi-level cell), która podwaja pojemność pamięci, fizycznie zajmując tyle samo miejsca, co w przypadku technologii SLC (single-level cell). Stacje uSSD 5000 o wymiarach 27 mm x 38 mm nie posiadają ruchomych części i korzystają ...

-

![Telefonia internetowa VoIP: usługi ważniejsze niż cena [© Minerva Studio - Fotolia.com] Telefonia internetowa VoIP: usługi ważniejsze niż cena]()

Telefonia internetowa VoIP: usługi ważniejsze niż cena

... do internetu w dowolnym miejscu - w hotelu czy kawiarence internetowej. Telefonia internetowa pozwala na znaczne oszczędności na połączeniach realizowanych z komputera czy telefonu VoIP do sieci klasycznych (stacjonarnych lub komórkowych). Dostęp do ... traktowane jak rozmowa lokalna, niezależnie z której części Polski takie połączenie jest wykonywane. ...

-

![ESET: lista wirusów I 2009 ESET: lista wirusów I 2009]()

ESET: lista wirusów I 2009

... .GetCodec.Gen, które po zmodyfikowaniu plików audio na komputerze swojej ofiary wyświetla komunikat o braku niezbędnego do odtworzenia danego utworu kodeka. Zgoda na pobranie pliku skutkuje zainfekowaniem komputera koniem trojańskim. Serca milionów internautów wkrótce opanuje walentynkowa gorączka, na którą twórcy złośliwych aplikacji tylko ...

-

![Komputer Lenovo ThinkCentre M58/M58p Komputer Lenovo ThinkCentre M58/M58p]()

Komputer Lenovo ThinkCentre M58/M58p

... procesory Intel Core 2 Duo E8x00 lub Core 2 Quad Q9xx0. W konstrukcji komputera ThinkCentre M58 zastosowano chipset Intel Q45 z ICH10-DO. Ponadto modele M58/M58p posiadają ... od kwietnia 2009 r., która umożliwia nadzór nad hasłami użytkownika, administratora, do BIOSu i do dysku twardego. Ponadto użytkownik może zablokować lub odblokować porty USB i ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak poinformować ZUS o chęci pozostania w OFE [© sepy - Fotolia.com] Jak poinformować ZUS o chęci pozostania w OFE](https://s3.egospodarka.pl/grafika2/zmiany-w-OFE/Jak-poinformowac-ZUS-o-checi-pozostania-w-OFE-135597-150x100crop.jpg)

![Sprzedaż środków trwałych bez paragonu z kasy fiskalnej w 2015 r. [© ganko - Fotolia.com] Sprzedaż środków trwałych bez paragonu z kasy fiskalnej w 2015 r.](https://s3.egospodarka.pl/grafika2/kasa-fiskalna/Sprzedaz-srodkow-trwalych-bez-paragonu-z-kasy-fiskalnej-w-2015-r-150705-150x100crop.jpg)

![Mercedes Benz Sprinter 316 CDI - dostawczakiem w XXI wiek [© Adam Gieras] Mercedes Benz Sprinter 316 CDI - dostawczakiem w XXI wiek](https://s3.egospodarka.pl/grafika2/Mercedes-Benz-Sprinter/Mercedes-Benz-Sprinter-316-CDI-dostawczakiem-w-XXI-wiek-213006-150x100crop.jpg)

![Optymalizacja internetowej kampanii reklamowej [© Minerva Studio - Fotolia.com] Optymalizacja internetowej kampanii reklamowej](https://s3.egospodarka.pl/grafika//Optymalizacja-internetowej-kampanii-reklamowej-iG7AEZ.jpg)

![Podatek od darowizn a wychowanie dzieci [© anna - Fotolia.com] Podatek od darowizn a wychowanie dzieci](https://s3.egospodarka.pl/grafika/podatek-od-spadkow-i-darowizn/Podatek-od-darowizn-a-wychowanie-dzieci-skVsXY.jpg)

![Zalany telefon. Co robić, gdy tonie smartfon? [© mindelio - Fotolia.com] Zalany telefon. Co robić, gdy tonie smartfon?](https://s3.egospodarka.pl/grafika2/smartfony/Zalany-telefon-Co-robic-gdy-tonie-smartfon-202211-150x100crop.jpg)

![Cyfrowy wellbeing: czym jest i czy umiemy o niego zadbać? [© pixabay.com] Cyfrowy wellbeing: czym jest i czy umiemy o niego zadbać?](https://s3.egospodarka.pl/grafika2/work-life-balance/Cyfrowy-wellbeing-czym-jest-i-czy-umiemy-o-niego-zadbac-254285-150x100crop.jpg)

![Duńczycy wolą e-banki [© stoupa - Fotolia.com] Duńczycy wolą e-banki](https://s3.egospodarka.pl/grafika/e-bankowosc/Dunczycy-wola-e-banki-MBuPgy.jpg)

![Przestępstwa komputerowe [© Scanrail - Fotolia.com] Przestępstwa komputerowe](https://s3.egospodarka.pl/grafika/przestepstwa-komputerowe/Przestepstwa-komputerowe-apURW9.jpg)

![Amerykańscy seniorzy nie mogą żyć bez sieci [© Minerva Studio - Fotolia.com] Amerykańscy seniorzy nie mogą żyć bez sieci](https://s3.egospodarka.pl/grafika/seniorzy/Amerykanscy-seniorzy-nie-moga-zyc-bez-sieci-iG7AEZ.jpg)

![Ochrona danych osobowych - jak nie złamać prawa? [© maxsim - Fotolia.com] Ochrona danych osobowych - jak nie złamać prawa?](https://s3.egospodarka.pl/grafika2/ochrona-danych/Ochrona-danych-osobowych-jak-nie-zlamac-prawa-175304-150x100crop.jpg)

![Zachowania konsumentów w sieci. Kto, jak i kiedy kupuje? [© Andrey Popov - Fotolia.com] Zachowania konsumentów w sieci. Kto, jak i kiedy kupuje?](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Zachowania-konsumentow-w-sieci-Kto-jak-i-kiedy-kupuje-191228-150x100crop.jpg)

![Kogo dotyka wykluczenie cyfrowe? [© Teodor Lazarev - Fotolia.com] Kogo dotyka wykluczenie cyfrowe?](https://s3.egospodarka.pl/grafika2/wykluczenie-cyfrowe/Kogo-dotyka-wykluczenie-cyfrowe-206239-150x100crop.jpg)

![Spółka nie zawsze płaci podatek od otrzymanej pożyczki [© ESCALA - Fotolia.com] Spółka nie zawsze płaci podatek od otrzymanej pożyczki](https://s3.egospodarka.pl/grafika2/pozyczki/Spolka-nie-zawsze-placi-podatek-od-otrzymanej-pozyczki-206293-150x100crop.jpg)

![Cyberprzestępczość omija zabezpieczenia. Oto najpopularniejsze cyberataki [© Mikko Lemola - Fotolia.com] Cyberprzestępczość omija zabezpieczenia. Oto najpopularniejsze cyberataki](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Cyberprzestepczosc-omija-zabezpieczenia-Oto-najpopularniejsze-cyberataki-227614-150x100crop.jpg)

![Kto ma obowiązek rejestracji i opłacania odbiornika radiowego w leasingowanym samochodzie? Wyrok NSA [© pixabay.com] Kto ma obowiązek rejestracji i opłacania odbiornika radiowego w leasingowanym samochodzie? Wyrok NSA](https://s3.egospodarka.pl/grafika2/rejestracja-odbiornika/Kto-ma-obowiazek-rejestracji-i-oplacania-odbiornika-radiowego-w-leasingowanym-samochodzie-Wyrok-NSA-249714-150x100crop.jpg)

![Dziecko bezpieczne w Sieci? [© stoupa - Fotolia.com] Dziecko bezpieczne w Sieci?](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Dziecko-bezpieczne-w-Sieci-MBuPgy.jpg)

![Komputer na patyku [© violetkaipa - Fotolia.com] Komputer na patyku](https://s3.egospodarka.pl/grafika/pamiec-USB/Komputer-na-patyku-SdaIr2.jpg)

![Telefonia internetowa VoIP: usługi ważniejsze niż cena [© Minerva Studio - Fotolia.com] Telefonia internetowa VoIP: usługi ważniejsze niż cena](https://s3.egospodarka.pl/grafika/voip/Telefonia-internetowa-VoIP-uslugi-wazniejsze-niz-cena-iG7AEZ.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)