Exploity atakują: Java na celowniku

2011-08-19 11:07

Przeczytaj także: Kaspersky Lab: szkodliwe programy IV 2010

Pytanie brzmi: dlaczego Java? Zastanawiałem się nad tym przez pewien czas, jednak odpowiedź nasunęła się po wysłuchaniu głównej prezentacji na konferencji SOURCE. To takie oczywiste! Przecież exploity Javy są najlepszym sposobem obejścia zabezpieczeń systemu operacyjnego.fot. mat. prasowe

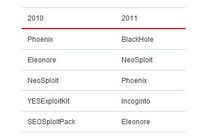

W tym przypadku jeden obrazek może wyrazić więcej niż tysiąc słów

W tym przypadku jeden obrazek może wyrazić więcej niż tysiąc słów

2011

Jak wygląda sytuacja w bieżącym roku? Czy coś się zmieniło? Niektóre rzeczy z pewnością – mianowicie najpopularniejsze zestawy exploitów w pierwszej połowie roku

fot. mat. prasowe

Pojawiło się dwóch nowych graczy: BlackHole oraz Incognito. Zobaczmy, jakie są ich cele.

BlackHole:

- CVE-2010-1885 HCP

- CVE-2010-1423 Java Deployment Toolkit insufficient argument validation

- CVE-2010-0886 Java Unspecified vulnerability in the Java Deployment Toolkit component in Oracle Java SE

- CVE-2010-0842 Java JRE MixerSequencer Invalid Array Index Remote Code Execution Vulnerability

- CVE-2010-0840 Java trusted Methods Chaining Remote Code Execution Vulnerability

- CVE-2009-1671 Java buffer overflows in the Deployment Toolkit ActiveX control in deploytk.dll

- CVE-2009-0927 Adobe Reader Collab GetIcon

- CVE-2008-2992 Adobe Reader util.printf

- CVE-2007-5659 Adobe Reader CollectEmailInfo

- CVE-2006-0003 IE MDAC

Przeczytaj także:

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?]() Jakie aplikacje podatne na ataki hakerskie?

Jakie aplikacje podatne na ataki hakerskie?

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg) Jakie aplikacje podatne na ataki hakerskie?

Jakie aplikacje podatne na ataki hakerskie?

oprac. : Kamila Urbańska / eGospodarka.pl

Więcej na ten temat:

szkodliwe programy, exploity, cyberprzestępcy, złośliwe oprogramowanie, zagrożenia internetowe

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/8-na-10-firm-deklaruje-gotowosc-na-ransomware-Tyle-teorii-a-praktyka-252607-150x100crop.jpg)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa](https://s3.egospodarka.pl/grafika2/Linux/Wirus-Linux-BackDoor-Fgt-1-hakerzy-atakuja-Linuxa-147272-150x100crop.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)