Exploity atakują: Java na celowniku

2011-08-19 11:07

Analiza luk w zabezpieczeniach wykorzystywanych przez te zestawy exploitów pozwoli określić główny w © fot. mat. prasowe

Przeczytaj także: Kaspersky Lab: szkodliwe programy IV 2010

Najbardziej interesującym obszarem badań jest jednak sposób wykorzystywania i cele aktualnych exploitów.2010

Aby mieć pewną perspektywę, zacznijmy od przeanalizowania sytuacji z 2010 roku. W zeszłym roku do najpopularniejszych zestawów exploitów należały:

- Phoenix

- Eleonore

- Neosploit

- YESExploitKit

- SEOSploitPack

fot. mat. prasowe

Analiza luk w zabezpieczeniach wykorzystywanych przez te zestawy exploitów pozwoli określić główny w

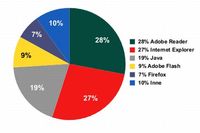

Analiza luk w zabezpieczeniach wykorzystywanych przez te zestawy exploitów pozwoli określić główny wektor ataków:

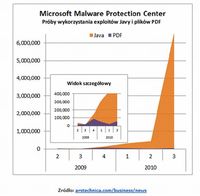

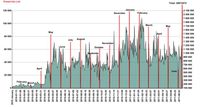

Obraz, jaki wyłania się, nie jest statyczny, ale dynamiczny. W ciągu niecałego roku luki w Javie zdołały awansować na 3 miejsce. W 2010 roku celem 40% wszystkich nowych exploitów zawartych w zestawach z pierwszej piątki była Java. Według Dana Guido, mojego kolegi z laboratorium antywirusowego, 11 na 15 najpopularniejszych zestawów exploitów zawierało co najmniej jeden exploit Javy, a 7 - więcej niż jeden.Porównajmy te informacje z innymi danymi. Według Microsoft Malware Protection Center, w zeszłym roku miał miejsce okres szczytowy pod względem liczby prób wykorzystania luk w Javie

fot. mat. prasowe

Microsoft Malware Protection Center Próby wykorzystania exploitów Javy i plików PDF

Microsoft Malware Protection Center Próby wykorzystania exploitów Javy i plików PDF

fot. mat. prasowe

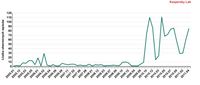

Nasze dane wskazują na podobną sytuację. Wykres pokazuje liczbę stworzonych sygnatur związanych z Ja

Nasze dane wskazują na podobną sytuację. Wykres pokazuje liczbę stworzonych sygnatur związanych z Javą w odpowiedzi na wykryte zagrożenia tego typu

fot. mat. prasowe

Próby wykorzystania takich luk zostały wykryte również w systemach naszych klientów

Próby wykorzystania takich luk zostały wykryte również w systemach naszych klientów

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg) Jakie aplikacje podatne na ataki hakerskie?

Jakie aplikacje podatne na ataki hakerskie?

oprac. : Kamila Urbańska / eGospodarka.pl

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/8-na-10-firm-deklaruje-gotowosc-na-ransomware-Tyle-teorii-a-praktyka-252607-150x100crop.jpg)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa](https://s3.egospodarka.pl/grafika2/Linux/Wirus-Linux-BackDoor-Fgt-1-hakerzy-atakuja-Linuxa-147272-150x100crop.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)