Exploity atakują: Java na celowniku

2011-08-19 11:07

Długość życia zestawu exploitów jest bardzo krótka. Niektóre z nich cieszyły się kiedyś dużą popularnością i potrafiły zainfekować tysiące użytkowników, ale teraz nie są już używane. Bardziej interesujący jest jednak fakt, że niektóre stare zestawy, wyposażone w nowe exploity, przeżywają swój "comeback" i można je ... Przejdź do artykułu ›

fot. mat. prasowe

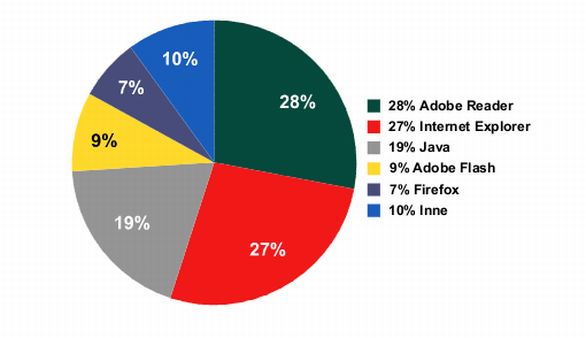

Analiza luk w zabezpieczeniach wykorzystywanych przez te zestawy exploitów pozwoli określić główny w Analiza luk w zabezpieczeniach wykorzystywanych przez te zestawy exploitów pozwoli określić główny wektor ataków:

![Niedocenianie pracowników zabija zaangażowanie w pracę [© pexels] Niedocenianie pracowników zabija zaangażowanie w pracę](https://s3.egospodarka.pl/grafika2/rynek-pracy/Niedocenianie-pracownikow-zabija-zaangazowanie-w-prace-271055-150x100crop.jpg)

![Badania internetu Gemius/PBI II 2026 [© pexels] Badania internetu Gemius/PBI II 2026](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-II-2026-271031-150x100crop.jpg)

![Bezdomność zwierząt w Polsce, czyli jak wydać 335 mln zł i nie pomóc [© pexels] Bezdomność zwierząt w Polsce, czyli jak wydać 335 mln zł i nie pomóc](https://s3.egospodarka.pl/grafika2/ustawa-o-ochronie-zwierzat/Bezdomnosc-zwierzat-w-Polsce-czyli-jak-wydac-335-mln-zl-i-nie-pomoc-271023-150x100crop.jpg)

![Bez feedbacku i doceniania trudno o satysfakcję z pracy [© pexels] Bez feedbacku i doceniania trudno o satysfakcję z pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Bez-feedbacku-i-doceniania-trudno-o-satysfakcje-z-pracy-271025-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![SENT obejmie odzież i obuwie. Nowe obowiązki dla branży retail i e-commerce [© pexels] SENT obejmie odzież i obuwie. Nowe obowiązki dla branży retail i e-commerce](https://s3.egospodarka.pl/grafika2/SENT/SENT-obejmie-odziez-i-obuwie-Nowe-obowiazki-dla-branzy-retail-i-e-commerce-271059-150x100crop.jpg)

![Czy samozatrudniony może wziąć urlop? Praktyczny poradnik dla prowadzących JDG [© wygenerowane przez AI] Czy samozatrudniony może wziąć urlop? Praktyczny poradnik dla prowadzących JDG](https://s3.egospodarka.pl/grafika2/umowa-B2B/Czy-samozatrudniony-moze-wziac-urlop-Praktyczny-poradnik-dla-prowadzacych-JDG-271054-150x100crop.jpg)

![Czy można zamienić się miejscami w samolocie? Sprawdź, co warto wiedzieć [© wygenerowane przez AI] Czy można zamienić się miejscami w samolocie? Sprawdź, co warto wiedzieć](https://s3.egospodarka.pl/grafika2/podroz-samolotem/Czy-mozna-zamienic-sie-miejscami-w-samolocie-Sprawdz-co-warto-wiedziec-271043-150x100crop.jpg)

![Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki [© wygenerowane przez AI] Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki](https://s3.egospodarka.pl/grafika2/podatki-w-firmie/Kalendarz-ksiegowy-na-marzec-2026-Najwazniejsze-daty-i-obowiazki-271045-150x100crop.jpg)