Szkodliwe programy mobilne 2010

2011-05-26 10:58

Przeczytaj także: Szkodliwe programy mobilne 2013

J2ME

Od czasu publikacji poprzedniego raportu dotyczącego ewolucji mobilnego szkodliwego oprogramowania zauważyliśmy, że twórcy wirusów atakują J2ME częściej niż jakąkolwiek inną platformę. Przeważająca większość zagrożeń stworzonych dla J2ME to trojany SMS. Jednak ich podstawowe funkcje oraz sposoby infekcji nie uległy większym zmianom, dlatego zamiast omawiać ten rodzaj zagrożeń przyjrzyjmy się bliżej przykładowemu szkodnikowi, który atakuje platformę J2ME w celu kradzieży danych wykorzystywania przez użytkowników do logowania się do popularnych rosyjskich portali społecznościowych.

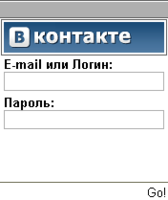

Trojan-PSW.J2ME.Vkonpass.a

W maju 2010 r. pojawił się szkodliwy program, który próbował kraść loginy i hasła użytkowników dla rosyjskiego portalu społecznościowego VKontake. Zagrożenie to zostało stworzone dla platformy J2ME, która aż do niedawna była infekowana wyłącznie przez trojany SMS. Wcześniej żadne inne zagrożenia nie próbowały kraść loginów ani haseł do portali społecznościowych.

Kaspersky Lab wykrył tego szkodnika jako Trojan-PSW.J2ME.Vkonpass.a w czasie gdy jego celem było umożliwianie dostępu do portalu VKontakte. Po uruchomieniu się trojana na ekranie urządzenia mobilnego pojawiało się okno proszące użytkownika o wprowadzenie loginu i hasła do portalu społecznościowego, rzekomo w celu uzyskania dostępu do strony głównej.

Jeżeli użytkownik wprowadził swoje dane uwierzytelniające, szkodliwy program próbował wysyłać je za pośrednictwem protokołu SMTP na adres email cyberprzestępcy. Jeżeli próba wysłania danych nie powiodła się, użytkownikowi wyświetlał się komunikat “connection error”; z kolei jeżeli powiodła się, pojawiała się strona “Error 401”.

Co nas czeka?

W roku 2011 zagrożenia mobilne ewoluują w następujący sposób:

- Trojany SMS. Niestety, jak na razie nic nie wskazuje na to, że liczba trojanów SMS zmniejszy się. W niektórych państwach odpowiednie prawo wciąż zawiera luki, w efekcie czego cyberprzestępcy nadal wykorzystują krótkie numery z pełną anonimowością.

- Liczba zagrożeń atakujących Androida. Platforma ta zyskuje coraz większą popularność wśród użytkowników. W rezultacie zwiększy się zainteresowanie Androidem wśród cyberprzestępców.

- Zwiększy się liczba luk wykrywanych w różnych rodzajach platform dla smartfonów, a tym samym liczba wykorzystujących je ataków. Aż do niedawna nie odnotowaliśmy żadnego większego ataku wykorzystującego lukę w zabezpieczeniach. Jednak 4 sierpnia 2010 r. została wykryta luka w iOS (aktualizacja została opublikowana 11 sierpnia), która umożliwiała wykonanie dowolnego kodu w systemie. Próba otworzenia przez użytkownika specjalnie sformatowanego pliku PDF mogła spowodować przepełnienie stosu oraz wykonanie dowolnego kodu w systemie z największymi przywilejami. Czy luka ta została wykorzystana w atakach na smartfony? Nic nam na ten temat nie wiadomo.

- Zwiększy się ilość komercyjnego oprogramowania szpiegującego (spyware). Przy pomocy tego rodzaju oprogramowania można monitorować aktywność osób trzecich obejmującą na przykład szpiegostwo przemysłowe lub uzyskiwanie poufnych informacji, takich jak prywatna korespondencja.

Nie możemy też zapomnieć o tabletach – tego rodzaju urządzenia staną się wschodzącą gwiazdą 2011 roku. Urządzenia te oferują znacznie więcej niż typowe smartfony: przetwarzanie tekstu, wygodne surfowanie po Sieci oraz możliwość oglądania filmów i korzystania z gier w wysokiej rozdzielczości. Dzięki temu stanowią rynkowy hit.

Podobny trend będzie widoczny w obszarze systemów operacyjnych. Ogólnie, urządzenia będą cechowały się większą szybkością, większymi ekranami oraz wykorzystaniem takich systemów jak iOS, Android, BlackBerry itd. To oznacza, że szkodliwe oprogramowanie będzie zdolne do działania na smartfonach i tabletach.

Jest jednak jedno “ale”: tablety nie zastąpią smartfonów, a to oznacza, że większość właścicieli tabletów będzie korzystało również ze smartfonów, zwiększając tym samym liczbę potencjalnych ofiar oraz atakujących ich zagrożeń.

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg) Szkodliwe programy mobilne 2012

Szkodliwe programy mobilne 2012

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Prawa użytkowników social media [© stoupa - Fotolia.com] Prawa użytkowników social media](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Prawa-uzytkownikow-social-media-MBuPgy.jpg)

![Zwrot podatku na celowniku oszustów. Jak bezpiecznie rozliczyć PIT? [© wygenerowane przez AI] Zwrot podatku na celowniku oszustów. Jak bezpiecznie rozliczyć PIT?](https://s3.egospodarka.pl/grafika2/rozliczenie-PIT/Zwrot-podatku-na-celowniku-oszustow-Jak-bezpiecznie-rozliczyc-PIT-270763-150x100crop.png)

![Dotacje i ulgi B+R w 2026 roku: jak firmy finansują rozwój? [© pexels] Dotacje i ulgi B+R w 2026 roku: jak firmy finansują rozwój?](https://s3.egospodarka.pl/grafika2/plynnosc-finansowa/Dotacje-i-ulgi-B-R-w-2026-roku-jak-firmy-finansuja-rozwoj-270764-150x100crop.jpg)

![Wojna i inflacja ważniejsze niż klimat? Są wyniki Indeksu Zrównoważonego Rozwoju [© pexels] Wojna i inflacja ważniejsze niż klimat? Są wyniki Indeksu Zrównoważonego Rozwoju](https://s3.egospodarka.pl/grafika2/greenwashing/Wojna-i-inflacja-wazniejsze-niz-klimat-Sa-wyniki-Indeksu-Zrownowazonego-Rozwoju-270760-150x100crop.jpg)

![Miłość, pieniądze, granice. Co Polacy sądzą o finansach w związku i relacjach w biurze? [© wygenerowane przez AI] Miłość, pieniądze, granice. Co Polacy sądzą o finansach w związku i relacjach w biurze?](https://s3.egospodarka.pl/grafika2/finanse-w-zwiazku/Milosc-pieniadze-granice-Co-Polacy-sadza-o-finansach-w-zwiazku-i-relacjach-w-biurze-270765-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)