-

![Cryptojacking rządzi, a ransomware ciągle szyfruje [© twinsterphoto - Fotolia.com] Cryptojacking rządzi, a ransomware ciągle szyfruje]()

Cryptojacking rządzi, a ransomware ciągle szyfruje

... miesiąc, ale sam sposób jego dystrybucji wystarcza, aby stwierdzić, że oprogramowanie szyfrujące dane ma się całkiem dobrze. Szkodnik propagowany jest jako narzędzie ... kradną więc moc obliczeniową użytkowników, a technologiczne blogi i eksperci bezpieczeństwa IT doradzają regularne sprawdzanie, czy nasz zwalniający ostatnio komputer nie został ...

-

![5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik 5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik]()

5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik

... IT, ale każdy z zatrudnionych. Szczególnie, jeżeli nie pracuje on zza biurka, lecz z lotniska, z domu, czy kawiarni. ... a nawet przejąć jego dane czy hasła dostępu np. do bankowości online. Warto więc stosować oprogramowanie VPN (Virtual Private Network) szyfrujące ruch sieciowy. Ochronę przed atakami z wykorzystaniem złośliwego oprogramowania zapewni ...

-

![Największe cyberzagrożenia 2022 i 2023 roku wg Sophos Największe cyberzagrożenia 2022 i 2023 roku wg Sophos]()

Największe cyberzagrożenia 2022 i 2023 roku wg Sophos

... oprogramowanie ransomware oraz rosnący popyt na skradzione dane uwierzytelniające to zdaniem ekspertów Sophos ... wielkość. Dzięki nim przy stosunkowo niskim nakładzie pracy ponoszonym przez lokalne działy IT, klienci mogą skorzystać z wiedzy i doświadczenia wyspecjalizowanych zespołów – tłumaczy Grzegorz Nocoń. Zdaniem ekspertów największe ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

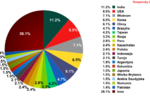

Zagrożenia internetowe III kw. 2010

... oprogramowanie, łącznie z tymi, którzy odwiedzają legalne strony. Piątą pozycję zajmuje oprogramowanie adware, które było najaktywniej rozprzestrzeniane w czterech państwach – Stanach Zjednoczonych (28%), Chinach (14%), Indiach (6%) i Wielkiej Brytanii (4%). Szkodliwe oprogramowanie ... firm z branży bezpieczeństwa IT nie zawierają ani tradycyjnych, ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... oprogramowanie. Jednakże, w Europie takie sztuczki nie działają. W przypadku próby wymuszenia – praworządny obywatel będzie kontaktował się z policją. Poza tym większość użytkowników posiada licencjonowane oprogramowanie ... w strefach domenowych w Hiszpanii (.com.es) i we Włoszech (.it). Strefa domenowa Czarnogóry – .me – wywołuje oczywiste skojarzenia ...

-

![Programy komputerowe bez licencji: polski chleb powszedni [© pichetw - Fotolia] Programy komputerowe bez licencji: polski chleb powszedni]()

Programy komputerowe bez licencji: polski chleb powszedni

... 25 proc. Dyrektorzy odpowiedzialni za środowiska IT szacują, że 15 proc. pracowników instaluje oprogramowanie w firmowej sieci bez ich wiedzy. Jednak nawet oni nie doceniają skali problemu bowiem aż 26 poc. pracowników przyznaje, że instaluje w firmowej sieci nieautoryzowane oprogramowanie. Paradoksalnie, w świetle powyższych liczb, badanie ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... urządzenia z Androidem (częściowo sprawdziło się) W 2009 roku wykryto pierwsze szkodliwe oprogramowanie dla iPhone’a oraz program spyware dla Androida. Przypuszczaliśmy, że cyberprzestępcy ... arsenałem. Incydent ten stanowił również ostrzeżenie dla branży bezpieczeństwa IT ze względu na trudności, jakie przysparzało jego odparcie. Niewykluczone ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... czy już konieczność? Odpowiedzialność spoczywająca na działach IT w firmach jest w przeważającej mierze nakierowana na skuteczne i stabilne zarządzanie urządzeniami końcowymi oraz ich odpowiednie zabezpieczanie. Do niedawna były to zestandaryzowane komputery i oprogramowanie. Postępująca konsumeryzacja IT i idący za nią trend BYOD spowodowały, że ...

-

![Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025 Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025]()

Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025

... Y wprowadziło dla swoich klientów uczestniczących w wydarzeniach firmowych sieć WiFi dla gości. Dział IT podzielił sieci tak, że sieć dla gości była wyizolowana od ... ryzyka. Zatem czy jest to programista zatrudniony w firmie czy zakupione oprogramowanie – przedsiębiorca będzie musiał przyjrzeć się procesowi tworzenia kodu źródłowego i aplikacji. 5. ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... szczegółowym opisem luki opublikowanym przez pracownika firmy z branży bezpieczeństwa IT. Pracownik ten ujawnił domenę, z której przeprowadzane były ataki, jak ... oprogramowania wykorzystywanego do wyświetlania procesu naładowania baterii. Po infekcji szkodliwe oprogramowanie łączy się z portem 777 i czeka na polecenie. Potrafi usuwać, pobierać i ...

-

![Jak DHS zhakowało samolot Jak DHS zhakowało samolot]()

Jak DHS zhakowało samolot

... można określić już jako latające systemy IT. Każdy z komponentów wykorzystanych w samolocie pasażerskim musi spełniać bardzo restrykcyjne wymogi bezpieczeństwa, zanim zostanie dopuszczony do lotu. Obowiązkowa jest regularna konserwacja, zajmująca zawsze ściśle określoną ilość roboczogodzin. Oprogramowanie sterujące kluczowymi komponentami samolotu ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... , co zdarzy się w przyszłości. W końcu jeszcze nie tak dawno temu mobilne złośliwe oprogramowanie wydawało się wymysłem science fiction. Wirusy komunikatorów internetowych W zeszłym roku jeden z głównych problemów bezpieczeństwa IT stanowiły złośliwe programy rozprzestrzeniające się za pośrednictwem klientów komunikatorów internetowych, takich jak ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

... IT w 2010 roku. Rok później możemy powiedzieć, że większość naszych prognoz sprawdziła się. Wzrost liczby ataków za pośrednictwem sieci P2P (nie myliliśmy się) Nie można nie zgodzić się ze stwierdzeniem, że sieci P2P stanowią obecnie główny kanał, za pomocą którego szkodliwe oprogramowanie ... może zostać wkrótce znalezione szkodliwe oprogramowanie. ...

-

![Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników]()

Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników

... . Tymczasem badanie przeprowadzone przez IDG pośród 100 światowych liderów zarządzania IT z różnych branż nie pozostawia złudzeń - aż 74 proc. organizacji ... oprogramowanie, dostarczane przez producenta na komputerach, smartfonach i tabletach. Najczęściej występuje w postaci nakładki na interfejs, kilkudniowej licencji na płatne oprogramowanie ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... i nadal stanowi poważne zagrożenie, najwyraźniej śmiejąc się w twarz specjalistom bezpieczeństwa IT, którzy wiele razy próbowali zdjąć botnety ZeuSa. Nadal działa ponad ... partnerami itd. Jednak biorąc pod uwagę metody rozprzestrzeniania stosowane przez szkodliwe oprogramowanie, mimo sporej liczby kanałów, którymi mogą zostać uzyskane przykłady ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... szkodliwe oprogramowanie, np. skrypt serwera, często działa w sposób selektywny, tak aby zaimplementować szkodliwy kod na stronach wysyłanych do użytkownika, który jest najistotniejszą osobą dla atakowanej firmy. Dzięki temu oszuści mogą ukryć atak ukierunkowany przed firmami antywirusowymi i ekspertami z dziedziny bezpieczeństwa IT. Oszuści ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok [© Florian Roth - Fotolia.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok

... , Windows 11 i Windows Server 2019. Ponadto, istnieje już złośliwe oprogramowanie botnetowe dla Linuksa, a to jeszcze bardziej rozszerza powierzchnię ataku, ... Platforma Security Fabric bazująca na siatkowej architekturze Cybersecurity Mesh Środowisko IT przedsiębiorstw staje się coraz bardziej rozproszone, zaś zespoły zajmujące się ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... cyberprzestępców szkodliwe oprogramowanie przechwytuje informacje wprowadzane przez użytkownika w sposób podobny do opisanego wyżej. Gdy użytkownik wprowadzi TAN, szkodliwe oprogramowanie ... jeżeli zaatakowany system nie był w pełni załatany. Niestety, branża bezpieczeństwa IT wie z doświadczenia, że edukacja użytkowników ma ograniczone efekty, a ...

-

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo]()

Smartphony: zadbaj o bezpieczeństwo

... te należy jednak traktować jako integralną część infrastruktury IT. Nie należy oszczędzać na rozwiązaniach bezpieczeństwa dla smartfonów, ponieważ w ten sposób można osłabić wszystkie zabezpieczenia w całej firmowej sieci komputerowej. Współczesne oprogramowanie bezpieczeństwa może kontrolować zagrożenia, a dobrze rozwinięte narzędzia zarządzania ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... nadal znajdowali się wśród nich grupy haktywistów, firmy z branży bezpieczeństwa IT, państwa walczące ze sobą przy użyciu cyberszpiegostwa, największe firmy zajmujące się ... w przyszłości. 9. Szkodliwe oprogramowanie dla systemu Mac OS Mimo głęboko zakorzenionych opinii komputery Mac nie są odporne na szkodliwe oprogramowanie. Naturalnie w porównaniu ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... roku. Zamiast potwierdzeń rezerwacji pliki załączone do takich wiadomości zawierają szkodliwe oprogramowanie (np. Trojan-PSW.Win32.Tepfer lub Backdoor.Win32.Androm.qt). W ... o wygraniu milionów dolarów. Z kolei ktoś, kto zna podstawowe zasady bezpieczeństwa IT, nigdy nie kliknąłby odsyłacza w wiadomości „pochodzącej z banku”, jak również nie ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... . Robak i wąż Na początku marca w kręgach związanych z bezpieczeństwem IT toczyły się szerokie dyskusje dotyczące kampanii cyberszpiegowskiej o nazwie Turla (zwanej również jako Snake i Uroburos). Badacze z G Data uważają, że wykorzystywane w tej kampanii szkodliwe oprogramowanie mogło zostać stworzone przez rosyjskie służby specjalne. Badanie ...

-

![Platformy e-commerce. Wybrać licencję czy SaaS? Platformy e-commerce. Wybrać licencję czy SaaS?]()

Platformy e-commerce. Wybrać licencję czy SaaS?

... odpowiedzialności związanej z utrzymaniem platformy e-commerce. Oprogramowanie na bazie zakupionej licencji to odpowiedni wybór dla firm, które dysponują własnym zapleczem IT – zarówno w ujęciu sprzętowym, jak i personalnym, a także mogą sobie pozwolić na stałe inwestycje w infrastrukturę IT. Konieczność zbudowania platformy od podstaw przekłada ...

-

![Piractwo komputerowe w UE [© Scanrail - Fotolia.com] Piractwo komputerowe w UE]()

Piractwo komputerowe w UE

... finansowe negatywnie oddziałujące na sytuację ekonomiczną lokalnych rynków i branżę IT” – powiedział Robert Holleyman, prezydent BSA. W badaniu zwraca się także ... na niezmiennym poziomie na Węgrzech. IDC szacuje, że w ciągu następnych czterech lat zostanie zainwestowanych w oprogramowanie ponad 350 milardów USD. Biorąc pod uwagę obecny rozwój rynku ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... . Było to dość nieoczekiwane: Rosja była i nadal pozostaje państwem, w którym szkodliwe oprogramowanie jest najczęściej wykrywane w ruchu pocztowym. Szkodliwe programy, które użytkownicy otrzymują za ... w przeciwieństwie do dużych korporacji, zwykle nie posiadają skutecznej ochrony IT. Wnioski Zawartość naszych skrzynek e-mail zmienia się każdego roku ...

-

![Spam w IV 2012 r. Spam w IV 2012 r.]()

Spam w IV 2012 r.

... r. z Polski pochodziło 2,1% globalnego spamu. Szkodliwe oprogramowanie w ruchu pocztowym W kwietniu szkodliwe oprogramowanie zostało wykryte w 2,8% wszystkich wiadomości e-mail, co mniej ... zawierających szkodliwe odsyłacze. Co więcej, specjaliści ds. bezpieczeństwa IT odnotowują jeszcze więcej spamu zawierającego zagrożenia skryptowe, co oznacza, ...

-

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze]()

Antywirusy G Data Business 14 już po premierze

... . Producent zapewnia, że nowe oprogramowanie wychodzi naprzeciw wszystkim najnowszym tendencjom w zakresie ochrony klientów biznesowych. Exploit Protection w połączeniu z opcjonalnym modułem Network Monitoring G DATA mają rozszerzać również funkcjonalność rozwiązań biznesowych. Dzięki nim menedżerowie IT mają możliwość uzyskania natychmiastowego ...

-

![Ile zarabia tester oprogramowania? Ile zarabia tester oprogramowania?]()

Ile zarabia tester oprogramowania?

... pensji startowej. Jeszcze bardziej optymistyczne dane podaje Michał Warda, senior IT recruitment specialist w firmie rekrutacyjnej i outsourcingowej Devire. - W ciągu ostatnich ... automatyzującego polega na pisaniu skryptów i programów, które samoczynnie sprawdzają oprogramowanie pod kątem błędów i usterek. Choć może to brzmieć skomplikowanie, Marek ...

-

![10 cyberataków na branżę lotniczą [© pixabay.com] 10 cyberataków na branżę lotniczą]()

10 cyberataków na branżę lotniczą

... przypadku lotniska Vaclava Havla zespoły IT wykryły atak na wystarczająco wczesnym etapie, w fazie eksploracyjnej, co umożliwiło szybką i skuteczną reakcję. #10 – 2021: dostawca IT w branży lotniskowej ofiarą cyberataku W marcu br., ofiarą cyberataku padła firma SITA, opracowująca oprogramowanie i rozwiązania wykorzystywane przez tysiące podmiotów ...

-

![Tradycyjna bankowość odchodzi do lamusa [© Superingo - Fotolia.com] Tradycyjna bankowość odchodzi do lamusa]()

Tradycyjna bankowość odchodzi do lamusa

... oczekują różnorodne grupy klientów – zarówno standardowi właścicieli kont w bankach handlowych, jak i zamożni inwestorzy korzystający z usług bankowości prywatnej. Nowoczesne aplikacje, oprogramowanie i platformy IT, służące różnorodnym grupom klientów instytucji finansowych, mogą zmienić w najbliższych latach obraz świata transakcji.

-

![IBM promuje system Linux w administracji [© Nmedia - Fotolia.com] IBM promuje system Linux w administracji]()

IBM promuje system Linux w administracji

... IBM jest oparta właśnie na platformie Linux. Oprogramowanie open source zmienia tradycyjne podejście do tworzenia infrastruktury IT w firmach i tworzenia oprogramowania. Systemy oparte na OSS zapewniają swobodę technologiczną i racjonalność ekonomiczną w dobieraniu takich rozwiązań IT, które najlepiej odpowiadają aktualnym potrzebom. System Linux ...

Tematy: ibm -

![Na co firmy przemysłowe tracą 1,2 mln euro rocznie? [© industrieblick - Fotolia.com] Na co firmy przemysłowe tracą 1,2 mln euro rocznie?]()

Na co firmy przemysłowe tracą 1,2 mln euro rocznie?

... przemysłowe, są systemy sterowania (ICS). Jest to połączenie technologii IT oraz OT (technologia operacyjna) z dostępnością przemysłowych sieci sterowania dla dostawców ... jak ataki ukierunkowane i oprogramowanie ransomware, największy problem dla większości organizacji nadal stanowi konwencjonalne szkodliwe oprogramowanie. Zagrożenie to znajduje się ...

-

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?]()

Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?

... (VM) i wirtualizacja stały się integralnymi składnikami sieci IT. W takim środowisku trudniej jest śledzić aplikacje, monitorować polityki i konfiguracje bezpieczeństwa. Niedostatecznie chronione maszyny wirtualne mogą być celem cyberataków i raz zainfekowane – rozprzestrzeniać złośliwe oprogramowanie w całej infrastrukturze wirtualnej. Ta sytuacja ...

Tematy: cyberataki, cyberbezpieczeństwo, ataki hakerów, cyberzagrożenia, phishing, ransomware, spyware, botnet, DDoS -

![Polska nie poprze patentów [© Syda Productions - Fotolia.com] Polska nie poprze patentów]()

Polska nie poprze patentów

... wszedł w życie z dniem 1-go listopada. Po szerokich konsultacjach z organizacjami z branży IT i Urzędem Patentowym RP, Rada Ministrów doszła do wniosku że omawiany ... na oprogramowanie i metody biznesowe". Władysław Majewski, prezes Internet Society Polska, podkreślił ekonomiczne i społeczne implikacje patentów na oprogramowanie: "Wątpliwy kompromis ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... przyszłych wersji systemu MacOS przyciągnęły uwagę nie tylko użytkowników i specjalistów IT, ale również twórców wirusów i hakerów na całym świecie. Do niedawna ... alarmów w stosunku do programu-nośnika (w tym przypadku WinRar), w przeciwnym razie legalne oprogramowanie będzie wykrywane jako złośliwe - niestety zdarza się to wielu firmom ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cryptojacking rządzi, a ransomware ciągle szyfruje [© twinsterphoto - Fotolia.com] Cryptojacking rządzi, a ransomware ciągle szyfruje](https://s3.egospodarka.pl/grafika2/kryptowaluty/Cryptojacking-rzadzi-a-ransomware-ciagle-szyfruje-210225-150x100crop.jpg)

![Programy komputerowe bez licencji: polski chleb powszedni [© pichetw - Fotolia] Programy komputerowe bez licencji: polski chleb powszedni](https://s3.egospodarka.pl/grafika2/programy-komputerowe/Programy-komputerowe-bez-licencji-polski-chleb-powszedni-176224-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok [© Florian Roth - Fotolia.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2022-rok-242091-150x100crop.jpg)

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/Smartphony-zadbaj-o-bezpieczenstwo-SdaIr2.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Piractwo komputerowe w UE [© Scanrail - Fotolia.com] Piractwo komputerowe w UE](https://s3.egospodarka.pl/grafika/piractwo-komputerowe/Piractwo-komputerowe-w-UE-apURW9.jpg)

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze](https://s3.egospodarka.pl/grafika2/programy-antywirusowe/Antywirusy-G-Data-Business-14-juz-po-premierze-173164-150x100crop.jpg)

![10 cyberataków na branżę lotniczą [© pixabay.com] 10 cyberataków na branżę lotniczą](https://s3.egospodarka.pl/grafika2/cyberataki/10-cyberatakow-na-branze-lotnicza-240511-150x100crop.jpg)

![Tradycyjna bankowość odchodzi do lamusa [© Superingo - Fotolia.com] Tradycyjna bankowość odchodzi do lamusa](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Tradycyjna-bankowosc-odchodzi-do-lamusa-134574-150x100crop.jpg)

![IBM promuje system Linux w administracji [© Nmedia - Fotolia.com] IBM promuje system Linux w administracji](https://s3.egospodarka.pl/grafika/ibm/IBM-promuje-system-Linux-w-administracji-Qq30bx.jpg)

![Na co firmy przemysłowe tracą 1,2 mln euro rocznie? [© industrieblick - Fotolia.com] Na co firmy przemysłowe tracą 1,2 mln euro rocznie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Na-co-firmy-przemyslowe-traca-1-2-mln-euro-rocznie-193516-150x100crop.jpg)

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?](https://s3.egospodarka.pl/grafika2/cyberataki/Ewolucja-cyberatakow-i-cyberbezpieczenstwa-Jak-atakujacy-i-obroncy-ucza-sie-od-siebie-nawzajem-253844-150x100crop.jpg)

![Polska nie poprze patentów [© Syda Productions - Fotolia.com] Polska nie poprze patentów](https://s3.egospodarka.pl/grafika/patenty-na-oprogramowanie/Polska-nie-poprze-patentow-d8i3B3.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)