-

![5 typowych cyberoszustw wymierzonych w nastolatki [© pixabay.com] 5 typowych cyberoszustw wymierzonych w nastolatki]()

5 typowych cyberoszustw wymierzonych w nastolatki

... wyłudzić od niego pieniądze. Nierzadko stosują bardzo krzywdzące taktyki, takie jak wmanipulowanie ofiar w udostępnianie intymnych zdjęć, które w dalszych etapach posłużą do szantażu. Grożąc opublikowaniem zdjęć, oszuści wyłudzają pieniądze i wszelkie dane, również do kont bankowych. Jak się chronić W wielu przypadkach możemy zapobiec negatywnym ...

-

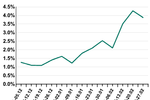

![Cyberprzestępczość 2000-2010 [© stoupa - Fotolia.com] Cyberprzestępczość 2000-2010]()

Cyberprzestępczość 2000-2010

... stron internetowych. Fałszywe strony banków, serwisów aukcyjnych i sklepów internetowych są pułapkami mającymi wyłudzać numery kart płatniczych i dane osobowe nieostrożnych ofiar. Badając najnowsze trendy w obszarze cyberprzestępczości laboratoria firmy McAfee przewidują dalszy rozwój socjotechnicznych sztuczek stosowanych przez oszustów, takich ...

-

![PandaLabs: zagrożenia internetowe I kw. 2011 PandaLabs: zagrożenia internetowe I kw. 2011]()

PandaLabs: zagrożenia internetowe I kw. 2011

... informacje udostępniane na Facebooku, przestępca zdobywał dostęp do kont e-mail swoich ofiar. Po przejęciu konta szukał danych osobistych, które mógł potem wykorzystywać ... amerykańskiej firmy z branży zabezpieczeń HBGary Federal, Aaron Barr, oświadczył, że posiada dane przywódców Anonymous. Grupa poczuła się urażona i postanowiła przepowadzić ataki ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... Roku. Tym razem większość zaatakowanych stron oferowała świąteczny wypoczynek. Wśród ofiar nie znalazł się żaden duży touroperator. Celem wszystkich tych ataków DDoS ... tematy, jak również strony, na których sprzedawane są dane osobowe posiadaczy kart. Kolejną popularną grupą ofiar ataków DDoS stanowią strony oferujące tzw. hosting typu „bullet-proof ...

-

![Kolejny atak phishingowy na Allegro Kolejny atak phishingowy na Allegro]()

Kolejny atak phishingowy na Allegro

... stanowi potencjalne zagrożenie dla poufności wielu użytkowników. Wiadomość dociera do potencjalnych ofiar ataku z adresu „powiadomeinia@allegro.pl”, co na pierwszy rzut oka ... ofiara jest przenoszona na stronę zawierającą formularz, w którym należy podać następujące dane: nazwa użytkownika Allegro, hasło do konta Allegro, adres e-mail oraz ...

-

![Wypadek drogowy: jak się zachować? [© ine-of-sight - Fotolia.com] Wypadek drogowy: jak się zachować?]()

Wypadek drogowy: jak się zachować?

... jego dalsze skutki. Ważne, by nie spowodować dodatkowych ofiar. Pamiętaj więc, aby zatrzymać się w odpowiedniej odległości od samochodów biorących udział ... zdarzenia powinien spisać oświadczenie Informacje, które powinno zawierać oświadczenie: dane osobowe uczestników kolizji, dane, dotyczące prawa jazdy osób, biorących udział w zdarzeniu, ...

-

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne]()

Złośliwe programy atakują urządzenia mobilne

... opłaty za odblokowanie urządzenia. Można albo zapłacić okup, albo wyczyścić wszystkie dane, co równa się utracie zdjęć i informacji, o ile nie utworzono wcześniej kopii ... na komputerach. Powstał też moduł Metasploit, służący do prostego wyszukiwania ofiar na zasadzie „wskaż i kliknij”. „W ataku wykorzystano lukę w komponencie JMX (Java Management ...

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

ESET: zagrożenia internetowe VIII 2013

... wiadomości SMS od banku użytkownika i automatycznie przesyła je do cyberprzestępcy. W ten oto sposób Hesperbot zdobywa najważniejsze dane, niezbędne do skutecznego wykradania pieniądze z kont bankowych swoich ofiar - jednorazowe hasła SMS. Sama infekcja, jak opisują eksperci z firmy ESET, przebiega wielotorowo. Na komputerze użytkownika uruchamiany ...

-

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014]()

Cyberprzestępczość - aresztowania II 2014

... dane do otworzenia dodatkowych kont w innych domach maklerskich. Później użyli kont ofiar do przeprowadzenia transakcji papierami wartościowymi, które były korzystne tylko dla członków spisku. Akcja ta spowodowała łączne straty ofiar ... , po czym zebrali informacje dotyczące logowania. Dane uwierzytelniające zostały później użyte do zmiany stopni ...

-

![Prudential House i przedwojenne polisy przetrwały Prudential House i przedwojenne polisy przetrwały]()

Prudential House i przedwojenne polisy przetrwały

... uwagę zasługuje jednak to, że „Prudential” publikował w prasie ogłoszenia zawierające dane finansowe (dochód, kapitał, kwota zebranych składek), dając w ten sposób dowód ... światową została przekazana do Międzynarodowej Komisji do spraw Roszczeń Ubezpieczeniowych Ofiar Holokaustu (International Commission Holokaust Era Insurance Claims - ICHEIC) dla ...

-

![Trend Micro: zagrożenia internetowe I poł. 2016 [© wsf-f - Fotolia.com] Trend Micro: zagrożenia internetowe I poł. 2016]()

Trend Micro: zagrożenia internetowe I poł. 2016

... . W pierwszej połowie roku wycieki danych miały miejsce zarówno w sektorze prywatnym, jak i publicznym. Wśród ofiar znalazły się firmy Myspace i Verizon, a także kilka szpitali i instytucji rządowych. Szkodliwe oprogramowanie atakujące ... trojanów, takich jak QAKBOT. Ten wariant szuka cennych informacji, takich jak bankowe dane uwierzytelniające, ...

-

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?]()

Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?

... co ograniczało przydatność stosowania wskaźników infekcji w celu zidentyfikowania innych ofiar. Opublikowanie online ogromnej ilości danych może mieć bezpośredni wpływ na ... powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Dane statystyczne dla 2016 roku 36% ataków finansowych jest obecnie wymierzonych w urządzenia z systemem ...

-

![Koronawirus wywołał plagę oszustw. Na co uważać? [© lina0486 - Fotolia.com] Koronawirus wywołał plagę oszustw. Na co uważać?]()

Koronawirus wywołał plagę oszustw. Na co uważać?

... CyberRescue. Najnowsze statystyki odnośnie koronawirusa wskazują na 83 045 osób zarażonych i 2 858 ofiar śmiertelnych. Jego obecność stwierdzono już w około 30 krajach. Do ... Aby ochronić się przed działalnością oszustów internetowych, którzy chcą wyłudzić nasze dane bądź pieniądze, pamiętajmy o maksymalnej ostrożności przy dokonywaniu transakcji w ...

-

![Darowizna maseczek jako koszty podatkowe czy odliczenie od dochodu? [© pixabay.com] Darowizna maseczek jako koszty podatkowe czy odliczenie od dochodu?]()

Darowizna maseczek jako koszty podatkowe czy odliczenie od dochodu?

... dane pozwalające na szczegółową identyfikację obdarowanego; 5. podatnik nie zaliczy wartości przekazanej darowizny do kosztów podatkowych w oparciu o przepis art. 16 ust. 1 pkt 14 updop, w myśl którego nie uważa się za koszty podatkowe darowizn i ofiar ... uważa się za koszty uzyskania przychodów darowizn i ofiar wszelkiego rodzaju, z wyjątkiem wpłat ...

-

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?]()

Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?

... mogą wykraść nie tylko nasze oszczędności ulokowane w kryptowalutach, ale również nasze dane. Dlatego też warto sceptycznie podchodzić do wszelkich wyjątkowo atrakcyjnych ... bezwartościowymi akcjami. Uważaj na fałszywe wiadomości Jednym ze sposobów dotarcia do ofiar jest wykorzystanie wizerunku znanych osób. Przestępcy przechwytują lub tworzą fałszywe ...

-

![Smishing i phishing - zimowa zmora użytkowników Smishing i phishing - zimowa zmora użytkowników]()

Smishing i phishing - zimowa zmora użytkowników

... są znacznie niższe ceny. Celem oszustów jest zachęcenie atrakcyjną ofertą potencjalnych ofiar do zakupu, a tym samym do przekazania im swoich danych. W odpowiedzi na ... wysyłać potencjalnym ofiarom wiadomości phishingowe i smishingowe wzywające do zapłaty za węgiel. Dane przekazane do doręczenia Sezon okołoświątecznych zakupów i wyprzedaży to również ...

-

![AI i deepfake wykorzystywane do szantaży seksualnych [© pixabay.com] AI i deepfake wykorzystywane do szantaży seksualnych]()

AI i deepfake wykorzystywane do szantaży seksualnych

... . cyberbezpieczeństwa z ESET. Amerykańskie służby ogłosiły, że otrzymują coraz więcej zgłoszeń od ofiar szantaży online, których zdjęcia lub filmy zostały przekształcone za pomocą sztucznej ... im nagrywanie osoby oglądającej pornografię. W treści takich wiadomości przytaczają dane osobowe, np. uzyskane w wyniku wcześniejszych wycieków danych, aby ...

-

![Keyloggery, aplikacje szpiegujące i malware atakują małe firmy Keyloggery, aplikacje szpiegujące i malware atakują małe firmy]()

Keyloggery, aplikacje szpiegujące i malware atakują małe firmy

... hakerzy próbują omijać stosowane przez firmy zabezpieczenia antyspamowe. Specjaliści z Sophos ostrzegają, że polujący na dane coraz częściej eksperymentują z nowymi sposobami na zainfekowanie komputerów ofiar lub przekierowanie adresatów fałszywych wiadomości na specjalnie spreparowane strony internetowe. Z badanych przez zespół Sophos przypadków ...

-

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą]()

Kradzież danych osobowych: pomysły hakerów się nie kończą

... najbardziej popularnych sposobów kradzieży danych osobowych? Do jakich celów służą hakerom przejęte dane osobowe? Jakie działania najczęściej podejmują osoby, które doświadczyły wyłudzenia ... również instalują złośliwe oprogramowanie na komputerach i urządzeniach mobilnych swoich ofiar, aby przejąć nad nimi zdalną kontrolę. Świetnym miejscem do ataku ...

-

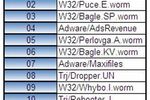

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... bardziej ograniczały się do określonych obszarów geograficznych. Na przykład, trojany kradnące dane dotyczące gier online oraz robaki z funkcjonalnością wirusa będą prawdopodobnie przeważały ... zainfekowany plik na takim serwerze, aby ofiarą infekcji padły tysiące ofiar. Strony, które rozprzestrzeniały robaki Viking oraz Fujack, były stronami ...

-

![Zagrożenia internetowe IV-VI 2008 Zagrożenia internetowe IV-VI 2008]()

Zagrożenia internetowe IV-VI 2008

... użytkowników. Dla cyberprzestępców oznacza to olbrzymią liczbę potencjalnych ofiar. Gdyby udało się wykraść po 100 dolarów zaledwie od 1% tych osób, mielibyśmy do czynienia z kwotą rzędu 44 milionów dolarów. Przy czym dane te są tylko szacunkowe – w rzeczywistości ofiar może być znacznie więcej, a straty poważniejsze.

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... sama: tak, i to dużo! Cyberprzestępców nie interesują szczegóły życia swoich ofiar, saldo ich rachunków bankowych, informacje dotyczące ich komputerów PC, ... prawie każdy e-mail pochodzący z tych popularnych stron internetowych, łącznie z tymi zawierającymi Twoje dane finansowe, jest oszustwem. NIGDY nie klikaj takich e-maili – jeżeli nasz wątpliwości ...

-

![NKUP-y a refakturowanie kosztów [© FikMik - Fotolia.com] NKUP-y a refakturowanie kosztów]()

NKUP-y a refakturowanie kosztów

... działania podmiotu gospodarczego, mające na celu kształtowanie popytu na dane towary, usługi lub markę, poprzez zachęcenie jak największej liczby potencjalnych ... . W myśl tego przepisu nie uważa się za koszty uzyskania przychodów: darowizn i ofiar wszelkiego rodzaju, z wyjątkiem dokonywanych między spółkami tworzącymi podatkową grupę kapitałową, a ...

-

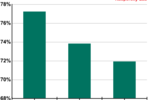

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... e-mail i wykorzystywania ich do rozprzestrzeniania się instaluje na komputerach ofiar inne szkodliwe programy. Są to głównie trojany downloadery próbujące uzyskać ... dane użytkowników. Pozostałe dwa programy w rankingu nie kwalifikują się do żadnej z wymienionych wyżej grup. Jest to Trojan-Ransom.Win32.PornoBlocker.efo, który wyłącza komputery ofiar ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... z sierpnia 2007 roku. We wszystkich przeanalizowanych przez nas incydentach osoby atakujące wykorzystały infrastrukturę zhakowanych serwerów, aby przenieść dane z komputerów ofiar (w niektórych przypadkach były to setki megabajtów). Duqu i Stuxnet stanowią najwyższy poziom zaawansowania w dziedzinie broni cybernetycznej i zapowiadają początek ...

-

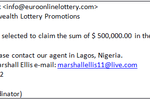

![Fałszywe loterie online Fałszywe loterie online]()

Fałszywe loterie online

... do artykułów opisujących tego rodzaju oszustwo online z konkretnymi przykładami, a nawet wypowiedziami ofiar. Między słowami Usługa Google Translate ułatwiła życie oszustom ... wszystkie informacje. Korzystaj z wyszukiwarek, aby znaleźć nazwę loterii oraz dane dotyczące nadawców. Wśród wyników wyszukiwania możesz znaleźć szczegółowe komentarze. I na ...

-

![Ewolucja spamu IV-VI 2012 Ewolucja spamu IV-VI 2012]()

Ewolucja spamu IV-VI 2012

... uwagę na szczegóły. Dlatego nawet słaba imitacja strony może zwabić wiele ofiar. Warto pamiętać, że poważne firmy nie wysyłają potwierdzeń w formie archiwum ZIP. Ponadto ... systemu e-płatności, na której użytkownik jest proszony o podanie loginu i hasła. Dane podawane na takiej stronie są wysyłane cyberprzestępcom. Robaki pocztowe nadal znajdują ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... 130 470 rubli. W załączeniu skan potwierdzenia wpłaty. Proszę sprawdzić, czy dane są poprawne, ponieważ płatność nie przeszła za pierwszym razem. Proszę ... wszystkich użytkowników Internetu na świecie. Naturalnie, przy tak dużej liczbie potencjalnych ofiar cyberprzestępcy tworzący botnety muszą być zainteresowani rozszerzeniem swoich sieci ...

-

![Cyberprzestępczość - kolejne aresztowania Cyberprzestępczość - kolejne aresztowania]()

Cyberprzestępczość - kolejne aresztowania

... systemów bankowości online czołowych banków rosyjskich w celu przechwycenia numerów telefonu ofiar, ich loginów i haseł. Następnie zdołał uzyskać kopię kart SIM swoich ofiar od operatora telefonii komórkowej i stworzyć potwierdzenia SMS-owe z banku. Chociaż oszust zdobył dane dotyczące 5 000 osób, liczba skutecznych prób kradzieży gotówki była ...

-

![Boże Narodzenie: czas na spear phishing [© Ivelin Radkov - Fotolia.com] Boże Narodzenie: czas na spear phishing]()

Boże Narodzenie: czas na spear phishing

... wiarygodna, więc nieświadomi zagrożeń użytkownicy stają się łatwym celem. Zamiast do milionów ofiar, cyberprzestępcy wysyłają e-maile do nielicznej grupy odbiorców. Jaki chronić ... albo dziwny ciąg znaków świadczą o tym, że jest fałszywa), prawidłowe dane teleadresowe i link prowadzący tylko do strony szyfrowanej certyfikatem SSL (a więc takiej, ...

-

![Nietrafiony prezent czyli narzędzie cyberprzestępcy [© Andrey Armyagov - Fotolia.com] Nietrafiony prezent czyli narzędzie cyberprzestępcy]()

Nietrafiony prezent czyli narzędzie cyberprzestępcy

... to badanie pokazuje, że całkowitą rekompensatę strat otrzymało jedynie 56% respondentów. 16% ofiar mogło liczyć jedynie na częściowy zwrot utraconych pieniędzy, a 28% nie ... tak powinieneś zachować ostrożność. Możesz rzeczywiście odzyskać wszystkie swoje pieniądze – chociaż dane sugerują, że dzieje się tak tylko w połowie przypadków – jednak nikt nie ...

-

![KRUS policzył wypadki przy pracy w gospodarstwie rolnym [© Gabriele Rohde - Fotolia.com.jpg] KRUS policzył wypadki przy pracy w gospodarstwie rolnym]()

KRUS policzył wypadki przy pracy w gospodarstwie rolnym

... w ruchu” – 17 osób (o dwie więcej niż w 2014), „upadek osób” – 15 ofiar, „pochwycenie i uderzanie przez ruchome części maszyn i urządzeń” – 11 śmiertelnych przypadków. ... . Nie było województwa, w którym życia w 2015 roku nie straciłby żaden rolnik – dane komentuje dr Filip Przydróżny, Dyrektor Biura Ubezpieczeń Osobowych Concordii Ubezpieczenia. ...

-

![Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida]()

Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida

... Android, wykorzystując do tego Google AdSense, jedną z najbardziej popularnych w Internecie sieci reklamowych. Przestępcy kradli informacje odnośnie kont bankowych oraz dane osobiste ofiar, w tym historię połączeń oraz ich kontakty. Proceder był możliwy za sprawą błędu w przeglądarce Chrome dla Androida. Luka została już usunięta ...

-

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r. [© mkitina4 - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.]()

Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.

... nie straciły ransomware i cryptojacking. Znaczący wzrost liczby eksploitów i ruchu szyfrowanego Dane zebrane przez Fortinet wskazują, że u schyłku minionego roku jedną firmę ... dowodzi, że cyberprzestępcy nieustannie pracują nad nowymi sposobami dotarcia do swoich ofiar. Statystyki wskazują również na wzrostową tendencję, jeżeli chodzi o udział ruchu ...

-

![5 technik stosowanych przez cyberprzestępców 5 technik stosowanych przez cyberprzestępców]()

5 technik stosowanych przez cyberprzestępców

... celu ataków. W tym wypadku oszuści przeprowadzają szczegółowe rozeznanie na temat swoich ofiar i poświęcają czas na poznanie ich organizacji, znajomych lub zainteresowań, aby zwiększyć ... również do cryptojackingu. Jak się chronić? Przede wszystkim należy zmienić domyślne dane dostępu, czyli loginy i hasła do routera oraz takich urządzeń jak smart TV ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 typowych cyberoszustw wymierzonych w nastolatki [© pixabay.com] 5 typowych cyberoszustw wymierzonych w nastolatki](https://s3.egospodarka.pl/grafika2/dzieci-w-sieci/5-typowych-cyberoszustw-wymierzonych-w-nastolatki-238289-150x100crop.jpg)

![Cyberprzestępczość 2000-2010 [© stoupa - Fotolia.com] Cyberprzestępczość 2000-2010](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Cyberprzestepczosc-2000-2010-MBuPgy.jpg)

![Wypadek drogowy: jak się zachować? [© ine-of-sight - Fotolia.com] Wypadek drogowy: jak się zachować?](https://s3.egospodarka.pl/grafika2/wypadek-drogowy/Wypadek-drogowy-jak-sie-zachowac-110121-150x100crop.jpg)

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-programy-atakuja-urzadzenia-mobilne-122665-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-II-2014-133874-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe I poł. 2016 [© wsf-f - Fotolia.com] Trend Micro: zagrożenia internetowe I poł. 2016](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-pol-2016-180580-150x100crop.jpg)

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Lab-podsumowuje-2016-rok-Co-nas-nekalo-185725-150x100crop.jpg)

![Koronawirus wywołał plagę oszustw. Na co uważać? [© lina0486 - Fotolia.com] Koronawirus wywołał plagę oszustw. Na co uważać?](https://s3.egospodarka.pl/grafika2/koronawirus/Koronawirus-wywolal-plage-oszustw-Na-co-uwazac-227479-150x100crop.jpg)

![Darowizna maseczek jako koszty podatkowe czy odliczenie od dochodu? [© pixabay.com] Darowizna maseczek jako koszty podatkowe czy odliczenie od dochodu?](https://s3.egospodarka.pl/grafika2/Covid-19/Darowizna-maseczek-jako-koszty-podatkowe-czy-odliczenie-od-dochodu-236356-150x100crop.jpg)

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?](https://s3.egospodarka.pl/grafika2/inwestowanie-w-kryptowaluty/Inwestowanie-w-kryptowaluty-jak-chronic-sie-przed-oszustwami-243198-150x100crop.jpg)

![AI i deepfake wykorzystywane do szantaży seksualnych [© pixabay.com] AI i deepfake wykorzystywane do szantaży seksualnych](https://s3.egospodarka.pl/grafika2/AI/AI-i-deepfake-wykorzystywane-do-szantazy-seksualnych-253510-150x100crop.jpg)

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Kradziez-danych-osobowych-pomysly-hakerow-sie-nie-koncza-263965-150x100crop.jpg)

![NKUP-y a refakturowanie kosztów [© FikMik - Fotolia.com] NKUP-y a refakturowanie kosztów](https://s3.egospodarka.pl/grafika/koszty-uzyskania-przychodu/NKUP-y-a-refakturowanie-kosztow-ZKDwv5.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Boże Narodzenie: czas na spear phishing [© Ivelin Radkov - Fotolia.com] Boże Narodzenie: czas na spear phishing](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Boze-Narodzenie-czas-na-spear-phishing-148198-150x100crop.jpg)

![Nietrafiony prezent czyli narzędzie cyberprzestępcy [© Andrey Armyagov - Fotolia.com] Nietrafiony prezent czyli narzędzie cyberprzestępcy](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Nietrafiony-prezent-czyli-narzedzie-cyberprzestepcy-149389-150x100crop.jpg)

![KRUS policzył wypadki przy pracy w gospodarstwie rolnym [© Gabriele Rohde - Fotolia.com.jpg] KRUS policzył wypadki przy pracy w gospodarstwie rolnym](https://s3.egospodarka.pl/grafika2/wypadek-w-pracy/KRUS-policzyl-wypadki-przy-pracy-w-gospodarstwie-rolnym-171235-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r. [© mkitina4 - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-IV-kw-2017-r-203951-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![COVID-19 i AI zmieniły branżę IT na zawsze [© wygenerowane przez AI] COVID-19 i AI zmieniły branżę IT na zawsze](https://s3.egospodarka.pl/grafika2/branza-IT/COVID-19-i-AI-zmienily-branze-IT-na-zawsze-270037-150x100crop.jpg)

![Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad? [© Wojciech Krzemiński] Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad?](https://s3.egospodarka.pl/grafika2/Mercedes-Benz-E-300-de-4MATIC-Kombi/Mercedes-Benz-E-300-de-4MATIC-Kombi-Hybryda-plug-in-313-KM-i-90-km-na-pradzie-Czy-to-kombi-bez-wad-269933-150x100crop.jpg)

![Empatyczny lider czy system wsparcia? Co chroni pracowników przed wypaleniem zawodowym? [© pexels] Empatyczny lider czy system wsparcia? Co chroni pracowników przed wypaleniem zawodowym?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Empatyczny-lider-czy-system-wsparcia-Co-chroni-pracownikow-przed-wypaleniem-zawodowym-270068-150x100crop.jpg)

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)