-

![Botnet Flashfake infekuje Mac OS X Botnet Flashfake infekuje Mac OS X]()

Botnet Flashfake infekuje Mac OS X

... narzędzie usuwające szkodliwy program FlashFake z zarażonych Maków. W celu zainfekowania komputerów ofiar stojący za botnetem cyberprzestępcy instalowali trojana Flashfake, który przeniknął ... oprogramowanie – potrafiące kraść poufne informacje, takie jak hasła czy dane dotyczące kart kredytowych – i zainstalować je na zainfekowanych maszynach. ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

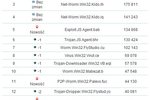

... wielofunkcyjne trojany, które kradną dane z telefonów (kontakty, adresy e-mail, numery telefonu itd.) i potrafią pobierać dodatkowe moduły z serwerów utrzymywanych przez szkodliwych użytkowników. Jedną czwartą szkodliwego oprogramowania dla Androida stanowiły trojany SMS. Szkodniki te kradną pieniądze z kont ofiar i – niepostrzeżenie dla nich ...

-

![Miniduke atakuje w zmienionej formie Miniduke atakuje w zmienionej formie]()

Miniduke atakuje w zmienionej formie

... interesującą cechą nowego zagrożenia jest sposób, w jaki przechowywane są skradzione dane. Każdy plik przesyłany do serwera kontrolowanego przez cyberprzestępców jest dzielony na ... w internecie w celu gromadzenia wszelkich informacji, które mogłyby doprowadzić do kolejnych ofiar. W tym celu serwer C&C został wyposażony w szereg ogólnie dostępnych ...

-

![Kaspersky Lab zdemaskował ugrupowanie Poseidon Kaspersky Lab zdemaskował ugrupowanie Poseidon]()

Kaspersky Lab zdemaskował ugrupowanie Poseidon

... Zjednoczone, Francja, Kazachstan, Zjednoczone Emiraty Arabskie, Indie, Rosja. Jednak w rozkładzie ofiar dominuje Brazylia, gdzie wiele spośród nich posiada spółki typu joint venture ... które automatycznie i agresywnie gromadzi szeroką gamę informacji, w tym dane uwierzytelniające, grupowe polityki zarządzania, a nawet dzienniki systemu w celu ...

-

![Zagrożenia internetowe w 2017 roku wg Kaspersky Lab [© DREIDREIEINS Foto - Fotolia.com] Zagrożenia internetowe w 2017 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2017 roku wg Kaspersky Lab

... ofiary. Łatwo się domyślić, że zastosowanie takiego rozwiązania uniemożliwiło wykrycie innych ofiar w oparciu o oznaki infekcji bez zastosowania dodatkowych metod, np. reguł ... hakerów pełniących rolę samozwańczych stróżów prawa, którzy wykradają i udostępniają dane rzekomo w imię dobra ogółu. Wzrastająca podatność na cybersabotaż. Ponieważ systemy ...

-

![Przez wypadki tracą nie tylko firmy ubezpieczeniowe [© Kadmy - Fotolia.com] Przez wypadki tracą nie tylko firmy ubezpieczeniowe]()

Przez wypadki tracą nie tylko firmy ubezpieczeniowe

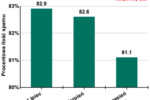

... dane za miniony rok nie są jeszcze znane, ale poznaliśmy już wstępne wyniki zbiorczego raportu na temat ubiegłorocznych wypadków drogowych. Wskazują one na: 2-procentowy wzrost liczby wypadków drogowych (do 33 637) 3-procentowy wzrost liczby śmiertelnych ofiar ... drogowych o 28% liczby śmiertelnych ofiar wypadków drogowych o 42% liczby osób rannych w ...

-

![Zaskakujące spadki wypłat odszkodowania z OC. O co chodzi? [© Pio Si - Fotolia.com] Zaskakujące spadki wypłat odszkodowania z OC. O co chodzi?]()

Zaskakujące spadki wypłat odszkodowania z OC. O co chodzi?

... od przypisu składki brutto obowiązkowych polis komunikacyjnych. Najnowsze dane Komisji Nadzoru Finansowego potwierdzają roczny spadek składki przypisanej brutto polis OC dla ... wartości wypłaconych zadośćuczynień i odszkodowań. W ujęciu rocznym takie wypłaty dla ofiar wypadków drogowych i osób poszkodowanych były mniejsze aż o 0,23 mld zł. „Jeżeli ...

-

![Organizacja zbiórki publicznej. Jak zrobić to legalnie? [© Filip Olejowski - Fotolia.com] Organizacja zbiórki publicznej. Jak zrobić to legalnie?]()

Organizacja zbiórki publicznej. Jak zrobić to legalnie?

... o zasadach prowadzenia zbiórek publicznych. Według niej, zbiórka publiczna polega na zbieraniu ofiar w gotówce lub w naturze w miejscu publicznym na wskazany, zgodny z prawem cel, który pozostaje ... znaleźć się informacje dotyczące zbiórki, czyli miejsce jej prowadzenia, dane organizatora, czas i cel prowadzenia zbiórki. Informacja o zgłoszeniu ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

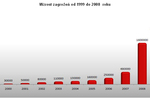

Ewolucja złośliwego oprogramowania 2008

... plików, została rozszerzona o kilka nowych funkcji: wirusy potrafią teraz kraść dane i, co ważniejsze, mogą rozprzestrzeniać się za pośrednictwem nośników wymiennych, dzięki ... względu na łatwość tworzenia szkodliwych programów atakujących gry, liczba potencjalnych ofiar jest ogromna, a rynek szkodliwego oprogramowania atakującego gry jest nasycony. ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... liczby różnych adresów (często zwanych "centrami kontroli"), pod którymi przechowywane są dane szkodliwych użytkowników i z których wysyłane są polecenia maszynom zombie, ZeuS jest z ... wykorzystać ten dodatkowy czas, jaki uzyskał, aby wyciągnąć środki z kont ofiar przy użyciu skradzionych danych, w czasie gdy ofiary próbowałyby przywrócić swoje ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

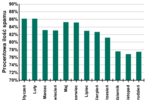

... klientów banków i innych organizacji finansowych w ciągu minionych kilku lat. Zaprezentowane dane pokazują wykładniczy wzrost liczby finansowych szkodliwych programów - od momentu, gdy ... o której godzinie i gdzie miał miejsce atak, kto go przeprowadzili, ile było ofiar, jak wielu użytkowników miało ochronę itd. Jakie korzyści zyskują organizacje ...

-

![Kaspersky Lab: szkodliwe programy VI 2010 Kaspersky Lab: szkodliwe programy VI 2010]()

Kaspersky Lab: szkodliwe programy VI 2010

... plików oraz nadaje im chwytliwe nazwy, przyciągając w ten sposób uwagę potencjalnych ofiar. Do innych sposobów powielania Worm.Win32.Palevo.fuc można zaliczyć ... szkodliwe narzędzie pakujące. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... celu kradzieży poufnych danych użytkownika i pobierania innych szkodliwych programów na komputery ofiar. Uzyskiwane w ten sposób informacje są następnie sprzedawane na czarnym rynku. ... na której jest proszony o podanie swoich danych logowania. Wprowadzane dane są następnie przesyłane cyberprzestępcom. Technologię tę odróżnia od tradycyjnych technik ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... programu użytkownicy byli proszeni o podanie swojego adresu e-mail i numeru telefonu w celu zarejestrowania aplikacji. Następnie szkodnik wysyłał dane i kontakty z książki telefonicznej do zdalnego serwera bez wiedzy ofiar. Na każdy numer ze skradzionej książki telefonicznej przychodził następnie spam SMS nakłaniający odbiorcę do pobrania aplikacji ...

-

![Flota samochodowa a niższe składki OC i AC [© Sven Krautwald - Fotolia.com] Flota samochodowa a niższe składki OC i AC]()

Flota samochodowa a niższe składki OC i AC

... na koszt naprawy (bez robocizny). Aby jak najbardziej zobiektywizować dane, opracowany został tzw. koszyk napraw czyli zestaw najczęściej „bitych” i naprawianych ... rosnącymi roszczeniami za szkody osobowe (koszty leczenia ofiar wypadków, zadośćuczynienia dla rodzin ofiar wypadków itp.) i te koszty z reguły pojawiają się z wielomiesięcznym (jeśli ...

-

![Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo? [© pixabay.com] Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo?]()

Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo?

... chce wzbudzić u ofiar poczucie pilności, prosząc o jak najszybszą reakcję zanim „nagroda przepadnie”. Aby ją otrzymać nieświadomy użytkownik musi przekazać swoje dane osobowe lub ... zdjęcia z mediów społecznościowych, aby odpowiednim wyglądem wzbudzić zainteresowanie swoich ofiar. Z czasem, gdy oszuści poczują się pewnie, zaczynają prosić o pieniądze ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... , ponieważ również wymagają informacji dotyczących karty kredytowej. Dzięki temu cyberprzestępcy mogą upiec dwie pieczenie na jednym ogniu: zdobyć dane dotyczące kont oraz dane finansowe swoich ofiar. Popularnym celem ataków phishingowych była również gra online World of Warcraft. Oszustów interesowały zarówno postacie z zaawansowanego poziomu ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... instytucji finansowej i modyfikuje tę stronę w przeglądarce w ten sposób, że wprowadzone dane osobiste służące do autoryzacji nie są wysyłane do banku, ale ... bankowością online, a także wykorzystują trojana ZitMo do infekowania telefonów swoich ofiar, w końcu pokonali także ostatnią barierę systemów zabezpieczających transakcje internetowe - kody ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... lub instytucji. Dane o namierzonej komunikacji command and control zebrane przez zespół TrendLabs™ podają liczbę ponad 1500 aktywnych stron C&C przy liczbie ofiar wahającej się od 1 do ... Warto zauważyć, że dwie trzecie z tych stron miało trzy lub mniej aktywnych ofiar. Ponad 25 procent stron istniało jeden dzień lub krócej, ponad 50 procent cztery ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... dane uwierzytelniające transakcje bankowości online oraz inne krytyczne dane finansowe. Jednak Kaspersky Security Network monitoruje tylko część klientów firmy Kaspersky Lab (gromadzi dane ... czy usługami płatności. Niestety, nawet po zidentyfikowaniu oszustwa 41% ofiar nie zdołało odzyskać swoich pieniędzy. Aby przełożyć ten odsetek na konkretne ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... , które były wysyłane w załącznikach e-mail, w celu przeprowadzenia ataku. Teraz do tego arsenału zostały dodane pliki z rozszerzeniem APK, szpiegując dane osobowe na urządzeniach mobilnych ofiar i umożliwiając ich namierzenie. Słabości w Androidzie. Mówiąc krótko, widzieliśmy exploity biorące sobie za cel Androida z trzech powodów. By obejść ...

-

![Jakie pułapki zastawiają cyberprzestępcy? [© JumalaSika ltd - Fotolia.com] Jakie pułapki zastawiają cyberprzestępcy?]()

Jakie pułapki zastawiają cyberprzestępcy?

... a nawet YouTube. Spam Spam jest jednym z najpopularniejszych sposobów zwabiania ofiar do szkodliwych zasobów. Obejmuje on wiadomości wysyłane za pośrednictwem ... popularną metodą nielegalnego zarabiania pieniędzy jest zbieranie i sprzedaż poufnych danych użytkowników. Dane kontaktowe i osobiste stanowią towary zbywalne, które mogą zostać sprzedane na ...

-

![Uwaga na hotelowe tablety Uwaga na hotelowe tablety]()

Uwaga na hotelowe tablety

... . Co więcej, mógłby zrobić to z ogromną łatwością, ponieważ posiadałby wszelkiego rodzaju dane dotyczące ofiar, w tym tytuły filmów pornograficznych oglądanych w określonym dniu i o określonej godzinie. A biorąc pod uwagę to, że niektóre z potencjalnych ofiar to osoby publiczne pracujące dla rządu, taki szantaż miałby spore szanse powodzenia ...

-

![Aplikacje randkowe poważnie zagrożone Aplikacje randkowe poważnie zagrożone]()

Aplikacje randkowe poważnie zagrożone

... dane umożliwiające uwierzytelnienie użytkownika na swoich serwerach. Jednak z badania wynika, że tokeny są często przechowywane lub wykorzystywane w niezabezpieczony sposób, a tym samym można je łatwo ukraść. W efekcie intruzi mogą uzyskać tymczasowy dostęp do kont ofiar ... z łatwością odnaleźć prawdziwe konta ofiar na takich portalach jak Facebook czy ...

-

![Najpopularniejsze cyberzagrożenia 2017 roku [© arrow - Fotolia.com] Najpopularniejsze cyberzagrożenia 2017 roku]()

Najpopularniejsze cyberzagrożenia 2017 roku

... analizą zagrożeń. Dzięki interwencji ekspertów z ESET w tym roku udało się unieszkodliwić m.in. 13 aplikacji kradnących dane logowania do Instagrama, szyfrujące dane na urządzeniach swoich ofiar (DoubleLocker), czy kradnące dane logowania do bankowości mobilnej. Phishing/spoofing Ciekawość to pierwszy stopień do piekła. To powiedzenie sprawdza się ...

-

![Scam telefoniczny - jak go powstrzymać? Scam telefoniczny - jak go powstrzymać?]()

Scam telefoniczny - jak go powstrzymać?

... to zrobić. W praktyce prawdopodobnie instalowane jest złośliwe oprogramowanie, ponieważ później z konta ofiar znika kwota ponad 1000 euro. Nasz kolega, Maciej, miał to szczęście, ... zignoruj wiadomości! Jeśli wydaje Ci się, że jesteś ofiarą oszustwa, a Twoje dane bankowe lub dane karty kredytowej trafiły w ręce przestępców (lub np. uzyskali oni zdalny ...

-

![Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach [© adrian_ilie825 - Fotolia.com] Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach]()

Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach

... , które mają na celu kradzież wrażliwych informacji, takich jak dane logowania czy dane osobowe. Wykorzystując cieszące się zaufaniem platformy, atakujący zwiększają szanse ... które były hostowane na stronie i zawarte w e-mailach, mających na celu przekierowanie ofiar na fałszywą stronę. Zarówno osoby prywatne, jak i organizacje, w tym instytucje ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006]()

Ewolucja złośliwego oprogramowania IV-VI 2006

... . To oznacza, że procedury deszyfrowania zostały dostarczone użytkownikom, których dane zostały zaszyfrowane. Wydaje się, że szybkość, z jaką problem ten został rozwiązany ... jak darmowe strony emailowe i blogowe. Robaki te nie muszą przenikać do komputerów ofiar, aby je zainfekować. Wystarczy tylko, aby użytkownik uaktywnił złośliwy kod, w ten czy ...

-

![Wirusy, trojany, phishing 2007 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing 2007]()

Wirusy, trojany, phishing 2007

... . Pod koniec października gang Zloba powiększył potencjalne grono ofiar, wprowadzając wersje programu DNSChanger działające w systemie Mac OS X. Storm - sieć ... produkowane profesjonalnie, a zakupione pakiety masowo generują szkodliwe oprogramowanie. Wykradzione dane są sprzedawane za pośrednictwem podziemnych serwisów aukcyjnych. To pieniądze ...

-

![Bezpieczne zakupy przez Internet Bezpieczne zakupy przez Internet]()

Bezpieczne zakupy przez Internet

... z aplikacji internetowych i programów online. Nic więc dziwnego, że ulubioną kategorią ofiar hakerów są niewątpliwie mali i średni przedsiębiorcy oraz osoby, które często ... z informacjami wysyłanymi przez witryny, które odwiedza użytkownik. Zapisane w ten sposób dane, pozwalają na szybkie rozpoznanie użytkownika i włamanie na jego komputer w ...

-

![Płatności kartami: 36 tys. fraudów w 2009r. Płatności kartami: 36 tys. fraudów w 2009r.]()

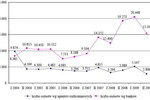

Płatności kartami: 36 tys. fraudów w 2009r.

... każdym tygodniem nowe wątki. Jednym z nich jest kradzież pieniędzy z kart płatniczych ofiar tragedii i to już w kilkadziesiąt minut po katastrofie. Najgłośniejsza sprawa dotyczy ... kartami w bankomatach, punktach handlowo-usługowych i Internecie jak i operacje kartami sfałszowanymi. Dane nie są jednak kompletne. Pochodzą wprawdzie od banków, czyli ...

-

![Portale społecznościowe - zagrożenia Portale społecznościowe - zagrożenia]()

Portale społecznościowe - zagrożenia

... żenujących zdjęć lub kompromitujących komentarzy. W zamian za oszczędzenie wirtualnej reputacji swoich ofiar szantażyści żądają okupu. Uważaj na niedoskonałości ochrony danych ... milionów profili Facebooka i zapisał zawarte w tych profilach publicznie dostępne dane użytkowników. Następnie udostępnił do pobrania kolekcję danych wielkości około 2,8 GB. ...

-

![Ferie zimowe 2016: bilety Ryanair znacznie droższe [© whitelook - Fotolia.com] Ferie zimowe 2016: bilety Ryanair znacznie droższe]()

Ferie zimowe 2016: bilety Ryanair znacznie droższe

... ) w Stambule, a drugi w nieturystycznej miejscowości w południowo - wschodniej Turcji. Pierwszy przyniósł 10 ofiar śmiertelnych i 15 rannych (w większości niemieccy turyści), a drugi 6 zabitych ... sezonie zimowym, które najszybciej odzwierciedliły obiektywne trendy rynkowe – dane dla tygodniowego wyjazdu 2 os. z wyżywieniem all inclusive w hotelach ...

-

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018]()

Ewolucja złośliwego oprogramowania III kw. 2018

... się ataki, to siła rażenia szkodnika i tak okazała się imponująca. Podobnie jak inne programy kryptograficzne, WannaCry modyfikował pliki swych ofiar w zaszyfrowane dane, żądając zapłacenia okupu w zamian za otrzymanie klucza deszyfrującego, uniemożliwiając tym samym korzystanie z zainfekowanego urządzenia. Skutki epidemii WannaCry okazały się ...

-

![Świat: wydarzenia tygodnia 35/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 35/2019]()

Świat: wydarzenia tygodnia 35/2019

... do trzymania w ryzach społeczeństwa. Stosował spektakularne formy tortur, a czaszki ofiar bielały na poboczach dróg, aby zastraszyć przechodniów. Reżim Marcosa upadł ... nasza samoekspresja podlega nieustannej analizie, a następnie zostaje przekształcana w konkretne dane. Język, którego używamy, nasze upodobania i opinie, są przekazywane do brokerów ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Zagrożenia internetowe w 2017 roku wg Kaspersky Lab [© DREIDREIEINS Foto - Fotolia.com] Zagrożenia internetowe w 2017 roku wg Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-w-2017-roku-wg-Kaspersky-Lab-184421-150x100crop.jpg)

![Przez wypadki tracą nie tylko firmy ubezpieczeniowe [© Kadmy - Fotolia.com] Przez wypadki tracą nie tylko firmy ubezpieczeniowe](https://s3.egospodarka.pl/grafika2/wypadki-drogowe/Przez-wypadki-traca-nie-tylko-firmy-ubezpieczeniowe-189152-150x100crop.jpg)

![Zaskakujące spadki wypłat odszkodowania z OC. O co chodzi? [© Pio Si - Fotolia.com] Zaskakujące spadki wypłat odszkodowania z OC. O co chodzi?](https://s3.egospodarka.pl/grafika2/ubezpieczenie-OC/Zaskakujace-spadki-wyplat-odszkodowania-z-OC-O-co-chodzi-223552-150x100crop.jpg)

![Organizacja zbiórki publicznej. Jak zrobić to legalnie? [© Filip Olejowski - Fotolia.com] Organizacja zbiórki publicznej. Jak zrobić to legalnie?](https://s3.egospodarka.pl/grafika2/zbiorka-publiczna/Organizacja-zbiorki-publicznej-Jak-zrobic-to-legalnie-246058-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Flota samochodowa a niższe składki OC i AC [© Sven Krautwald - Fotolia.com] Flota samochodowa a niższe składki OC i AC](https://s3.egospodarka.pl/grafika2/ubezpieczenie-oc/Flota-samochodowa-a-nizsze-skladki-OC-i-AC-149020-150x100crop.jpg)

![Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo? [© pixabay.com] Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo?](https://s3.egospodarka.pl/grafika2/seniorzy/Seniorzy-na-celowniku-hakerow-Jak-dbac-o-cyberbezpieczenstwo-242952-150x100crop.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Jakie pułapki zastawiają cyberprzestępcy? [© JumalaSika ltd - Fotolia.com] Jakie pułapki zastawiają cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Jakie-pulapki-zastawiaja-cyberprzestepcy-145232-150x100crop.jpg)

![Najpopularniejsze cyberzagrożenia 2017 roku [© arrow - Fotolia.com] Najpopularniejsze cyberzagrożenia 2017 roku](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Najpopularniejsze-cyberzagrozenia-2017-roku-200213-150x100crop.jpg)

![Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach [© adrian_ilie825 - Fotolia.com] Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach](https://s3.egospodarka.pl/grafika2/cyberataki/Narzedzia-do-wspolpracy-i-wspoldzielenia-plikow-coraz-czesciej-wykorzystywane-w-cyberatakach-263115-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Wirusy, trojany, phishing 2007 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing 2007](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-2007-apURW9.jpg)

![Ferie zimowe 2016: bilety Ryanair znacznie droższe [© whitelook - Fotolia.com] Ferie zimowe 2016: bilety Ryanair znacznie droższe](https://s3.egospodarka.pl/grafika2/ferie-zimowe-2016/Ferie-zimowe-2016-bilety-Ryanair-znacznie-drozsze-169578-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Świat: wydarzenia tygodnia 35/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 35/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-35-2019-12AyHS.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania [© wygenerowane przez AI] Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Skladka-zdrowotna-2026-wyzsze-obciazenia-dla-przedsiebiorcow-i-nowe-zasady-wyliczania-270001-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![COVID-19 i AI zmieniły branżę IT na zawsze [© wygenerowane przez AI] COVID-19 i AI zmieniły branżę IT na zawsze](https://s3.egospodarka.pl/grafika2/branza-IT/COVID-19-i-AI-zmienily-branze-IT-na-zawsze-270037-150x100crop.jpg)

![Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad? [© Wojciech Krzemiński] Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad?](https://s3.egospodarka.pl/grafika2/Mercedes-Benz-E-300-de-4MATIC-Kombi/Mercedes-Benz-E-300-de-4MATIC-Kombi-Hybryda-plug-in-313-KM-i-90-km-na-pradzie-Czy-to-kombi-bez-wad-269933-150x100crop.jpg)

![Empatyczny lider czy system wsparcia? Co chroni pracowników przed wypaleniem zawodowym? [© pexels] Empatyczny lider czy system wsparcia? Co chroni pracowników przed wypaleniem zawodowym?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Empatyczny-lider-czy-system-wsparcia-Co-chroni-pracownikow-przed-wypaleniem-zawodowym-270068-150x100crop.jpg)

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)