-

![Bezpieczeństwo bankowości mobilnej [© denphumi - Fotolia.com] Bezpieczeństwo bankowości mobilnej]()

Bezpieczeństwo bankowości mobilnej

... wpisywane przez Ciebie znaki i tak nie uda mu się zalogować na Twoje konto, bo system za każdym razem wymaga innych znaków. Podczas logowania w kolejne aktywne ... bankowości mobilnej jednocześnie zapewniając znacznie wyższy stopień bezpieczeństwa i odporności na ataki. W przypadku bankowości mobilnej w wersji aplikacyjnej istnieje też możliwość ...

-

![Branża finansowa a cyberprzestępczość: jak się chronić? Branża finansowa a cyberprzestępczość: jak się chronić?]()

Branża finansowa a cyberprzestępczość: jak się chronić?

... narażone na różne ataki cybernetyczne, produkt ... na różnych etapach płatności. Lokalna wersja produktu (zainstalowana na urządzeniu klienta) „czuwa” nad płatnością do momentu, gdy znajdzie się ona w systemie banku. W przypadku gdy taka wersja lokalna nie jest zainstalowana na komputerze, użytkownik nadal potrzebuje ochrony na pewnym poziomie. System ...

-

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... cieszyło się również szkodliwe oprogramowanie potrafiące rozprzestrzeniać spam i przeprowadzać ataki DDoS. Większość popularnych szkodliwych programów jest teraz wielofunkcyjnych: ... Symbol ten, jeśli nie jest umieszczony na początku tekstu, jest interpretowany jako znak zero. W rzeczywistości system kodowania UTF-8 zawiera mnóstwo takich ...

-

![Trojan bankowy Shylock zatrzymany Trojan bankowy Shylock zatrzymany]()

Trojan bankowy Shylock zatrzymany

... na celu zatrzymanie szkodliwego programu Shylock. W ramach operacji odłączono serwery stanowiące system kontroli trojana oraz zamknięto domeny wykorzystywane przez cyberprzestępców do komunikacji z zainfekowanymi komputerami. Shylock atakował systemy bankowości online na ...

-

![MS Security Essentials dla Windows XP bez wsparcia MS Security Essentials dla Windows XP bez wsparcia]()

MS Security Essentials dla Windows XP bez wsparcia

... zdecydują się uruchomić system Windows XP, ponieważ to napastnicy będą mieli prawdopodobnie większą wiedzę na temat luk w systemie” – opisuje na blogu Tim Rains, szef ... aktualizacji może wpłynąć na użytkowników, którzy nie mają zainstalowanego innego rozwiązania. Oprogramowanie antywirusowe może jeszcze zablokować ataki i oczyścić z infekcji w ...

-

![Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016 Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016]()

Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016

... Security for Mac. Aplikacja blokuje szkodliwe oprogramowanie oraz ataki phishingowe i inne niebezpieczne strony w przeglądarkach internetowych. Program ... system automatycznej ochrony przed exploitami, który uniemożliwia szkodliwemu oprogramowaniu wykorzystywanie luk w zabezpieczeniach legalnych aplikacji wykorzystywanych przez miliony ludzi na ...

-

![Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW]()

Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW

... wykonywać swoje działania niezależnie od woli użytkownika systemu Android: aby urządzenie zostało zainfekowane, użytkownik musi jedynie wejść na stronę spreparowaną przez cyberprzestępców. Dlaczego takie ataki są możliwe? Działanie skryptów jest możliwe w wyniku zastosowania przez cyberprzestępców szkodliwych narzędzi wykorzystujących kilka luk ...

-

![Ransomware: jak się chronić? [© leowolfert - Fotolia.com] Ransomware: jak się chronić?]()

Ransomware: jak się chronić?

... jakich może znaleźć się firma, natomiast wiedza, na czym polega niebezpieczeństwo i jak skutecznie zabezpieczyć system, pozwala oddalić zagrożenie i pozwala na spokojny sen menadżerom. Poznaj swojego ... która okazała skłonność do zapłaty. Najważniejsze jest jednak pytanie, jak często ataki są rzeczywiście tak groźne, jak się wydają. Biorąc pod uwagę ...

-

![Bankowość mobilna. Co jej zagraża? Bankowość mobilna. Co jej zagraża?]()

Bankowość mobilna. Co jej zagraża?

... ataki man-in-the-middle (MITM) –cyberprzestępca stara się znaleźć pomiędzy dwiema stronami, które wymieniają informacje, monitoruje przepływ danych oraz może wpływać na ... maju 2017 roku z systemu Android korzysta 86% użytkowników smartfonów na świecie. Najpopularniejszy mobilny system jest również najczęstszym celem ataków hakerskich. Wynika to w ...

-

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody]()

Zabezpiecz router zanim wyrządzi szkody

... , bazą internetu jest system DNS (Domain Name System). Jego głównym zadaniem jest przełożenie – dla nas łatwych do zapamiętania – nazw domen na zrozumiałe dla komputerów ... , aby wskazywał na złośliwy serwer, będzie kontrolował połączenie, podobnie jak robi to usługodawca internetowy (ISP – ang. Internet Service Provider). Ataki tego rodzaju nie są ...

-

![Czy powstanie alternatywa dla Windows? [© Minerva Studio - Fotolia.com] Czy powstanie alternatywa dla Windows?]()

Czy powstanie alternatywa dla Windows?

... . Na podstawie informacji serwisu "The Wall Street Journal Online", który powołuje się na przedstawicieli japońskiego rządu nowy system będzie oparty na standardzie ... miały bardzo duży wpływ na rozpoczęcie projektu stworzenia nowego sytemu jest problem bezpieczeństwa systemów z pod znaku z Redmond. Ostatnie zmasowane ataki wirusów Slammer, Sobig ...

Tematy: -

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

... sytuacji dodaje fakt, że kod umożliwiający załączenie malware został opublikowany na jednym z bardziej popularnych forów. Teoretycznie więc cyberzłodzieje bez trudu ... przeglądarki. „Internauci, którzy nie dbają o to, by system ochrony był stale aktualizowany, umożliwiają ataki złośliwego oprogramowania. W tym przypadku, zarówno po stronie ...

-

![Cisco: bezpieczeństwo w Internecie 2010 [© stoupa - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2010]()

Cisco: bezpieczeństwo w Internecie 2010

... zapewniają dostęp do systemów finansowych, występuje coraz większe zapotrzebowanie na tzw. „słupy” (money mule), czyli osoby rekrutowane w celu zakładania kont ... wersji przystosowanej do działania na platformie mobilnej, znany pod nazwą SymbOS/Zitmo.Altr („Zitmo” to skrót od „Zeus in the Mobile”). Natomiast ataki w mediach społecznościowych nie ...

-

![Dyski Iomega dla Mac Dyski Iomega dla Mac]()

Dyski Iomega dla Mac

... , które zapewnią bezpieczeństwo przechowywanym danym. Dyski Mac Companion oferują ogromną przestrzeń na dane i wiele opcji podłączenia, jak również gniazdo do ładowania tabletów ... surfować nie narażając się na ataki internetowe i kradzież danych. Dostępność i gwarancja Dyski Iomega eGo™ Mac Edition oraz Iomega Helium dostępne są na rynku polskim w ...

-

![Kaspersky Internet Security i Anti-Virus 2013 Kaspersky Internet Security i Anti-Virus 2013]()

Kaspersky Internet Security i Anti-Virus 2013

... exploitom”, która dba o bezpieczeństwo aplikacji, które są potencjalnie podatne na ataki. Ponadto, łatwa w użyciu funkcja „Bezpieczne pieniądze” zapewni ... zwane luki zero-day. Te ostatnie należą do najbardziej niebezpiecznych, infekując system za pośrednictwem nieznanych lub niezałatanych luk w popularnym oprogramowaniu. Technologia „Automatyczne ...

-

![Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw]()

Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw

... ataki APT na zlecenie, specjalizujących się w błyskawicznych operacjach - swego rodzaju 'cyber-najemników' współczesnego świata". Główne wyniki badania Kaspersky Lab: Na ... kilkaset ofiar (kilkadziesiąt ofiar wykorzystujących system Windows i ponad 350 ofiar wykorzystujących system Apple OS X). Na podstawie listy adresów IP wykorzystywanej ...

-

![Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami [© Imillian - Fotolia.com] Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami]()

Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami

... na usuwaniu zagrożeń, jest w stanie usunąć każdą część malware, eliminując tym samym zagrożenie, i przywrócić system do stanu pierwotnego. Sophos Clean jest swoistym skanerem malware działającym na żądanie i zajmującym jedynie 11 MB na ...

-

![Ford Fiesta ST rozstawia po kątach konkurencję Ford Fiesta ST rozstawia po kątach konkurencję]()

Ford Fiesta ST rozstawia po kątach konkurencję

... na rynku. Nowa generacja tego modelu wprowadziła jednak zupełnie inny zespół napędowy. Czy silnikowa rewolucja pozwoli odeprzeć ataki coraz silniejszej ... system kontroli startu. Z kolei zawieszenie utrzymuje nadwozie w ryzach i nie pozwala na zbyt duże przechyły. Fiesta ST jest więc bardzo sztywna i zwarta podczas nagłych zmian toru jazdy. Na ...

-

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT]()

Główne cyberzagrożenia związane z OT

... połączenie nie pozostaje bez wpływu na cyberbezpieczeństwo krytycznej infrastruktury. Firmy, które bagatelizują kwestie cyberbezpieczeństwa, narażają się na ryzyko utraty wszelkich korzyści, jakie niesie za sobą połączenie OT z IT. Każda przerwa w działaniu systemów przemysłowych, spowodowana przez ataki hakerskie, może mieć poważne konsekwencje ...

-

![Smishing i spoofing zagrożone wysokimi karami. W życie wchodzi ustawa anty-spoofingowa Smishing i spoofing zagrożone wysokimi karami. W życie wchodzi ustawa anty-spoofingowa]()

Smishing i spoofing zagrożone wysokimi karami. W życie wchodzi ustawa anty-spoofingowa

... Mamy nadzieję, że obowiązek monitorowania smishingu przełoży się na jeszcze szybsze reagowanie na ataki. Przestępcy często podszywają się pod podmioty publiczne, wykorzystując ich ... i zatrzymanie fałszywych SMS-ów na wczesnym etapie. Sami w SMSAPI od wielu lat dbamy o bezpieczeństwo odbiorców i stale rozwijamy system, który wyłapuje próby podszycia ...

-

![Fake hacking. Jak się przed nim chronić? Fake hacking. Jak się przed nim chronić?]()

Fake hacking. Jak się przed nim chronić?

... ataki pozorowane? Czasem jest to żart, czasem próba wyłudzenia pieniędzy, a czasem próba przed większym cyberatakiem. Fake hacking to termin opisujący działanie cyberprzestępców, które polega na ... atak powiedzie się i użytkownik uwierzy w to, że jego urządzenie lub system zostały zainfekowane przez złośliwe oprogramowanie, konsekwencje mogą okazać się ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

... system został już zainfekowany, i omijał go. Program nosi nazwę „Nonficker" i jest dostępny na stronie http://iv.cs.uni-bonn.de/uploads/media/nonficker_01.zip. Jeżeli zainfekowany system ...

-

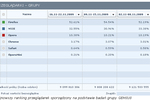

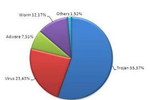

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

Panda Labs: trojany groźne w III kw. 2010

... na popularności na rzecz nowocześniejszych sposobów: wykorzystywania mediów społecznościowych (jak w przypadku ataków clickjacking wykorzystujących opcję „Lubię to” na Facebooku), fałszywych stron internetowych pozycjonowanych w wyszukiwarkach (BlackHat SEO) czy też luk 0-day. Ponadto, system ...

-

![Alfa Romeo MiTo Quadrifoglio Verde Alfa Romeo MiTo Quadrifoglio Verde]()

Alfa Romeo MiTo Quadrifoglio Verde

... Quadrifoglio Verde. Czy jest ona w stanie odeprzeć ataki znacznie młodszych i nowocześniejszych konkurentów? Zapraszamy na test! Karoseria Ocenianie wyglądu auta ... która przekazuje całą siłę na koła przednie. Auto zostało oczywiście wyposażone w system DNA (D-Dynamic, N-Natural, A-All Weather).To wszystko pozwala na osiągnięcie setki w 7,5 sekundy ...

-

![Polski Internet a koniec Windows XP Polski Internet a koniec Windows XP]()

Polski Internet a koniec Windows XP

... System, dla którego wsparcie techniczne firmy Microsoft dobiega właśnie końca. Instytut Monitorowania Mediów postanowił sprawdzić czy XP-ek w dyskusjach internautów jest równie żywy, jak na ... jednocześnie przed konsekwencjami takich nawyków. Użytkownicy XP są narażeni na ataki w znacznie większym stopniu niż ci, którzy korzystają z nowszych systemów ...

-

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą]()

8 zastosowań Big Data, które cię zaskoczą

... na złocistym trunku zrobił ostatnio izraelski startup WeissBeerger, który jako pierwszy na świecie opracował i wdrożył w barach, pubach i restauracjach system monitorujący na żywo: ilość ... USA rolę kluczową. Pozwala udaremniać, wychwytywać i namierzać ataki hakerskie na instytucje publiczne, a także lokalizować potencjalne zagrożenia, wliczając te ...

-

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet]()

Dyrektorzy IT a firmowy Internet

... muzyki (również 36%). Są to z pewnością przykłady zastosowań Internetu powodujących obniżenie produktywności przy jednoczesnym narażeniu sieci przedsiębiorstwa lub instytucji na ataki. Podejście europejskich firm i instytucji do ograniczania dostępu do różnych technologii internetowych zależy od kraju, w którym działają. Najbardziej pobłażliwi są ...

-

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji]()

Bezpieczeństwo sieci a koniec wakacji

... : Upewnij się, czy na komputerze zainstalowany jest aktywny i aktualny system zabezpieczeń. Sprawdź, czy oprócz możliwości wykrywania wirusów na podstawie sygnatur, program ten wyposażono ... instaluj wszystkie najnowsze poprawki zabezpieczeń. Cyberprzestępcy często przeprowadzają ataki, wykorzystując luki w zabezpieczeniach popularnych programów. ...

-

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli]()

Praca w Internecie wymaga kontroli

... . Uczciwy pracownik nie potrzebuje kontroli, jednak wobec osób, które nadużywają system i zaufanie pracodawcy, warto wdrożyć narzędzia, które zweryfikują jakość pracy.” – twierdzi David ... ryzyko strat zadanych przez szkodliwe oprogramowanie i ataki sieciowe. Inni czasem lekceważą zasady, narażając pracodawcę na straty. W ten sposób firmy padają ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... robaka .A i .B nadal się rozprzestrzeniają. Zainfekowane komputery podatne na dalsze ataki są obecnie monitorowane przez przedstawicieli prawa i członków Conficker Working ... ochronny może wykryć zagrożenie zanim zostanie ono przeniesione na komputer. Jeśli zdarzy się, że system już został zainfekowany Confickerem, należy zastosować odpowiednie ...

-

![Jak bezpiecznie robić e-zakupy przed Świętami? [© Alliance - Fotolia.com] Jak bezpiecznie robić e-zakupy przed Świętami?]()

Jak bezpiecznie robić e-zakupy przed Świętami?

... metod, wykorzystywanych przez oszustów jest tzw. phishing, a więc automatyczne przekierowywanie internautów na stworzone przez oszustów strony. Posiadają one podobny układ i szatę ... należy upewnić się, że system posiada aktualne oprogramowanie antywirusowe, wraz z działającym firewallem, który zablokuje ataki potencjalnych intruzów. Czytaj regulamin ...

-

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?]()

Jak dbać o bezpieczeństwo urządzeń mobilnych?

... podatność użytkownika na ataki tego rodzaju. Zainstaluj antywirusa Niektórzy producenci oprogramowania antywirusowego oferują bezpłatne programy antywirusowe na telefony z ... na nim. Rozwiązanie to gwarantuje, że połączenie USB zostanie użyte wyłącznie w celu naładowania baterii. Aktualizuj system operacyjny Dobrze jest regularnie aktualizować system ...

-

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?]()

Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?

... na kilka godzin pozbawionych energii elektrycznej. Kolejny sektor, który najprawdopodobniej nie będzie mógł liczyć na odpoczynek od cyberprzestępców to branża gier wideo. Cyberprzestępcy będą chcieli wykorzystać potencjalne luki bezpieczeństwa lub zainfekować system ...

-

![Świat: wydarzenia tygodnia 41/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2017]()

Świat: wydarzenia tygodnia 41/2017

... system operacyjny open source, rywal dla systemu Android). Rywalizacje z Androidem nie do końca udała się, firma stworzyła system dla zaawansowanych użytkowników, nie dla przeciętnego użytkownika. Teraz firma stawia na ... częsta praktyka. Bez podszycia się pod instytucje wzbudzające zaufanie, ataki tego typu nie byłyby skuteczne. Dlatego tak istotne ...

-

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?]()

Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?

... i radzą, jak się przed nimi chronić. Jak dużym zagrożeniem są ataki na inwestujących w waluty wirtualne, pokazują dane Federalnej Komisji Handlowej Stanów Zjednoczonych. ... , w którym ofiary nakłania się do inwestowania w nieistniejące firmy lub „system szybkiego zarabiania”. W rzeczywistości pieniądze nieświadomych inwestorów trafiają do kieszeni ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo bankowości mobilnej [© denphumi - Fotolia.com] Bezpieczeństwo bankowości mobilnej](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-bankowosci-mobilnej-iQjz5k.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Ransomware: jak się chronić? [© leowolfert - Fotolia.com] Ransomware: jak się chronić?](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ransomware-jak-sie-chronic-180113-150x100crop.jpg)

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zabezpiecz-router-zanim-wyrzadzi-szkody-209418-150x100crop.jpg)

![Czy powstanie alternatywa dla Windows? [© Minerva Studio - Fotolia.com] Czy powstanie alternatywa dla Windows?](https://s3.egospodarka.pl/grafika//Czy-powstanie-alternatywa-dla-Windows-iG7AEZ.jpg)

![Cisco: bezpieczeństwo w Internecie 2010 [© stoupa - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2010](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2010-MBuPgy.jpg)

![Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami [© Imillian - Fotolia.com] Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami](https://s3.egospodarka.pl/grafika2/Sophos-Clean/Sophos-Clean-dla-ochrony-przed-trojanami-ransomware-i-rootkitami-176282-150x100crop.jpg)

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Glowne-cyberzagrozenia-zwiazane-z-OT-219240-150x100crop.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą](https://s3.egospodarka.pl/grafika2/big-data/8-zastosowan-Big-Data-ktore-cie-zaskocza-173713-150x100crop.jpg)

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Dyrektorzy-IT-a-firmowy-Internet-apURW9.jpg)

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-sieci-a-koniec-wakacji-MBuPgy.jpg)

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli](https://s3.egospodarka.pl/grafika/internet/Praca-w-Internecie-wymaga-kontroli-MBuPgy.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Jak bezpiecznie robić e-zakupy przed Świętami? [© Alliance - Fotolia.com] Jak bezpiecznie robić e-zakupy przed Świętami?](https://s3.egospodarka.pl/grafika2/zakupy-online/Jak-bezpiecznie-robic-e-zakupy-przed-Swietami-110333-150x100crop.jpg)

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Jak-dbac-o-bezpieczenstwo-urzadzen-mobilnych-137095-150x100crop.jpg)

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-nie-ransomware-a-jackware-Czym-dadza-nam-w-kosc-cyberprzestepcy-187021-150x100crop.jpg)

![Świat: wydarzenia tygodnia 41/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2017](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-41-2017-12AyHS.jpg)

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?](https://s3.egospodarka.pl/grafika2/inwestowanie-w-kryptowaluty/Inwestowanie-w-kryptowaluty-jak-chronic-sie-przed-oszustwami-243198-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)