-

![Trend Micro: zagrożenia internetowe II kw. 2013 [© yuriy - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2013]()

Trend Micro: zagrożenia internetowe II kw. 2013

... dotrą do użytkowników. Ponadto, tempo tworzenia złośliwych i niebezpiecznych aplikacji na system Android wciąż bije rekordy, a ich łączna liczba w tym ... ataki na przedsiębiorstwa. Wykorzystano też luki w zabezpieczeniach aplikacji dla serwerów, m.in. Plesk, Ruby on Rails i ColdFusion®. Oszustwa, oparte na inżynierii społecznej, biorą obecnie na ...

-

![Bezpieczeństwo IT - trendy 2014 wg Sophos Labs [© ra2 studio - Fotolia.com] Bezpieczeństwo IT - trendy 2014 wg Sophos Labs]()

Bezpieczeństwo IT - trendy 2014 wg Sophos Labs

... na Android coraz bardziej złożone W 2013 roku zaobserwowano gwałtowny wzrost szkodliwego oprogramowania na system operacyjny Android, nie tylko pod względem unikalnych rodzin ataków, lecz również biorąc pod uwagę liczbę globalnie zainfekowanych urządzeń. Podczas gdy oczekiwane są nowe funkcje zabezpieczeń na ...

-

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014]()

Cyberprzestępczość - aresztowania II 2014

... otrzymywał niecałe 100 dolarów. Młody mężczyzna został złapany na gorącym uczynku przez policję, która wyciągnęła z niego wszystkie informacje, łącznie ze szczegółami jego aktywności na forach cyberprzestępczych i dowodami, że to on organizował ataki. Ostatecznie został skazany na dwa lata w zawieszeniu. 2,5 roku za oszustwo z użyciem papierów ...

-

![Świat: wydarzenia tygodnia 27/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 27/2014]()

Świat: wydarzenia tygodnia 27/2014

... , a określający koniunkturę w sektorze usług Chin, wyniósł w czerwcu 53,1 pkt. (wobec 50,7 pkt. na koniec poprzedniego miesiąca.Wartość wskaźnika PMI powyżej 50 punktów oznacza ożywienie ... firmy autorskie bezpośrednio do ich własnych klientów. Po zainstalowaniu, taki system był zainfekowany także przez „Energetic Bear”. Według ekspertów f-my Symantec ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... firm nie posiada żadnych rozwiązań pozwalających na ochronę przed zagrożeniami wynikającymi z użytkowania usług IaaS, tak katastrofalnych w skutkach jak ataki DDOS i włamania do firmy Code ... zarządzający chmurą IaaS wielu osobom sprawiasz, że Twój system staje się bardziej podatny na przejęcie kontroli nad całym środowiskiem - tak jak miało to ...

-

![Nowe technologie: 7 najważniejszych trendów 2018 [© weedezign - Fotolia.com] Nowe technologie: 7 najważniejszych trendów 2018]()

Nowe technologie: 7 najważniejszych trendów 2018

... to na język określonych ustawień. Jednocześnie sieć dostarcza danych w czasie rzeczywistym i wykorzystuje je do optymalizowania swoich działań. Jest to intuicyjny system, przewidujący ... oprogramowanie może się rozprzestrzeniać, i jak szeroki wpływ na działanie systemów IT mogą mieć ataki wykorzystujące kody, przypominające z pozoru tradycyjny ...

-

![Świat: wydarzenia tygodnia 11/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 11/2018]()

Świat: wydarzenia tygodnia 11/2018

... aktywne od 2014 r. Badacze obserwowali jego ewolucję od ataków na bankomaty poprzez ataki na systemy POS projektowane przez brazylijskich producentów, po mające obecnie ... Prilex składa się z trzech komponentów: szkodliwego oprogramowania, które modyfikuje system POS i przechwytuje informacje dotyczące karty kredytowej; serwera wykorzystywanego do ...

-

![Utrata danych Jak to się robi w MŚP? [© apops - Fotolia.com] Utrata danych Jak to się robi w MŚP?]()

Utrata danych Jak to się robi w MŚP?

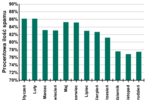

... w zakresie cyberzagrożeń – mówi ekspert One System. A jak przygotowanie na te zagrożenia wygląda w praktyce? Podstawowe zabezpieczenie przed złośliwym oprogramowaniem, czyli ochronę antywirusową na komputerach pracowników, stosuje 86% badanych. 63% firm wdraża tego rodzaju zabezpieczenia także na swoich serwerach. Posiadanie planu wykonywania kopii ...

-

![Kaspersky ostrzega: VNC open source źródłem zagrożeń Kaspersky ostrzega: VNC open source źródłem zagrożeń]()

Kaspersky ostrzega: VNC open source źródłem zagrożeń

... Nie jest zatem żadnym zaskoczeniem, że skala na jaką rozpowszechniane są systemy VNC, w szczególności te, które są wyraźnie podatne na ataki, to poważny problem przemysłu. ... nich umożliwiają zdalne wykonanie kodu, co z kolei może pozwolić szkodliwemu użytkownikowi na wprowadzenie do atakowanych systemów dowolnych zmian. Optymistyczną informacją jest ...

-

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?]()

Złośliwe oprogramowanie bez plików. Jak się chronić?

... na mechanizmie podpisu plików wykonywalnych Windows. Domyślnie Windows podpisuje swoje pliki wykonywalne. Komplikuje to zadanie atakującemu, który musi zastąpić plik w pamięci po zweryfikowaniu podpisu lub sfałszować miejsce docelowe pliku. Musi bowiem sprawić, że system ...

-

![Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro [© Sergey - Fotolia.com] Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro]()

Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro

... , elektrownie, wodociągi, a także banki czy szpitale czekają spore zmiany Dyrektywa NIS2 ma zabezpieczyć czułe punkty UE na wypadek zagrożeń porządku publicznego takich jak: ataki terrorystyczne, sabotaże czy cyberataki. Państwa UE mają ściślej współpracować w ramach zwalczania cyberprzestępczości. Powołana zostanie Europejska Sieć Organizacji ...

-

![Oszustwa internetowe mają się dobrze. Cyberprzestępcy preferują phishing [© adrian_ilie825 - Fotolia.com] Oszustwa internetowe mają się dobrze. Cyberprzestępcy preferują phishing]()

Oszustwa internetowe mają się dobrze. Cyberprzestępcy preferują phishing

... przez ataki ... na phishing – zawsze sprawdzaj wiadomości e-mail, SMS i inne komunikaty, aby upewnić się, że pochodzą od zaufanych źródeł. Nie klikaj w podejrzane linki, nie otwieraj załączników od nieznanych nadawców i nie ujawniaj wrażliwych danych, takich jak hasła czy informacje finansowe. Aktualizuj oprogramowanie – regularnie aktualizuj system ...

-

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł]()

Co 2. cyberatak ransomware wycelowany w przemysł

... Ataki rozpoczynały się średnio 4,76 dni po publicznym ujawnieniu nowych exploitów – zespół FortiGuard Labs starał się ustalić, jak długi jest czas pomiędzy upublicznieniem informacji o podatności, a jej przestępczym wykorzystaniem. Sprawdzano także, czy podatności z wysokim współczynnikiem Exploit Prediction Scoring System ... kontrolę bezpieczeństwa na ...

-

![Przelewy natychmiastowe zmieniają bankowość i klientów [© Freepik] Przelewy natychmiastowe zmieniają bankowość i klientów]()

Przelewy natychmiastowe zmieniają bankowość i klientów

... skanowania siatkówki eliminuje konieczność używania haseł, które są podatne na ataki phishingowe i kradzieże danych. Już dziś, duża część nowych smartfonów ... nieprawidłowości. Jeśli ktoś nagle wykonuje przelew na znaczną kwotę do nieznanego odbiorcy z zagranicy, system może zablokować transakcję i zażądać dodatkowego potwierdzenia. To technologia ...

-

!["Niespodzianka" w Windowsie [© Nmedia - Fotolia.com] "Niespodzianka" w Windowsie]()

"Niespodzianka" w Windowsie

... które miały problem". Jednak błąd przydarzył się Microsoftowi w najgorszym możliwym momencie. W USA trwa obecnie debata na temat potrzeby regularnego aktualizowania systemów. Gdyby wszyscy administratorzy instalowali poprawki na bieżąco, można by uniknąć wielu poważnych epidemii, takich jak np. rozprzestrzenienie wirusa SQL Hammer, wykorzystującego ...

Tematy: windows, windows update -

![F-Secure Internet Security 2010 F-Secure Internet Security 2010]()

F-Secure Internet Security 2010

... na rynek nową wersję swojego rozwiązania F-Secure Internet Security 2010. Nowa wersja jest wyposażona w funkcję ochrony przeglądania, która sprawdza, czy strony www wyświetlone jako wyniki wyszukiwania są bezpiecznie. Oprogramowanie obsługuje system ...

-

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0]()

Norton 360 wersja 5.0

... system reputacji, tworzony na ...

-

![Trend Micro Mobile App Reputation [© Nmedia - Fotolia.com] Trend Micro Mobile App Reputation]()

Trend Micro Mobile App Reputation

... ataki złośliwego oprogramowania, czy też próby kradzieży danych osobowych. Trend Micro Mobile App Reputation kontroluje również stopień wykorzystania przez aplikacje mobilne zasobów urządzenia mobilnego: baterii, pamięci i przepustowości łącza. Trend Micro to światowy lider w dziedzinie technologii reputacyjnych opartych na ... Zintegrowany system ...

-

![Złośliwe programy a produkty Apple Złośliwe programy a produkty Apple]()

Złośliwe programy a produkty Apple

... na ominięcie nowej funkcji lub wykorzystanie jej do niecnych celów. Wprowadzenie takiego zabezpieczenia może być zaskoczeniem dla użytkowników, którym wciąż wydaje się, że komputerom Mac nie grożą ataki ...

-

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?]()

Bezpieczeństwo komputera: jak zwalczyć infekcję?

... wykorzystujące luki w oprogramowaniu i systemie, rootkity ukrywające inne niebezpieczne procesy; ataki phishingowe, pharmingowe, wstrzykiwanie kodu etc. W zależności od rodzaju zagrożenia, różne są także źródła zarażenia i różne sposoby reagowania na zaistniałą infekcję. System może zostać zarażony przez spreparowaną lub przejętą przez napastnika ...

-

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi]()

Trojan.Rbrute atakuje routery WiFi

... ataki typu ... na różnych stronach internetowych, użytkownik może zostać przekierowany na inne strony, utworzone przez hakerów. System ten jest obecnie wykorzystywany przez cyberprzestępców do zwiększenia liczby botnetów utworzonych przy użyciu szkodliwego oprogramowania Win32.Sector. System stosowany przez hakerów wygląda w następujący sposób: Na ...

-

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?]()

Przestępstwa bankowe: kto kradnie?

... , wbrew pozorom to nie przestępczość zewnętrzna, jak np. napady na bank czy ataki hakerów, jest najbardziej niebezpieczna, ale przestępczość wewnętrzna, której sprawcami są ... jest na skutek błędów w oprogramowaniu urządzeń wykorzystywanych przez klientów oraz w wyniku manipulacji zachowaniami klientów przez przestępców (tzw. ataki socjotechniczne) w ...

-

![Havex: trojan atakujący sieci energetyczne [© Michael Gellner - Fotolia.com] Havex: trojan atakujący sieci energetyczne]()

Havex: trojan atakujący sieci energetyczne

... instalacji aplikacji zainfekowane maszyny łączyły się z serwerami Command&Control i wysyłały na nie wykradzione dane (w ten sposób na serwery Havexa trafiły informacje z około 1500 ... nie były to ataki amatorskie. Część kodu Havexa sugeruje dodatkowo, że jego twórcy nie tylko chcieli wykradać dane o procesach przemysłowych, ale również mieć wpływ na ...

-

![Cyberprzestępczość: tajemnice operacji Epic Turla Cyberprzestępczość: tajemnice operacji Epic Turla]()

Cyberprzestępczość: tajemnice operacji Epic Turla

... serwerach kontroli. Taka wymiana danych między dwoma szkodliwymi programami wskazuje na to, że mamy do czynienia z bliskim powiązaniem między stojącymi za ... potencjalne ofiary. Jeżeli dany użytkownik jest interesujący dla cyberprzestępców, jego system jest uaktualniany do pełnego systemu Turla Carbon” – skomentował Costin Raiu, dyrektor Globalnego ...

-

![Kto odpowiada za bezpieczeństwo IT w bankach? [© Inok - Fotolia.com] Kto odpowiada za bezpieczeństwo IT w bankach?]()

Kto odpowiada za bezpieczeństwo IT w bankach?

... danych. Skoro udostępnia system, ponosi winę za udane ataki cyberprzestępców – mówił podczas tegorocznej edycji konferencji IT@BANK Andrzej Sieradz, wiceprezes BGŻ S.A. Zdaniem Andrzeja Sieradza im bardziej komfortowo klient czuje się korzystając z bankowości internetowej czy mobilnej, tym mniejszą zwraca uwagę na swoje bezpieczeństwo. Czuje ...

-

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003]()

Koniec wsparcia dla Microsoft Windows Server 2003

... się podatna na ataki ... na nową platformę? Alternatywą dla gwałtownego, nieprzemyślanego migrowania serwerów jest przydatna również w przypadku zwykłej eksploatacji datacenter metodyka mikrosegmentacji. Każdy serwer jest w niej traktowany jako osobny zasób, który musi potrafić sam się bronić – jest wyposażony w zaporę sieciową firewall, system ...

-

![Routery Linuks i Internet Rzeczy w niebezpieczeństwie! [© vchalup - Fotolia.com] Routery Linuks i Internet Rzeczy w niebezpieczeństwie!]()

Routery Linuks i Internet Rzeczy w niebezpieczeństwie!

... się również wykorzystujące ten sam system operacyjny urządzenia Internetu Rzeczy. Linux/Remaiten w pierwszej kolejności podejmuje próbę zalogowania się na wybrane urządzenie, a gdy to się nie udaje pobiera na nie złośliwy program. Wiele zainfekowanych w ten sposób komputerów tworzy botnet, a następnie przeprowadza ataki DDoS wycelowane w serwery ...

-

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm]()

Nowe antywirusy ESET dla użytkowników domowych i małych firm

... dokonywania płatności online. Chroni przed keyloggerami, szyfrując komunikację pomiędzy klawiaturą a przeglądarką Monitor sieci domowej - sprawdza, czy domowy router jest podatny na ataki, m.in. czy jest zabezpieczony silnym hasłem oraz czy urządzenie posiada aktualne oprogramowanie (tzw. firmware). Udostępnia również listę urządzeń podłączonych do ...

-

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?]()

Kto odpowiada za bezpieczeństwo chmury w firmie?

... odpowiedzialności za cyberzagrożenia obecne w wyższych warstwach (jak np. uporczywe ataki APT) pociąga niesłusznie dostawcę usług. Tymczasem ta kwestia pozostaje w ... , jego funkcje, protokoły i reguły bezpieczeństwa działają w różny sposób na różnych platformach chmur publicznych, prywatnych czy w infrastrukturze fizycznej przedsiębiorstwa. ...

-

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?]()

Jak samorząd terytorialny ma bronić się przed ransomware?

... . Atak ransomware dokonany w maju br. na infrastrukturę samorządu Baltimore doskonale ilustruje konsekwencje: żądania ... unikać płaskich struktur sieciowych. Oznacza to, że zainfekowany system należy przepuszczać przez filtr czy dodatkowe punkty ... bezpieczeństwa ransomware łatwo uzasadnić. Dotychczas ataki ransomware uderzały w fizyczne komputery ...

-

![Dane: być albo nie być firmy. Rób regularne kopie zapasowe [© jovanamilanko - Fotolia.com] Dane: być albo nie być firmy. Rób regularne kopie zapasowe]()

Dane: być albo nie być firmy. Rób regularne kopie zapasowe

... chronione. Szczególnie dotkliwe mogą się okazać ataki wirusami typu ransomware. To złośliwe oprogramowanie szyfrujące dane na komputerach. Przestępcy udostępniają klucz do ... zabezpiecza je przed niepowołanymi osobami. Dodajmy jeszcze cechy użytkowe oraz ekonomiczne. System tworzenia kopi zapasowych powinien być łatwy i intuicyjny. A także tani, ...

-

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?]()

iPhone też można zhakować. Jak zapobiec włamaniu?

... na aplikację Kalendarz. Choć może wydawać się najbezpieczniejszym miejscem na urządzeniu, w rzeczywistości pozostaje jednym z najczęstszych kanałów rozpowszechniania złośliwego oprogramowania w urządzeniach opartych o system ...

-

![Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera [© wygenerowane przez AI] Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera]()

Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera

... . Znajdujemy się w ogniu toczącej się za naszą wschodnią granicą wojny, a tego typu ataki ze strony wyspecjalizowanych rosyjskich grup APT stanowią jej cyfrowe oblicze. To codzienna rzeczywistość, w której cyberprzestępcy polują na pracowników różnych firm oraz zwykłych internautów. Czasami ograniczone zaufanie do niespodziewanych wiadomości ...

-

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu]()

Ciemne strony internetu

... raty polisy autocasco (czy system informatyczny PZU nie potrafił zweryfikować faktu opłacenia ubezpieczenia, czy też firma działała na szkodę klienta?). Jeśli tylko anty ... . Gdy ataki na markę dokonywane na anty site’ach są dziełem przedsiębiorcy i opierają się na fałszywych informacjach, można podjąć kroki obronne opierając się na ustawie z dnia ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... że to właśnie te przeprowadzone w tym okresie ataki na dużą skalę zwróciły uwagę organów ścigania na problem spamu. Najskuteczniejszą metodą spamerów było wykorzystywanie ... łącznie ze sklepami online oraz portalami społecznościowymi. Oszuści stosowali złożony system dystrybucji szkodliwego oprogramowania, łącząc ten rodzaj spamu z przyłączaniem ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trend Micro: zagrożenia internetowe II kw. 2013 [© yuriy - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2013](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2013-122856-150x100crop.jpg)

![Bezpieczeństwo IT - trendy 2014 wg Sophos Labs [© ra2 studio - Fotolia.com] Bezpieczeństwo IT - trendy 2014 wg Sophos Labs](https://s3.egospodarka.pl/grafika2/Sophos/Bezpieczenstwo-IT-trendy-2014-wg-Sophos-Labs-129121-150x100crop.jpg)

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-II-2014-133874-150x100crop.jpg)

![Świat: wydarzenia tygodnia 27/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 27/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-27-2014-12AyHS.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![Nowe technologie: 7 najważniejszych trendów 2018 [© weedezign - Fotolia.com] Nowe technologie: 7 najważniejszych trendów 2018](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Nowe-technologie-7-najwazniejszych-trendow-2018-200557-150x100crop.jpg)

![Świat: wydarzenia tygodnia 11/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 11/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-11-2018-12AyHS.jpg)

![Utrata danych Jak to się robi w MŚP? [© apops - Fotolia.com] Utrata danych Jak to się robi w MŚP?](https://s3.egospodarka.pl/grafika2/utrata-danych/Utrata-danych-Jak-to-sie-robi-w-MSP-222434-150x100crop.jpg)

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?](https://s3.egospodarka.pl/grafika2/fileless-malware/Zlosliwe-oprogramowanie-bez-plikow-Jak-sie-chronic-248016-150x100crop.jpg)

![Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro [© Sergey - Fotolia.com] Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro](https://s3.egospodarka.pl/grafika2/Dyrektywa-NIS2/Dyrektywa-NIS2-Za-nieprzestrzeganie-przepisow-groza-kary-do-10-milionow-Euro-251903-150x100crop.jpg)

![Oszustwa internetowe mają się dobrze. Cyberprzestępcy preferują phishing [© adrian_ilie825 - Fotolia.com] Oszustwa internetowe mają się dobrze. Cyberprzestępcy preferują phishing](https://s3.egospodarka.pl/grafika2/cyberataki/Oszustwa-internetowe-maja-sie-dobrze-Cyberprzestepcy-preferuja-phishing-251988-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Przelewy natychmiastowe zmieniają bankowość i klientów [© Freepik] Przelewy natychmiastowe zmieniają bankowość i klientów](https://s3.egospodarka.pl/grafika2/przelewy-ekspresowe/Przelewy-natychmiastowe-zmieniaja-bankowosc-i-klientow-265313-150x100crop.jpg)

!["Niespodzianka" w Windowsie [© Nmedia - Fotolia.com] "Niespodzianka" w Windowsie](https://s3.egospodarka.pl/grafika/windows/Niespodzianka-w-Windowsie-Qq30bx.jpg)

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0](https://s3.egospodarka.pl/grafika/Symantec/Norton-360-wersja-5-0-Qq30bx.jpg)

![Trend Micro Mobile App Reputation [© Nmedia - Fotolia.com] Trend Micro Mobile App Reputation](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Mobile-App-Reputation-Qq30bx.jpg)

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-komputera-jak-zwalczyc-infekcje-108662-150x100crop.jpg)

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Rbrute-atakuje-routery-WiFi-133682-150x100crop.jpg)

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?](https://s3.egospodarka.pl/grafika2/banki/Przestepstwa-bankowe-kto-kradnie-133963-150x100crop.jpg)

![Havex: trojan atakujący sieci energetyczne [© Michael Gellner - Fotolia.com] Havex: trojan atakujący sieci energetyczne](https://s3.egospodarka.pl/grafika2/havex/Havex-trojan-atakujacy-sieci-energetyczne-139408-150x100crop.jpg)

![Kto odpowiada za bezpieczeństwo IT w bankach? [© Inok - Fotolia.com] Kto odpowiada za bezpieczeństwo IT w bankach?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Kto-odpowiada-za-bezpieczenstwo-IT-w-bankach-148540-150x100crop.jpg)

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003](https://s3.egospodarka.pl/grafika2/Microsoft-Windows-Server-2003/Koniec-wsparcia-dla-Microsoft-Windows-Server-2003-159703-150x100crop.jpg)

![Routery Linuks i Internet Rzeczy w niebezpieczeństwie! [© vchalup - Fotolia.com] Routery Linuks i Internet Rzeczy w niebezpieczeństwie!](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Routery-Linuks-i-Internet-Rzeczy-w-niebezpieczenstwie-173583-150x100crop.jpg)

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm](https://s3.egospodarka.pl/grafika2/antywirusy-ESET/Nowe-antywirusy-ESET-dla-uzytkownikow-domowych-i-malych-firm-211314-150x100crop.jpg)

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Kto-odpowiada-za-bezpieczenstwo-chmury-w-firmie-221932-150x100crop.jpg)

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Jak-samorzad-terytorialny-ma-bronic-sie-przed-ransomware-225359-150x100crop.jpg)

![Dane: być albo nie być firmy. Rób regularne kopie zapasowe [© jovanamilanko - Fotolia.com] Dane: być albo nie być firmy. Rób regularne kopie zapasowe](https://s3.egospodarka.pl/grafika2/backup/Dane-byc-albo-nie-byc-firmy-Rob-regularne-kopie-zapasowe-230492-150x100crop.jpg)

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?](https://s3.egospodarka.pl/grafika2/iPhone/iPhone-tez-mozna-zhakowac-Jak-zapobiec-wlamaniu-247975-150x100crop.jpg)

![Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera [© wygenerowane przez AI] Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera](https://s3.egospodarka.pl/grafika2/WinRAR/Grozna-luka-w-WinRAR-Jeden-klik-moze-umozliwic-zdalne-przejecie-komputera-268203-150x100crop.png)

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu](https://s3.egospodarka.pl/grafika/marka/Ciemne-strony-internetu-iG7AEZ.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania [© wygenerowane przez AI] Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Skladka-zdrowotna-2026-wyzsze-obciazenia-dla-przedsiebiorcow-i-nowe-zasady-wyliczania-270001-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)