-

![Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny? Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?]()

Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?

... może okazać się nad wyraz niebezpieczne dla peceta :-). Ale żarty na bok, wyobraźmy sobie następującą sytuację: cyberprzestępcy kopiują „BSOD” (niebieski ekran śmierci), ... nie są oczywiście niczym nowym. Od kilku lat powtarzają się podobne ataki wymierzone przeciwko użytkownikom smartfonów oraz tabletów. Cyberprzestępcy wykorzystują to, że w ...

-

![Świat: wydarzenia tygodnia 11/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 11/2019]()

Świat: wydarzenia tygodnia 11/2019

... – do 1 799 891 na całym świecie. Za ataki na ogromną większość użytkowników (około 85%) odpowiadały tylko trzy rodziny szkodliwego oprogramowania bankowego. Rosja, Afryka Południowa oraz Stany Zjednoczone stanowiły państwa o najwyższym odsetku użytkowników atakowanych przez szkodliwe oprogramowanie bankowe dla system Android. Porady bezpieczeństwa ...

-

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007]()

Zagrożenia w Internecie I-VI 2007

... od programu Internet Explorer. W gruzach legnie powszechne przekonanie, że system Mac OS X firmy Apple jest bezpieczniejszy od systemów Windows. W kwestii luk ... witryny WWW — np. wrażliwość na ataki typu SQL injection, cross-site scripting oraz fałszowanie całych serwisów — ale dodatkowo pozwalają na wklejanie szkodliwego kodu w zakładanych ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

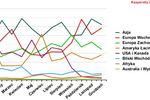

Ewolucja spamu IV-VI 2011

... Wrublewski został oskarżony o zorganizowanie ataku DDoS na elektroniczny system płatniczy Assist, który zablokował system rezerwacji online Aeroflot - największych ... ataki przeprowadzane przy użyciu technik spamowych często skierowane są przeciwko ściśle określonym grupom użytkowników. Tradycyjny rozkład spamu według regionu uległ zmianie na skutek ...

-

![Hakerzy kontra opieka zdrowotna [© Rothlehner Florian - Fotolia.com] Hakerzy kontra opieka zdrowotna]()

Hakerzy kontra opieka zdrowotna

... system. Posiada wyrafinowany sprzęt medyczny, który składa się z w pełni funkcjonalnych komputerów z systemem operacyjnym oraz zainstalowanymi w nim aplikacjami. Lekarze bazują na ...

-

![Ewolucja złośliwego oprogramowania I kw. 2017 Ewolucja złośliwego oprogramowania I kw. 2017]()

Ewolucja złośliwego oprogramowania I kw. 2017

... stworzonego w celu kradzieży pieniędzy za pośrednictwem dostępu online do kont bankowych zostały zarejestrowane na 288 000 komputerach użytkowników. Ataki przy użyciu szyfrującego oprogramowania ransomware zostały zablokowane na 240 799 komputerach unikatowych użytkowników. Oprogramowanie antywirusowe Kaspersky Lab wykryło łącznie 174 989 956 ...

-

![Cyberprzestępczość 2020. W tle PSD2 i home office [© Brian Jackson - Fotolia.com] Cyberprzestępczość 2020. W tle PSD2 i home office]()

Cyberprzestępczość 2020. W tle PSD2 i home office

... otwartej bankowości, będą tych podatności pozbawione. – powiedziała Joanna Dąbrowska, Sales Engineer w Trend Micro. Ataki z wykorzystaniem niebezpiecznego kodu Wszystko wskazuje na to, że uwaga hakerów będzie coraz częściej skierowana na dane firmowe przechowywane w chmurze. Często w przypadkach ataku stosuje się metody takie jak wstrzykiwanie kodu ...

-

![AI wymyka się spod kontroli? Eksperci ostrzegają: luka w Copilot to dopiero początek [© Freepik] AI wymyka się spod kontroli? Eksperci ostrzegają: luka w Copilot to dopiero początek]()

AI wymyka się spod kontroli? Eksperci ostrzegają: luka w Copilot to dopiero początek

... ostrzegają eksperci Check Point Research, wykryta podatność pozwalała cyberprzestępcom na „bezklikowe” ataki, w których Copilot samodzielnie ujawniał poufne dane, ukryte w dokumentach ... tle – użytkownik nie ma świadomości, że jego system właśnie „mówi za dużo”. Przedstawiona podatność została na szczęście załatana przez Microsoft w czerwcu 2025 r., ...

-

![Strony WWW - błędy serwera HTTP Strony WWW - błędy serwera HTTP]()

Strony WWW - błędy serwera HTTP

... formacie, którego przeglądarka nie potrafi wyświetlić. Błąd 408 oznacza, że system czekał zbyt długo na działanie użytkownika. Występuje często w przypadku błędów w połączeniu, ... – w momencie wzmożonego ruchu na stronie – ale i przez ataki hakerskie DDoS. Hakerzy generują sztuczną ilość wejść na stronę, przekraczającą wielokrotnie standardowy ...

-

![Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015 Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015]()

Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015

... Security for Mac. Produkt ten blokuje szkodliwe oprogramowanie oraz ataki phishingowe i inne niebezpieczne strony w przeglądarkach Safari, Mozilla Firefox ... system automatycznej ochrony przed exploitami, który uniemożliwia szkodliwemu oprogramowaniu wykorzystywanie luk w zabezpieczeniach legalnych aplikacji wykorzystywanych przez miliony ludzi na ...

-

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy]()

Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy

... na profesjonalny system bezpieczeństwa, który może zastąpić lub uzupełnić dotychczasowy, sterowany za pomocą aplikacji system alarmowy zabezpieczający Twój dom. Możesz również skonfigurować obecny system w taki sposób, aby wszelkie potencjalne luki w zabezpieczeniach nie wpływały na ...

-

![Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi [© sdecoret - Fotolia.com] Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi]()

Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi

... obejmują silnik antywirusowy firmy Kaspersky Lab, pozwalający wykluczyć typowe ataki, które mogą zostać zablokowane przy użyciu tradycyjnych rozwiązań, źródła danych dot. zagrożeń dostarczanych z opartej na chmurze sieci bezpieczeństwa Kaspersky Lab, system wykrywania włamań oraz obsługę niestandardowych reguł, umożliwiających wykrywanie określonej ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016]()

Cisco: bezpieczeństwo w Internecie I poł. 2016

... jest ciągle bardzo wiele do zrobienia. Organizacje są zupełnie nieprzygotowane na ataki typu ransomware. Za brakiem gotowości stoi m.in. przestarzała infrastruktura, ... tym łatwiej będzie cyberprzestępcom wykorzystać podatności w niej obecne do ataku na firmowy system IT. Cisco radzi jak w kilku prostych krokach zwiększyć bezpieczeństwo ...

-

![5 największych wyzwań, które czekają cyberbezpieczeństwo [© photon_photo - Fotolia.com.jpg] 5 największych wyzwań, które czekają cyberbezpieczeństwo]()

5 największych wyzwań, które czekają cyberbezpieczeństwo

... dużą dozą prawdopodobieństwa można więc zakładać, że ataki wycelowane w IoT zdominują doniesienia dotyczące zagrożeń, na które narażone będzie cyberbezpieczeństwo. Melissa Hathaway z ... bowiem wiedzę teoretyczną z praktyką. Co więcej, ekspert wskazuje również, że skuteczny system kształcenia cyberspecjalistów wymaga multidyscyplinarnego podejścia, ...

-

![6 pytań o Internet Rzeczy [© RAWKU5 - Fotolia.com] 6 pytań o Internet Rzeczy]()

6 pytań o Internet Rzeczy

... będą wykorzystywane do przeprowadzenia ataku na inny cel, np. serwer danego banku, system finansowy dowolnej giełdy lub państwa. W kontekście ataków na inteligentne urządzenia, należy ... się, gdy smartfon właściciela zbliży się do niego na odległość mniejszą niż kilometr. Czytaj także: - Ataki DDoS uderzą w Internet Rzeczy - Ciemna strona IoT 2. ...

-

![Specjalista ds bezpieczeństwa IT potrzebny jak nigdy [© Melpomene - Fotolia.com] Specjalista ds bezpieczeństwa IT potrzebny jak nigdy]()

Specjalista ds bezpieczeństwa IT potrzebny jak nigdy

... na świecie (63 proc.) przyznaje się do problemów wynikających z braku specjalistów na rynku. To oznacza, że co najmniej połowa (według Infosecurity 59 proc.) firm jest podatna na skuteczne ataki ...

-

![Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje? [© wygenerowane przez AI] Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje?]()

Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje?

... wizję systemu, który może być podatny na ataki oszustów, cyberataki i skrajnie nieprzyjazny dla użytkownika. Lepiej chuchać na zimne i przygotować się na nadejście KSeF jak najszybciej – ... biznesu. PORADNIK PRZETRWANIA: Jak przygotować firmę na KSeF? Skoro wiemy już, jakie zagrożenia niesie ze sobą system, czas na konkretne działania. Nie czekaj do ...

-

![Europa niezabezpieczona [© stoupa - Fotolia.com] Europa niezabezpieczona]()

Europa niezabezpieczona

... na zwiększenie podatności systemów komputerowych na ataki, tylko 38% firm planuje zwiększyć w tym roku budżet przeznaczony na wydatki związane z bezpieczeństwem firmowych sieci. Najwięcej firm deklarujących wzrost wydatków na ... % firm przyznało, że posiadają system kontroli dostępu, prawie trzy czwarte z nich posiada system autentykacji, nieco ponad ...

Tematy: bezpieczeństwo -

![McAfee VirusScan po polsku [© Nmedia - Fotolia.com] McAfee VirusScan po polsku]()

McAfee VirusScan po polsku

... ochronę użytkowników PC niszcząc wirusy i tłumiąc destrukcyjne ataki w zarodku. Polska wersja McAfee VirusScan 7.0 oficjalnie została wprowadzona na rynek z dniem 5 maja b.r., a ... pozwalając mu podjąć odpowiednie działania przed wystąpieniem szkód. Moduł ten monitoruje system operacyjny pod kątem podejrzanych zjawisk, takich jak masowe wysyłki czy ...

-

![Kaspersky Lab: szkodliwe programy XII 2009 Kaspersky Lab: szkodliwe programy XII 2009]()

Kaspersky Lab: szkodliwe programy XII 2009

... się. Ataki stają się coraz bardziej skomplikowane i coraz trudniejsze w analizie. Ich celem, w ogromnej większości przypadków, jest zarabianie pieniędzy. Podobnie jak w poprzednich miesiącach, listopadowe zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). Szkodliwe programy wykryte na ...

-

![K9 Web Protection dla Windows 7 [© Nmedia - Fotolia.com] K9 Web Protection dla Windows 7]()

K9 Web Protection dla Windows 7

... w Internecie (takich jak pornografia) oraz ochrony przed zagrożeniami sieciowymi (np. ataki typu phishing oraz oprogramowanie złośliwe). K9 Web Protection adresowany jest głównie do rodzin ... zagrożeniami, przyczyniła się do powstania najlepszej w branży bazy wiedzy na temat znanych i nieznanych treści sieciowych. Użytkownicy stosujący rozwiązanie K9 ...

-

![Nowy szkodliwy program MiniDuke Nowy szkodliwy program MiniDuke]()

Nowy szkodliwy program MiniDuke

... system zlokalizuje serwer kontroli, otrzymuje zaszyfrowane backdoory, które są zamaskowane wewnątrz plików GIF – pojawiają się one jako zdjęcia na komputerze ofiary. Gdy pliki zostaną pobrane na ...

-

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa]()

Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa

System Linux doczekał się kolejnego wroga – wirus Linux.BackDoor.Fgt.1 stworzony został, aby przeprowadzać ataki DDos. Po połączeniu się z serwerem zarządzającym otrzymuje polecenia do wykonania na zainfekowanym urządzeniu – instrukcja PING wywołuje reakcję w postaci odpowiedzi PONG, oznaczającej kontynuację szkodliwego działania. Eksperci z firmy ...

-

![Cyberatak można przewidzieć [© apops - Fotolia.com] Cyberatak można przewidzieć]()

Cyberatak można przewidzieć

... firmy McAfee z czerwca 2014 r. globalne straty na skutek cyberprzestępczości wahają się między 400 a 575 miliardami dolarów. Każdego roku ataki dokonywane przez sieć obnażają ... proaktywnie i w efekcie pozwalają na przewidywanie zaplanowanych cyberataków. Bazują one na rozwiązaniach od lat znanych kryminalistyce. Jak działa system, który „przepowiada” ...

-

![Microsoft Windows Server 2003 niebawem bez wsparcia [© Nmedia - Fotolia.com] Microsoft Windows Server 2003 niebawem bez wsparcia]()

Microsoft Windows Server 2003 niebawem bez wsparcia

... publikowania poprawek, mających na celu zapewnienie maksymalnej ochrony przechowywanych danych firmowych oznacza, że serwery i działające na nich aplikacje staną się podatne na ataki z zewnątrz. Odpłatne ... się także problemy ze zgodnością systemu z nowymi usługami. Niewspierany system jest podwójnie narażony na atak, nie tylko z tego tytułu, że nie ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... na temat sposobów reagowania w wypadku, gdy Twój system został zainfekowany. Istnieją również zewnętrzni specjaliści, którzy mogą pomóc Ci stanąć na ...

-

![Co wspólnego ma piłka nożna i praca zdalna? [© sdecoret - Fotolia.com] Co wspólnego ma piłka nożna i praca zdalna?]()

Co wspólnego ma piłka nożna i praca zdalna?

... , zadbaj przynajmniej o to, by przed wyjazdem uaktualnić system operacyjny i wszystkie aplikacje zainstalowane na Twoim urządzeniu. Jeżeli nie posiadasz żadnego rozwiązania bezpieczeństwa ... . Pamiętaj także, że urządzenia mobilne nie są odporne na ataki cyberprzestępców i także wymagają należytej ochrony. 7) Sędzia może się pomylić Przeglądarki ...

-

![Jak Android umożliwia atak typu „Man-in-the-Disk”? [© stokkete - Fotolia.com] Jak Android umożliwia atak typu „Man-in-the-Disk”?]()

Jak Android umożliwia atak typu „Man-in-the-Disk”?

... by chronić swój system operacyjny i urządzenia, które go używają? Można porównać to, co widzimy w świecie mobilnych systemów operacyjnych, do nieskomplikowanego projektu starych systemów operacyjnych, który pozwalał na przepełnienie bufora, skutkując utratą kontroli. Dopiero gdy luki związane z przepełnieniem bufora były generowane na całym świecie ...

-

![Parlament Europejski a nowe technologie. 5 wyzwań [© BillionPhotos.com - Fotolia.com] Parlament Europejski a nowe technologie. 5 wyzwań]()

Parlament Europejski a nowe technologie. 5 wyzwań

... strategii cyberbezpieczeństwa, a także zespołów reagowania na ataki. Drugi z dokumentów wzmacnia rolę unijnej agencji ds. Bezpieczeństwa Sieci i Informacji ENISA, a także wprowadza wspólnotowy system certyfikacji technologii. Cyberbezpieczeństwo staje się kwestią nie tylko obronności, ale i gospodarki, ataki takie jak NotPetya czy WannaCry pokazały ...

-

![Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji? [© pixabay] Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji?]()

Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji?

... wzrosła średnio o 16%). Są to ataki szczególnie niebezpieczne - w jednym z ... ataki z maszynową prędkością mutujące w tempie, którego nie można zneutralizować za pomocą tradycyjnych systemów odpowiedzi (43% zgłosiło wzrost, średnio o 15%). W obliczu nowych form cyberataków zdecydowana większość firm (69%) uważa, że nie będzie w stanie zareagować na ...

-

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy]()

Tsunami DDoS dotyka wszystkie firmy

... działają pewnie i nie obawiają się ataków na największych, czego dowodem jest choćby przypadek Microsoftu. Dodam, że ataki DDoS są stosunkowo łatwe do przeprowadzenia ... celu należy doposażać się w rozwiązania WAF, czyli Web Application Firewall. To system bezpieczeństwa, który chroni aplikacje webowe firmy, monitorując i filtrując ruch http między ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... system nie jest pozbawiony wad i mogą pojawić się luki w zabezpieczeniach, to jednak szybka reakcja i zwiększanie świadomości użytkowników na temat zachowań aplikacji jest kluczowe w reagowaniu na incydenty. Proces odkrycia i odpowiedź Microsoftu na ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

Ewolucja spamu 2003-2011

... obszary, z których mogliby przeprowadzać swoje ataki, nieustannie próbując utrzymać zdobyte terytoria, ... które posiada jedne z najbardziej efektywnych ustaw antyspamowych na świecie. Jednak pomimo wprowadzonych ustaw antyspamowych liczba niechcianych ... 2006 r. został ostatecznie zdyskredytowany i zlikwidowany system „open relay” wykorzystywany przez ...

-

![Firmy dbają o bezpieczeństwo informacji [© Scanrail - Fotolia.com] Firmy dbają o bezpieczeństwo informacji]()

Firmy dbają o bezpieczeństwo informacji

... . Jednym z najistotniejszych rodzajów zagrożeń, dyktujących obecnie wydatki na bezpieczeństwo, są ataki APT (Advanced Persistent Threat), czyli złożone, ... znacznie wyższy, niż w jakimkolwiek innym regionie. Informacje o badaniu „Globalny system bezpieczeństwa informacji 2012” jest badaniem przeprowadzonym na całym świecie przez PwC oraz magazyny CIO ...

-

![Udostępnianie plików online zagrożeniem dla firm [© Nmedia - Fotolia.com] Udostępnianie plików online zagrożeniem dla firm]()

Udostępnianie plików online zagrożeniem dla firm

... na ryzyko. Zapytani, co zrobiłby pracownik muszący udostępnić duży plik, respondenci odpowiedzieli, że poprosiłby dział IT o pomoc (51 proc.), użył rozwiązania zasugerowanego przez klienta, kontrahenta albo partnera (42 proc.), wykorzystał istniejący system ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Świat: wydarzenia tygodnia 11/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 11/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-11-2019-12AyHS.jpg)

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Zagrozenia-w-Internecie-I-VI-2007-apURW9.jpg)

![Hakerzy kontra opieka zdrowotna [© Rothlehner Florian - Fotolia.com] Hakerzy kontra opieka zdrowotna](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Hakerzy-kontra-opieka-zdrowotna-173464-150x100crop.jpg)

![Cyberprzestępczość 2020. W tle PSD2 i home office [© Brian Jackson - Fotolia.com] Cyberprzestępczość 2020. W tle PSD2 i home office](https://s3.egospodarka.pl/grafika2/Trend-Micro/Cyberprzestepczosc-2020-W-tle-PSD2-i-home-office-225690-150x100crop.jpg)

![AI wymyka się spod kontroli? Eksperci ostrzegają: luka w Copilot to dopiero początek [© Freepik] AI wymyka się spod kontroli? Eksperci ostrzegają: luka w Copilot to dopiero początek](https://s3.egospodarka.pl/grafika2/AI-driven-attacks/AI-wymyka-sie-spod-kontroli-Eksperci-ostrzegaja-luka-w-Copilot-to-dopiero-poczatek-268273-150x100crop.jpg)

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy](https://s3.egospodarka.pl/grafika2/internet-rzeczy/Ekspres-do-kawy-i-elektroniczna-niania-narzedzia-w-rekach-cyberprzestepcy-166212-150x100crop.jpg)

![Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi [© sdecoret - Fotolia.com] Kaspersky Anti Targeted Attack Platform dla ochrony przed atakami ukierunkowanymi](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Anti-Targeted-Attack-Platform-dla-ochrony-przed-atakami-ukierunkowanymi-177743-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2016-179955-150x100crop.jpg)

![5 największych wyzwań, które czekają cyberbezpieczeństwo [© photon_photo - Fotolia.com.jpg] 5 największych wyzwań, które czekają cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/rok-2017/5-najwiekszych-wyzwan-ktore-czekaja-cyberbezpieczenstwo-186529-150x100crop.jpg)

![6 pytań o Internet Rzeczy [© RAWKU5 - Fotolia.com] 6 pytań o Internet Rzeczy](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/6-pytan-o-Internet-Rzeczy-188235-150x100crop.jpg)

![Specjalista ds bezpieczeństwa IT potrzebny jak nigdy [© Melpomene - Fotolia.com] Specjalista ds bezpieczeństwa IT potrzebny jak nigdy](https://s3.egospodarka.pl/grafika2/specjalista-ds-cyberbezpieczenstwa/Specjalista-ds-bezpieczenstwa-IT-potrzebny-jak-nigdy-219294-150x100crop.jpg)

![Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje? [© wygenerowane przez AI] Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje?](https://s3.egospodarka.pl/grafika2/Krajowy-System-e-Faktur/Wielki-Brat-podejrzy-wszystkie-faktury-KSeF-ulatwi-zycie-przedsiebiorcom-czy-je-sparalizuje-270141-150x100crop.jpg)

![Europa niezabezpieczona [© stoupa - Fotolia.com] Europa niezabezpieczona](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Europa-niezabezpieczona-MBuPgy.jpg)

![McAfee VirusScan po polsku [© Nmedia - Fotolia.com] McAfee VirusScan po polsku](https://s3.egospodarka.pl/grafika/mcafee-virusscan/McAfee-VirusScan-po-polsku-Qq30bx.jpg)

![K9 Web Protection dla Windows 7 [© Nmedia - Fotolia.com] K9 Web Protection dla Windows 7](https://s3.egospodarka.pl/grafika/K9-Web-Protection/K9-Web-Protection-dla-Windows-7-Qq30bx.jpg)

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa](https://s3.egospodarka.pl/grafika2/Linux/Wirus-Linux-BackDoor-Fgt-1-hakerzy-atakuja-Linuxa-147272-150x100crop.jpg)

![Cyberatak można przewidzieć [© apops - Fotolia.com] Cyberatak można przewidzieć](https://s3.egospodarka.pl/grafika2/cyberatak/Cyberatak-mozna-przewidziec-149895-150x100crop.jpg)

![Microsoft Windows Server 2003 niebawem bez wsparcia [© Nmedia - Fotolia.com] Microsoft Windows Server 2003 niebawem bez wsparcia](https://s3.egospodarka.pl/grafika2/Windows-Server-2003/Microsoft-Windows-Server-2003-niebawem-bez-wsparcia-152807-150x100crop.jpg)

![Co wspólnego ma piłka nożna i praca zdalna? [© sdecoret - Fotolia.com] Co wspólnego ma piłka nożna i praca zdalna?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Co-wspolnego-ma-pilka-nozna-i-praca-zdalna-176870-150x100crop.jpg)

![Jak Android umożliwia atak typu „Man-in-the-Disk”? [© stokkete - Fotolia.com] Jak Android umożliwia atak typu „Man-in-the-Disk”?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-Android-umozliwia-atak-typu-Man-in-the-Disk-209050-150x100crop.jpg)

![Parlament Europejski a nowe technologie. 5 wyzwań [© BillionPhotos.com - Fotolia.com] Parlament Europejski a nowe technologie. 5 wyzwań](https://s3.egospodarka.pl/grafika2/Parlament-Europejski/Parlament-Europejski-a-nowe-technologie-5-wyzwan-218166-150x100crop.jpg)

![Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji? [© pixabay] Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Nie-istnieje-cyberbezpieczenstwo-bez-sztucznej-inteligencji-221342-150x100crop.png)

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy](https://s3.egospodarka.pl/grafika2/DDoS/Tsunami-DDoS-dotyka-wszystkie-firmy-254777-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![Firmy dbają o bezpieczeństwo informacji [© Scanrail - Fotolia.com] Firmy dbają o bezpieczeństwo informacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Firmy-dbaja-o-bezpieczenstwo-informacji-apURW9.jpg)

![Udostępnianie plików online zagrożeniem dla firm [© Nmedia - Fotolia.com] Udostępnianie plików online zagrożeniem dla firm](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Udostepnianie-plikow-online-zagrozeniem-dla-firm-97630-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)