Kaspersky Lab: szkodliwe programy IV 2011

2011-05-09 12:33

Przeczytaj także: Kaspersky Lab: szkodliwe programy III 2011

W tym samym miesiącu firma Microsoft opublikowała 17 biuletynów zawierających łaty na luki w różnych produktach z rodziny Windows. Wśród zidentyfikowanych 63 dziur znajdowała się krytyczna luka MS11-020. Luka ta została wykryta w serwerze SMB i umożliwiała zdalne wykonanie kodu przy użyciu specjalnie stworzonego pakietu wysłanego do podatnego na ataki systemu. Dziura ta stanowi poważne zagrożenie – w przeszłości wykrycie podobnych luk spowodowało pojawienie się robaków, takich jak Kido. Dlatego zalecamy użytkownikom, aby jak najszybciej uaktualnili swoje systemy.

Trojany SMS

W omawianym miesiącu trojany SMS nadal rozprzestrzeniały się w szybkim tempie, głównie w Rosji. Jednym ze sposobów propagacji takich trojanów jest spam SMS. W kwietniu otrzymywaliśmy regularne zgłoszenia o takich incydentach.

Zauważyliśmy podobieństwa między kilkoma z takich wysyłek spamu SMS:

- wiadomości zostały wysłane w mniej więcej tym samym czasie (około godz. 14)

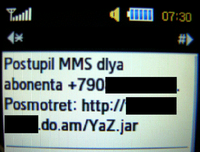

- większość wiadomości miała następująca treść: “There’s an MMS for the subscriber [numer telefonu odbiorcy]. See: http://******.do.am/имя_файла.jar”

- zainfekowane odsyłacze wykorzystywały nazwy plików: YaZ.jar oraz 606.jar

W czasie, gdy pojawiły się pierwsze spamowe wiadomości SMS, pliki, do których prowadziły odsyłacze, były już wykrywane przez Kaspersky Lab jako Trojan-SMS.J2ME.Smmer.f.

fot. mat. prasowe

Przykład spamowej wiadomości SMS

Przykład spamowej wiadomości SMS

Kolejną ciekawostką jest to, że szkodliwe strony, do których prowadziły odsyłacze, wydają się być stworzone przy użyciu darmowego narzędzia online do tworzenia stron internetowych. Właściciel tego narzędzia oferuje również usługi hostingowe, które cyberprzestępcy wykorzystywali do utrzymywania swoich szkodliwych stron.

Zamknięcie botnetu Coreflood

Cały czas trwa kampania antybotnetowa. Po zamknięciu botnetu Rustock, o którym pisaliśmy w raporcie marcowym, przyszła kolej na zlikwidowanie centrów kontroli ogromnego botnetu o nazwie Coreflood. Większość z 2 milionów maszyn zombie, które tworzyły ten botnet, była zlokalizowana w Stanach Zjednoczonych.

Zamknięcie Coreflooda zostało zainicjowane przez amerykański departament sprawiedliwości, który otrzymał zgodę na przejęcie kontroli nad botnetem. Następnie do wszystkich botów w tej sieci wysłano polecenia, aby przestały działać.

Nie jest to pierwszy przypadek zlikwidowania botnetu na skutek interwencji władz. Innym przykładem może być zamknięcie botnetu Rustock - możliwe dzięki wspólnym działaniom firmy Microsoft oraz amerykańskich organów ścigania - czy zlikwidowanie botnetu Bredolab, którego właściciele zostali aresztowani przez holenderską policję.

Miejmy nadzieję, że to nie ostatni raz, gdy władze państwowe decydują się zainterweniować, aby pomóc w zamknięciu botnetów.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)