Zautomatyzowane cyberataki na aplikacje internetowe. Jak się chronić?

2021-03-05 11:54

Przeczytaj także: Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze

Z tego tekstu dowiesz się m.in.:

- Jakie są najpopularniejsze typy zautomatyzowanych cyberataków?

- Która z instytucji płatniczych najczęściej zmaga się z wyciekami danych?

- Czym charakteryzują się ataki fuzzingowe?

- Jak się chronić przed zautomatyzowanymi cyberatakami?

Analitycy firmy Barracuda wzięli pod lupę zablokowane przez systemy ich firmy cyberataki. Przeprowadzona analiza dowiodła, że coraz większym zagrożeniem stają się uderzenia, w których przeprowadzeniu istotną rolę ogrywa automatyzacja. Okazuje się, że aż 5 pośród najbardziej popularnych cyberataków przeprowadzonych zostało z użyciem narzędzi automatycznych.

fot. mat. prasowe

Najpopularniejsze typy ataków

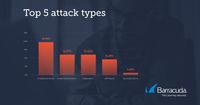

Prawie 20% wykrytych ataków stanowiły ataki fuzzingowe.

Prawie 20% wykrytych ataków stanowiły ataki fuzzingowe, które są realizowane automatycznie w celu wykrycia przypadków, w których aplikacje załamują się, i wykorzystania wykrytych w ten sposób luk do przeprowadzenia ataku. Kolejnych ok. 12 proc. ataków polegało na wstrzyknięciu kodu, przy czym większość atakujących używała do tego zautomatyzowanych narzędzi, takich jak sqlmap. Wiele z tych ataków było realizowanych na poziomie script kiddies – bez wcześniejszego rozpoznania, który pozwoliłby je zoptymalizować.

Niemal ex aequo, na trzecim miejscu, również stanowiąc nieco ponad 12% ataków, były boty podszywające się pod roboty indeksujące Google lub innych wyszukiwarek. Zaskakująco powszechne, stanowiąc ponad 9% analizowanej przez analityków z firmy Barracuda próbki, były też ataki typu DDoS, czyli rozproszonej blokady dostępu – które były stosowana we wszystkich obszarach geograficznych. Natomiast boty zablokowane przez administratorów strony miały znaczenie marginalne (poniżej 2% ataków).

A oto trendy wykryte przez analityków w cyberatakach na aplikacje internetowe oraz sposoby, w jaki cyberprzestępcy wykorzystują ataki zautomatyzowane.

Wyróżnione zagrożenia

Cyberataki zautomatyzowane – w atakach zautomatyzowanych stosowane są boty, które próbują wykorzystywać luki i podatności aplikacji internetowych. Obejmują one szerokie spektrum zagrożeń, od botów udających szperacze Google w celu uniknięcia wykrycia, po ataki DDoS, które przeciążając aplikację usiłują doprowadzić do awarii witryny.

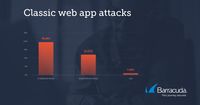

Chociaż ruch botów jest szybko rosnącym problemem, nie oznacza to, że cyberprzestępcy zarzucają stare metody. Duża część cyberataków przeanalizowanych przez analityków z firmy Barracuda to ataki klasyczne, takie jak wstrzykiwanie kodu (12%) i cross-site scripting (XSS) (1%). Jednak większość ruchu związanego z atakami pochodziła z narzędzi stosowanych do prowadzenia rekonesansu lub wspomnianego narzędzia fuzzing do sondowania aplikacji.

Wstrzykiwanie kodu otwiera najnowszą listę dziesięciu najpoważniejszych zagrożeń przygotowywaną przez fundację Open Web Application Security Project (OWASP Top 10) i odkąd istnieje ta lista, są obecne w każdej kolejnej jej edycji. Nie ma też żadnych oznak zarzucania ich ze względu na relatywną łatwość wykonania i potencjalnie duże korzyści dla cyberprzestępców. Dość częste były również cyberataki typu cross-site scripting (XSS) –trzeci najczęściej stosowany atak w tej grupie.

fot. mat. prasowe

Klasyczne ataki

Duża część ataków przeanalizowanych przez analityków z firmy Barracuda to ataki klasyczne.

Szczegóły

Znaczna część analizowanego ruchu związanego z cyberatakami miała na celu wykorzystanie podatności aplikacji WordPress (popularny CMS wykorzystywany przez twórców stron internetowych) lub PHP (zwykle były to strony phpMyAdmin stosowane do zarządzania bazą danych MySQL) – było to odpowiednio 6,1% oraz 1,05% ataków.

Spora część z nich została przeprowadzona przeciwko stronom niewykorzystującym PHP lub WordPressa, co prowadzi do wniosku, że były one dziełem tzw. „script kiddies” – osób korzystających z gotowych, dostępnych w Internecie narzędzi hackerskich, lecz nie mających pojęcia na temat ich działania.

Niewykluczone jednak, że osoby te wkrótce nauczą się przeprowadzać rekonesans przed przeprowadzeniem ataku.

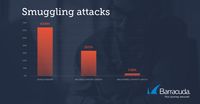

Atakiem, którego popularność spadła do pomijalnego poziomu, ale który po ujawnieniu ataku HTTP Desync powraca na skalę masową, jest przemycanie zapytań http (HTTP Request Smuggling). Według badania firmy Barracuda, ponad 60% tego typu ataków wykorzystywało nieprawidłowy nagłówek protokołu http, jedna trzecia wykorzystywała zwielokrotnianie wartości w polu Content-Length, a 3% miało źle sformatowaną wartość w tym polu.

fot. mat. prasowe

Przemycanie zapytań

Ponad 60% ataków typu HTTP Request Smuggling wykorzystywało nieprawidłowy nagłówek protokołu http.

Większość zaobserwowanych ataków przeciwko API JSON polegała na testowaniu warunków brzegowych, czyli w gruncie rzeczy były to próby zmylenia tego API. W 95% tego typu ataków przekraczano dopuszczalną wielkość liczb (Max Number), a w prawie 4% – dopuszczalną długość napisów (Max Value Length). Zaobserwowano również inne próby ataków – cyberataki XSS i SQL Injection – ale ich liczba w próbce była pomijalna. Analitycy spodziewają się jednak, że w ciągu najbliższego roku może ona wzrosnąć.

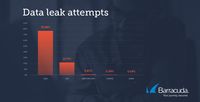

Próby wycieku danych dotyczyły głównie prób ujawnienia wrażliwych danych, takich jak numery kart kredytowych, ubezpieczenia społecznego (używanych w wielu krajach do potwierdzania tożsamości, analogicznie jak polski PESEL), itp. Dominowały próby eksfiltracji numerów kart kredytowych. Głównym celem była Visa, przeciwko której zanotowano ponad trzy czwarte wszystkich ataków tego typu. Daleko w tyle była firma JCB (ponad 20% ataków), natomiast Mastercard, Diners i American Express były atakowane znacznie rzadziej.

fot. mat. prasowe

Wycieki danych

Głównym celem była Visa, przeciwko której zanotowano ponad trzy czwarte wszystkich ataków tego typu.

Szyfrowanie

Analitycy firmy Barracuda przeanalizowali również szyfrowanie ruchu, które zapobiega różnym atakom, takim jak man-in-the-middle, oraz zapewnia warstwę ochrony użytkowników odwiedzających strony internetowe.

Prawie 92% ruchu analizowanego przez naukowców Barracuda w okresie dwóch miesięcy od października do grudnia 2020 r. to szyfrowany ruch HTTPS, a nieszyfrowany protokół HTTP był odpowiedzialny za mniej niż 10% ruchu. To obiecujący postęp i dobra wiadomość dla bezpieczeństwa aplikacji internetowych.

Preferowanym protokołem stosowanym w przeglądarkach jest obecnie TLS1.3, co zaczyna mieć wpływ na bezpieczeństwo użytkowników. Starszy protokół SSLv3 był rzadko stosowany, ponieważ nie jest on zbyt skuteczny. Nawet wśród organizacji, które korzystają z tego protokołu, ruch SSLv3 był niewielki. To samo dotyczy protokołów TLS1.0 i TLS1.1, których popularność gwałtownie spada – a z których każdy odpowiada za mniej niż 1% analizowanego ruchu.

Najbezpieczniejszy obecnie protokół TLS1.3 stanowił całe 65% całego analizowanego ruchu HTTPS. Około jednej trzeciej stanowił starszy protokół TLS1.2, ale jego popularność powoli spada.

fot. mat. prasowe

Przeglądarki korzystające z TLS1.3

Najpopularniejszą przeglądarką, odpowiedzialną za 47% ruchu zaszyfrowanego tym protokołem, był Chrome.

Analizując przeglądarki korzystające z TLS1.3 (w oparciu o informacje zgłaszane przez same przeglądarki w nagłówkach User Agent), najpopularniejszą przeglądarką, odpowiedzialną za 47% ruchu zaszyfrowanego tym protokołem, była Chrome. Na drugim miejscu było Safari, które odpowiadało za 34% ruchu TLS1.3. Co zaskakujące, Edge wyprzedził Firefoksa i znalazł się na podium z 16% ruchu, natomiast Firefox wygenerował zaledwie 3% ruchu. Firefox przegrywa z Edge prawdopodobnie z dwóch powodów:

- Dominacja Chrome

- Systemy korporacyjne, które dotychczas preferowały przeglądarkę Internet Explorer, obecnie przechodzą na Edge

Analiza ruchu TLS1.2 przyniosła bardziej zaskakujące wyniki. W tym protokole Internet Explorer generuje wyższy ruch niż Chrome – odpowiadając za ponad połowę ruchu – natomiast Chrome ma nieco poniżej 40%. Dla porównania, Safari generuje poniżej 10% ruchu, a Firefox – jeszcze mniej.

fot. mat. prasowe

Przeglądarki korzystające z TLS1.2

W tym protokole Internet Explorer generuje wyższy ruch niż Chrome.

Analitycy z firmy Barracuda odkryli, że dość często stosowane są automatyczne aktualizacje przeglądarek Chrome i Firefox. Większość tych przeglądarek to najnowsza lub jedna z dwóch najnowszych wersji.

Nadal wiele osób korzysta z Internet Explorera, przy czym zdecydowanie najczęściej była to wersja IE11, co pokazuje poprawny trend w kierunku używania bardziej aktualnych i bezpiecznych przeglądarek.

Dla kontrastu, ruch generowany automatycznie rzadko wykorzystuje TLS1.3 – zwykle jest to jednak TLS1.2. Obejmuje to monitory witryn, boty i narzędzia, takie jak curl.

Jak się chronić przed cyberatakami zautomatyzowanymi

W obszarze ochrony przed najnowszymi cyberatakami, takimi jak boty i czy ataki przeciwko API, można być przytłoczonym liczbą wymaganych rozwiązań. Na szczęście są one łączone w takich produktach, jak WAF / WAF-as-a-Service, znanymi również jako usługi ochrony aplikacji webowych i usługi ochrony API (WAAP).

Jak to zdefiniował Gartner w raporcie WAF Magic Quadrant 2020:

„Gartner definiuje usługi WAAP jako ewolucję usług WAF w chmurze. Usługi WAAP obejmują usługi WAF, ochronę przed botami, ochronę przed DDoS i ochronę API, dostarczane w chmurze w modelu subskrypcyjnym”.

Organizacje powinny więc poszukać rozwiązania WAF-as-a-Service lub WAAP, które obejmuje ochronę przed botami, ochronę przed DDoS, ochronę API i ochronę przed zapychaniem poświadczeniami – oraz upewnić się, że zostało ono odpowiednio skonfigurowane.

Należy też być na bieżąco z aktualnymi zagrożeniami i śledzić ich zmiany. Na przykład podczas niedawnego webinarium (dostępnego obecnie na żądanie) firma Barracuda podzieliła się prognozami dotyczącymi trzech najważniejszych typów ataków, których częstszego stosowania spodziewa się w tym roku: zautomatyzowanych ataków botów, ataków na interfejsy API i ataków na procesy tworzenia oprogramowania. Ochrona przed tymi typami ataków jest słabsza, więc zwykle są one przepuszczane czy to z ich niedoceniania czy – w niektórych przypadkach – wdrażania aplikacji poza kontrolą działu IT i bez odpowiednich zabezpieczeń.

![Techniki i metody hakerów, które nigdy nie odejdą do lamusa [© wygenerowane przez AI] Techniki i metody hakerów, które nigdy nie odejdą do lamusa](https://s3.egospodarka.pl/grafika2/oszustwa-internetowe/Techniki-i-metody-hakerow-ktore-nigdy-nie-odejda-do-lamusa-269328-150x100crop.png) Techniki i metody hakerów, które nigdy nie odejdą do lamusa

Techniki i metody hakerów, które nigdy nie odejdą do lamusa

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Zautomatyzowane cyberataki na aplikacje internetowe. Jak się chronić? [© pixabay.com] Zautomatyzowane cyberataki na aplikacje internetowe. Jak się chronić?](https://s3.egospodarka.pl/grafika2/aplikacje-internetowe/Zautomatyzowane-cyberataki-na-aplikacje-internetowe-Jak-sie-chronic-236272-200x133crop.jpg)

![TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates [© Muhammad Saad z Pixabay] TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates](https://s3.egospodarka.pl/grafika2/cyberataki/TOP-5-malware-w-Polsce-w-kwietniu-2025-Liderem-FakeUpdates-266800-150x100crop.jpg)

![Cyberatak DDoS na polski system podatkowy [© Freepik] Cyberatak DDoS na polski system podatkowy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberatak-DDoS-na-polski-system-podatkowy-266401-150x100crop.jpg)

![Liczba podatności rośnie w błyskawicznym tempie [© Freepik] Liczba podatności rośnie w błyskawicznym tempie](https://s3.egospodarka.pl/grafika2/podatnosci/Liczba-podatnosci-rosnie-w-blyskawicznym-tempie-265293-150x100crop.jpg)

![3 filary cyberbezpieczeństwa firm [© DC Studio na Freepik] 3 filary cyberbezpieczeństwa firm](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/3-filary-cyberbezpieczenstwa-firm-261309-150x100crop.jpg)

![Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing [© StockSnap z Pixabay] Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing](https://s3.egospodarka.pl/grafika2/Virtual-Network-Computing/Ataki-na-pulpity-zdalne-98-z-nich-uderza-w-Virtual-Network-Computing-260390-150x100crop.jpg)

![Miliony danych polskich pacjentów na celowniku hakerów [© Franz Bachinger z Pixabay] Miliony danych polskich pacjentów na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Miliony-danych-polskich-pacjentow-na-celowniku-hakerow-260329-150x100crop.jpg)

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków [© wygenerowane przez AI] Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków](https://s3.egospodarka.pl/grafika2/NFC/Masz-telefon-z-NFC-Wraca-niebezpieczne-oszustwo-wycelowane-w-klientow-bankow-269703-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Ile kosztują tanie mieszkania w polskich metropoliach? [© pixabay.com] Ile kosztują tanie mieszkania w polskich metropoliach? [© pixabay.com]](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ile-kosztuja-tanie-mieszkania-w-polskich-metropoliach-268765-50x33crop.jpg) Ile kosztują tanie mieszkania w polskich metropoliach?

Ile kosztują tanie mieszkania w polskich metropoliach?

![Widełki wynagrodzeń w ofertach pracy - dlaczego pracodawcy nie chcą ich publikować? [© wygenerowane przez AI] Widełki wynagrodzeń w ofertach pracy - dlaczego pracodawcy nie chcą ich publikować?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Widelki-wynagrodzen-w-ofertach-pracy-dlaczego-pracodawcy-nie-chca-ich-publikowac-269686-150x100crop.png)

![E-Doręczenia: jak działa nowy system i jakie konsekwencje niesie dla biznesu? [© pixabay] E-Doręczenia: jak działa nowy system i jakie konsekwencje niesie dla biznesu?](https://s3.egospodarka.pl/grafika2/e-Doreczenia/E-Doreczenia-jak-dziala-nowy-system-i-jakie-konsekwencje-niesie-dla-biznesu-269679-150x100crop.jpg)

![Koszty utrzymania mieszkania: minął czas największych podwyżek? [© pixabay] Koszty utrzymania mieszkania: minął czas największych podwyżek?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Koszty-utrzymania-mieszkania-minal-czas-najwiekszych-podwyzek-269677-150x100crop.jpg)