-

![Rynek nieruchomości i kredytów II kw. 2012 [© Agb - Fotolia.com] Rynek nieruchomości i kredytów II kw. 2012]()

Rynek nieruchomości i kredytów II kw. 2012

... dla państwa, banków i obywateli. Należy opracować i wdrożyć program długoletniego oszczędzania w Polsce, w tym na cele mieszkaniowe i emerytalne.” – ... do 3,6 mln PLN rocznie) oraz 597 z przedstawicielami średnich przedsiębiorstw (o obrotach powyżej 3,6 mln do 30 mln PLN rocznie). Ponad 10% stanowili przedsiębiorcy z branży budowlanej. Do pobrania ...

-

![Dotacje unijne: dokumentacja projektów szkoleniowych [© Robert Kneschke - Fotolia.com] Dotacje unijne: dokumentacja projektów szkoleniowych]()

Dotacje unijne: dokumentacja projektów szkoleniowych

... do udziału w projekcie, należy zwrócić uwagę na to, aby wskazane formularze podpisywała osoba, która zgodnie z danymi zawartymi we wpisie do KRS ma do tego prawo. W dokumentacji projektowej powinny też znaleźć się dokumenty potwierdzające ten stan rzeczy – wpis do KRS (do pobrania ... obszarze). Uzupełniono zaś program treściami dopasowanymi do potrzeb ...

-

![Zagraniczne usługi przetwarzania danych (w chmurze) z podatkiem u źródła [© steheap - Fotolia.com] Zagraniczne usługi przetwarzania danych (w chmurze) z podatkiem u źródła]()

Zagraniczne usługi przetwarzania danych (w chmurze) z podatkiem u źródła

... uzyskanym od podatnika certyfikatem rezydencji. (...) W odniesieniu do kompleksowej usługi tzw. cloud computing, należy zgodzić ... do wymienionej w art. 21 ust. 1 pkt 2a updop usługi przetwarzania danych. Oznacza to, że Spółka dokonując wypłat należności na rzecz Podmiotu amerykańskiego jest obowiązana na podstawie art. 26 ust. 1 updop do pobrania ...

-

![Kto zarobi na PPK? [© Andrey Popov - Fotolia.com] Kto zarobi na PPK?]()

Kto zarobi na PPK?

... do zarządzania PPK oraz poziom opłat maksymalnych, możliwych do pobrania, powoduje, że w trakcie pierwszych 3–5 lat towarzystwa nie zarabiałyby na przystąpieniu do projektu. ... Małyszko, prezes zarządu PFR TFI, rozwiązanie przydzielające pracowników z automatu do PFR TFI jest dobre. – Program PPK to ma być rozwiązanie dla pracowników i pracodawców, a ...

-

![Ulga dla klasy średniej. Kto na niej skorzysta. Jak i kiedy zrezygnować. [© 39939170_bzyxx - fotolia.com] Ulga dla klasy średniej. Kto na niej skorzysta. Jak i kiedy zrezygnować.]()

Ulga dla klasy średniej. Kto na niej skorzysta. Jak i kiedy zrezygnować.

... do pobrania ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... przykład exploit, który wykorzystuje lukę w przeglądarce internetowej, może pobrać szkodliwy program. W takiej sytuacji zapora sieciowa nie zablokuje takiego pobrania, ponieważ jest ono przeprowadzane przez program, który według zapory sieciowej ma uprawnienia do pobierania plików. Twój komputer jest zagrożony Istnieje wiele sposobów dostarczania ...

-

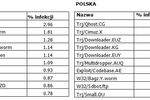

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... werdykty adware zwiększyła się z siedmiu do dziewięciu. Spośród wszystkich szkodliwych programów z rankingu na specjalną wzmiankę zasługuje Trojan.Win32.Agent.aduro znajdujący się na dwunastej pozycji. Program ten rozprzestrzenia się ze stron internetowych, które nakłaniają użytkowników do pobrania wtyczki dla przeglądarki ułatwiającej dokonywanie ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... do szkodliwego programu przedstawianego jako "nowa łata"; wysyłanie spamu za pośrednictwem poczty elektronicznej zawierającego w załączniku szkodliwy program lub odsyłacz do szkodliwego programu; rozprzestrzenianie szkodliwych programów za pośrednictwem sieci współdzielenia plików; wykorzystywanie luk w zabezpieczeniach przeglądarki w celu pobrania ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... podłączony do komputera mikrofon. Laboratorium antywirusowe firmy ESET oznaczyło przechwycone zagrożenie jako MSIL/Spy.Agent.NB i sklasyfikowało je jako program ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![ESET: zagrożenia internetowe VI 2014 ESET: zagrożenia internetowe VI 2014]()

ESET: zagrożenia internetowe VI 2014

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... się poprzez wysłanie go przez WhatsApp i LinkedIn. Cyberprzestępcy korzystający z DUCKPORT wabią ofiarę i zachęcają ją do kliknięcia w link lub pobrania plików. Pomocne jest dla nich legalne narzędzie Rebrandly do uwierzytelniania i skracania kodu URL przygotowanych przez siebie fałszywych stron – tłumaczy Mohammad Kazem Hassan Nejad, Przykładowe ...

-

![Q-Agencja Nieruchomości 3000 w nowej wersji Q-Agencja Nieruchomości 3000 w nowej wersji]()

Q-Agencja Nieruchomości 3000 w nowej wersji

... Program jest tak zaprojektowany, aby spełniał zasady ergonomii (praca na jednej planszy) i równocześnie dawał możliwość szybkiego wyszukiwania. Więcej informacji wraz z możliwością pobrania ...

Tematy: qbs, q-agencja nieruchomości 3000 -

![Aplikacja dla działów kadr Aplikacja dla działów kadr]()

Aplikacja dla działów kadr

... o uposażeniu pracowników, niezbędnych do wyliczenia kapitału początkowego emerytury. Ponadto drukuje Zaświadczenie o zatrudnieniu i wynagrodzeniu (druk ZUS Rp-7). Program może funkcjonować samodzielnie lub jako element systemów kadrowo-płacowych, może też działać w sieci. Wyczerpujące informacje wraz z możliwością pobrania wersji demo i darmowej ...

Tematy: q-ewidencja rp7 3000, qbs -

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab]()

Robak internetowy Kido na oku Kaspersky Lab

... Wstępne analizy sugerują, że funkcjonalność szkodnika jest ograniczona czasowo – do 3 maja 2009. Oprócz pobrania uaktualnień dla siebie, Kido pobiera również dwa nowe pliki na ... spam, np. oferty wątpliwych pożyczek lub produktów farmaceutycznych. Gdy ten szkodliwy program został po raz pierwszy wykryty, w styczniu 2009 roku, wielu ekspertów IT ...

-

![Ataki internetowe: Twitter na celowniku [© stoupa - Fotolia.com] Ataki internetowe: Twitter na celowniku]()

Ataki internetowe: Twitter na celowniku

... w serwisie zwrotów. Później oszust umieszcza w treści tweeta odnośnik kierujący do zainfekowanej strony internetowej komentując go zwrotem np. "pornographic", który ma ... jest” komunikatem o braku najnowszej wersji Flash Playera i konieczności pobrania aktualizacji. Zgoda na pobranie najnowszej wersji aplikacji skutkuje zainfekowaniem ...

-

![Acrobat Connect Pro: konferencje on-line [© Nmedia - Fotolia.com] Acrobat Connect Pro: konferencje on-line]()

Acrobat Connect Pro: konferencje on-line

... dźwięk z połączeń telefonicznych, który można przesyłać strumieniowo do uczestników spotkania korzystających tylko z połączeń VoIP. Zintegrowane ... bez konieczności pobrania dodatkowych programów. Acrobat Connect Pro jest już w sprzedaży jako rozwiązanie dostępne w hostingu lub instalowane u klienta albo jako usługa zarządzana. Program jest ...

-

![Kaspersky Lab: szkodliwe programy X 2010 Kaspersky Lab: szkodliwe programy X 2010]()

Kaspersky Lab: szkodliwe programy X 2010

... internetowych. Październikowy ranking nie zawiera poważniejszych zmian w stosunku do poprzednich miesięcy – nadal dominują exploity wykorzystujące lukę CVE-2010-0806 oraz programy ... .bp, skrypt z rodziny FakeUpdate. Program ten - również występujący na stronach pornograficznych – proponuje użytkownikowi możliwość pobrania klipu wideo. Jednak podczas ...

-

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash]()

Luka w zabezpieczeniach Adobe Flash

... jeden ze zmodyfikowanych plików, przeglądarka rozpoznaje zawarty w pliku kod jako polecenie pobrania określonego typu złośliwego programu. Drugi sposób wykorzystania luki powoduje, że kod zawarty w pliku flash przekierowuje użytkownika (w tle) do złośliwej strony internetowej. Jest ona zaprojektowana w taki sposób, aby umożliwić przeprowadzanie ...

-

![Kaspersky Lab: szkodliwe programy XII 2009 Kaspersky Lab: szkodliwe programy XII 2009]()

Kaspersky Lab: szkodliwe programy XII 2009

... o 50% w stosunku do zeszłego miesiąca. O jedną pozycję wyżej niż Krap.ag uplasował się Krap.ai, który również wykorzystuje wyspecjalizowany program pakujący wykorzystywany do kompresowania fałszywych ... jest wykorzystywanie luk w zabezpieczeniach produktów firm Adobe i Microsoft w celu pobrania plików wykonywalnych. Programy te różnią się pod względem ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... pobrania takich rozwiązań za darmo. Fałszywe rozwiązania antywirusowe pojawiły się, a następnie rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do ...

-

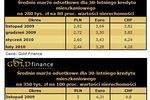

![Oferty kredytów hipotecznych II 2010 Oferty kredytów hipotecznych II 2010]()

Oferty kredytów hipotecznych II 2010

... do obliczeń oraz w tabelach pochodzą z ostatniego tygodnia lutego, z wyjątkiem ofert kredytowych z programu Rodzina na Swoim, gdzie dołączyliśmy marcowe oferty BNP Paribas i Millennium. Kredyty uwzględniają oferty promocyjne oraz powiązanie ze sprzedażą innych produktów bankowych. Do pobrania ...

-

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne]()

Fundusze unijne a samorządy terytorialne

... pobrania nie tylko ogłoszenia o naborze, ale także podstawowych dokumentów niezbędnych do przygotowania aplikacji. Działanie 8.4 – ,,Zapewnienie dostępu do Internetu na etapie ostatniej mili’’ Pomimo faktu, iż działanie to nie jest skierowane bezpośrednio do ...

-

![Moviestar - Adobe Flash Player 9 z H.264 [© Nmedia - Fotolia.com] Moviestar - Adobe Flash Player 9 z H.264]()

Moviestar - Adobe Flash Player 9 z H.264

... do dystrybucji, ponieważ standardy te są już zintegrowane w dotychczasowym przepływie pracy. Publiczna wersja beta uaktualnienia do programu Adobe Flash Player 9 (nazwa robocza Moviestar), zawierająca funkcje H.264 i HE-AAC, jest dostępna do bezpłatnego pobrania ...

-

![Oferty kredytów hipotecznych III 2010 Oferty kredytów hipotecznych III 2010]()

Oferty kredytów hipotecznych III 2010

... do obliczeń oraz w tabelach pochodzą z ostatniego tygodnia lutego, z wyjątkiem ofert kredytowych z programu Rodzina na Swoim, gdzie dołączyliśmy marcowe oferty BNP Paribas i Millennium. Kredyty uwzględniają oferty promocyjne oraz powiązanie ze sprzedażą innych produktów bankowych. Do pobrania ...

-

![Fałszywe antywirusy: przynętą serial Lost Fałszywe antywirusy: przynętą serial Lost]()

Fałszywe antywirusy: przynętą serial Lost

... odcinku lub sposobie obejrzenia go w przez sieć, uzyskuje odnośniki do perfekcyjnie wypozycjonowanych fałszywych stron internetowych. Po kliknięciu takiego odnośnika użytkownik jest proszony o zaakceptowanie pobrania pliku typu kodek – w wyniku czego instalowany jest fałszywy program antywirusowy. Nie tylko serial „Lost” wykorzystano w ten sposób ...

-

![Visa Europe wprowadza innowacje dla detalistów [© denphumi - Fotolia.com] Visa Europe wprowadza innowacje dla detalistów]()

Visa Europe wprowadza innowacje dla detalistów

... płatniczych (PCI DSS). Program wprowadza jednocześnie silne zachęty dla detalistów, którzy dotąd ograniczali się do akceptacji kart z paskiem magnetycznym, do migracji urządzeń akceptujących karty do technologii EMV. W ... śledztwa – znacznego zakresu niezgodności z wymogami standardu PCI DSS, w tym również (choć nie wyłącznie) w rezultacie pobrania ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... do mobilnego szkodliwego oprogramowania pokrywają się z tymi dotyczącymi szkodliwego oprogramowania atakującego komputery PC. Współczesne próbki wykorzystują technologie zaciemniania w celu uniknięcia wykrycia i często zawierają wiele szkodliwych funkcji w celu przedłużenia infekcji, wydobycia dodatkowych informacji lub pobrania ...

-

![Najpopularniejsze wirusy IX 2005 Najpopularniejsze wirusy IX 2005]()

Najpopularniejsze wirusy IX 2005

... Program ten ma również możliwość uruchamiania osobnego kodu na zainfekowanym komputerze. Na liście pojawiły się również dwa nowe spyware’y: Media-motor oraz Virtumonde, programy szpiegujące odpowiedzialne za tworzenie bibliotek DLL, rejestrujących wciśnięcia klawiszy przez użytkowników i łączące się z określoną stroną internetową, w celu pobrania ...

-

![Wyszukiwanie w Internecie: celebryci "niebezpieczni" Wyszukiwanie w Internecie: celebryci "niebezpieczni"]()

Wyszukiwanie w Internecie: celebryci "niebezpieczni"

... w McAfee Labs. „Dzięki edukacji w tej dziedzinie i takim narzędziom, jak program McAfee® SiteAdvisor®, który dokonuje oceny bezpieczeństwa odwiedzanych witryn, konsumenci ... w tym roku w pierwszej dziesiątce „najbardziej niebezpiecznych” celebrytów. Wyszukiwanie plików do pobrania z seksowną Gisele Bündchen (nr 4), Adrianą Limą (nr 6) i Heidi Klum ...

-

![Nowy Adobe Acrobat X Nowy Adobe Acrobat X]()

Nowy Adobe Acrobat X

... w przedsiębiorstwie dzięki integracji z oprogramowaniem Microsoft® SharePoint. Operacje pobrania i zwrotu plików PDF w celu przeglądu i edycji ... Adobe Reader X (narzędzia Notatka i Podświetlanie tekstu dostępne są dla wszystkich użytkowników). Dostęp do dokumentów PDF z urządzeń przenośnych dzięki bezpłatnej wersji programu Adobe Reader X dla ...

-

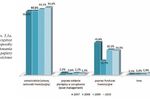

![Inwestor giełdowy 2010 Inwestor giełdowy 2010]()

Inwestor giełdowy 2010

... w tej grupie, głównie program „EKG”), Trójka – Program 3 Polskiego Radia (24,0%) oraz Radio PIN (19,6% - wysoki wynik biorąc pod uwagę ograniczony zasięg do kilku największych miast ... odpowiedzi na pytania przekraczał 60% (44 ankiety). Do dalszej analizy zakwalifikowano w związku z tym 2959 ankiet spełniających standardy jakości. Do pobrania ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... pobrania pliku zawierającego exploita oraz przez skaner rezydentny jeżeli exploit został znaleziony na urządzeniu. Całkiem niedawno zgłoszono, że przeglądarka Chrome dla Nexusa 4 i Samsunga Galaxy S4, zawiera lukę, która może wykorzystać przyszłe słabości i niedoskonałości Androida do ...

-

![Co musi zawierać umowa EULA? [© pixabay.com] Co musi zawierać umowa EULA?]()

Co musi zawierać umowa EULA?

... do czynienia z umową EULA na etapie instalacji oprogramowania. Nie może jej ukończyć, jeśli nie zaakceptuje warunków kontraktu. Do tej chwili sama umowa nie wywołuje więc żadnych konsekwencji prawnych. Trzeba zaznaczyć, że umowa EULA nie stanowi sama w sobie prawnego warunku do udostępniania oprogramowania. W końcu program ... nie jej pobrania. ...

-

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery]()

Internet i bezpieczne komputery

... Gdy firma Microsoft wykryje lukę w oprogramowaniu, wówczas publikuje aktualizację do pobrania za pośrednictwem Internetu. Z biegiem czasu podstawowa architektura systemów komputerowych ... komputery. Infekcja zaczyna się, gdy użytkownik uruchomi zarażony program lub skrypt, zazwyczaj z załącznika do poczty e-mail lub pobrany z witryny sieci Web ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Rynek nieruchomości i kredytów II kw. 2012 [© Agb - Fotolia.com] Rynek nieruchomości i kredytów II kw. 2012](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci/Rynek-nieruchomosci-i-kredytow-II-kw-2012-102714-150x100crop.jpg)

![Dotacje unijne: dokumentacja projektów szkoleniowych [© Robert Kneschke - Fotolia.com] Dotacje unijne: dokumentacja projektów szkoleniowych](https://s3.egospodarka.pl/grafika2/dotacje-unijne/Dotacje-unijne-dokumentacja-projektow-szkoleniowych-186897-150x100crop.jpg)

![Zagraniczne usługi przetwarzania danych (w chmurze) z podatkiem u źródła [© steheap - Fotolia.com] Zagraniczne usługi przetwarzania danych (w chmurze) z podatkiem u źródła](https://s3.egospodarka.pl/grafika2/podatek-u-zrodla/Zagraniczne-uslugi-przetwarzania-danych-w-chmurze-z-podatkiem-u-zrodla-195946-150x100crop.jpg)

![Kto zarobi na PPK? [© Andrey Popov - Fotolia.com] Kto zarobi na PPK?](https://s3.egospodarka.pl/grafika2/PPK/Kto-zarobi-na-PPK-205343-150x100crop.jpg)

![Ulga dla klasy średniej. Kto na niej skorzysta. Jak i kiedy zrezygnować. [© 39939170_bzyxx - fotolia.com] Ulga dla klasy średniej. Kto na niej skorzysta. Jak i kiedy zrezygnować.](https://s3.egospodarka.pl/grafika2/ulga-dla-klasy-sredniej/Ulga-dla-klasy-sredniej-Kto-na-niej-skorzysta-Jak-i-kiedy-zrezygnowac-242811-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kido/Robak-internetowy-Kido-na-oku-Kaspersky-Lab-MBuPgy.jpg)

![Ataki internetowe: Twitter na celowniku [© stoupa - Fotolia.com] Ataki internetowe: Twitter na celowniku](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-internetowe-Twitter-na-celowniku-MBuPgy.jpg)

![Acrobat Connect Pro: konferencje on-line [© Nmedia - Fotolia.com] Acrobat Connect Pro: konferencje on-line](https://s3.egospodarka.pl/grafika/Adobe/Acrobat-Connect-Pro-konferencje-on-line-Qq30bx.jpg)

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Luka-w-zabezpieczeniach-Adobe-Flash-Qq30bx.jpg)

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne](https://s3.egospodarka.pl/grafika/fundusze-europejskie/Fundusze-unijne-a-samorzady-terytorialne-iG7AEZ.jpg)

![Moviestar - Adobe Flash Player 9 z H.264 [© Nmedia - Fotolia.com] Moviestar - Adobe Flash Player 9 z H.264](https://s3.egospodarka.pl/grafika/Adobe-Flash-Player/Moviestar-Adobe-Flash-Player-9-z-H-264-Qq30bx.jpg)

![Visa Europe wprowadza innowacje dla detalistów [© denphumi - Fotolia.com] Visa Europe wprowadza innowacje dla detalistów](https://s3.egospodarka.pl/grafika/karty-platnicze/Visa-Europe-wprowadza-innowacje-dla-detalistow-iQjz5k.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Co musi zawierać umowa EULA? [© pixabay.com] Co musi zawierać umowa EULA?](https://s3.egospodarka.pl/grafika2/EULA/Co-musi-zawierac-umowa-EULA-252304-150x100crop.jpg)

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Internet-i-bezpieczne-komputery-iG7AEZ.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

![Opel Astra Sports Tourer Diesel - praktyczne i oszczędne kombi w kompaktowym wydaniu [© Wojciech Krzemiński] Opel Astra Sports Tourer Diesel - praktyczne i oszczędne kombi w kompaktowym wydaniu](https://s3.egospodarka.pl/grafika2/Opel-Astra-Sports-Tourer/Opel-Astra-Sports-Tourer-Diesel-praktyczne-i-oszczedne-kombi-w-kompaktowym-wydaniu-269565-150x100crop.jpg)

![Jak sztuczna inteligencja zmienia pracę programistów? [© wygenerowane przez AI] Jak sztuczna inteligencja zmienia pracę programistów?](https://s3.egospodarka.pl/grafika2/programista/Jak-sztuczna-inteligencja-zmienia-prace-programistow-269524-150x100crop.jpg)

![Mercedes-AMG GT 43 - sportowe coupe z duszą klasyka [© Wojciech Krzemiński] Mercedes-AMG GT 43 - sportowe coupe z duszą klasyka](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-GT-43/Mercedes-AMG-GT-43-sportowe-coupe-z-dusza-klasyka-269533-150x100crop.jpg)

![Zasiłek pogrzebowy wzrośnie do 7 tys. zł. Kto może się o niego ubiegać i jak złożyć wniosek? [© wygenerowane przez AI] Zasiłek pogrzebowy wzrośnie do 7 tys. zł. Kto może się o niego ubiegać i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/komu-przysluguje-zasilek-pogrzebowy/Zasilek-pogrzebowy-wzrosnie-do-7-tys-zl-Kto-moze-sie-o-niego-ubiegac-i-jak-zlozyc-wniosek-269516-150x100crop.jpg)

![Jak działa urlop na żądanie? Prawa i obowiązki pracownika i pracodawcy [© wygenerowane przez AI] Jak działa urlop na żądanie? Prawa i obowiązki pracownika i pracodawcy](https://s3.egospodarka.pl/grafika2/urlop-na-zadanie/Jak-dziala-urlop-na-zadanie-Prawa-i-obowiazki-pracownika-i-pracodawcy-269518-150x100crop.png)