-

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne]()

Bezpieczeństwo IT niedostateczne

... wiele do zrobienia. Kaspersky Lab przeprowadził badanie dotyczące europejskiego bezpieczeństwa IT, aby zmierzyć stopień ochrony komputerów oraz telefonów komórkowych na ... dowolnym czasie i miejscu. Jednak spośród użytkowników smartfonów jedynie 25 % posiada oprogramowanie bezpieczeństwa mobilnego na swoich urządzeniach i tylko 40 % wyraziło zamiar ...

-

![Bezpieczeństwo IT: największe zagrożenie w ludziach Bezpieczeństwo IT: największe zagrożenie w ludziach]()

Bezpieczeństwo IT: największe zagrożenie w ludziach

... podobnie ocenili zagrożenie ze strony „zwykłych” pracowników, jak i administratorów IT. „Głupotę” pracowników jako zagrożenie wskazało 77% ankietowanych, a brak wiedzy ... stopniem zaawansowania, łączeniem wielu sposobów ataku poprzez socjotechnikę, szkodliwe oprogramowanie na atakach hakerskich kończąc niesie ze sobą konieczność nowych sposobów ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... IT jest bardzo trudne ... oprogramowanie. W państwie tym większość szkodliwej zawartości znajduje się na zhakowanych legalnych zasobach. Pomiędzy styczniem a marcem 2011 roku udział amerykańskich stron hostujących szkodliwe oprogramowanie zwiększył się o 1,7 punktu procentowego. Największy wzrost liczby stron hostujących szkodliwe oprogramowanie ...

-

![Cyberbezpieczeństwo w małej firmie. Czas na listę kontrolną Cyberbezpieczeństwo w małej firmie. Czas na listę kontrolną]()

Cyberbezpieczeństwo w małej firmie. Czas na listę kontrolną

... IT. Intuicyjna instalacja umożliwia sprawne uruchomienie i zarządzanie funkcjami programu. Wszechstronna ochrona obejmuje nie tylko komputery stacjonarne, ale także laptopy, tablety i smartfony, co pomaga zapewnić pełne bezpieczeństwo infrastruktury firmy. Gdzie najlepiej kupić oprogramowanie dla swojej firmy? Gdzie najlepiej kupić oprogramowanie ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... Stormshield, europejskiego lidera branży bezpieczeństwa IT. Z tego tekstu dowiesz się m.in.: Jak działa malware? Jak rozpoznać, że złośliwe oprogramowanie zainfekowało nasze urządzenie? Jak pozbyć się złośliwego oprogramowania? W jaki sposób złośliwe oprogramowanie znajduje drogę do Twoich urządzeń? Złośliwe oprogramowanie, aby wedrzeć się na ...

-

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw]()

Usługi cloud computing: 3 warstwy w modelu dostaw

... . Zamiast tego, firma uzyskuje potrzebną infrastrukturę IT - serwery, zabezpieczenia, przechowywanie danych, sieci itp. - od dostawcy, często za pomocą samoobsługowego katalogu. Chociaż firma-użytkownik może uruchomić własne aplikacje, bazy danych, systemy operacyjne i inne oprogramowanie na szczycie swojej wybranej infrastruktury, nie ma ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... zmniejszył wartość tej firmy. Z kolei w tym roku australijski dostawca Distribute.IT utracił na skutej ataku hakerskiego wszystkie dane na swoich serwerach. ... wyrafinowane podejście. W Internecie dostępne jest oprogramowanie open source do tworzenia własnej kopalni - pushpool. Takie oprogramowanie wykorzystali cyberprzestępcy, którzy skonfigurowali je ...

-

![Czy mały biznes jest gotowy na cyfrową transformację? [© Gregory Lee - Fotolia.com] Czy mały biznes jest gotowy na cyfrową transformację?]()

Czy mały biznes jest gotowy na cyfrową transformację?

... . Cyfryzacja w abonamencie Czas poświęcany na kwestie związane z IT przedsiębiorcy woleliby przeznaczyć na sprawy biznesowe (57%), rozwój firmy (48%) czy szkolenia (46%). Odpowiedzią na te potrzeby mogą być platformy All-in-One, integrujące sprzęt, oprogramowanie i usługi IT. Takie rozwiązanie w małych kancelariach prawniczych, aptekach, agencjach ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... dla programistów lub menagerów IT, którzy potrzebują wprowadzać solidne, wykonalne oprogramowanie do prawdziwego środowiska produkcji. Społeczność „open source” jest napędzana przez techniczny entuzjazm, a nie potrzeby komercyjne. Chociaż większość programistów „open source” bardzo dobrze rozumie potrzeby działów IT, nie można się spodziewać ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... wykorzystujących szkodliwe oprogramowanie – w ciągu roku liczba szkodliwych załączników w ruchu pocztowym wzrosła niemal trzykrotnie. Szkodliwe oprogramowanie w ruchu pocztowym W 2010 roku ... zadań specjalnych duńskiej policji, różnych ekspertów ds. bezpieczeństwa IT oraz dostawców usług sieciowych, w których wykryto serwery botnetu Bredolab. ...

-

![Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany [© DOC RABE Media - Fotolia.com] Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany]()

Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany

... na zespołach wprowadzanie zmian w organizacji pracy. Powszechnie stosowane w branży IT metody pracy Agile i Scrum nie są wystarczające, aby zrealizować wszystkie cele. Metodą, która najskuteczniej eliminuje problemy komunikacyjne pomiędzy zespołem rozwijającym oprogramowanie oraz działem zarządzania systemami, jest DevOps. Metodyka DevOps ma na ...

-

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012]()

Cisco: bezpieczeństwo w Internecie 2012

... informacjami ze swojego życia prywatnego z serwisami sprzedaży detalicznej niż z działami IT firm, w których są zatrudnieni – w tym przede wszystkim działami, które zajmują się ... ) - Styczeń-marzec: Oprogramowanie Windows, które zbiegło się z wydaniem systemu Windows 8 Consumer Preview firmy Microsoft. - Luty-kwiecień: Oprogramowanie do rozliczeń ...

-

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?]()

Co jest największą zaletą open source?

... IT. Przed nami wyniki badania Polski Rynek Open Source. To pierwsza tego rodzaju inicjatywa w naszym kraju, której zadaniem jest ocena stopnia, w jaki w Polsce wykorzystuje się narzędzia i oprogramowanie open source. W tegorocznej, przeprowadzonej 23 maja ankiecie udział wzięli specjaliści, inżynierowie, menedżerowie oraz zarządzający projektami IT ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

Eksperci z Kaspersky Lab opublikowali raport dotyczący ewolucji zagrożeń IT obejmujący II kwartał 2013 r. Według raportu, mobilne szkodliwe oprogramowanie stanowiło najważniejszą kategorię w badanym okresie, zarówno pod względem liczby nowych odmian jak i zastosowanych technologii. Cyberprzestępcy nie tylko tworzą coraz więcej ...

-

![Inwestycje informatyczne w Europie 2005-2009 [© Scanrail - Fotolia.com] Inwestycje informatyczne w Europie 2005-2009]()

Inwestycje informatyczne w Europie 2005-2009

... oprogramowanie i usługi IT. Drugim co do wielkości rynkiem jest segment użytku domowego, a dzieje się tak ze względu na spadające ceny, sprzedaż pakietową oraz rosnącą obecność urządzeń IT ...

-

![Konsumenci uodpornili się na marketing [© tashatuvango - Fotolia.com] Konsumenci uodpornili się na marketing]()

Konsumenci uodpornili się na marketing

... biznesu dzięki sprawnej analityce dużych, lecz nieuporządkowanych zasobów danych o klientach. Nowoczesne rozwiązania IT ułatwiają przedsiębiorstwom adaptację w zmieniającym się środowisku sprzedażowym. Co więcej, nowoczesne oprogramowanie umożliwia tworzenie atrakcyjnej oferty i skutecznej strategii budowania relacji z konsumentami, która przynosi ...

-

![Zagrożenia internetowe w 2016 roku wg Kaspersky Lab Zagrożenia internetowe w 2016 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2016 roku wg Kaspersky Lab

... powstała złożona branża outsourcingu, która realizuje zapotrzebowanie na nowe szkodliwe oprogramowanie, a nawet całe kampanie. Te drugie przyczyniają się do powstawania nowego modelu ... sytuacja może nawet prowadzić do powstania czarnego rynku łączności. Branżę IT czeka kolejny rok wyzwań. Uważamy, że dzieląc się wiedzą i prognozami z naszymi kolegami ...

-

![IBM integruje informacje [© Nmedia - Fotolia.com] IBM integruje informacje]()

IBM integruje informacje

... wszystkie były przechowywane w jednym miejscu. Oprogramowanie DB2 Information Integrator i DB2 Information Integrator for Content - to pierwsze produkty wywodzące się z projektu badawczo-rozwojowego Xperanto. Oprogramowanie opiera się na standardach otwartych i pomaga wykorzystać istniejące inwestycje IT oraz integrować różnorodne, rozproszone dane ...

-

![Niebezpieczne luki a aktualizacja oprogramowania Niebezpieczne luki a aktualizacja oprogramowania]()

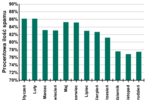

Niebezpieczne luki a aktualizacja oprogramowania

... wciąż może być potencjalnie stosowanych w atakach ukierunkowanych na firmy. Dotknięte oprogramowanie 7 najważniejszych luk występuje w 10 różnych rodzinach produktów. Najbardziej podatnymi produktami są: Adobe ... o luki, pierwszym krokiem jest sprawdzenie inwentarza. Rzeczywiście, dla wielu działów IT jest to zadanie często tak złożone, że staje się ...

-

![Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing [© StockSnap z Pixabay] Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing]()

Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing

... atakowali TeamViewer, Independent Computing Architecture, AnyDesk i Splashtop Remote. Oprogramowanie do pulpitu zdalnego pozwala użytkownikom łączyć się z komputerem ... firmie Barracuda Networks, która jest producentem rozwiązań z obszaru bezpieczeństwa IT. Inne narzędzia atakowane przez cyberprzestępców Drugim najczęściej atakowanym narzędziem ...

-

![Administracja publiczna a zarządzanie oprogramowaniem Administracja publiczna a zarządzanie oprogramowaniem]()

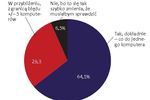

Administracja publiczna a zarządzanie oprogramowaniem

... pierwszy krok na drodze do wdrożenia kompleksowej polityki zarządzania zasobami IT”, komentuje wyniki badania Georg Herrnleben, dyrektor BSA w regionie Europy Centralnej i Wschodniej ... druga połowa ankietowanych przyznaje, że w komputerach organizacji może być zainstalowane oprogramowanie bez licencji. Z powyższych danych można wywieść wniosek, że w ...

-

![Bezpieczeństwo firmowych danych to fikcja? [© leowolfert - Fotolia.com] Bezpieczeństwo firmowych danych to fikcja?]()

Bezpieczeństwo firmowych danych to fikcja?

... jako wysokie. Za największe zagrożenia respondenci uznali phishing oraz szkodliwe oprogramowanie, a najpoważniejszymi źródłami ataków są według nich cybermafia oraz… pracownicy. ... zasadzie żadnym problemem – ostrzega Michał Kurek, Dyrektor w Zespole Zarządzania Ryzykiem IT w EY. Organizacje przestępcze na czele Po raz pierwszy w historii badania ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... również jako sieci zombie), które stanowią obecnie jedno z najpoważniejszych zagrożeń bezpieczeństwa IT. Jest to pierwszy z serii artykułów dotyczących botnetów. Co to ... więcej, aby stworzyć oprogramowanie dla botnetu Mayday, cyberprzestępcy musieliby pracować nad dwoma projektami, a nie nad jednym, rozwijając oprogramowanie zarówno dla systemu ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Kaspersky Lab: szkodliwe programy VI 2011 Kaspersky Lab: szkodliwe programy VI 2011]()

Kaspersky Lab: szkodliwe programy VI 2011

... niewiedzę użytkowników w zakresie bezpieczeństwa IT. Z kolei w krajach rozwiniętych dominowało szkodliwe oprogramowanie, którego celem były dane i pieniądze użytkowników. W Brazylii, jak zwykle najbardziej rozpowszechnionymi programami były trojany bankowe, natomiast w Rosji, tradycyjnie, szkodliwe oprogramowanie było wykorzystywane w różnych ...

-

![Informatycy to już przeszłość? [© Claudia Paulussen - Fotolia.com] Informatycy to już przeszłość?]()

Informatycy to już przeszłość?

... lamusa. Osoby zajmujące się zawodowo obszarem IT cenią sobie odrębność specjalizacji, jednak dla wielu osób spoza branży nazewnictwo stanowisk jest obce. Z kim więc współpracujemy? Jacy specjaliści są odpowiedzialni za wsparcie działalności niemalże każdego przedsiębiorstwa na świecie? Oprogramowanie Programista Architekt Tester Analityk Programy ...

-

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?]()

Kto ma prawo do Open Source?

... rozwoju oprogramowania. W kontekście biznesu i produkcji rozwiązań IT pod konkretne potrzeby użytkowe, jest to opcja praktycznie bezkonkurencyjna i motor rozwoju milionów firm na świecie. Rozwój Open Source – czy istnieją granice? Niezależnie od licencji, na której jest dane oprogramowanie, nie ma ograniczeń w jego modyfikacji przez ...

-

![Pracownicy celowo powodują wycieki danych? Paranoja czy fakty? [© Alina - Fotolia.com] Pracownicy celowo powodują wycieki danych? Paranoja czy fakty?]()

Pracownicy celowo powodują wycieki danych? Paranoja czy fakty?

... zagrożenia bezpieczeństwa IT - czy to pod postacią złośliwych insiderów czy też niedbałych pracowników - pozostają prawdziwą zmorą działów IT. Najświeższe badania wyraźnie potwierdzają, że to właśnie personel coraz częściej staje się celem ataków phishingowych i cybeprzestępców rozprzestrzeniających oprogramowanie ransomware. Równocześnie ...

-

![Co musi zawierać umowa EULA? [© pixabay.com] Co musi zawierać umowa EULA?]()

Co musi zawierać umowa EULA?

... taki kontrakt, aby skutecznie zabezpieczyć interesy firmy IT? Charakterystyka umowy EULA Kontakt EULA ma również dwie inne nazwy: Software License Agreement albo Licensed Application End User Agreement. Jest to rodzaj umowy między podmiotem, który udostępnia oprogramowanie (licencjodawcą lub producentem) a użytkownikiem (licencjobiorcą). Znajdziemy ...

-

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016]()

Ewolucja złośliwego oprogramowania III kw. 2016

... sfery doświadczenia konsumentów i firm. Oprócz szybkiego rozprzestrzeniania się szkodliwe oprogramowanie staje się również bardziej wyrafinowane, wyrządzając większe szkody. Szczególnie szybko rozwija się oprogramowanie ransomware, które stanowi jedno z głównych współczesnych zagrożeń IT. Z naszych badań wynika, że obecnie 40% użytkowników płaci ...

-

![7 etapów modelu kill chain. Jak zatrzymać cyberatak? 7 etapów modelu kill chain. Jak zatrzymać cyberatak?]()

7 etapów modelu kill chain. Jak zatrzymać cyberatak?

... Jednak w miarę rozwoju cyfrowych innowacji zaczęły łączyć się z sieciami IT, ponieważ korzystające z nich firmy chciały dzięki temu obniżać koszty, ... zainstalowane oprogramowanie antywirusowe. Ich zadaniem jest także zabezpieczenie wszystkich danych o znaczeniu krytycznym. Instalacja to moment, w którym atakujący instaluje złośliwe oprogramowanie ...

-

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców]()

Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców

... rządowe USA, Microsoft i wiele innych podmiotów prywatnych i publicznych. Zaledwie rok później świat IT zmroziła wiadomość o ataku na firmę Kaseya. Grupa REvil, wykorzystując lukę w ... wymaga zmiany filozofii działania. Organizacje muszą wiedzieć, z czego składa się ich oprogramowanie. Choć brzmi trywialnie, w praktyce wiele firm nie ma pełnej wiedzy ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... Pierwszy kwartał w 2013 roku okazał się pracowitym okresem w branży bezpieczeństwa IT. W raporcie tym zostały opisane najważniejsze wydarzenia. Cyberszpiegostwo i cyberbroń ... firmy Kaspersky Lab, na których komputerach wykryto szkodliwe oprogramowanie. Podobnie jak wcześniej, trzy werdykty znajdują się w ścisłej czołówce aktualnego rankingu ...

-

![Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie? [© pixabay.com] Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie?]()

Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie?

... lat. Od początku wykorzystywano ją po to, aby zabezpieczyć oprogramowanie tworzone przez firmy z branży IT. W pierwszych latach XXI wieku umowa depozytu kodu źródłowego stawała się ... umowę depozytu kodu źródłowego? Po to, aby zabezpieczyć raz stworzone oprogramowanie. Cały proces polega na tym, że licencjodawca (twórca oprogramowania) składa u ...

-

![Kaspersky Endpoint Security 8 i Security Center Kaspersky Endpoint Security 8 i Security Center]()

Kaspersky Endpoint Security 8 i Security Center

... Security Center. Nowe oprogramowanie do ochrony punktów końcowych oraz wszechstronna konsola zarządzająca powstały z myślą o zapewnieniu firmom ochrony przed wszelkimi zagrożeniami IT. W nowych produktach dla biznesu wydajna ochrona przed szkodliwym oprogramowaniem została wzbogacona o szeroki zestaw funkcji bezpieczeństwa IT, takich jak kontrola ...

-

![Kaspersky Security for Virtualization [© Nmedia - Fotolia.com] Kaspersky Security for Virtualization]()

Kaspersky Security for Virtualization

... na optymalne wykorzystanie zasobów sprzętowych, którymi dysponuje chroniona infrastruktura IT. Kaspersky Lab oferuje klientom ujednoliconą platformę do zarządzania wirtualnymi ... wraz z możliwością wyizolowania wszelkich zainfekowanych maszyn wirtualnych, zanim szkodliwe oprogramowanie będzie mogło rozprzestrzenić się w sieci. Jest to zaledwie pierwszy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-niedostateczne-apURW9.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw](https://s3.egospodarka.pl/grafika2/IT/Uslugi-cloud-computing-3-warstwy-w-modelu-dostaw-121814-150x100crop.jpg)

![Czy mały biznes jest gotowy na cyfrową transformację? [© Gregory Lee - Fotolia.com] Czy mały biznes jest gotowy na cyfrową transformację?](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Czy-maly-biznes-jest-gotowy-na-cyfrowa-transformacje-216496-150x100crop.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany [© DOC RABE Media - Fotolia.com] Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany](https://s3.egospodarka.pl/grafika2/ERP/Jaka-przyszlosc-czeka-systemy-ERP-2020-rok-przyniesie-zmiany-227441-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?](https://s3.egospodarka.pl/grafika2/Open-Source/Co-jest-najwieksza-zaleta-open-source-207905-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Inwestycje informatyczne w Europie 2005-2009 [© Scanrail - Fotolia.com] Inwestycje informatyczne w Europie 2005-2009](https://s3.egospodarka.pl/grafika/Europa-Srodkowo-wschodnia/Inwestycje-informatyczne-w-Europie-2005-2009-apURW9.jpg)

![Konsumenci uodpornili się na marketing [© tashatuvango - Fotolia.com] Konsumenci uodpornili się na marketing](https://s3.egospodarka.pl/grafika2/trendy/Konsumenci-uodpornili-sie-na-marketing-137505-150x100crop.jpg)

![IBM integruje informacje [© Nmedia - Fotolia.com] IBM integruje informacje](https://s3.egospodarka.pl/grafika/db2-information-integrator/IBM-integruje-informacje-Qq30bx.jpg)

![Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing [© StockSnap z Pixabay] Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing](https://s3.egospodarka.pl/grafika2/Virtual-Network-Computing/Ataki-na-pulpity-zdalne-98-z-nich-uderza-w-Virtual-Network-Computing-260390-150x100crop.jpg)

![Bezpieczeństwo firmowych danych to fikcja? [© leowolfert - Fotolia.com] Bezpieczeństwo firmowych danych to fikcja?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firmowych-danych-to-fikcja-166329-150x100crop.jpg)

![Informatycy to już przeszłość? [© Claudia Paulussen - Fotolia.com] Informatycy to już przeszłość?](https://s3.egospodarka.pl/grafika2/informatycy/Informatycy-to-juz-przeszlosc-161141-150x100crop.jpg)

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?](https://s3.egospodarka.pl/grafika2/Open-Source/Kto-ma-prawo-do-Open-Source-174813-150x100crop.jpg)

![Pracownicy celowo powodują wycieki danych? Paranoja czy fakty? [© Alina - Fotolia.com] Pracownicy celowo powodują wycieki danych? Paranoja czy fakty?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Pracownicy-celowo-powoduja-wycieki-danych-Paranoja-czy-fakty-217268-150x100crop.jpg)

![Co musi zawierać umowa EULA? [© pixabay.com] Co musi zawierać umowa EULA?](https://s3.egospodarka.pl/grafika2/EULA/Co-musi-zawierac-umowa-EULA-252304-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-183608-150x100crop.jpg)

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców](https://s3.egospodarka.pl/grafika2/ataki-na-lancuch-dostaw/Jak-ataki-na-lancuch-dostaw-zamieniaja-legalne-aplikacje-w-bron-cyberprzestepcow-266703-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie? [© pixabay.com] Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie?](https://s3.egospodarka.pl/grafika2/depozyt-kodu-zrodlowego/Czym-jest-depozyt-kodu-zrodlowego-Co-zawrzec-w-umowie-242733-150x100crop.jpg)

![Kaspersky Security for Virtualization [© Nmedia - Fotolia.com] Kaspersky Security for Virtualization](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Kaspersky-Security-for-Virtualization-Qq30bx.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

![Równość płac i luka płacowa. Jak budować sprawiedliwy rynek pracy? [© wygenerowane przez AI] Równość płac i luka płacowa. Jak budować sprawiedliwy rynek pracy?](https://s3.egospodarka.pl/grafika2/system-wynagrodzen/Rownosc-plac-i-luka-placowa-Jak-budowac-sprawiedliwy-rynek-pracy-269454-150x100crop.png)

![Jak skorzystać z wakacji składkowych w grudniu 2025? Złóż wniosek do końca listopada [© wygenerowane przez AI] Jak skorzystać z wakacji składkowych w grudniu 2025? Złóż wniosek do końca listopada](https://s3.egospodarka.pl/grafika2/zwolnienie-ze-skladek-ZUS/Jak-skorzystac-z-wakacji-skladkowych-w-grudniu-2025-Zloz-wniosek-do-konca-listopada-269453-150x100crop.png)

![Bon ciepłowniczy za drugą połowę 2025 - ruszył nabór wniosków [© wygenerowane przez AI] Bon ciepłowniczy za drugą połowę 2025 - ruszył nabór wniosków](https://s3.egospodarka.pl/grafika2/bon-cieplowniczy/Bon-cieplowniczy-za-druga-polowe-2025-ruszyl-nabor-wnioskow-269438-150x100crop.png)

![Pracownik pod wpływem alkoholu w pracy - jak reagować krok po kroku? [© wygenerowane przez AI] Pracownik pod wpływem alkoholu w pracy - jak reagować krok po kroku?](https://s3.egospodarka.pl/grafika2/alkohol-w-pracy/Pracownik-pod-wplywem-alkoholu-w-pracy-jak-reagowac-krok-po-kroku-269437-150x100crop.jpg)