-

![Czy warto kupować sprzęt elektroniczny online? [© shutterstock] Czy warto kupować sprzęt elektroniczny online?]()

Czy warto kupować sprzęt elektroniczny online?

... ważniejszych elementów. Dlatego też wiele osób korzysta z wyjątkowej możliwości, jaką daje internet – mianowicie z zakupów w serwisach zagranicznych. Z informacji znalezionych w internecie można dowiedzieć się, że ... po prostu może nie przypaść nam do gustu. I właśnie komputery, telefony czy tablety z tej ostatniej grupy często kończą na serwisach ...

-

![Polskie firmy uwierzyły w nowe technologie [© Melpomene - Fotolia.com] Polskie firmy uwierzyły w nowe technologie]()

Polskie firmy uwierzyły w nowe technologie

... o tradycyjną architekturę typu klient-serwer. Firmy zmniejszyły wydatki nie tylko na komputery stacjonarne - o 17,7% - ale także tablety – o 18,7%, serwery high-end (o 25,9%), serwery średniej ... istotnym ograniczeniem. Internet Rzeczy: w Polsce to tylko 49 dolarów „na głowę” Jak wynika z raportu Worldwide Semiannual Internet of Things Spending ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... który rejestruje każde uderzenie klawisza i poprzez Internet wysyła te informacje szkodliwym użytkownikom. Lopez często wykorzystywał Internet do zarządzania swoim kontem w Bank of America ... prywatnych kluczy szyfrowania). Keyloggery, phishing i socjotechnika (zobacz artykuł Komputery, sieci i kradzież: ) stanowią obecnie główne metody wykorzystywane ...

-

![Region EMEA: najlepsze spółki 2009 Region EMEA: najlepsze spółki 2009]()

Region EMEA: najlepsze spółki 2009

... (175 firm); drugie miejsce zajął Internet (92 firmy), trzecie – pozostałe (85 firm); dalej plasowały się telekomunikacja/sieci (75 firm), biotechnologia/ farmaceutyki/ sprzęt medyczny (26 firm), półprzewodniki, części i elektronika (17 firm), media i rozrywka (12 firm), a na końcu – komputery / peryferia i zielona technologia reprezentowane przez ...

-

![Kaspersky Lab: szkodliwe programy I 2011 Kaspersky Lab: szkodliwe programy I 2011]()

Kaspersky Lab: szkodliwe programy I 2011

... pomniejszenie środków na jego koncie telefonicznym. Darmowy Internet Explorer...jedynie za drobną opłatą Internet Explorer to kolejny program, którego popularność była ... poczty elektronicznej Hlux posiada również funkcjonalność bota i przyłącza zainfekowane komputery do botnetu, zanim połączy się z centrum kontroli i wykona polecenia, które ...

-

![Konsumenci przyszłości: pokolenie XD [© Ilike - Fotolia.com] Konsumenci przyszłości: pokolenie XD]()

Konsumenci przyszłości: pokolenie XD

... internet nie ma szans w tym starciu. Ale po tym etapie rozwoju dziecka telewizor coraz bardziej traci swoje wpływy. Ośmiolatki przechodzą swoistą ewolucję. Poszerzają horyzonty mediowe, w wyniku czego na znaczeniu zyskują dla nich komputery ... najczęściej używają sieci w celach rozrywkowych (77 proc. wykorzystuje internet do grania w gry komputerowe), ...

-

![Korporacyjny ADAX Korporacyjny ADAX]()

Korporacyjny ADAX

... z przodu ułatwiają ich podłączenie. Komputery działają pod kontrolą systemu operacyjnego Microsoft Windows XP Professional. Przed atakiem wirusów chroni je zainstalowane oprogramowanie antywirusowe AntiViren Kit. Oprogramowanie monitorujące i zarządzające Lan Desk Client Manager pozwala na zarządzanie przez Internet, sieć lokalną albo połączenie ...

Tematy: komputery adax delta, jtt computer -

![Notebooki Gateway znów z AMD [© violetkaipa - Fotolia.com] Notebooki Gateway znów z AMD]()

Notebooki Gateway znów z AMD

... waga to ok. 3,5kg. Komputery będą sprzedawane wraz z preinstalowanym systemem operacyjnym Microsoft Windows XP Home Edition oraz oprogramowaniem Microsoft Works 8.0, Microsoft Software Money 2004, Microsoft Encarta Online, Adobe Acrobat Reader, Microsoft Media Player, BigFix, Power DVD, Internet Explorer, AOL 9.0 oraz 90-dniową wersją ...

-

![Firmy nie dbają o łaty programowe [© Scanrail - Fotolia.com] Firmy nie dbają o łaty programowe]()

Firmy nie dbają o łaty programowe

... punktów. Badanie pojawiło się po tym, jak Microsoft udostępnił łaty na serię poważnych słabych punktów jego przeglądarki Internet Explorer. Najpoważniejsza słabość mogła pozwolić napastnikom przejąć komputery, gdyby były wykorzystywane do odwiedzania specjalnie tworzonych stron internetowych. Mimo powagi błędów, Microsoft ociągał się z łatami ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... rachunki za usługi komunalne podało klientom chcącym uregulować należności poprzez Internet nieistniejącą domenę himbank.ru. Nie trzeba mówić, że każdy mógł ... oraz tych z listy kontaktów. Istnieje wiele złośliwych programów, które infekują komputery, a następnie wysyłają wiadomości na wszystkie znalezione adresy kontaktowe. Zawierają one ...

-

![E-mail to najczęściej spam [© Scanrail - Fotolia.com] E-mail to najczęściej spam]()

E-mail to najczęściej spam

... za legalne źródło maila. Reszta to komputery przejęte wykorzystywane przez spamerów i innych przestępców internetowych do wysyłania e-maili. Domowe komputery są szczególnie zagrożone przez wirusy ... ,2 proc. spamu. Dzieje się tak prawdopodobnie z tego powodu, że internet szerokopasmowy stał się bardzo popularny w Stanach Zjednoczonych, a wiele osób ...

-

![Najpopularniejsze wirusy X 2006 Najpopularniejsze wirusy X 2006]()

Najpopularniejsze wirusy X 2006

... się w systemie, jego obecność może zostać w ogóle niezauważona nawet przez zaawansowanych użytkowników. Tradycyjnie już nasze komputery atakował Netsky.P, który wykorzystuje lukę w zabezpieczeniach programu Internet Explorer. Okazuje się, że znany z poprzednich zestawień robak Puce.E.worm jest coraz bardziej niebezpieczny. Uniemożliwia dostęp ...

-

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.]()

10 największych zagrożeń w 2007 r.

... cyberprzestępców, którzy często korzystają z nadmiernego zaufania jakim w Polsce wciąż darzymy nasze komputery. Działania hakerów często mają swój początek od kradzieży na przykład ... , a przede wszystkim zdrowy rozsądek. Musimy przyzwyczaić się do tego, że Internet i prawdziwe życie przenikają się. Haker jest niczym kieszonkowiec lub naciągacz, ...

-

![Najpopularniejsze wirusy XI 2006 Najpopularniejsze wirusy XI 2006]()

Najpopularniejsze wirusy XI 2006

... przedświątecznych zakupów to także czas wzmożonej aktywności wirusów mogących zainfekować komputery. W listopadzie pojawiło się kilka nowych, nieznanych jeszcze zagrożeń, ... ciągle może on zainfekować komputery. Spadła także aktywność Netsky.P, który do automatycznego uruchamiania się wykorzystuje lukę w Internet Explorer. Mniejsza liczba infekcji ...

-

![Mobilny pracownik a bezpieczeństwo danych [© Scanrail - Fotolia.com] Mobilny pracownik a bezpieczeństwo danych]()

Mobilny pracownik a bezpieczeństwo danych

... przyznało, że otrzymywali spam w ciągu ostatnich trzech miesięcy. Wśród pracowników wykorzystujących komputery stacjonarne odsetek ten wyniósł 68 procent. Oprócz tego 40 procent ... Są coraz bardziej zaawansowane, składają się z wielu części i wykorzystują Internet do aktualizacji, ukrywania, wymiany i przekazywania skradzionych informacji. W miarę ...

-

![KPP: obniżenie podatków jest konieczne [© Syda Productions - Fotolia.com] KPP: obniżenie podatków jest konieczne]()

KPP: obniżenie podatków jest konieczne

... , serwisów internetowych i z bankowości internetowej. Z danych GUS wynika, że aż 93% proc. przedsiębiorców posiada komputery, a 87 proc. posiada dostęp do Internetu. Przedsiębiorcy chętnie wykorzystują komputery i Internet w swojej działalności. Aż 17 proc. przedsiębiorców dokonuje zamówień i robi zakupy on-line. Wielu dokonuje operacji finansowych ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... nadać swojemu plikowi możliwie najbardziej atrakcyjną nazwę (np. free_gprs_internet, otpravka_sms_besplatno [wyślij_sms_bezpłatnie], goloya_devushka [naga_dziewczyna] itd.), ... na przykład wykorzystywanie wstrzykiwania SQL) i wykorzystywanie exploitów w celu pobierania trojanów na komputery, na których przeglądane są takie strony. Wydaje się, że ta ...

-

![ESET: lista wirusów IV 2009 ESET: lista wirusów IV 2009]()

ESET: lista wirusów IV 2009

... użytkowników w kwietniu bieżącego roku. Liderem rankingu pozostaje znany już robak internetowy Conficker, który od dwóch miesięcy wyjątkowo skutecznie infekuje kolejne komputery użytkowników. Mimo wielu ostrzeżeń dotyczących Confickera publikowanych przez media od niemal dwóch miesięcy, robak ten nadal pozostaje wyjątkowo aktywnym zagrożeniem ...

-

![Wirusy i robaki w Polsce VI 2009 Wirusy i robaki w Polsce VI 2009]()

Wirusy i robaki w Polsce VI 2009

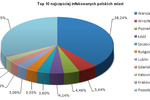

... szkodliwego oprogramowania (Top 20), które jest odpowiedzialne za najczęstsze ataki na komputery polskich użytkowników. Top 10 najczęściej infekowanych polskich miast Pierwszy wykres ... znaczenie ma tutaj fakt, że Kido potrafi rozprzestrzeniać się nie tylko poprzez Internet, ale także przez pamięci przenośne. Dzięki temu jeden zarażony komputer np. ...

-

![Szkodliwe programy w Polsce VIII 2009 Szkodliwe programy w Polsce VIII 2009]()

Szkodliwe programy w Polsce VIII 2009

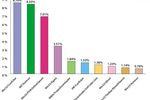

... województw. Druga cześć raportu składa się z Top 20 oprogramowania najczęściej atakującego komputery polskich użytkowników Sieci. Na powyższym wykresie widzimy, jaki procentowy udział w infekcjach ... , że program ma znamiona malware. Został wykryty dzięki heurystyce w Kaspersky Internet Security lub Kaspersky Anti-Virus, dlatego nie została mu jeszcze ...

-

![Kaspersky Lab: szkodliwe programy I 2010 Kaspersky Lab: szkodliwe programy I 2010]()

Kaspersky Lab: szkodliwe programy I 2010

... uplasowały się tuż za czołówką, już wcześniej pojawiły się w naszym zestawieniu szkodliwych programów wykrytych na stronach internetowych lub pobranych na komputery ze stron internetowych. Wśród nowości znajdują się trzy modyfikacje trojana o nazwie Trojan.Win32.Autorun, które pomagają w rozprzestrzenianiu znanych szkodników: P2P-Worm ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

... Podsumowując, exploit ten został stworzony na lukę, która została wykryta w przeglądarce Internet Explorer jeszcze w marcu. Od tego czasu był aktywnie wykorzystywany przez ... najwyższe miejsce w naszym drugim zestawieniu. Exploit ten zwykle importuje na komputery ofiar niewielkie programy downloadery, takie jak reprezentanci rodzin Trojan-Downloader. ...

-

![Polski e-commerce 2012 [© ktsdesign - Fotolia.com] Polski e-commerce 2012]()

Polski e-commerce 2012

... Polacy stali się świadomymi użytkownikami sieci, potrafiącymi korzystać z jej zalet. Dziś Internet nie jest jedynie miejscem rozrywki. Zgodnie z badaniami przeprowadzonymi przez Gemius ... ta zanotowała wzrost popularności względem dwóch popularnych dotychczas: Sprzęt AGD o 3% oraz Komputery o 36%. Na tak duży wzrost Modą i stylem wpłynęło nie tylko ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... spam. Reklamodawcy wykorzystują jeszcze inny sposób legalnej promocji przez Internet: serwisy kuponowe, czyli strony umożliwiające grupowe zakupy ze zniżką, ... ten najprawdopodobniej pobierał, między innymi, boty spamowe na komputery użytkowników. W efekcie, zainfekowane komputery stały się częścią systemu botnetowego i zaczęły również ...

-

![Wakacje „last minute”: uwaga na spam [© motorradcbr - Fotolia.com] Wakacje „last minute”: uwaga na spam]()

Wakacje „last minute”: uwaga na spam

... się z ofertą touroperatorów wyprzedził bezpośrednią wizytę w biurze podróży. To internet jest pierwszym źródłem informacji o wycieczce. Polscy internauci wyszukują opinie na ... ofertami to bardzo popularna metoda przemycania złośliwego oprogramowania na komputery niczego nieświadomych użytkowników. Sprawców interesują głównie dane dostępowe do ...

-

![Globalny ruch IP 2012-2017 [© Anton Balazh - Fotolia.com] Globalny ruch IP 2012-2017]()

Globalny ruch IP 2012-2017

... Prognozy Cisco pokazują również istotny wzrost znaczenia tzw. „Internetu przedmiotów” (Internet of Things) w globalnym transferze danych. Liczba połączeń typu M2M wzrośnie trzykrotnie - z ... w sieci, w 2012 roku wartość ta wynosiła 41%. W 2017 roku komputery PC będą generowały 72% ruchu w sieci IP, telewizory – 10%, urządzenia przenośne, w tym tablety ...

-

![10 technologicznych trendów na rok 2018 według Gartnera [© adrian_ilie825 - Fotolia.com] 10 technologicznych trendów na rok 2018 według Gartnera]()

10 technologicznych trendów na rok 2018 według Gartnera

... , w której człowiek decyduje o wszystkim co dzieje się na poziomie oprogramowania, a komputery czekając na polecenia użytkownika pozostają bierne. W najbliższej przyszłości ma ... zdaniem analityków BI Intelligence do 2021 roku wartość globalnych inwestycji w Internet Rzeczy ma sięgnąć blisko 5 miliardów dolarów. Ale eksperci zwracają uwagę na istotny ...

-

![Gry online: podczas lockdownu ponad 5,8 mln ataków Gry online: podczas lockdownu ponad 5,8 mln ataków]()

Gry online: podczas lockdownu ponad 5,8 mln ataków

... 2021 r. Okazało się, że liczba cyberzagrożeń związanych z grami na komputery gwałtownie wzrosła wraz z wprowadzeniem lockdownu w II kw. 2020 r. – wykryto ich 2,48 mln na całym ... dla graczy. Stosuj skuteczne rozwiązanie bezpieczeństwa mobilnego, np. Kaspersky Internet Security for Android, w celu zapewnienia sobie ochrony przed szkodliwym ...

-

![Czy IT ma znaczenie? [© Minerva Studio - Fotolia.com] Czy IT ma znaczenie?]()

Czy IT ma znaczenie?

... komputery osobiste zaatakowały świat biznesu. Jak każda nowa technologia, przyniosły ze sobą plusy i minusy, ale tylko kilka nowoczesnych gałęzi gospodarki może działać bez nich. Następnie dziesięć lat temu Internet ... , aby dostrzec, iż Internet może być istotnym czynnikiem dla biznesu (składanie zamówień przez Internet, komunikacja przy pomocy poczty ...

Tematy: -

![Bezpieczeństwo w sieci coraz bardziej zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo w sieci coraz bardziej zagrożone]()

Bezpieczeństwo w sieci coraz bardziej zagrożone

... użytkownicy muszą być świadomi, że jest wiele podrabianych produktów zabezpieczających komputery, dostępnych w Internecie. Prowadząca kampanię przeciwko oprogramowaniu typu spyware ... spyware znalezionych w sieci. Wspierana przez Google, Sun, Oxford Internet Institute i Berkman Center for Internet and Society w Harvardzie kampania, ma na celu ...

-

![Pokolenie P2P - czyli wszechobecna wymiana plików [© stoupa - Fotolia.com] Pokolenie P2P - czyli wszechobecna wymiana plików]()

Pokolenie P2P - czyli wszechobecna wymiana plików

... godzinach nocnych, stały się standardem u małych, lokalnych operatorów, dostarczających zazwyczaj Internet jedynie do kilku osiedli. To także tego typu ... magisterskimi i - podobnie jak w przypadku nalotów na domy internautów - także komputery studentów trafiały do policyjnych magazynów. Kolejne wizyty policji w różnych regionach kraju rozpoczęły ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... momencie uaktywnia się trojan, który w wypadku słabych zabezpieczeń sieci infekuje kolejne komputery zbierając przy tym coraz więcej informacji, które przesyłane są do ... prawdopodobieństwo, że ktoś próbuje wykraść Twój nr karty kredytowej przez Internet używając programu szpiegującego. Przeskanuj komputer teraz, by temu zapobiec!” Oczywiście po ...

-

![Wirusy i robaki VI 2009 Wirusy i robaki VI 2009]()

Wirusy i robaki VI 2009

... krajobraz zagrożeń online. Ranking obejmuje szkodliwe programy wykryte na stronach WWW oraz zagrożenia, które infekują komputery podczas odwiedzania witryn. Innymi słowy, druga lista odpowiada na pytania: "Jakie szkodliwe programy najczęściej ... Lab przygotował zestawienie krajów, z których pochodzi najwięcej prób infekowania komputerów przez Internet ...

-

![Konsumenci chcą kontrolować technologie cyfrowe [© Scanrail - Fotolia.com] Konsumenci chcą kontrolować technologie cyfrowe]()

Konsumenci chcą kontrolować technologie cyfrowe

... dominuje w preferencjach odbiorców. Ankietowani Szwedzi stwierdzali, że wolą oglądać wideo przez Internet (48 proc.) zamiast telewizji (28 proc.). Konsumenci oczekują także lepszej ... do mediów społecznościowych, 70 proc. odparło, że jest to telewizja. Z kolei komputery (71 proc.) i telefony komórkowe (84 proc.) stanowią popularne metody dostępu. ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... , co widać nawet z roku na rok. Po drugie, cyberprzestępcy atakują komputery za pośrednictwem wielu luk w zabezpieczeniach przeglądarek oraz będących z nimi w interakcji aplikacji ... dotyczących wielu projektów firmowych. Atak wykorzystywał lukę CVE-2010-0249 w przeglądarce Internet Explorer, dla której nie istniała jeszcze łata. Tak więc Aurora ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Czy warto kupować sprzęt elektroniczny online? [© shutterstock] Czy warto kupować sprzęt elektroniczny online?](https://s3.egospodarka.pl/grafika2/zakupy-online/Czy-warto-kupowac-sprzet-elektroniczny-online-176418-150x100crop.jpg)

![Polskie firmy uwierzyły w nowe technologie [© Melpomene - Fotolia.com] Polskie firmy uwierzyły w nowe technologie](https://s3.egospodarka.pl/grafika2/cyfrowa-transformacja/Polskie-firmy-uwierzyly-w-nowe-technologie-188363-150x100crop.jpg)

![Konsumenci przyszłości: pokolenie XD [© Ilike - Fotolia.com] Konsumenci przyszłości: pokolenie XD](https://s3.egospodarka.pl/grafika2/pokolenie-XD/Konsumenci-przyszlosci-pokolenie-XD-105205-150x100crop.jpg)

![Notebooki Gateway znów z AMD [© violetkaipa - Fotolia.com] Notebooki Gateway znów z AMD](https://s3.egospodarka.pl/grafika/notebooki/Notebooki-Gateway-znow-z-AMD-SdaIr2.jpg)

![Firmy nie dbają o łaty programowe [© Scanrail - Fotolia.com] Firmy nie dbają o łaty programowe](https://s3.egospodarka.pl/grafika/zagrozenia-komputerowe/Firmy-nie-dbaja-o-laty-programowe-apURW9.jpg)

![E-mail to najczęściej spam [© Scanrail - Fotolia.com] E-mail to najczęściej spam](https://s3.egospodarka.pl/grafika/spam/E-mail-to-najczesciej-spam-apURW9.jpg)

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.](https://s3.egospodarka.pl/grafika/Adware/10-najwiekszych-zagrozen-w-2007-r-apURW9.jpg)

![Mobilny pracownik a bezpieczeństwo danych [© Scanrail - Fotolia.com] Mobilny pracownik a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Mobilny-pracownik-a-bezpieczenstwo-danych-apURW9.jpg)

![KPP: obniżenie podatków jest konieczne [© Syda Productions - Fotolia.com] KPP: obniżenie podatków jest konieczne](https://s3.egospodarka.pl/grafika/system-podatkowy/KPP-obnizenie-podatkow-jest-konieczne-d8i3B3.jpg)

![Polski e-commerce 2012 [© ktsdesign - Fotolia.com] Polski e-commerce 2012](https://s3.egospodarka.pl/grafika2/handel-internetowy/Polski-e-commerce-2012-111275-150x100crop.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Wakacje „last minute”: uwaga na spam [© motorradcbr - Fotolia.com] Wakacje „last minute”: uwaga na spam](https://s3.egospodarka.pl/grafika2/last-minute/Wakacje-last-minute-uwaga-na-spam-119204-150x100crop.jpg)

![Globalny ruch IP 2012-2017 [© Anton Balazh - Fotolia.com] Globalny ruch IP 2012-2017](https://s3.egospodarka.pl/grafika2/internet/Globalny-ruch-IP-2012-2017-121417-150x100crop.jpg)

![10 technologicznych trendów na rok 2018 według Gartnera [© adrian_ilie825 - Fotolia.com] 10 technologicznych trendów na rok 2018 według Gartnera](https://s3.egospodarka.pl/grafika2/nowe-technologie/10-technologicznych-trendow-na-rok-2018-wedlug-Gartnera-198686-150x100crop.jpg)

![Czy IT ma znaczenie? [© Minerva Studio - Fotolia.com] Czy IT ma znaczenie?](https://s3.egospodarka.pl/grafika//Czy-IT-ma-znaczenie-iG7AEZ.jpg)

![Bezpieczeństwo w sieci coraz bardziej zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo w sieci coraz bardziej zagrożone](https://s3.egospodarka.pl/grafika/antywirus/Bezpieczenstwo-w-sieci-coraz-bardziej-zagrozone-apURW9.jpg)

![Pokolenie P2P - czyli wszechobecna wymiana plików [© stoupa - Fotolia.com] Pokolenie P2P - czyli wszechobecna wymiana plików](https://s3.egospodarka.pl/grafika/sieci-p2p/Pokolenie-P2P-czyli-wszechobecna-wymiana-plikow-MBuPgy.jpg)

![Konsumenci chcą kontrolować technologie cyfrowe [© Scanrail - Fotolia.com] Konsumenci chcą kontrolować technologie cyfrowe](https://s3.egospodarka.pl/grafika/technologia-cyfrowa/Konsumenci-chca-kontrolowac-technologie-cyfrowe-apURW9.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Jawność wynagrodzeń a luka płacowa. Co mówią liczby? [© pexels] Jawność wynagrodzeń a luka płacowa. Co mówią liczby?](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-a-luka-placowa-Co-mowia-liczby-270211-150x100crop.jpg)

![Koniec awiza. Jak e-Doręczenia zmienią kontakt z administracją? [© pexels] Koniec awiza. Jak e-Doręczenia zmienią kontakt z administracją?](https://s3.egospodarka.pl/grafika2/e-Doreczenia/Koniec-awiza-Jak-e-Doreczenia-zmienia-kontakt-z-administracja-270204-150x100crop.jpg)

![Postanowienia noworoczne 2026 dla freelancerów: 5 kroków, które odmienią Twoje życie zawodowe [© wygenerowane przez AI] Postanowienia noworoczne 2026 dla freelancerów: 5 kroków, które odmienią Twoje życie zawodowe](https://s3.egospodarka.pl/grafika2/freelancerzy/Postanowienia-noworoczne-2026-dla-freelancerow-5-krokow-ktore-odmienia-Twoje-zycie-zawodowe-270206-150x100crop.jpg)

![KSeF może opóźnić odliczenie i zwrot VAT. Decyduje data w systemie, a nie na fakturze [© wygenerowane przez AI] KSeF może opóźnić odliczenie i zwrot VAT. Decyduje data w systemie, a nie na fakturze](https://s3.egospodarka.pl/grafika2/rozliczenie-VAT/KSeF-moze-opoznic-odliczenie-i-zwrot-VAT-Decyduje-data-w-systemie-a-nie-na-fakturze-270201-150x100crop.jpg)

![Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły [© pexels] Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły](https://s3.egospodarka.pl/grafika2/Ryanair/Bezplatny-bagaz-dziecka-w-Ryanair-sprawdzamy-szczegoly-270198-150x100crop.jpg)