-

![Najbardziej złośliwe programy wg ESET Najbardziej złośliwe programy wg ESET]()

Najbardziej złośliwe programy wg ESET

... rządów konkretnych państw. Coraz częściej zagrożenia powstają w celu realizowania konkretnych zadań. Obecne wirusy komputerowe sprawiają, że z dysków wykradane są tajne dane wojskowe, projekty graficzne oraz patenty rozwiązań. Oto dwanaście wyjątkowo złośliwych zagrożeń, które w ostatnich latach przysporzyły sporo problemów nie tylko pojedynczym ...

-

![Jak rozpoznać bezpieczny sklep internetowy? [© vege - Fotolia.com] Jak rozpoznać bezpieczny sklep internetowy?]()

Jak rozpoznać bezpieczny sklep internetowy?

... szeroko rozumiany rozsądek: regularnie aktualizujmy zabezpieczenia naszych komputerów, nie otwierajmy maili z niewiadomych źródeł, nie klikajmy w podejrzane linki, a nim wpiszemy dane do jakiegokolwiek formularza, zweryfikujmy autentyczność strony – radzi Paweł Odor, główny specjalista polskiego oddziału Kroll Ontrack. Inną kategorią zagrożeń, są ...

-

![Jak weryfikować oferty noclegowe? [© mindscanner - Fotolia.com] Jak weryfikować oferty noclegowe?]()

Jak weryfikować oferty noclegowe?

... dlatego możemy zagwarantować brak przykrych niespodzianek w ofercie” – dodaje Kamil Krzyżanowski. Jeżeli rezerwujesz nocleg bezpośrednio, sprawdź, czy wybrane miejsce: posiada pełne dane kontaktowe, stronę internetową, faktycznie istnieje pod podanym adresem (skorzystaj np. z serwisu Google Maps), jest oferowane na różnych serwisach i portalach, ma ...

-

![Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun [© Rawpixel - Fotolia.com] Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun]()

Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun

... powodu bliskiego zbiegu jego terminu z zamachem w muzeum Bardo w Tunisie, w którym wśród ofiar znaleźli się Polacy skutkiem czego przyćmił on na kilka dni ... bez komentarzy był zaskakujący raport PZOT, który ukazał się po tygodniowej przerwie. Dane w nich zawarte oznaczają w istocie korektę dotychczasowych informacji przekazywanych w raportach PZOT ...

-

![Klienci iPKO znów zaatakowani Klienci iPKO znów zaatakowani]()

Klienci iPKO znów zaatakowani

... się pozyskać ich dane poprzez atak phishingowy. Wiadomość została starannie przygotowana, a kliknięcie w odnośnik znajdujący się w e-mailu prowadzi do sfałszowanej strony logowania. Jeśli podamy login i hasło, a także kody jednorazowe, znajdą się one w rękach cyberprzestępców. Wiadomości docierające do potencjalnych ofiar ataku posiadają temat ...

-

![Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl]()

Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl

... Nawet kilka miesięcy po zdarzeniu możemy np. dowiedzieć się, że nasze dane posłużyły oszustowi do wynajęcia mieszkania, zaciągnięcia kredytu, wyrobienia karty kredytowej ... Inspektor Anna Kuźnia, z Biura Prewencji i Ruchu Drogowego Komendy Głównej Policji. - Dane Policji nie pozostawiają złudzeń – złodzieje tożsamości działają na coraz większą skalę. ...

-

![Chroń swoje urządzenia mobilne: liczba malware zatrważa Chroń swoje urządzenia mobilne: liczba malware zatrważa]()

Chroń swoje urządzenia mobilne: liczba malware zatrważa

... . Dziś już nie wystarczy PIN i hasło, aby ochronić nasze urządzenia i dane – mówi Raj Samani, Chief Technology Officer EMEA firmy Intel Security. Jednym z ... . – Hakerzy ostrzą sobie zęby na przechowywane w mobilnych urządzeniach dane oraz na przepływające przez nie ważne informacje. Inne dane ujawnione w raporcie: W ciągu ostatnich 6 miesięcy wykryto ...

-

![Urządzenia mobilne - najsłabsze ogniwo cyberochrony [© thodonal - Fotolia.com] Urządzenia mobilne - najsłabsze ogniwo cyberochrony]()

Urządzenia mobilne - najsłabsze ogniwo cyberochrony

... zdaje sobie sprawę, że ten trend utrzyma się również w przyszłości. To jednak dane z całego świata, w Polsce z taką świadomością jest gorzej. Firmy, które poświęciły ... w SMSach mogą prowadzić do instalacji na smartfonie aplikacji czy oprogramowania wykradającego dane, treści plików pdf czy tabel excela np. z zestawieniami finansowymi czy adresami ...

-

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019]()

Ewolucja złośliwego oprogramowania I kw. 2019

... 000 użytkowników. Najnowsze dane Kaspersky Lab wskazują, że do najszybciej rozwijających się, najbardziej elastycznych i najgroźniejszych rodzajów szkodliwego oprogramowania należą dziś mobilne trojany bankowe. Doświadczenie pokazuje, że najczęściej uciekają się one do kradzieży pieniędzy bezpośrednio z kont bankowych swoich ofiar, ale okazuje się ...

-

![Szkodliwe oprogramowanie finansowe w I poł. 2019 Szkodliwe oprogramowanie finansowe w I poł. 2019]()

Szkodliwe oprogramowanie finansowe w I poł. 2019

... . użytkowników, co względem poprzedniego roku oznaczało wzrost rzędu 7%. Niemal 1/3 wszystkich ofiar (30,9%) stanowili użytkownicy korporacyjni. To dwukrotnie więcej niż w analogicznym ... ciekawe, w 2018 r. RTM atakował niemal wyłącznie organizacje, podczas gdy dane z pierwszej połowy 2019 r. pokazują, że obecnie znaczący udział celów tego szkodnika ...

-

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?]()

Kto odpowiada za bezpieczeństwo chmury w firmie?

... . Wiele rozwiązań ochronnych wymaga znacznej ilości zasobów IT w celu ich ponownego wdrożenia oraz weryfikacji poprawności pracy, szczególnie gdy aplikacje i ich dane systematycznie przepływają między różnymi środowiskami. - Rozwiązanie tego problemu stanowi wyzwanie i jest czasochłonne. Działania należy zacząć od wyboru jednego dostawcy rozwiązań ...

-

![Inwestowanie w kryptowaluty: jak nie stracić oszczędności i danych osobowych? [© pixabay.com] Inwestowanie w kryptowaluty: jak nie stracić oszczędności i danych osobowych?]()

Inwestowanie w kryptowaluty: jak nie stracić oszczędności i danych osobowych?

... w kryptowalutę, 30-latka rozpoczęła około miesiąca temu, kiedy natrafiła na jedną ze stron internetowych przeznaczonych do inwestycji, na której podała swoje dane kontaktowe oraz wpłaciła około 1 tysiąca złotych, aby rozpocząć handel kryptowalutami. Następnie telefonicznie skontaktował się z kobietą mężczyzna z obcym akcentem, który twierdził ...

-

![Spam i phishing 2021 r. Na czym żerowali cyberprzestępcy? Spam i phishing 2021 r. Na czym żerowali cyberprzestępcy?]()

Spam i phishing 2021 r. Na czym żerowali cyberprzestępcy?

... i usług wśród internautów oraz zachęcanie potencjalnych ofiar do wejścia w dialog, kliknięcia szkodliwego odsyłacza lub uruchomienia szkodliwego załącznika. Phishing często ma postać wiadomości spamowej połączonej z zainfekowaną kopią legalnej strony internetowej. Kopie te gromadzą prywatne dane użytkownika lub zachęcają go do przelania pieniędzy ...

-

![Marki odzieżowe i obuwnicze na celowniku hakerów [© pixabay.com] Marki odzieżowe i obuwnicze na celowniku hakerów]()

Marki odzieżowe i obuwnicze na celowniku hakerów

... trwa szeroko zakrojona kampania phishingowa, w której cyberprzestępcy wykradają dane logowania i informacje finansowe podszywając się pod znane marki odzieżowe i obuwnicze m.in. Nike, ... , co oznacza, że podszywając się pod te witryny można wykraść dane wielu ofiar. Pamiętajmy jednak, że wiadomości phishingowe zwykle zawierają wskazówki, które mogą, a ...

-

![Czy AI pomoże ograniczyć oszustwa finansowe? Czy AI pomoże ograniczyć oszustwa finansowe?]()

Czy AI pomoże ograniczyć oszustwa finansowe?

... branży finansowej przydatny jest tzw. model generatywnych sieci przeciwstawnych (Generative Adversarial Networks, GAN). Wykorzystuje on dwie sieci neuronowe: jedna wytwarza dane bazujące na konkretnych wzorcach, a druga porównuje je z danymi rzeczywistymi, szukając zafałszowań. Przypomina to grę „w kotka i myszkę”, w której jedna sieć próbuje ...

-

![Złośliwe PDF-y: Jak cyberprzestępcy wykorzystują popularny format do phishingu? [© wygenerowane przez AI] Złośliwe PDF-y: Jak cyberprzestępcy wykorzystują popularny format do phishingu?]()

Złośliwe PDF-y: Jak cyberprzestępcy wykorzystują popularny format do phishingu?

... firmy technologicznej czy działu bezpieczeństwa, która podstępem próbuje wyłudzić dane lub nakłonić do zainstalowania złośliwego oprogramowania. Co ciekawe, przestępcy często ... socjotechnicznych, planowanie oddzwaniania i przez to uwiarygodnia „marki” wśród ofiar. Wreszcie, numery telefonów można ponownie wykorzystać w celu zminimalizowania kosztów ...

-

![Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA [© wygenerowane przez AI] Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA]()

Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA

... Black Friday, jednak zamiast rabatów oferują wyczyszczone konta i wykradzione dane kart płatniczych. Z najnowszej analizy Check Point Research wynika, że co 11. ... że zamiast tanich gadżetów ofiary „kupowały” sobie problem, oddając przestępcom loginy, hasła i dane kart płatniczych. Badacze z Check Point Research ostrzegają, że tego typu kampanie ...

-

![Internauci i Dzień Dziecka Internauci i Dzień Dziecka]()

Internauci i Dzień Dziecka

... oraz wyjście do restauracji. Jaki zatem będzie tegoroczny Dzień Dziecka? Otrzymane dane wskazują jednoznacznie, że pełen prezentów praktycznych – tańszych i droższych, kupionych w hipermarkecie ... 4022 kwestionariuszy wypełnionych do końca przez osoby powyżej 15 roku życia. Dane zostały doważone do struktury internautów w Polsce na podstawie danych z ...

-

![Phishing coraz groźniejszy Phishing coraz groźniejszy]()

Phishing coraz groźniejszy

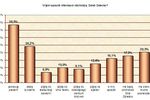

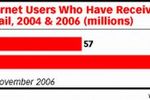

Jak wynika z ankiety przeprowadzonej przez Gartner Research, liczba osób dorosłych w Stanach Zjednoczonych, które są pewne lub co najmniej wierzą, iż padły ofiarą phishingu odbierając wiadomości e-mail, podwoiła się w ciągu dwóch ostatnich lat. Dziś, gdy w Internecie panuje coraz większe bezprawie ,wielu konsumentów czuje się jak na Dzikim ...

-

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje]()

Zadbaj o bezpieczeństwo danych w wakacje

... oprogramowaniem zabezpieczającym przed niebezpieczeństwami internetowymi. Nie wystarczy zatem, że na ekranie pojawia się ikonka programu antywirusowego – istotne, czy komputer wspiera dane oprogramowanie, ma licencję, aktualną bazę wirusów i wyposażony jest w zaporę ogniową - firewall. I na to już niestety w wielu kafejkach internetowych liczyć nie ...

-

![Kartka elektroniczna z wirusem Kartka elektroniczna z wirusem]()

Kartka elektroniczna z wirusem

... dołączając groźne pliki do elektronicznych pocztówek wracają do sprawdzonych metod rozpowszechniania malware. W minionym miesiącu hakerzy dzięki tej metodzie pozyskali dane wielu użytkowników sieci. Jednym z nowych zagrożeń obecnych w sieci jest zamaskowany w elektronicznej pocztówce, bardzo agresywny w swoim działaniu trojan Trj.Downloader ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... uwierzytelnienia SecurID. W maju naruszone zostało bezpieczeństwo sieci Lockheed Martin, największego dostawcy usług informatycznych dla rządu i armii USA. Włamanie umożliwiły skradzione dane dotyczące RSA. Wygląda na to, że cyber-złodzieje zdołali złamać algorytm stosowany przez RSA do generowania kluczy bezpieczeństwa. RSA będzie musiała ...

-

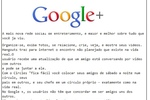

![Ataki na Google Plus Ataki na Google Plus]()

Ataki na Google Plus

... . Fałszywe zaproszenia do portalu mogą instalować trojana, który kradnie dane dotyczące bankowości internetowej. Uruchomiony pod koniec czerwca 2011 r. Google Plus rozwija ... stworzony przez cyberprzestępców w celu gromadzenia nazwisk i adresów e-mail nowych ofiar. Eksperci z Kaspersky Lab poinformowali już Google o wspomnianym szkodliwym pliku i ...

-

![Problemy Polaków w Internecie [© Scanrail - Fotolia.com] Problemy Polaków w Internecie]()

Problemy Polaków w Internecie

... raczej niechęcią pracodawców do zatrudniania tej grupy społecznej. Słabe przygotowanie e-przedsiębiorców W wysunięciu wniosków na temat sytuacji Polaków w wirtualnym świecie pozwoliły dane zebrane w ciągu ostatnich trzech lat przy okazji wdrażania kilkunastu projektów edukacyjnych Akademii Allegro. Chociaż w Polsce funkcjonuje ok. 10 tys. sklepów ...

-

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6]()

Serwery Linux zaatakował trojan Linux.Sshdkit.6

... autoryzacyjne. Po uruchomieniu sesji i wprowadzeniu nazwy oraz hasła użytkownika, wirus wykrada te dane i przesyła je na zdalne serwery. W przypadku poprzednich wersji trojana Linux.Sshdkit, ... do obliczenia serwera docelowego używane jest specjalne hasło tekstowe, zawierające dane szyfrowane kluczem RSA wielkości 128 bajtów. Algorytm służący do ...

-

![Karta płatnicza: co zrobić by była bezpieczna? Karta płatnicza: co zrobić by była bezpieczna?]()

Karta płatnicza: co zrobić by była bezpieczna?

... transakcje dokonywane dzięki temu, że przestępcom udaje się poznać numer karty i inne dane (np. data ważności, kodu CVV2) potrzebne do dokonywania transakcji w Internecie. ... . Dodatkowo nakładka na klawiaturę lub miniaturowa kamera pozwala im poznać numer PIN. Dane karty i PIN zwykle są wysyłane do członków grupy w innym kraju, gdzie produkowana ...

-

![Jak zwalczać antysemityzm? [© Andrea Danti - Fotolia.com] Jak zwalczać antysemityzm?]()

Jak zwalczać antysemityzm?

... fizycznego o podłożu antysemickim w ciągu minionego roku. Niezgłaszanie: 76% ofiar nękania o podłożu antysemickim nie zgłosiło najpoważniejszych przypadków takiego nękania ... publikowane razem z rocznym przeglądem dotyczącym antysemityzmu FRA, w którym gromadzi się dane statystyczne na temat incydentów o charakterze antysemickim pochodzące ze źródeł ...

-

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013]()

ESET: zagrożenia internetowe XI 2013

... Bitcoinach. Eksperci zwracają uwagę, że złośliwy program infekuje komputery swoich ofiar po uruchomieniu aplikacji, która rzekomo ma dawać możliwość aktywacji ... pozostał użytkownikowi na wpłacenie okupu. Zagrożenie informuje jedynie o dacie, w której zaszyfrowane dane zostaną usunięte z zainfekowanego komputera, jeśli okup nie zostanie wpłacony. ...

-

![Płatności elektroniczne: jak zadbać o bezpieczeństwo [© Denys Prykhodov - Fotolia.com] Płatności elektroniczne: jak zadbać o bezpieczeństwo]()

Płatności elektroniczne: jak zadbać o bezpieczeństwo

... podpisanym przez bank lub sklep internetowy – radzi Jarosław Sadowski, Expander Advisors. – Kolejnym ważnym obszarem jest korespondencja mailowa. Cyberprzestępcy chcąc wyłudzić dane potrafią dosyć dokładnie odwzorować wygląd bankowych komunikatów. Najczęściej przesyłają link i zachęcają, aby zalogować się. Dlatego nie wolno otwierać takich łączy ...

-

![8 kroków do bezpieczeństwa dziecka w sieci [© UMB-O - Fotolia.com] 8 kroków do bezpieczeństwa dziecka w sieci]()

8 kroków do bezpieczeństwa dziecka w sieci

... zakładaj, że po usunięciu zdjęcia lub nawet konta w sieci społecznościowej, wszystkie dane tam zmieszczone zostaną automatycznie usunięte. Zdjęcia i informacje mogą być już ... sieci. Pomyśl dwa razy, zanim zamieścisz swoje lub dziecka zdjęcia i dane w Internecie. Kontroluj kamerę internetową – niektóre warianty złośliwego oprogramowania mogą ...

-

![Klienci PKO BP znów atakowani – tym razem cyberprzestępcy się postarali Klienci PKO BP znów atakowani – tym razem cyberprzestępcy się postarali]()

Klienci PKO BP znów atakowani – tym razem cyberprzestępcy się postarali

... cyberprzestępcy postarali się, aby wiadomość phishingowa wysyłana do potencjalnych ofiar pozbawiona była błędów, co zwiększa jej wiarygodność. Pierwsze ... .pl/secure. Jeżeli już otworzyliśmy link z otrzymanej wiadomości i podaliśmy jakiekolwiek dane na stronie internetowej przypominającej serwis iPKO/Inteligo, powinniśmy niezwłocznie skontaktować się ...

-

![Sklep internetowy IKEA na celowniku spamerów Sklep internetowy IKEA na celowniku spamerów]()

Sklep internetowy IKEA na celowniku spamerów

... aby zainfekować komputery ofiar złośliwym oprogramowaniem. W skrzynkach mailowych użytkownicy znajdują wiadomość pochodzącą rzekomo od sklepu, informującą o ... z nami jak najszybciej, jeśli jakieś dane są nieprawidłowe. Kierowany ciekawością użytkownik może otworzyć załącznik, by sprawdzić listę zakupów lub dane, na jakie zostało ono złożone (nawet ...

-

![Kierowcy czy rowerzyści? Kto jest większym zagrożeniem na drodze? [© arborpulchra - Fotolia.com] Kierowcy czy rowerzyści? Kto jest większym zagrożeniem na drodze?]()

Kierowcy czy rowerzyści? Kto jest większym zagrożeniem na drodze?

... cyklistów. Coraz więcej dwóch kółek Jak dowodzi raport kalkulatora OC i AC mfind, dane GUS wskazują, że na 1000 mieszkańców naszego kraju przypada 300 rowerów. I ... , to o ponad 500 mniej niż w roku 2007. Znacznie zmniejszyła się również liczba ofiar śmiertelnych takich zdarzeń - z 243 do 146. Wszystkich wypadków z udziałem rowerzystów było w ...

-

![Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016 [© georgejmclittle - Fotolia.com] Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016]()

Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016

... , którego ofiarą padają urządzenia mobilne. Ich użytkownicy mogą utracić nie tylko dane, ale i pieniądze. Opracowanie wskazuje również na wzrost ilości nowych próbek ransomware (+23 ... zyskał złą sławę jako bardzo szkodliwy wirus o dużym zasięgu, który wykrada bankowe dane logowania, hasła do poczty e-mail i cyfrowe certyfikaty. Pod koniec 2015 roku ...

-

![Ransomware. (Nie)nowe oblicze cyberprzestępczości [© Fortinet] Ransomware. (Nie)nowe oblicze cyberprzestępczości]()

Ransomware. (Nie)nowe oblicze cyberprzestępczości

... oprogramowania ransomware. Pierwszy to blokujący normalne korzystanie z komputera, drugi zaś szyfrujący dane. W ostatnim czasie coraz częściej jednak pojawiają się ataki łączące te oba ... , że już za kilka lat (lub nawet miesięcy) niemal wszystkie nasze dane będą zapisywane w chmurze w czasie zbliżonym do rzeczywistego. Nietrudno zatem wyobrazić sobie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak rozpoznać bezpieczny sklep internetowy? [© vege - Fotolia.com] Jak rozpoznać bezpieczny sklep internetowy?](https://s3.egospodarka.pl/grafika2/zakupy-online/Jak-rozpoznac-bezpieczny-sklep-internetowy-128697-150x100crop.jpg)

![Jak weryfikować oferty noclegowe? [© mindscanner - Fotolia.com] Jak weryfikować oferty noclegowe?](https://s3.egospodarka.pl/grafika2/oferty-noclegowe/Jak-weryfikowac-oferty-noclegowe-132282-150x100crop.jpg)

![Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun [© Rawpixel - Fotolia.com] Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun](https://s3.egospodarka.pl/grafika2/turystyka-zagraniczna/Wakacje-2015-nizsze-ceny-w-Grecos-oraz-Sun-Fun-154439-150x100crop.jpg)

![Urządzenia mobilne - najsłabsze ogniwo cyberochrony [© thodonal - Fotolia.com] Urządzenia mobilne - najsłabsze ogniwo cyberochrony](https://s3.egospodarka.pl/grafika2/cyberataki/Urzadzenia-mobilne-najslabsze-ogniwo-cyberochrony-216091-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Kto-odpowiada-za-bezpieczenstwo-chmury-w-firmie-221932-150x100crop.jpg)

![Inwestowanie w kryptowaluty: jak nie stracić oszczędności i danych osobowych? [© pixabay.com] Inwestowanie w kryptowaluty: jak nie stracić oszczędności i danych osobowych?](https://s3.egospodarka.pl/grafika2/kryptowaluty/Inwestowanie-w-kryptowaluty-jak-nie-stracic-oszczednosci-i-danych-osobowych-240779-150x100crop.jpg)

![Marki odzieżowe i obuwnicze na celowniku hakerów [© pixabay.com] Marki odzieżowe i obuwnicze na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Marki-odziezowe-i-obuwnicze-na-celowniku-hakerow-253133-150x100crop.jpg)

![Złośliwe PDF-y: Jak cyberprzestępcy wykorzystują popularny format do phishingu? [© wygenerowane przez AI] Złośliwe PDF-y: Jak cyberprzestępcy wykorzystują popularny format do phishingu?](https://s3.egospodarka.pl/grafika2/phishing/Zlosliwe-PDF-y-Jak-cyberprzestepcy-wykorzystuja-popularny-format-do-phishingu-267770-150x100crop.png)

![Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA [© wygenerowane przez AI] Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA](https://s3.egospodarka.pl/grafika2/zakupy-internetowe/Cyberzagrozenia-na-Black-Friday-2025-Przestepcy-podszywaja-sie-m-in-pod-AliExpress-i-HOKA-269730-150x100crop.jpg)

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje](https://s3.egospodarka.pl/grafika/hakerzy/Zadbaj-o-bezpieczenstwo-danych-w-wakacje-MBuPgy.jpg)

![Problemy Polaków w Internecie [© Scanrail - Fotolia.com] Problemy Polaków w Internecie](https://s3.egospodarka.pl/grafika/Polacy/Problemy-Polakow-w-Internecie-apURW9.jpg)

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6](https://s3.egospodarka.pl/grafika2/trojany/Serwery-Linux-zaatakowal-trojan-Linux-Sshdkit-6-119291-150x100crop.jpg)

![Jak zwalczać antysemityzm? [© Andrea Danti - Fotolia.com] Jak zwalczać antysemityzm?](https://s3.egospodarka.pl/grafika2/antysemityzm-w-Polsce/Jak-zwalczac-antysemityzm-127164-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![Płatności elektroniczne: jak zadbać o bezpieczeństwo [© Denys Prykhodov - Fotolia.com] Płatności elektroniczne: jak zadbać o bezpieczeństwo](https://s3.egospodarka.pl/grafika2/platnosci-karta/Platnosci-elektroniczne-jak-zadbac-o-bezpieczenstwo-136579-150x100crop.jpg)

![8 kroków do bezpieczeństwa dziecka w sieci [© UMB-O - Fotolia.com] 8 kroków do bezpieczeństwa dziecka w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/8-krokow-do-bezpieczenstwa-dziecka-w-sieci-156004-150x100crop.jpg)

![Kierowcy czy rowerzyści? Kto jest większym zagrożeniem na drodze? [© arborpulchra - Fotolia.com] Kierowcy czy rowerzyści? Kto jest większym zagrożeniem na drodze?](https://s3.egospodarka.pl/grafika2/kierowcy/Kierowcy-czy-rowerzysci-Kto-jest-wiekszym-zagrozeniem-na-drodze-176543-150x100crop.jpg)

![Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016 [© georgejmclittle - Fotolia.com] Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zmowa-aplikacji-mobilnych-raport-McAfee-Labs-VI-2016-177524-150x100crop.jpg)

![Ransomware. (Nie)nowe oblicze cyberprzestępczości [© Fortinet] Ransomware. (Nie)nowe oblicze cyberprzestępczości](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-Nie-nowe-oblicze-cyberprzestepczosci-179279-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły [© pexels] Bezpłatny bagaż dziecka w Ryanair - sprawdzamy szczegóły](https://s3.egospodarka.pl/grafika2/Ryanair/Bezplatny-bagaz-dziecka-w-Ryanair-sprawdzamy-szczegoly-270198-150x100crop.jpg)

![Lokaty i konta oszczędnościowe w grudniu: rekord popularności mimo spadającego oprocentowania [© pexels] Lokaty i konta oszczędnościowe w grudniu: rekord popularności mimo spadającego oprocentowania](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Lokaty-i-konta-oszczednosciowe-w-grudniu-rekord-popularnosci-mimo-spadajacego-oprocentowania-270197-150x100crop.jpg)

![Co czeka firmy od 1 stycznia? Kalendarium najważniejszych dat dla mikro i małych firm na początek 2026 roku [© wygenerowane przez AI] Co czeka firmy od 1 stycznia? Kalendarium najważniejszych dat dla mikro i małych firm na początek 2026 roku](https://s3.egospodarka.pl/grafika2/zmiany-w-podatkach/Co-czeka-firmy-od-1-stycznia-Kalendarium-najwazniejszych-dat-dla-mikro-i-malych-firm-na-poczatek-2026-roku-270199-150x100crop.png)

![Płaca minimalna 4.806 zł od 2026 r. Jak wzrost wynagrodzeń uderzy w koszty firm [© wygenerowane przez AI] Płaca minimalna 4.806 zł od 2026 r. Jak wzrost wynagrodzeń uderzy w koszty firm](https://s3.egospodarka.pl/grafika2/placa-minimalna/Placa-minimalna-4-806-zl-od-2026-r-Jak-wzrost-wynagrodzen-uderzy-w-koszty-firm-270186-150x100crop.jpg)

![COVID-19 i AI zmieniły branżę IT na zawsze [© wygenerowane przez AI] COVID-19 i AI zmieniły branżę IT na zawsze](https://s3.egospodarka.pl/grafika2/branza-IT/COVID-19-i-AI-zmienily-branze-IT-na-zawsze-270037-150x100crop.jpg)

![Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad? [© Wojciech Krzemiński] Mercedes-Benz E 300 de 4MATIC Kombi: Hybryda plug-in, 313 KM i 90 km na prądzie. Czy to kombi bez wad?](https://s3.egospodarka.pl/grafika2/Mercedes-Benz-E-300-de-4MATIC-Kombi/Mercedes-Benz-E-300-de-4MATIC-Kombi-Hybryda-plug-in-313-KM-i-90-km-na-pradzie-Czy-to-kombi-bez-wad-269933-150x100crop.jpg)