-

![Kaspersky Parental Control Kaspersky Parental Control]()

Kaspersky Parental Control

... dzieci spędzają w internecie. Ponadto 69% respondentów wolałoby posiadać ogólną kontrolę nad tym, jak ich pociechy spędzają czas online. Kaspersky Parental Control dla urządzeń z systemem iOS zawiera przeglądarkę internetową (SafeBrowser), która potrafi blokować szkodliwe i nieodpowiednie treści w sieci. Po zainstalowaniu produktu pobranego ze ...

-

![Mobilna kontrola rodzicielska Mobilna kontrola rodzicielska]()

Mobilna kontrola rodzicielska

... wielu nieprzyjemnych niespodzianek”. Jeżeli użytkowany smartfon lub tablet nie jest wyposażony fabrycznie w kontrolę rodzicielską, można skorzystać z bezpłatnego produktu Kaspersky Parental Control, dostępnego dla systemu Android.

-

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych]()

Ataki SCADA, czyli o włamaniach do systemów przemysłowych

... nadzorujących przebieg procesów technologicznych lub produkcyjnych (ang. SCADA, Supervisory Control And Data Acquisition) i powodować znaczne szkody. Możliwość zorganizowania takiego ... także olbrzymią wiedzę z zakresu inżynierii produkcji i systemów sterowania (ang. Industrial Control Systems, ICS) oraz procesu produkcji stali. Wszystko wskazuje ...

-

![Opóźniony lub odwołany lot? Można złożyć skargę do Komisji Europejskiej [© stockking na Freepik] Opóźniony lub odwołany lot? Można złożyć skargę do Komisji Europejskiej]()

Opóźniony lub odwołany lot? Można złożyć skargę do Komisji Europejskiej

... ruchu lotniczym, dotknęły około 24 milionów pasażerów. Według danych opublikowanych przez stronę „Air Traffic Control ruined our holiday” (https://www.atcruinedourholiday.com) , działania European Air Traffic Control, nadzorowanego przez Eurocontrol (Europejską Organizację ds. Bezpieczeństwa Żeglugi Powietrznej), spowodowały opóźnienie ponad 133 ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... . Po pierwsze, sieć Mayday wykorzystuje komunikację peer-to-peer (P2P) opartą na wiadomościach ICMP zawierających 32-bajtową szkodliwą funkcję. Protokół ICMP (Internet Control Message Protocol) znany jest większości użytkowników, ponieważ jest on wykorzystywany przez narzędzie PING do sprawdzania dostępności hosta sieciowego. Jednak protokół ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Monitor ASUS VK228H Monitor ASUS VK228H]()

Monitor ASUS VK228H

... 5ms i wejściem HDMI. 21.5 calowy monitor VK228H wyposażony został także w funkcję Aspect Control, która pozwala użytkownikom wybrać preferowany tryb wyświetlania - pełny lub 4:3 - zarówno dla gier ... , a nawet podczas gry. Technologia Smart EV (Exposure Value) Control pozwala na uzyskanie znacznie lepszego obrazu przy słabym oświetleniu w porównaniu ...

-

![Kolejne ataki na urządzenia mobilne Kolejne ataki na urządzenia mobilne]()

Kolejne ataki na urządzenia mobilne

... informacji o systemie i logów, danych przeglądarki, poświadczeń logowania oraz kradzież z portfela kryptowalut. Po pomyślnym zebraniu danych i wysłaniu ich do centrum command & control, Racoon próbuje usunąć ślady swojej obecności na zainfekowanym urządzeniu. Kiedy cyberprzestępcy oglądają zbyt wiele anime Zespół FortiGuard natrafił również na ...

-

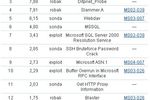

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... może zostać wykorzystany do zdalnej administracji komputera poprzez TCP/IP. Dameware Mini Remote Control Server (wersje starsze niż 3.73) posiada lukę, która może zostać wykorzystana ... i robaków jest port 135, wykorzystywany przez firmę Microsoft w DCOM Service Control Manager. Najczęściej wykorzystywany jest on przez exploity dla luki MS03-026. ...

-

![Antywirusy ESET w nowych wersjach – jest kilka niespodzianek Antywirusy ESET w nowych wersjach – jest kilka niespodzianek]()

Antywirusy ESET w nowych wersjach – jest kilka niespodzianek

... aplikację, przeznaczoną do kontroli rodzicielskiej dla urządzeń mobilnych - ESET Parental Control. Aplikacja ta pomaga kontrolować sposób korzystania przez dzieci ze smartfonów i tabletów ... oraz czuwać nad bezpieczeństwem dzieci, gdy te korzystają Internetu. ESET Parental Control pozwala również sprawdzać, gdzie aktualnie znajduje się dziecko. Nowy w ...

-

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r. [© Artem - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r.]()

Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r.

... Dzięki temu zamaskowaniu ulegała komunikacja z serwerem sterującym/centralą (CnC – Command and Control Center). W czasie ataku próbki szkodliwego oprogramowania wyszukiwały zdjęcia na ... krytyczną. Atak, który ma na celu systemy sterujące ICS (ang. Industrial Control Systems) oraz urządzenia takie jak zawory, inteligentne mierniki czy liczniki, może ...

-

![Motorola: nowe telefony z HSDPA Motorola: nowe telefony z HSDPA]()

Motorola: nowe telefony z HSDPA

... technologia Bluetooth (klasa 2); Stereo Music Profile (A2DP) i Bluetooth Music Control Profile (AVRCP); dedykowany przycisk do rozmów wideo; dzwonki w formatach MIDI, MP4 ... 10); metalowa obudowa; technologia Bluetooth (klasa 2); Stereo Music Profile (A2DP) i Bluetooth Music Control Profile (AVRCP); aparat cyfrowy 1.3 megapikseli z 8-krotnym zoomem ...

-

![Telefon Sony Ericsson W595 Telefon Sony Ericsson W595]()

Telefon Sony Ericsson W595

... ; Blog zdjęciowy; Blog Wideo; Kanały zdjęciowe; Nagrywanie wideo; x-Pict Story; Drukowanie PictBridge Muzyka/Rozrywka/Nawigacja: Odtwarzacz Walkman; Głośniki stereo; Album art.; Shake control; SensMe; PlayNow; TrackID; Bluetooth stereo (A2DP); MP3/AAC; Share jack; Gry 3D; Java; FM Radio; Strumieniowanie wideo; Podgląd wideo Sieć/Internet: Dostęp ...

-

![FortiClient 4.1 chroni firmowe komputery [© Nmedia - Fotolia.com] FortiClient 4.1 chroni firmowe komputery]()

FortiClient 4.1 chroni firmowe komputery

... przed wirusami oraz przed modułami szpiegowskimi, skanując cały system w poszukiwaniu znanych złośliwych programów w przeciągu zaledwie kilku sekund; Endpoint Control – zautomatyzowana procedura o zasięgu globalnym, której zadaniem jest egzekwowanie zgodności zabezpieczeń punktów końcowych z polityką korporacyjną. Na pełną rodzinę FortiClient ...

-

![Procesory Intel Core vPro Procesory Intel Core vPro]()

Procesory Intel Core vPro

... , jak Absolute Software, PGP, Phoenix i WinMagic, planuje wykorzystać technologię Intel AT v2.0. Prostsze zarządzanie Nowa funkcja Intel Keyboard-Video-Mouse Remote Control (KVM Remote Control) dostępna wraz z dwurdzeniowymi procesorami Intel Core i5 i Core i7 vPro, działająca w połączeniu ze zintegrowaną grafiką Intela sprawia, że administratorzy ...

-

![Microsoft Azure Services Platform [© Nmedia - Fotolia.com] Microsoft Azure Services Platform]()

Microsoft Azure Services Platform

... , obliczeń i pracy w sieci Microsoft SQL Services dla usług związanych z bazami danych i raportowaniem Microsoft .NET Services wykorzystujące usługi wdrożenia systemu .NET wraz z jego elementami typu workflow czy access control Live Services jednolity sposób przechowywania, dzielenia się czy synchronizacji dokumentów, obrazów, plików i informacji ...

-

![NETGEAR ProSafe VPN Firewall - FVS336G NETGEAR ProSafe VPN Firewall - FVS336G]()

NETGEAR ProSafe VPN Firewall - FVS336G

... zakończeniu sesji mające chronić przed naruszeniem prywatności i nieupoważnionym dostępem do wrażliwych danych. Dodatkowo FVS336G został wyposażony w ekran konfiguracyjny ProSafe Control Center i asystenta do konfiguracji. Zapora jest kompatybilna z systemami operacyjnymi Windows, UNIX, Macintosh i Linux i można nią zarządzać poprzez protokół SNMP ...

-

![ESET: Botnet Mumblehard zdezaktywowany [© Minerva Studio - Fotolia.com] ESET: Botnet Mumblehard zdezaktywowany]()

ESET: Botnet Mumblehard zdezaktywowany

... z firmy ESET, ukraińskiej Policji i CyS Centrum, jesienią 2015 roku udało się uzyskać dostęp do serwera kontrolującego botnet (tzw. Command and Control Server) i zbadać, jak działa sieć serwerów zombie. Okazało się, że botnet łączy prawie 4 tysiące urządzeń z 63 krajów świata. Ciekawą zdolnością ...

-

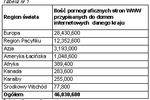

![Pornografia w Internecie Pornografia w Internecie]()

Pornografia w Internecie

... WWW z przyrostkiem .US oraz ponad narodowych domen takich, jak .COM i .NET. Badanie wykazało istnienie ponad 46 milionów stron WWW zawierających treści pornograficzne. ... na podstawie globalnej bazy danych adresów URL i stron WWW (SmartFilter Control List). Baza danych jest tworzona przez wielojęzyczny zespół analityków internetowych Secure ...

-

![Bezpieczeństwo w sieci Wi-Fi Bezpieczeństwo w sieci Wi-Fi]()

Bezpieczeństwo w sieci Wi-Fi

... kątem naruszeń, punktów dostępu wykorzystywanych przez włamywaczy oraz ataków innego typu. Zdecydowaną walkę z włamywaczami umożliwia system kontroli włamań - 3D Rogue Control - który wykrywa nieautoryzowane urządzenia, gromadzi informacje o nich oraz umożliwia ich unieszkodliwienie. Ciekawą funkcją jest wyświetlanie na mapie dokładnej lokalizacji ...

-

![Przełączniki NETGEAR Smart Switch PoE Przełączniki NETGEAR Smart Switch PoE]()

Przełączniki NETGEAR Smart Switch PoE

... ograniczoną dożywotnią gwarancją i całodobową pomocą techniczną. Urządzenie osiąga przepustowość przełączania 12,8Gb/s. Oprócz zestawu funkcji, takich jak filtrowanie Access Control List (ACL), uwierzytelnianie portów 802.1x, rozbudowane funkcje QoS umożliwiające ograniczanie przepustowości i nadawanie priorytetu według DSCP, IGMP Snooping, TACACS ...

-

![Bezpieczeństwo sieci z Trend Micro [© Nmedia - Fotolia.com] Bezpieczeństwo sieci z Trend Micro]()

Bezpieczeństwo sieci z Trend Micro

... dostępu administracyjnego innym użytkownikom. Możliwe jest także centralne zarządzanie kilkoma urządzeniami InterScan Web Security Appliance za pomocą programu Trend Micro Control Manager. Urządzenie Trend Micro InterScan Web Security Appliance Advanced jest dostępne od 17 września 2007.

-

![Fortinet: punkty dostępowe FortiAP Fortinet: punkty dostępowe FortiAP]()

Fortinet: punkty dostępowe FortiAP

... wysoką wydajność sieci. Takie podejście umożliwi mocniejsze “ufortyfikowanie” infrastruktury radiowej sieci LAN. Dodatkowo, FortiAP wykorzystują międzynarodowy standard CAPWAP (Control and Provisioning of Wireless Access Points) do połączenia bezprzewodowych punktów dostępowych w sieci, co odróżnia je od urządzeń konkurencyjnych stosujących ...

-

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012]()

Bezpieczeństwo sieci w 2012

... całym świecie. Systemy SCADA na celowniku Kolejnym problemem, na który zwraca uwagę zespół FortiGuard Labs jest zagrożenie systemów SCADA (Supervisory Control and Data Acquisition), czyli nadzorujących przebieg procesów technologicznych lub produkcyjnych. Atak na tego rodzaju systemy, które często są podłączone do ...

-

![NETASQ Firmware 9.1 [© Maksim Kabakou - Fotolia.com] NETASQ Firmware 9.1]()

NETASQ Firmware 9.1

... i monitorowanie sposobu, w jaki użytkownicy korzystają za ich pośrednictwem z sieci i aplikacji sieciowych. Firmware 9.1 udostępnia działającą w chmurze funkcję Extended Web Control (opcja płatna) - mechanizm rozszerzonej kontroli adresów URL, umożliwiający kategoryzację w czasie rzeczywistym i pracujący w oparciu o bazę ponad 100 milionów adresów ...

-

![Trend Micro: zagrożenia internetowe 2015 [© Tomasz Zajda - Fotolia.com] Trend Micro: zagrożenia internetowe 2015]()

Trend Micro: zagrożenia internetowe 2015

... znanego botnetu DRIDEX znacznie zmniejszyło jego występowanie w Stanach Zjednoczonych. Później nastąpił jednak ponowny wzrost spowodowany infrastrukturą C&C (Command and Control) ulokowaną w sieciach dostawców usług hostingowych zabezpieczonych przed organami ścigania (tzw. bulletproof hosting). W rezultacie całkowite usunięcie botnetu DRIDEX stało ...

-

![Cyberbezpieczeństwo w przemyśle. Świadomość zagrożeń to za mało [© artstudio_pro - Fotolia.com] Cyberbezpieczeństwo w przemyśle. Świadomość zagrożeń to za mało]()

Cyberbezpieczeństwo w przemyśle. Świadomość zagrożeń to za mało

... , w nadchodzących 12 miesiącach 55% badanych nie planuje wdrożenia narzędzi ochronnych. Jak czytamy w komunikacie z badania, cyberbezpieczeństwo przemysłowych systemów sterujących (Industrial Control Systems, ICS) jest zagrożone z powodu braku współpracy między środowiskami IT i OT. 51% respondentów twierdzi, że rozwiązania te działają w silosach ...

-

![Co zrobić w obliczu ataku ransomware? Co zrobić w obliczu ataku ransomware?]()

Co zrobić w obliczu ataku ransomware?

... . Polega ona na zdalnym wydawaniu poleceń oraz odbiorze skradzionych danych. Komunikacja ta zachodzi za pośrednictwem tzw. serwerów zarządzających (Command and Control, C2), znajdujących się pod kontrolą cyberprzestępcy. Istnieją narzędzia umożliwiające wykrycie ruchu sieciowego zawierającego przesyłane w ten sposób treści. Jego występowanie ...

-

![Reklama internetowa skierowana do dzieci [© Scanrail - Fotolia.com] Reklama internetowa skierowana do dzieci]()

Reklama internetowa skierowana do dzieci

... 16 proc. dzieci i nastolatków w wieku od 6 do 19 lat mieszkających w Stanach Zjednoczonych ma nadwagę - wynika z badań US Centers for Disease Control and Prevention.

-

![NETGEAR ProSafe Gigabit Smart Switch NETGEAR ProSafe Gigabit Smart Switch]()

NETGEAR ProSafe Gigabit Smart Switch

... , podgląd IGMP oraz funkcja Rapid Spanning Tree, zapewniająca przedsiębiorstwom skalowalną sieć z możliwością rozbudowy. Otwierany w przeglądarce panel NETGEAR ProSafe Control Center umożliwia zarządzanie poprzez interfejs z nawigacją w trybie uproszczonym lub rozszerzonym, w zależności od typu użytkownika, z funkcją indeksowania i pomocą ...

-

![Bezpieczne zakupy online w święta 2008 [© Scanrail - Fotolia.com] Bezpieczne zakupy online w święta 2008]()

Bezpieczne zakupy online w święta 2008

... USA, firma Forrester przewidziała, że w sezonie świątecznym sprzedaż online zwiększy się o 12%. Zaobserwowany przez stowarzyszenie ISACA (Information Systems Auditing and Control Association) trend wskazuje, że większość kupujących online w sezonie świątecznym robi swoje zakupy w pracy. Chociaż w przedsiębiorstwach zwykle traktuje się z pobłażaniem ...

-

![Fortinet: nowy FortiGate-1240B Fortinet: nowy FortiGate-1240B]()

Fortinet: nowy FortiGate-1240B

... przestrzeń dyskową potrzebną do ich przechowania na potrzeby analizy bezpieczeństwa czy też pomocy w zarządzaniu polityką zgodności. Rozwiązanie Endpoint Network Access Control (NAC) - kontrola dostępu do sieci: Jako część serwisu subskrypcji FortiGuard, platforma FortiGate może nadzorować aplikacje instalowane w punktach końcowych chronionych ...

-

![W INVEST-PARK stanie nowy biurowiec W INVEST-PARK stanie nowy biurowiec]()

W INVEST-PARK stanie nowy biurowiec

... . Firma pracowała dotychczas m.in. dla Colgate-Palmolive, Electrolux, NSK Steering Systems, AAM, Cadbury Wedel, Harris Calorific International, SCA Hygiene i Mobile Climate Control. Obecnie PM nawiązał również współpracę z Autoliv Polska w Jelczu Laskowicach.

-

![Bezpieczeństwo w Internecie: 10 mitów [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: 10 mitów]()

Bezpieczeństwo w Internecie: 10 mitów

... typu endpoint security. Jednak to się zmienia. Narzędzie Sophos Live Protection Web Filtering, które jest częścią pakietu Endpoint Security and Control 9.5 pozwala w czasie rzeczywistym na filtrowanie złośliwych witryn na punktach końcowych.

-

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013]()

Nowoczesna komunikacja: trendy 2013

... wideokonferencji Technologicznie właściwie wszystko jest już dostępne. Mamy już oprogramowanie bazujące na serwerach do wideokonferencji (zwanych MCU - multipoint control unit), wiele serwisów wideokonferencyjnych w chmurze w tym część za darmo, wystandaryzowane kamery wbudowane w laptopy, netbooki, tablety i smartfony. Większość tradycyjnych ...

-

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro]()

Beta Bot za 500 euro

... Beta Bot próbuję także obejść zabezpieczenie Firewall wykorzystując do tego programy przepuszczane przez zaporę jak Internet Explorer. UAC (Users Access Control) – wszystko to kwestia uprawnień W najnowszych systemach operacyjnych mamy dwa rodzaje uprawnień: niskie dla użytkowników oraz tzw. wysokie dla administratorów. W przeciwieństwie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych](https://s3.egospodarka.pl/grafika2/SCADA/Ataki-SCADA-czyli-o-wlamaniach-do-systemow-przemyslowych-159507-150x100crop.jpg)

![Opóźniony lub odwołany lot? Można złożyć skargę do Komisji Europejskiej [© stockking na Freepik] Opóźniony lub odwołany lot? Można złożyć skargę do Komisji Europejskiej](https://s3.egospodarka.pl/grafika2/odwolany-lot/Opozniony-lub-odwolany-lot-Mozna-zlozyc-skarge-do-Komisji-Europejskiej-261948-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r. [© Artem - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-IV-kw-2018-r-216006-150x100crop.jpg)

![FortiClient 4.1 chroni firmowe komputery [© Nmedia - Fotolia.com] FortiClient 4.1 chroni firmowe komputery](https://s3.egospodarka.pl/grafika/FortiClient/FortiClient-4-1-chroni-firmowe-komputery-Qq30bx.jpg)

![Microsoft Azure Services Platform [© Nmedia - Fotolia.com] Microsoft Azure Services Platform](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Azure-Services-Platform-Qq30bx.jpg)

![ESET: Botnet Mumblehard zdezaktywowany [© Minerva Studio - Fotolia.com] ESET: Botnet Mumblehard zdezaktywowany](https://s3.egospodarka.pl/grafika2/ESET/ESET-Botnet-Mumblehard-zdezaktywowany-173998-150x100crop.jpg)

![Bezpieczeństwo sieci z Trend Micro [© Nmedia - Fotolia.com] Bezpieczeństwo sieci z Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Bezpieczenstwo-sieci-z-Trend-Micro-Qq30bx.jpg)

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Bezpieczenstwo-sieci-w-2012-MBuPgy.jpg)

![NETASQ Firmware 9.1 [© Maksim Kabakou - Fotolia.com] NETASQ Firmware 9.1](https://s3.egospodarka.pl/grafika2/NETASQ/NETASQ-Firmware-9-1-126271-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2015 [© Tomasz Zajda - Fotolia.com] Trend Micro: zagrożenia internetowe 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2015-172595-150x100crop.jpg)

![Cyberbezpieczeństwo w przemyśle. Świadomość zagrożeń to za mało [© artstudio_pro - Fotolia.com] Cyberbezpieczeństwo w przemyśle. Świadomość zagrożeń to za mało](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Cyberbezpieczenstwo-w-przemysle-Swiadomosc-zagrozen-to-za-malo-226387-150x100crop.jpg)

![Reklama internetowa skierowana do dzieci [© Scanrail - Fotolia.com] Reklama internetowa skierowana do dzieci](https://s3.egospodarka.pl/grafika/reklama-internetowa/Reklama-internetowa-skierowana-do-dzieci-apURW9.jpg)

![Bezpieczne zakupy online w święta 2008 [© Scanrail - Fotolia.com] Bezpieczne zakupy online w święta 2008](https://s3.egospodarka.pl/grafika/zakupy-online/Bezpieczne-zakupy-online-w-swieta-2008-apURW9.jpg)

![Bezpieczeństwo w Internecie: 10 mitów [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: 10 mitów](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-w-Internecie-10-mitow-MBuPgy.jpg)

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013](https://s3.egospodarka.pl/grafika2/komunikacja/Nowoczesna-komunikacja-trendy-2013-111013-150x100crop.jpg)

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro](https://s3.egospodarka.pl/grafika2/GData/Beta-Bot-za-500-euro-117886-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)