Bankowość internetowa może być bezpieczna?

2013-09-24 13:00

Przeczytaj także: Bankowość elektroniczna: jak się ustrzec przed złodziejem?

chipTAN

chipTAN to kolejna metoda uwierzytelniania dwuskładnikowego. Jest stosowana przez niektóre banki i wymaga, aby każdy klient posiadał specjalne urządzenie generujące kody TAN. Po zdefiniowaniu transakcji na stronie bankowej użytkownicy wkładają swoje karty kredytowe do urządzenia chipTAN i wprowadzają kod PIN.

fot. mat. prasowe

chipTAN

chipTAN to kolejna metoda uwierzytelniania dwuskładnikowego. Jest stosowana przez niektóre banki i wymaga, aby każdy klient posiadał specjalne urządzenie generujące kody TAN

Następnie, użytkownicy umieszczają urządzenie w pobliżu monitora swojego komputera w celu sprawdzenia szczegółów dotyczących trwającej transakcji. Po sprawdzeniu takich szczegółów z danymi wyświetlonymi na ekranie urządzenia użytkownicy wprowadzają dodatkowy kod z urządzenia w celu potwierdzenia transakcji.

fot. mat. prasowe

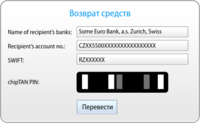

Strona chipTAN na niemieckiej stronie bankowej

chipTAN jest obecnie najbardziej zaawansowanym i najskuteczniejszym narzędziem bezpieczeństwa transakcji bankowych

chipTAN jest obecnie najbardziej zaawansowanym i najskuteczniejszym narzędziem bezpieczeństwa transakcji bankowych. Niestety, twórcy trojana bankowego SpyEye nauczyli się obchodzić również takie zaawansowane narzędzie bezpieczeństwa.

- Przy użyciu wstrzykiwania sieciowego trojan modyfikuje listę transakcji bankowych użytkownika. W efekcie, gdy użytkownik loguje się w systemie bankowości online, widzi, że przyszedł przelew bankowy na dużą sumę i saldo na rachunku zostało odpowiednio zmienione.

- SpyEye, w imieniu systemu bankowości online, powiadamia użytkownika, że operacja ta została wykonana przez pomyłkę i jego konto zostanie zablokowane do czasu, gdy zwróci sumę, którą rzekomo otrzymał.

- Aby nie dopuścić do zablokowania konta, użytkownik inicjuje nową operację płatności w celu zwrócenia pieniędzy. SpyEye prosi użytkownika o podanie wymaganego konta bankowego i kwoty. Trojan nie musi kraść wygenerowanego kodu chipTAN, ponieważ użytkownik wprowadza go ręcznie, a następnie potwierdza transakcję.

fot. mat. prasowe

Logowanie do e-bankowości

Trojan SpyEye, w imieniu systemu bankowości online, powiadamia użytkownika, że operacja ta została wykonana przez pomyłkę i jego konto zostanie zablokowane do czasu, gdy zwróci sumę, którą rzekomo otrzymał

Następnie, trojan majstruje przy stronie internetowej, tak by wyświetlała pierwotne saldo na koncie bankowym, podczas gdy pieniądze zostają przelane cyberprzestępcom.

fot. mat. prasowe

Zmieniona przez trojana strona bankowa

Następnie, trojan majstruje przy stronie internetowej, tak by wyświetlała pierwotne saldo na koncie bankowym, podczas gdy pieniądze zostają przelane cyberprzestępcom

Jak widać, metoda ta nie wymaga nawet dodatkowych sztuczek technicznych ze strony cyberprzestępców; atak opiera się na wstrzykiwaniu sieciowym i socjotechnice.

Token

Token to urządzenie USB wykorzystywane jako dodatkowe narzędzie bezpieczeństwa i zawierające unikatowy klucz, który jest wymagany przez system za każdym razem, gdy użytkownik przeprowadza operację płatniczą. Twórcy trojana bankowego Lurk znaleźli dość skuteczny sposób obejścia tej ochrony:

- Użytkownicy inicjują operacje płatnicze w systemie bankowości online i podają szczegóły.

- Trojan Lurk przechwytuje szczegóły dotyczące płatności i czeka, aż system poprosi o token.

- System bankowości online prosi o token, a użytkownicy podają swoje dane uwierzytelniające, umieszczając token USB w odpowiednim gnieździe komputera.

- Trojan przechwytuje to zdarzenie, po czym wyświetla fałszywy „niebieski ekran”, który informuje użytkowników, że tworzona jest kopia pamięci w celu późniejszej analizy, i prosi użytkowników, aby nie wyłączali komputera do czasu zakończenia operacji.

fot. mat. prasowe

Kluczowe elementy bezpiecznej transakcji

Wysoki poziom autoochrony jest nieodzownym komponentem dobrego rozwiązania bezpieczeństwa. Jeżeli szkodliwy program zakłóci działanie rozwiązania antywirusowego, stworzy „wyłom” w systemie ochrony i naruszy bezpieczeństwo przyszłych transakcji

Podczas gdy użytkownicy czekają, aż „operacja” zostanie zakończona (i w czasie, gdy ich tokeny znajdują się w porcie USB), cyberprzestępca uzyskuje dostęp do tych kont w celu realizacji zlecenia płatniczego w imieniu użytkowników i przelewa pieniądze na inne konto.

Szkodliwe programy z rodziny Trojan-Banker.Win32.BifitAgent wykorzystują inną metodę w celu obejścia tokena USB. Celem tych szkodników jest atakowanie użytkowników oprogramowania bankowości online stworzonego przez rosyjskiego producenta oprogramowania BIFIT.

Szkodliwy program BifitAgent składa się z dwóch głównych modułów, które działają na komputerze ofiary – pliku wykonywalnego i archiwum Javy. Gdy szkodliwy program zostanie uruchomiony, główny moduł wykonywalny, który umożliwia komunikację z serwerem kontroli (C&C), działa jednocześnie ze szkodliwymi plikami JAR i pozwala osobom atakującym zmodyfikować kod JAVA w momencie dokonywania transakcji bankowych. Główną funkcją zawartego w szkodliwym pliku JAR kodu Javy jest podszywanie się pod dane wykorzystywane w transakcjach bankowych przeprowadzanych na zainfekowanym komputerze, tak aby użytkownik nie zorientował się. Wykorzystanie tokenu USB w transakcji nie stanowi przeszkody dla cyberprzestępcy, ponieważ token podpisuje transakcję dopiero po tym, jak dane zostaną zimitowane. W efekcie, pieniądze użytkowników trafiają na konta cyberprzestępców.

![Bankowość online: trojan Zeus najgroźniejszy [© Jürgen Fälchle - Fotolia.com] Bankowość online: trojan Zeus najgroźniejszy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-transakcji/Bankowosc-online-trojan-Zeus-najgrozniejszy-118017-150x100crop.jpg) Bankowość online: trojan Zeus najgroźniejszy

Bankowość online: trojan Zeus najgroźniejszy

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Bankowość internetowa: nowy wirus kradnie hasła [© NAN - Fotolia.com] Bankowość internetowa: nowy wirus kradnie hasła](https://s3.egospodarka.pl/grafika2/bankowosc-internetowa/Bankowosc-internetowa-nowy-wirus-kradnie-hasla-117270-150x100crop.jpg)

![10 kluczowych zasad korzystania z bankowości elektronicznej [© vege - Fotolia.com] 10 kluczowych zasad korzystania z bankowości elektronicznej](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/10-kluczowych-zasad-korzystania-z-bankowosci-elektronicznej-261043-150x100crop.jpg)

![Bezpieczeństwo bankowości elektronicznej w 5 krokach [© Africa Studio - Fotolia.com] Bezpieczeństwo bankowości elektronicznej w 5 krokach](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bezpieczenstwo-bankowosci-elektronicznej-w-5-krokach-133775-150x100crop.jpg)

![Bezpieczny e-banking [© Africa Studio - Fotolia.com] Bezpieczny e-banking](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bezpieczny-e-banking-116421-150x100crop.jpg)

![Bezpieczna bankowość online [© stoupa - Fotolia.com] Bezpieczna bankowość online](https://s3.egospodarka.pl/grafika/bankowosc-internetowa/Bezpieczna-bankowosc-online-MBuPgy.jpg)

![Bankowość online: błąd banku może odstraszyć klienta [© denphumi - Fotolia.com] Bankowość online: błąd banku może odstraszyć klienta](https://s3.egospodarka.pl/grafika/bankowosc-internetowa/Bankowosc-online-blad-banku-moze-odstraszyc-klienta-iQjz5k.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Rekrutacje i podwyżki w 2026 roku. Co naprawdę czeka pracowników? [© pexels] Rekrutacje i podwyżki w 2026 roku. Co naprawdę czeka pracowników?](https://s3.egospodarka.pl/grafika2/perspektywy-zatrudnienia/Rekrutacje-i-podwyzki-w-2026-roku-Co-naprawde-czeka-pracownikow-270316-150x100crop.jpg)

![Trendy w cyberbezpieczeństwie 2026: AI, deepfake i ransomware [© pexels] Trendy w cyberbezpieczeństwie 2026: AI, deepfake i ransomware](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Trendy-w-cyberbezpieczenstwie-2026-AI-deepfake-i-ransomware-270185-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)

![Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów [© pexels] Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów](https://s3.egospodarka.pl/grafika2/lot-samolotem/Podroz-samolotem-w-2026-obowiazkowe-dokumenty-i-jak-uniknac-problemow-270260-150x100crop.jpg)

![Co czeka PLN w 2026 roku? Czy złoty utrzyma siłę wobec euro i dolara? [© wygenerowane przez AI] Co czeka PLN w 2026 roku? Czy złoty utrzyma siłę wobec euro i dolara?](https://s3.egospodarka.pl/grafika2/zloty/Co-czeka-PLN-w-2026-roku-Czy-zloty-utrzyma-sile-wobec-euro-i-dolara-270253-150x100crop.png)