Kaspersky Lab: szkodliwe programy II kw. 2013

2013-09-02 14:01

Przeczytaj także: Kaspersky Lab: szkodliwe programy III kw. 2012

Botnet IRC wykorzystuje niezałataną lukę w aplikacji Plesk

Dwa miesiące po atakach na instalacje Wordpressa za pośrednictwem botnetu, analitycy wykryli botnet IRC wykorzystujący lukę w aplikacji Plesk – panelu sterowania stosowanym powszechnie do prowadzenia usług hostingowych. Wykorzystanie tej luki (CVE-2012-1823) umożliwiało zdalne wykonanie kodu z prawami użytkownika Apache. Luka ta dotyczyła aplikacji Plesk 9.5.4 oraz wcześniejszych wersji. Według Ars Technica, zagrożonych było 360 000 instalacji.

Botnet IRC infekował serwery sieciowe zawierające niezałatane luki, wykorzystując do tego backdoora, który łączył się z serwerem kontroli. Co ciekawe, sam serwer kontroli był podatny na tę samą lukę w aplikacji Plesk. Analitycy wykorzystali ją do monitorowania botnetu i zidentyfikowali około 900 prób połączeń przez zainfekowane serwery sieciowe. Stworzono narzędzie do leczenia serwerów zombie i zdemontowania nowego botnetu.

Nadal rośnie ilość mobilnego szkodliwego oprogramowania

Stały wzrost jakości, ilości i różnorodności

Android stał się ulubionym celem cyberprzsetępców jeżeli chodzi o mobilne systemy operacyjne i może być uznawany za ekwiwalent Windowsa w świecie mobilnym.

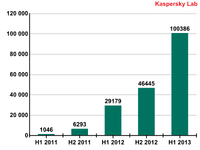

W drugim kwartale praktycznie wszystkie próbki mobilnego szkodliwego oprogramowania , które zostały wykryte w świecie mobilnym, atakowały Androida – podobnie jak w pierwszym kwartale bieżącego roku. Pod koniec kwartału przekroczony został symboliczny próg – 30 czerwca liczba modyfikacji dobiła do 100 000 (629 rodzin szkodliwego oprogramowania).

Należy zaznaczyć, że liczba ta obejmuje nie poszczególne szkodliwe aplikacje, ale próbki szkodliwego kodu. Jednak te próbki kodu są w większości wykorzystywane w wielu strojanizowanych aplikacjach, co znacznie zwiększa liczbę szkodliwych aplikacji, które czekają na pobranie. Powszechnie stosowana przez cyberprzestępców procedura obejmuje pobieranie legalnych aplikacji, dodawanie szkodliwego kodu i wykorzystywanie ich jako narzędzia dystrybucji. Przepakowane aplikacje są następnie ponownie wrzucane do zasobów, zwłaszcza sklepów z aplikacjami. Cyberprzestępcy wykorzystują w szczególności popularne aplikacje, żerując na ich reputacji. Użytkownicy aktywnie poszukują takich aplikacji, co ułatwia życie cyberprzestępców.

Pod względem statystycznym, w drugim kwartale odnotowaliśmy stały wzrost w stosunku do pierwszego (łącznie 29 695 modyfikacji, dla porównania w pierwszym kwartale 2013 r. liczba ta wynosiła 22 749). W kwietniu liczba modyfikacji wynosiła 7 141, co stanowi najniższą wartość w drugim kwartale. Z kolei zarówno w maju jak i w czerwcu Kaspersky Lab wykrył ponad 11 000 modyfikacji – odpowiednio 11 399 i 11 155. Ogólnie, w 2013 roku miał miejsce ogromny wzrost liczby nowych modyfikacji mobilnego szkodliwego oprogramowania.

fot. mat. prasowe

Liczba próbek w naszej kolekcji

W kwietniu liczba modyfikacji wynosiła 7 141, co stanowi najniższą wartość w drugim kwartale

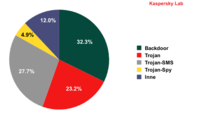

Chociaż trojany SMS tradycyjnie stanowią najpowszechniej wykorzystywany rodzaj mobilnego szkodliwego oprogramowania w atakach, ich odsetek w naszej kolekcji próbek nie potwierdza tego.

fot. mat. prasowe

Zagrożenia

Na pierwszym miejscu znajdują się backdoory (32,3%), za którymi uplasowały się trojany (23,2%) i trojany SMS

Na pierwszym miejscu znajdują się backdoory (32,3%), za którymi uplasowały się trojany (23,2%) i trojany SMS. Na trzecim miejscu znalazły się trojany szpiegujące (4,9%). Pod względem możliwości i elastyczności, trendy odnoszące się do mobilnego szkodliwego oprogramowania pokrywają się z tymi dotyczącymi szkodliwego oprogramowania atakującego komputery PC. Współczesne próbki wykorzystują technologie zaciemniania w celu uniknięcia wykrycia i często zawierają wiele szkodliwych funkcji w celu przedłużenia infekcji, wydobycia dodatkowych informacji lub pobrania i zainstalowania dodatkowego szkodliwego oprogramowania.

Obad – najbardziej wyrafinowany trojan dla Androida

W drugim kwartale 2013 r. wykryliśmy prawdopodobnie najbardziej wyrafinowanego jak dotąd trojana dla Androida. Szkodnik ten potrafi wysyłać wiadomości SMS na numery premium, pobierać i instalować inne szkodliwe oprogramowanie na zainfekowanym urządzeniu i/lub wysłać je za pośrednictwem Bluetootha, jak również zdalnie wykonywać polecenia z konsoli. Produkty firmy Kaspersky Lab wykrywają ten szkodliwy program jako Backdoor.AndroidOS.Obad.a.

Twórcy programu Backdoor.AndroidOS.Obad.a znaleźli lukę w popularnym programie dex2jar wykorzystywanym przez analityków do konwertowania plików APK do formatu JAR, który jest łatwiejszy pod względem analizy i pracy z nim. Wykryta przez cyberprzestępców luka przerywa konwersję kodu Dalvik do kodu Java, utrudniając przeprowadzenie analizy tego trojana.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Najmniejszy ruch w sieci z opolskiego [© Günter Menzl - Fotolia.com] Najmniejszy ruch w sieci z opolskiego](https://s3.egospodarka.pl/grafika2/internet/Najmniejszy-ruch-w-sieci-z-opolskiego-123110-150x100crop.jpg)

![Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB [© wygenerowane przez AI] Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB](https://s3.egospodarka.pl/grafika2/IT/Technologia-napedza-polski-wzrost-IT-coraz-wazniejsze-dla-polskiego-PKB-270721-150x100crop.jpg)

![Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów [© pexels] Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów](https://s3.egospodarka.pl/grafika2/linie-lotnicze/Drozsze-bilety-lotnicze-Rzad-planuje-nowa-oplate-dla-pasazerow-270723-150x100crop.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)