Kaspersky Lab: szkodliwe programy II kw. 2012

2012-08-29 12:02

Przeczytaj także: Kaspersky Lab: szkodliwe programy IV 2012

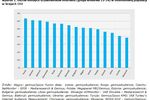

Wszystkie luki na liście Top 10 pozwalają szkodliwym użytkownikom wykorzystywać exploity w celu uzyskania pełnej kontroli nad systemem ofiary. Niektóre umożliwiają przeprowadzanie ataków DoS oraz zdobycie dostępu do poufnych informacji. Lista Top 20 zawiera również luki, które pozwalają szkodliwym użytkownikom manipulować danymi, obchodzić systemy bezpieczeństwa i przeprowadzać ataki XSS.

fot. mat. prasowe

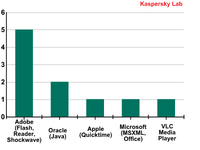

Producenci aplikacji, w których wykryto luki z listy Top 10 w II kwartale 2012 r.

Pięć na 10 miejsc w rankingu zajmują produkty firmy Adobe: Flash Player oraz Shockwave

Podsumowanie

W drugim kwartale 2012 r. nadal mogliśmy obserwować stały wzrost liczby zagrożeń atakujących platformę Android. W ciągu minionych trzech miesięcy dodaliśmy do naszej kolekcji prawie 15 000 plików o rozszerzeniu dex. Szkodliwe programy dla Androida ewoluują również pod względem złożoności – twórcy wirusów wymyślają różne sposoby utrudniania wykrywania i analizy swoich programów. Wskazuje to na wzrost liczby autorów wirusów, którzy przerzucili się na rozwój mobilnego szkodliwego oprogramowania. Rozwija się również oferta istniejących na czarnym rynku usług rozprzestrzeniania mobilnych zagrożeń, co w nieodległej przyszłości doprowadzi do wzrostu liczby ataków na użytkowników urządzeń mobilnych przy jednoczesnym zwiększeniu się stopnia wyrafinowania tych ataków.

Wycieki spowodowane działaniem ugrupowań cyberprzestępczych, w wyniku których ucierpiały popularne serwisy, stały się częstsze w ostatnim kwartale i doprowadziły do ujawnienia haseł milionów użytkowników Internetu. Niestety, duża liczba użytkowników wybiera tę samą kombinację nazwy użytkownika i hasła dla różnych serwisów, zwiększając ryzyko utraty cennych danych osobistych. Trzeba jednak pamiętać, że użytkownicy sami są sobie winni, jeżeli stosują proste hasła i przez to dochodzi do szybkiego odszyfrowania zarchiwizowanych baz haseł. To samo dotyczy administratorów stron internetowych, którzy wykorzystują zbyt proste metody szyfrowania. Problem ten nie jest nowy i można rozwiązać go na wiele sposobów. Miejmy nadzieję, że częste ataki hakerskie spowodują, że administratorzy zaczną stosować pewniejsze algorytmy w celu przechowywania haseł.

W następnym kwartale odbędą się dwie ważne konferencje dla hakerów - BlackHat oraz Defcon. Podczas obu tych wydarzeń przedstawianych jest wiele nowych technik ataków, które zwykle natychmiast zostają wykorzystane przez cyberprzestępców. Dlatego też należy się spodziewać, że w trzecim kwartale szkodliwi użytkownicy zaczną wypróbowywać swoje nowe sztuczki.

W II kwartale 2012 r. w centrum zainteresowania mediów znalazł się cyberszpiegowski program Flame. Oprócz swojego ogromnego rozmiaru i szerokiego wachlarza narzędzi, który może wykorzystać do pobierania danych z zainfekowanych maszyn, Flame posiada również interesujący mechanizm rozprzestrzeniania się w sieciach lokalnych poprzez tworzenie fałszywego serwera aktualizacji Windows. Co więcej, w jednej z wersji niesławnego robaka Stuxnet wykryty został kod podobny do sekcji kodu Flame’a, który pojawił się już w 2009 r. Sugeruje to, że twórcy tych dwóch programów są w pewien sposób powiązani ze sobą.

Sytuacja dotycząca cyberbroni przypomina trochę puszkę Pandory, która po otworzeniu nie może już zostać zamknięta. Wiele państw na świecie wydało oficjalne oświadczenie, w którym zobowiązało się do opracowania standardów dla operacji w cyberprzestrzeni oraz stworzenia wyspecjalizowanych jednostek. W efekcie, historia cyberbroni nie ograniczy się jedynie do Duqu i Flame’a. Głównym wyzwaniem w tym przypadku jest brak jakiejkolwiek kontroli w postaci międzynarodowej regulacji cyberprzestrzeni.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Badania internetu Gemius/PBI I 2026 [© pexels] Badania internetu Gemius/PBI I 2026](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-I-2026-270718-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)