Kaspersky Lab: szkodliwe programy II 2012

2012-03-15 13:46

Przeczytaj także: Kaspersky Lab: szkodliwe programy XI 2011

Najpierw Joshua Rubin, inżynier z firmy zVelo, wykrył, w jaki sposób można wybrać PIN, gdyby pewna osoba uzyskała dostęp do telefonu. Dane dotyczące konta bankowego są przechowywane w specjalnej, zabezpieczonej sekcji (Secure Element) czipa NFC, ale hash kodu PIN jest przechowywany w systemie plików telefonu. Do odczytania hasha niezbędny jest dostęp na poziomie root, który można uzyskać przy użyciu dobrze znanych taktyk hakerskich. Ponieważ kody PIN posiadają jedynie cztery cyfry, szkodliwi użytkownicy nie muszą tracić wiele czasu na wypróbowywanie kombinacji w celu trafienia na właściwą sekwencję. Po ustaleniu kodu PIN szkodliwy użytkownik może zakupić produkty przy użyciu konta Google Wallet właściciela telefonu.

Zaledwie jeden dzień po wykryciu tej luki pojawiły się nowe informacje o innej metodzie uzyskania dostępu do czyjegoś konta Google Wallet na znalezionym lub skradzionym telefonie – nawet bez konieczności włamania się do systemu lub uzyskania dostępu na poziomie root. Tym razem została wykorzystana luka w samej aplikacji Google Wallet. Jeżeli ktoś użyje menu właściwości aplikacji i usunie wszystkie dane dotyczące aplikacji Google Wallet, przy następnym uruchomieniu aplikacja poprosi użytkownika o wprowadzenie nowego kodu PIN bez konieczności wprowadzenia poprzedniego PIN-u.

Luki te zostały natychmiast zgłoszone firmie Google, która zawiesiła operacje Google Wallet na kilka dni w celu usunięcia problemów. Później Google ogłosił, że luki w zabezpieczeniach aplikacji zostały usunięte, a usługa uaktualniona. Jednak, 1 marca nadal nie pojawiły się żadne wiadomości o jakichkolwiek rozwiązaniach dla luki wykorzystującej skanowanie w celu ustalenia poprawnego PIN-u. W celu uniemożliwienia dostępu do hashu kodu PIN należy go przechowywać w Secure Element, podobnie jak inne krytyczne dane dotyczące konta bankowego oraz karty kredytowej. Jednak w tym przypadku to banki byłyby odpowiedzialne za bezpieczeństwo kodów PIN w obrębie Secure Element, a nie Google.

fot. mat. prasowe

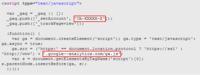

Fałszywy kod Google Analytics

Fałszywy kod Google Analytics przekierowuje użytkowników do zestawu do tworzenia exploitów

Szkodliwi użytkownicy często włamują się na strony internetowe w celu umieszczania w nich szkodliwych programów – szkodliwy kod jest umieszczany w kodzie zhakowanego zasobu. Aby właściciele zhakowanych stron nie zauważyli niczego podejrzanego, stosowane są wszelkiego rodzaju techniki. Na początku lutego Kaspersky Lab zaobserwował falę infekcji obejmujących zaszczepianie szkodliwego kodu pod przykrywką kodu Google Analytics.

Fałszywy kod posiadał kilka charakterystycznych cech:

- W szkodliwym kodzie, w przeciwieństwie do prawdziwego adresu, stosowany jest podwójny myślnik (tj. google--analytics.com zamiast google-analytics.com)

- W rzeczywistym kodzie Google ID konta stanowi unikatowy ciąg zawierający liczby (np. UA-5902056-8) i służy jako unikatowy kod identyfikacyjny strony internetowej. Szkodliwy kod wykorzystuje zamiast tego ciąg “UA-XXXXX-X”.

- Kod zaszczepiony przez szkodliwych użytkowników jest umieszczany na samym początku kodu strony, nawet przed znacznikiem , podczas gdy rzeczywisty kod Google Analytics jest zwykle zlokalizowany na końcu strony.

Jeżeli użytkownik wejdzie na stronę, w której zaszczepiono taki kod, szkodliwy adres google--analytics.com pobierze zaciemniony skrypt Java “ga.js”, a użytkownicy odwiedzający zhakowaną stronę zostaną kilkakrotnie przekierowani, aby następnie trafić na serwer hostujący BlackHole Exploit Kit. W przypadku pomyślnego uruchomienia exploita, komputer użytkownika zostanie zainfekowany szkodliwym oprogramowaniem.

Obecnie fałszywa strona google-analytics.com nie działa. Niektóre zhakowane strony internetowe nadal zawierają fałszywy kod Google Analytics, jest on jednak nieszkodliwy (przynajmniej na razie).

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok [© pexels] Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok](https://s3.egospodarka.pl/grafika2/prawa-pasazera-linii-lotniczych/Lotnisko-Warszawa-Radom-nowe-polaczenia-i-plan-rozwoju-na-2026-rok-270740-150x100crop.jpg)

![Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą? [© pexels] Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Lojalnosc-pracownikow-pod-lupa-dlaczego-benefity-juz-nie-wystarcza-270746-150x100crop.jpg)

![1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA? [© wygenerowane przez AI] 1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA?](https://s3.egospodarka.pl/grafika2/wydatki-na-obronnosc/1-5-biliona-dolarow-na-zbrojenia-Kto-zarobi-na-rekordowym-budzecie-obronnym-USA-270741-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)