Kaspersky Lab: szkodliwe programy VIII 2010

2010-09-03 12:47

Przeczytaj także: Kaspersky Lab: szkodliwe programy III kw. 2013

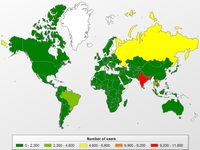

Rozkład geograficzny programu Trojan-Dropper.Win32.Sality.r pokrywa się z rozkładem geograficznym exploitów.

fot. mat. prasowe

Rozkład geograficzny programu Exploit.Win32.CVE-2010-2568.d

Rozkład geograficzny programu Exploit.Win32.CVE-2010-2568.d

Na osiemnastym miejscu sierpniowego zestawienia uplasował się Trojan.Win32.Autoit.ci, nowy przedstawiciel rodziny szkodliwych programów, które wykorzystują język skryptowy AutoIt. Wśród nowości znalazła się również nowa modyfikacja robaka P2P z rodziny Palevo - P2P-Worm.Win32.Palevo.arxz (jedenaste miejsce). O obu rodzinach szkodników wspominaliśmy w poprzednich raportach, oba programy posiadają również szeroki zakres szkodliwych funkcji, w tym automatyczne uruchamianie się, możliwość pobierania i uruchamiania innych szkodliwych programów oraz rozprzestrzeniania się za pośrednictwem sieci lokalnych.

W rankingu znajdują się również dwa szkodliwe pakery: Packed.Win32.Krap.ao (dwudzieste miejsce) pojawił się w zestawieniu po raz pierwszy, natomiast Worm.Win32.VBNA.b (miejsce czternaste) gościł już w czerwcowym rankingu. Oba programy są wykorzystywane do ochrony szkodliwych programów przed wykryciem przez oprogramowanie bezpieczeństwa i mogą być wykorzystane do spakowania praktycznie wszystkich szkodliwych programów, od fałszywych programów antywirusowych po złożone backdoory, takie jak Backdoor.Win32.Blakken.

Szkodliwe programy w Internecie

Drugie zestawienie Top 20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron internetowych.

fot. mat. prasowe

Szkodliwe programy pobierane najczęściej ze stron WWW, sierpień 2010

Szkodliwe programy pobierane najczęściej ze stron WWW, sierpień 2010

W tym miesiącu cyberprzestępcy skoncentrowali się na wykorzystywaniu luki CVE-2010-1885. Lukę tę wykorzystuje pięć exploitów z rankingu: Exploit.HTML.CVE-2010-1885.a (trzecie miejsce), Exploit.HTML.CVE-2010-1885.c (szóste miejsce), Exploit.HTML.HCP.b (dziewiąte miejsce), Exploit.HTML.CVE-2010-1885.d (siedemnaste miejsce) oraz Exploit.HTML.CVE-2010-1885.b (dwudzieste miejsce). Dla porównania, lipcowe rankingi zawierały tylko jednego takiego exploita. Luka CVE-2010-1885 wiąże się z błędem w Windows Help oraz Support Center, który pozwala uruchomić szkodliwy kod na komputerach z systemem Windows XP i Windows 2003. Wygląda na to, że popularność tych dwóch wersji systemu operacyjnego spowodowała wzrost liczby exploitów.

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg) Kaspersky Lab: szkodliwe programy II kw. 2013

Kaspersky Lab: szkodliwe programy II kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Portal AVG Threat Labs [© stoupa - Fotolia.com] Portal AVG Threat Labs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Portal-AVG-Threat-Labs-MBuPgy.jpg)

![Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok [© pexels] Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok](https://s3.egospodarka.pl/grafika2/prawa-pasazera-linii-lotniczych/Lotnisko-Warszawa-Radom-nowe-polaczenia-i-plan-rozwoju-na-2026-rok-270740-150x100crop.jpg)

![Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą? [© pexels] Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Lojalnosc-pracownikow-pod-lupa-dlaczego-benefity-juz-nie-wystarcza-270746-150x100crop.jpg)

![1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA? [© wygenerowane przez AI] 1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA?](https://s3.egospodarka.pl/grafika2/wydatki-na-obronnosc/1-5-biliona-dolarow-na-zbrojenia-Kto-zarobi-na-rekordowym-budzecie-obronnym-USA-270741-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)