Ewolucja złośliwego oprogramowania VII-IX 2007

2007-12-05 10:43

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2007

fot. mat. prasowe

Co robi ten trojan? Przede wszystkim instaluje się na zaatakowanej maszynie jako ntos.exe, następnie pobiera pliki o nazwie zeus.exe (http://81.95.149.28/logo/zeus.exe) oraz zupa.exe (http://81.95.149.28/logo/zupa.exe), łącząc się poprzez skrypt o nazwie fout.pho (http:/81.95.149.28/logo/fout.php) w celu zidentyfikowania siebie w botnecie. Trojan pobiera cfg.bin, zaszyfrowany plik konfiguracyjny. Plik ten zawiera wiadomość tekstową oraz odsyłacze do innych stron. Następnie szkodnik zaczyna śledzić aktywność użytkownika i gdy ten odwiedzi jakiekolwiek fora, księgi gości czy blogi, trojan dołącza swój własny tekst (wydobyty z cfg.bin i zawierający odsyłacze do szkodliwego pliku (http://myscreensavers.info/zupa.exe)) do wiadomości użytkownika (co przedstawia obrazek).

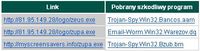

Eksperci skorzystali z Google, aby znaleźć podobne przykłady... bez trudu trafili na wiele:

fot. mat. prasowe

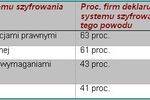

Jakie szkodliwe programy wykorzystywał do rozprzestrzeniania się analizowany przez nas trojan? Poniższe dane ukazują interesujący obraz:

fot. mat. prasowe

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]() Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Szybsza emerytura ważna dla 75% kobiet [© Scanrail - Fotolia.com] Szybsza emerytura ważna dla 75% kobiet](https://s3.egospodarka.pl/grafika/wczesniejsza-emerytura/Szybsza-emerytura-wazna-dla-75-kobiet-apURW9.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)