Ewolucja złośliwego oprogramowania VII-IX 2007

2007-12-05 10:43

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2007

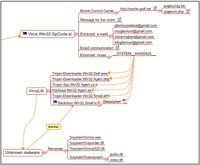

Następnego dnia otrzymano następującą odpowiedź od nieznanego szkodliwego użytkownika:fot. mat. prasowe

Wraz z tym mailem ta linia śledztwa utknęła w martwym punkcie.

3. Ciąg "_SYSTEM_64AD0625_"

Jedyną rzeczą, jaka pozostała, było ustalenie, jakie inne szkodliwe programy mogły zostać stworzone przez grupę przedstawiającą się jako "Glamourous team". Specjaliści z Kaspersky Lab zaczęli więc przeszukiwać własną kolekcję wirusów w celu znalezienia następującego ciągu: "_SYSTEM_64AD0625_"

Rezultaty były zaskakujące. Muteks ten znaleziono w wielu różnych rodzajach trojanów - trojanach downloaderach, trojanach szpiegujących oraz backdoorach.

Wspólną cechą wszystkich tych próbek była nazwa pliku, który szkodliwe programy zainstalowały na zaatakowanej maszynie: ntos.exe, dokładnie tej samej nazwy pliku używał Gpcode.ai. Oprócz tego, szkodliwe programy znalezione w kolekcji zawierały pliki o nazwie sporder.dll oraz rsvp322.dll i tworzyły podkatalog o nazwie wsnpoem, zawierający pliki o nazwach audio.dll oraz video.dll w katalogu systemu Windows.

Szczegółowa analiza wybranych plików pokazała, że oprócz tego, że zawierały one ten sam muteks, ich kod był w ponad 80% identyczny!

"Uniwersalny" kod

fot. mat. prasowe

Szkodliwe programy wykorzystujące ten "uniwersalny" kod posiadały pojedynczy komponent oraz niewielką (w porównaniu z całkowitym rozmiarem pliku), unikatową funkcję różniącą się w zależności od wersji. Interesujące jest to, że niektóre z tych programów wykryto jeszcze pod koniec 2006 r. Przy pomocy tego "uniwersalnego" kodu stworzono również Gpcode.ai.

Nowe wpisy i zależności między nimi znacznie rozszerzyły diagramy, które eksperci z Kaspersky Lab wykorzystywali w śledztwie.

Zła firma

Kolejnym etapem w badaniu było przeanalizowanie odsyłaczy w próbkach zawierających "uniwersalny" kod. Z wykrytego niedawno pliku wydobyto cztery odsyłacze - odsyłacze, które posłużyły szkodliwemu programowi do dostarczenia swojej szkodliwej funkcji:

http://81.95.149.28/logo/zeus.exe

http://81.95.149.28/logo/zupa.exe

http://myscreensavers.info/zupa.exe

http:/81.95.149.28/logo/fout.php

Przeczytaj także:

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]() Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Szybsza emerytura ważna dla 75% kobiet [© Scanrail - Fotolia.com] Szybsza emerytura ważna dla 75% kobiet](https://s3.egospodarka.pl/grafika/wczesniejsza-emerytura/Szybsza-emerytura-wazna-dla-75-kobiet-apURW9.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)