-

![Aktualizacja Internet Explorera dla Windows XP [© Microsoft] Aktualizacja Internet Explorera dla Windows XP]()

Aktualizacja Internet Explorera dla Windows XP

... zabezpieczeń Internet Explorera, Microsoft opublikował serię łatek i aktualizacji, które mają naprawić zaistniały błąd ... nawet w przypadku odkrycia niebezpiecznych luk w oprogramowaniu. Microsoft zachęcał użytkowników, by przeszli na nowsze systemy operacyjne, informując, że od 8 kwietnia Windows XP przestanie być bezpieczny. Do przejścia na Windows 7 ...

-

![Ataki hakerskie na firmy. Pracownicy nieświadomi zagrożenia [© ra2 studio - Fotolia.com] Ataki hakerskie na firmy. Pracownicy nieświadomi zagrożenia]()

Ataki hakerskie na firmy. Pracownicy nieświadomi zagrożenia

... instytucji finansowych, kody zdalnego dostępu do danych finansowych, reklamy znanych produktów. Aby skutecznie bronić się przed atakami hakerów należy wprowadzić systemy zabezpieczeń na wielu płaszczyznach. - Równie ważny jest czynnik ludzki – nasze badania wykazały, że 80 % pracowników nie jest świadomych skali zagrożenia ze ...

-

![Havex: trojan atakujący sieci energetyczne [© Michael Gellner - Fotolia.com] Havex: trojan atakujący sieci energetyczne]()

Havex: trojan atakujący sieci energetyczne

... wykryte przez specjalistów F-Secure. Na jego celowniku znalazły się systemy zarządzania ICS/SCADA, które odpowiadają za nadzór przebiegu procesów technologicznych i ... jako narzędzie do szpiegostwa przemysłowego – zastosowano w nim zaawansowane techniki łamania zabezpieczeń stron internetowych należących do producentów oprogramowania, co pokazuje, że ...

-

![Gdzie sprawdza się elektroniczny obieg dokumentów? [© pressmaster - Fotolia.com] Gdzie sprawdza się elektroniczny obieg dokumentów?]()

Gdzie sprawdza się elektroniczny obieg dokumentów?

... systemy workflow znajdują zastosowanie w każdej wielkości firmie. Znaczącym kryterium nie jest ani ... obiegu dokumentów powinna wziąć pod uwagę m.in.: wydajność systemu, skalowalność i elastyczność, poziom zabezpieczeń (bezpieczeństwo danych), intuicyjność interfejsu i łatwość obsługi, możliwość integracji z innymi systemami, możliwość rozwoju i ...

-

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014]()

Cisco: bezpieczeństwo w Internecie 2014

... się coraz bardziej profesjonalni, wykorzystują słabości firmowych systemów IT i ukrywają swoje ataki tak, że nie są one w łatwy sposób widoczne. Systemy zabezpieczeń muszą więc zapewnić ochronę przed szerokim spektrum zagrożeń, z wykorzystaniem specjalnie zaprojektowanych i zbudowanych do tego rozwiązań, bowiem skala zagrożeń jest większa ...

-

![Golf i Audi A4 - najczęściej kradzione auta w Polsce [© cherryandbees - Fotolia.com] Golf i Audi A4 - najczęściej kradzione auta w Polsce]()

Golf i Audi A4 - najczęściej kradzione auta w Polsce

... złodziei kradzieżą aut wynika nie tylko ze zmniejszonego popytu na samochody i części pochodzące z niepewnych źródeł. Wciąż rozwijane są inteligentne systemy zabezpieczeń montowane przez producentów oraz rozwiązania takie jak monitoring wykorzystujący moduły GPS oraz – w najbardziej zaawansowanych systemach – sygnały radiowe. Potrafią one ...

-

![Cyberbezpieczeństwo zawodzi, Tylko 1/4 firm ufa zabezpieczeniom [© Melpomene - Fotolia.com] Cyberbezpieczeństwo zawodzi, Tylko 1/4 firm ufa zabezpieczeniom]()

Cyberbezpieczeństwo zawodzi, Tylko 1/4 firm ufa zabezpieczeniom

... nieustannej wręcz intensyfikacji działań ze strony cyberprzestępców i coraz większego wyrafinowania przeprowadzanych ataków, niemal 75 proc. firm przyznaje wprost, że ich systemy zabezpieczeń są przestarzałe i wymagają aktualizacji. Tak wysoki odsetek tego rodzaju deklaracji może stanowić pewne zaskoczenie, biorąc pod uwagę fakt, że w ostatnim ...

-

![3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić? [© pixabay.com] 3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?]()

3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?

... różnorakich podmiotów mogących stanowić zagrożenie dla jego systemów informatycznych. Przyświecają im dwa zasadnicze motywy postępowania. Po pierwsze, naruszają systemy zabezpieczeń, aby zdobyć dane uwierzytelniające użytkowników bankowości internetowej czy dotyczące ich kart płatniczych. Pozyskane informacje są następnie z zyskiem sprzedawane ...

-

![Atak hakerski na dział HR. Jak się zabezpieczyć? [© Brian Jackson - Fotolia.com] Atak hakerski na dział HR. Jak się zabezpieczyć?]()

Atak hakerski na dział HR. Jak się zabezpieczyć?

... z nich jest atak hakerski na serwery, na których zainstalowane są programy kadrowe. Wejście w życie RODO zmobilizowało wielu pracodawców do inwestycji w systemy zabezpieczeń i rozwiązania IT, których zadaniem jest zapewnić właściwy poziom ochrony danych osobowych. O ile w świadomości administratorów dość mocno utrwalona jest konieczność zapewnienia ...

-

![Niska gotowość polskich firm na cyberzagrożenia w dobie rozwoju AI Niska gotowość polskich firm na cyberzagrożenia w dobie rozwoju AI]()

Niska gotowość polskich firm na cyberzagrożenia w dobie rozwoju AI

... ostatniego roku ponad połowa polskich organizacji (52%) padła ofiarą cyberataków, a ich zdolność do obrony była ograniczona poprzez skomplikowane i niespójne systemy zabezpieczeń. W przyszłość respondenci patrzą z większym niepokojem wobec zagrożeń zewnętrznych, takich jak cyberprzestępcy i grupy powiązane z państwami (65%), niż wewnętrznych (35 ...

-

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą]()

FORTINET: w 2015 r. cyberprzestępcy mocno uderzą

... ustalania najlepszych sposobów na ominięcie zabezpieczeń. Przykładowo nielegalne serwisy obecnie potrafią skanować szkodliwe oprogramowanie pod kątem wykrywalności przez systemy różnych dostawców i przekazują przestępcom raporty o skuteczności ich narzędzi. Ponieważ producenci zabezpieczeń odchodzą od zwykłego wykrywania szkodliwego oprogramowania ...

-

![Samochód bez kierowcy, ale z cyberprzestępcą na ogonie Samochód bez kierowcy, ale z cyberprzestępcą na ogonie]()

Samochód bez kierowcy, ale z cyberprzestępcą na ogonie

... one wyposażone w spójny system zabezpieczeń. Atak skierowany na lub przez sieć komórkową może spowodować poważne awarie naruszające bezpieczeństwo pojazdów. Zabezpieczenie sieci komórkowych zapewniających samochodom komunikację o znaczeniu krytycznym będzie więc wymagać szczególnej troski. Czwartym obszarem są systemy rozpoznawania tożsamości oraz ...

-

![Sztuczna inteligencja i inni. Nowe technologie 2020 - prognozy [© fotogestoeber - Fotolia.com] Sztuczna inteligencja i inni. Nowe technologie 2020 - prognozy]()

Sztuczna inteligencja i inni. Nowe technologie 2020 - prognozy

... systemy przechowują coraz więcej danych osobowych, stają się więc dla hakerów nowymi celami. Jak wynika z badań firmy Forrester, zwłaszcza szybkie wdrażanie Internetu Rzeczy powiększa front podatności na cyberataki — urządzenia często są wyposażone jedynie w podstawowe mechanizmy zabezpieczeń ... przedsiębiorstwa. Błędy w konfiguracji zabezpieczeń mogą ...

-

![FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą [© gangiskhan - Fotolia.com] FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą]()

FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą

... mogą być czujniki, oświetlenie, systemy ogrzewania i wentylacji, alarmy pożarowe, systemy kierowania ruchem, windy, systemy awaryjne itd. Skuteczne ... zabezpieczeń (MSSP), którzy zaproponują gotowe do użytku rozwiązanie zabezpieczające. Inną możliwością będzie przeniesienie większości infrastruktury do środowiska chmurowego, gdzie dodanie zabezpieczeń ...

-

![Jak zabezpieczyć mieszkanie przed włamaniem? [© samoilova - Fotolia.com ] Jak zabezpieczyć mieszkanie przed włamaniem?]()

Jak zabezpieczyć mieszkanie przed włamaniem?

... bardzo rozbudowana i nawet niechciane osoby mogą zobaczyć nasz wpis, wyjaśnia Żaklina Woźniak z Metrohouse. Zainstaluj system ochrony Najskuteczniejszą formą zabezpieczeń mieszkań są bezprzewodowe systemy ochrony. Umożliwiają one pełny nadzór na urządzeniami systemu (stan baterii, sterowanie przez telefon, kalibracja czułości, itp.) będąc nawet ...

-

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach]()

Bezpieczeństwo danych i systemów IT w 6 krokach

... elektronicznej i serwisów www – 4,67 Cyberkonflikty pomiędzy państwami – 4,50 Ataki na systemy sterowania przemysłowego –4,33 Ataki DDoS na podmioty komercyjne – 4,28 ... należy dążyć do kręgu „Zabezpieczeń formalnych”, czyli do 100% bezpieczeństwa. 1. Zabezpieczenia fizyczne: Sprawdzenie lokalizacji firmy i zabezpieczeń budynku. Przeanalizowanie, ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... można złamać bardzo prostym atakiem (phishingowym). Szybki przegląd zabezpieczeń stosowanych przez wiele banków w Stanach Zjednoczonych, Wielkiej Brytanii i w ... co może wzbudzić podejrzenia użytkownika. Dodatkowo, banki rewidują swoje systemy bezpieczeństwa, zwłaszcza w celu heurystycznej identyfikacji nielegalnych transakcji. Na przykład, jeżeli ...

-

![10 zagrożeń, które hakerzy przygotowują na 2016 rok [© Creativa Images - Fotolia.com] 10 zagrożeń, które hakerzy przygotowują na 2016 rok]()

10 zagrożeń, które hakerzy przygotowują na 2016 rok

... , którzy spróbują wykorzystać słabości tych nowych systemów operacyjnych, częściej aktualizowanych i mniej znanych użytkownikom. 10) Konsolidacja zabezpieczeń – nie komplikować! Aby zabezpieczyć systemy przed różnorodnymi zagrożeniami, eksperci będą częściej korzystać ze scentralizowanych rozwiązań do zarządzania bezpieczeństwem. Przy dużej liczbie ...

-

![Zakup mieszkania a bezpieczeństwo okolicy Zakup mieszkania a bezpieczeństwo okolicy]()

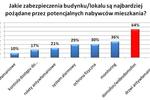

Zakup mieszkania a bezpieczeństwo okolicy

... nie są raczej wymieniane przez klientów w grupie najbardziej pożądanych części składowych oferty. Systemy bezprzewodowe najskuteczniejsze Zdaniem specjalistów firmy Solid Security najskuteczniejszą formą zabezpieczeń mieszkań są bezprzewodowe systemy ochrony. Umożliwiają one pełny nadzór na urządzeniami systemu (stan baterii, sabotaż, sterowanie ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... systemie Microsoft. W środowiskach typu cloud stosowane są otwarte systemy operacyjne i aplikacje. Choć zróżnicowanie systemów utrudnia cyberprzestępcom ataki, spodziewamy się ... prawdopodobne, że w 2011r cyberprzestępcy nasilą ataki na producentów zabezpieczeń w celu wywołania zamieszania i poczucia zagrożenia wśród użytkowników. Najważniejsze ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... uwagi na skalę konsekwencji prawnych. Wszystkie dane, procesy na nich wykonywane, systemy i sieci to kapitał firmy, określający jej markę w otoczeniu, budujący wiarygodność i efekty ... na ich przetwarzanie. - Obserwowana wśród firm niska świadomość wagi zabezpieczeń poufnych danych oraz trudności w poprawnej interpretacji zapisów prawa i ich właściwe ...

-

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?]()

Prowadzenie firmy w chmurze. Jak ją chronić?

... kompleksowy zestaw zabezpieczeń, niezależnie od tego, czy dopiero zaczynasz swoją przygodę z chmurą, czy chcesz jeszcze bardziej ulepszyć swój obecny zestaw zabezpieczeń. Zrozumienie ... ma dostęp do kluczy API. 5. Błędnie skonfigurowane systemy i sieci Źle skonfigurowane systemy i sieci pozostawiają luki w środkach bezpieczeństwa i narażają wrażliwe ...

-

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016]()

Cisco: bezpieczeństwo w Internecie 2016

... to „ślepy punkt” zabezpieczeń: z badania Cisco wynika, że blisko 92 proc. znanego, złośliwego oprogramowania wykorzystuje serwery DNS. To z reguły „ślepy punkt” systemów zabezpieczeń, ... w systemie mówią o trudnym do zaakceptowania okresie 100-200 dni. Opracowane przez Cisco systemy bezpieczeństwa pozwoliły na skrócenie tego czasu z 46 godzin roku temu ...

-

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia]()

Bezpieczeństwo danych w firmie - serwerownia

... oraz centrów danych. Zabezpieczenie przed intruzami Oprócz wyżej wymienionych zabezpieczeń, które mają charakter stałej kontroli pewnych parametrów bardzo ważne są zabezpieczenia przed dostępem do pomieszczenia serwerowni osób niepowołanych. Należą do nich systemy kontroli dostępu, sygnalizacji włamania i napadu czy monitoringu wizyjnego. System ...

-

![Jakie cyberzagrożenia w transporcie? [© Depositphotos] Jakie cyberzagrożenia w transporcie?]()

Jakie cyberzagrożenia w transporcie?

... zapewnienia ciągłości działalności oraz ochrony danych. Wdrażanie zaawansowanych systemów zabezpieczeń, takich jak firewalle, systemy detekcji zagrożeń czy monitorowania sieci, stanowi podstawę obrony przed atakami cybernetycznymi. Jednak samo posiadanie tego rodzaju zabezpieczeń nie wystarczy - konieczne jest także regularne testowanie i audyty ...

-

![Na jakim etapie znajduje się informatyzacja służby zdrowia? [© DragonImages - Fotolia.com] Na jakim etapie znajduje się informatyzacja służby zdrowia?]()

Na jakim etapie znajduje się informatyzacja służby zdrowia?

... klasy UTM, a więc jedno kompaktowe rozwiązanie łączące w sobie ponad 15 różnego rodzaju funkcjonalności w zakresie zabezpieczeń, takich jak firewall, antyspam, antyspyware, VPN, systemy ochrony przed włamaniami (IPS i IDS), systemy filtrowania treści stron WWW, DLP (ochrona przed wyciekiem danych) i inne. Większość szpitali (odpowiednio 93 ...

-

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet]()

Zagrożenia internetowe 2014 wg Fortinet

... tego typu urządzeniach, szczególnie jeśli chodzi o wbudowane (ang. embedded) systemy ICS/SCADA. Być może w roku 2014 nie będzie nam jeszcze zagrażało niebezpieczeństwo ... roku taki sam poziom wnikliwej kontroli będzie występował na poziomie producentów zabezpieczeń sieciowych, którzy będą mogli zostać pociągnięci do odpowiedzialności za swoje ...

-

![Jakie korzyści daje system ERP w chmurze? [© rangizzz - Fotolia.com] Jakie korzyści daje system ERP w chmurze?]()

Jakie korzyści daje system ERP w chmurze?

... chmury również bardziej zaawansowane narzędzia, takie jak CRM czy ERP. Systemy klasy ERP dają możliwość zintegrowanego zarządzania różnymi rodzajami danych (finansowymi, logistycznymi, ... klucze zabezpieczeń spowodowały, że stopień technicznych zabezpieczeń systemów w chmurze jest wyższy niż przeciętny poziom zabezpieczeń w firmach z własną ...

-

![Samorządy wciąż mocno narażone na cyberataki [© Andrey Burmakin - Fotolia.com] Samorządy wciąż mocno narażone na cyberataki]()

Samorządy wciąż mocno narażone na cyberataki

... danych, które przydają się przestępcom do kradzieży tożsamości czy oszustw finansowych. Co więcej, systemy miast i gmin zarządzają lokalną infrastrukturą, a więc atakując je, można utrudnić codzienne funkcjonowanie społecznościom. Poziomy zabezpieczeń w wielu miejscach wciąż pozostawiają wiele do życzenia, więc często nie są to ataki ...

-

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek]()

Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek

... niemal trzy czwarte firm transportowych doświadczyło jakiejś formy cyberataków, efektywność zabezpieczeń, które stosują, wynosi jedynie 65%. To oznacza, że na każde ... nieszkodliwy. Tym razem – należałoby dodać, ponieważ nie ulega wątpliwości, że systemy bezpieczeństwa zawiodły, a hakerzy zdołali zakłócić funkcjonowanie firmowych stron internetowych. ...

-

![Urządzenia mobilne osłabiają bezpieczeństwo IT [© cristovao31 - Fotolia.com] Urządzenia mobilne osłabiają bezpieczeństwo IT]()

Urządzenia mobilne osłabiają bezpieczeństwo IT

... którym stoją obecnie firmy jest brak stosownych zabezpieczeń. Wynika to z powszechnego przekonania (93% badanych) o wysokich cenach zabezpieczeń. Tymczasem firmy zajmujące się zabezpieczaniem sieci (m.in. Check Point ) coraz szybciej reagują na zmiany rynkowe i wprowadzają zaawansowane systemy dla małych firm o parametrach spełniających wymogi ...

-

![RODO a małe firmy [© Jakub Jirsák - Fotolia.com] RODO a małe firmy]()

RODO a małe firmy

... zabezpieczeń i środków ochrony danych w małej firmie Jeśli już wiemy, jakie dane przetwarzamy w firmie oraz w jakich codziennych czynnościach, kolejną rzeczą jest określenie zabezpieczeń ... tworzenie i ochrona kopii zapasowych, darmowe i automatyczne aktualizacje dostosowujące systemy do nowych przepisów, dostawca oprogramowania w formie SaaS ...

-

![Jak zabezpieczyć przetwarzanie w chmurze? [© Jakub Jirsák - Fotolia.com] Jak zabezpieczyć przetwarzanie w chmurze?]()

Jak zabezpieczyć przetwarzanie w chmurze?

... bezpieczeństwa dla danego elementu systemu. Możliwość integracji z narzędziami menedżerskimi dla chmury, takimi jak Chef i Puppet, pozwoli wbudować system zabezpieczeń w procesy operacyjne. Panele kontrolne oraz systemy raportów i alertów zapewnią wgląd w pracę środowiska w czasie rzeczywistym i pozwolą skupić się na tym, co jest w danej chwili ...

-

![Bezpieczeństwo informatyczne wg MSP [© Scanrail - Fotolia.com] Bezpieczeństwo informatyczne wg MSP]()

Bezpieczeństwo informatyczne wg MSP

... że — pomimo zakrojonych na szeroką skalę działań edukacyjnych prowadzonych przez producentów zabezpieczeń — pracownicy polskich firm z sektora MSP nie zdają sobie sprawy z ... i naruszenia bezpieczeństwa, a 34% — błędy pracowników. U 17% ankietowanych atak na systemy informatyczne spowodował utratę potencjalnych przychodów. 35% respondentów twierdzi, ...

-

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany]()

Co drugi komputer w MSP zainfekowany

... uwagę rodzaj zabezpieczeń, 93 ... systemy ochrony. Badania wykazały, iż głównym powodem braku nakładów na inwestycje w bezpieczeństwo IT są zbyt wysokie koszty z tym związane – 33% MSP przedstawiło to jako główny argument. W tej kwestii wyróżniły się niemieckie przedsiębiorstwa – 50% z nich wskazało cenę, jako główny powód nie instalowania zabezpieczeń ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Aktualizacja Internet Explorera dla Windows XP [© Microsoft] Aktualizacja Internet Explorera dla Windows XP](https://s3.egospodarka.pl/grafika2/Microsoft/Aktualizacja-Internet-Explorera-dla-Windows-XP-136592-150x100crop.jpg)

![Ataki hakerskie na firmy. Pracownicy nieświadomi zagrożenia [© ra2 studio - Fotolia.com] Ataki hakerskie na firmy. Pracownicy nieświadomi zagrożenia](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ataki-hakerskie-na-firmy-Pracownicy-nieswiadomi-zagrozenia-137974-150x100crop.jpg)

![Havex: trojan atakujący sieci energetyczne [© Michael Gellner - Fotolia.com] Havex: trojan atakujący sieci energetyczne](https://s3.egospodarka.pl/grafika2/havex/Havex-trojan-atakujacy-sieci-energetyczne-139408-150x100crop.jpg)

![Gdzie sprawdza się elektroniczny obieg dokumentów? [© pressmaster - Fotolia.com] Gdzie sprawdza się elektroniczny obieg dokumentów?](https://s3.egospodarka.pl/grafika2/obieg-dokumentow-w-firmie/Gdzie-sprawdza-sie-elektroniczny-obieg-dokumentow-139834-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2014-151918-150x100crop.jpg)

![Golf i Audi A4 - najczęściej kradzione auta w Polsce [© cherryandbees - Fotolia.com] Golf i Audi A4 - najczęściej kradzione auta w Polsce](https://s3.egospodarka.pl/grafika2/najczesciej-kradzione-auta/Golf-i-Audi-A4-najczesciej-kradzione-auta-w-Polsce-171034-150x100crop.jpg)

![Cyberbezpieczeństwo zawodzi, Tylko 1/4 firm ufa zabezpieczeniom [© Melpomene - Fotolia.com] Cyberbezpieczeństwo zawodzi, Tylko 1/4 firm ufa zabezpieczeniom](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-zawodzi-Tylko-1-4-firm-ufa-zabezpieczeniom-220811-150x100crop.jpg)

![3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić? [© pixabay.com] 3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?](https://s3.egospodarka.pl/grafika2/Cyber-Threat-Intelligence/3-glowne-problemy-cyberbezpieczenstwa-bankow-Jak-im-zaradzic-238305-150x100crop.jpg)

![Atak hakerski na dział HR. Jak się zabezpieczyć? [© Brian Jackson - Fotolia.com] Atak hakerski na dział HR. Jak się zabezpieczyć?](https://s3.egospodarka.pl/grafika2/dzial-HR/Atak-hakerski-na-dzial-HR-Jak-sie-zabezpieczyc-239206-150x100crop.jpg)

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/FORTINET-w-2015-r-cyberprzestepcy-mocno-uderza-148271-150x100crop.jpg)

![Sztuczna inteligencja i inni. Nowe technologie 2020 - prognozy [© fotogestoeber - Fotolia.com] Sztuczna inteligencja i inni. Nowe technologie 2020 - prognozy](https://s3.egospodarka.pl/grafika2/chmura/Sztuczna-inteligencja-i-inni-Nowe-technologie-2020-prognozy-227159-150x100crop.jpg)

![FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą [© gangiskhan - Fotolia.com] FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/FORTINET-w-2017-r-cyberprzestepcy-nie-odpuszcza-184938-150x100crop.jpg)

![Jak zabezpieczyć mieszkanie przed włamaniem? [© samoilova - Fotolia.com ] Jak zabezpieczyć mieszkanie przed włamaniem?](https://s3.egospodarka.pl/grafika2/wlamanie-do-mieszkania/Jak-zabezpieczyc-mieszkanie-przed-wlamaniem-207372-150x100crop.jpg)

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-danych-i-systemow-IT-w-6-krokach-174631-150x100crop.jpg)

![10 zagrożeń, które hakerzy przygotowują na 2016 rok [© Creativa Images - Fotolia.com] 10 zagrożeń, które hakerzy przygotowują na 2016 rok](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-zagrozen-ktore-hakerzy-przygotowuja-na-2016-rok-166348-150x100crop.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Prowadzenie-firmy-w-chmurze-Jak-ja-chronic-253921-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2016-170732-150x100crop.jpg)

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Bezpieczenstwo-danych-w-firmie-serwerownia-SCMgVG.jpg)

![Jakie cyberzagrożenia w transporcie? [© Depositphotos] Jakie cyberzagrożenia w transporcie?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-cyberzagrozenia-w-transporcie-258432-150x100crop.jpg)

![Na jakim etapie znajduje się informatyzacja służby zdrowia? [© DragonImages - Fotolia.com] Na jakim etapie znajduje się informatyzacja służby zdrowia?](https://s3.egospodarka.pl/grafika2/informatyzacja-sluzby-zdrowia/Na-jakim-etapie-znajduje-sie-informatyzacja-sluzby-zdrowia-131909-150x100crop.jpg)

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-internetowe-2014-wg-Fortinet-128164-150x100crop.jpg)

![Jakie korzyści daje system ERP w chmurze? [© rangizzz - Fotolia.com] Jakie korzyści daje system ERP w chmurze?](https://s3.egospodarka.pl/grafika2/ERP/Jakie-korzysci-daje-system-ERP-w-chmurze-226585-150x100crop.jpg)

![Samorządy wciąż mocno narażone na cyberataki [© Andrey Burmakin - Fotolia.com] Samorządy wciąż mocno narażone na cyberataki](https://s3.egospodarka.pl/grafika2/samorzady/Samorzady-wciaz-mocno-narazone-na-cyberataki-258940-150x100crop.jpg)

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek](https://s3.egospodarka.pl/grafika2/NIS2/Cyberataki-w-branzy-TSL-2-na-3-odnosza-pozadany-skutek-259613-150x100crop.jpg)

![Urządzenia mobilne osłabiają bezpieczeństwo IT [© cristovao31 - Fotolia.com] Urządzenia mobilne osłabiają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Urzadzenia-mobilne-oslabiaja-bezpieczenstwo-IT-119242-150x100crop.jpg)

![RODO a małe firmy [© Jakub Jirsák - Fotolia.com] RODO a małe firmy](https://s3.egospodarka.pl/grafika2/RODO/RODO-a-male-firmy-206069-150x100crop.jpg)

![Jak zabezpieczyć przetwarzanie w chmurze? [© Jakub Jirsák - Fotolia.com] Jak zabezpieczyć przetwarzanie w chmurze?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Jak-zabezpieczyc-przetwarzanie-w-chmurze-135248-150x100crop.jpg)

![Bezpieczeństwo informatyczne wg MSP [© Scanrail - Fotolia.com] Bezpieczeństwo informatyczne wg MSP](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-wg-MSP-apURW9.jpg)

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany](https://s3.egospodarka.pl/grafika/zainfekowany-komputer/Co-drugi-komputer-w-MSP-zainfekowany-apURW9.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)