-

![Bezpieczne zakupy przez Internet Bezpieczne zakupy przez Internet]()

Bezpieczne zakupy przez Internet

... ułatwiają hakerom złamanie i tak słabych zabezpieczeń aplikacji. Jak kupować bezpiecznie? By zakupy online były bezpieczne należy pamiętać o stosowaniu się do kilku kluczowych zasad. Robiąc zakupy wybieraj duże oraz znane sklepy internetowe. Renomowane marki stosują dodatkowe systemy zapewniające bezpieczeństwo transakcji i gromadzonych danych ...

-

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT]()

Niedbali pracownicy zmniejszają bezpieczeństwo IT

... i problemów z wdrożeniem skutecznych zabezpieczeń Z badania Ernst & Young wynika, że największym zagrożeniem dla bezpieczeństwa informacji są nieodpowiedzialni i nieświadomi zagrożeń pracownicy – tak przyznało 37% respondentów. Inne istotne źródła zagrożenia to m.in. cyberataki, przestarzałe systemy zabezpieczające i świadome nadużycia. Natomiast ...

-

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?]()

NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?

... zwiększa ich podatność na zagrożenia. Konieczne jest wdrożenie odpowiednich zabezpieczeń, edukacja personelu oraz dostosowanie procedur do regulacji prawnych, aby zapewnić ... pracy zdalnej, czy podwójna autentyfikacji (2FA/MFA). Systemy elektronicznego obiegu dokumentacji mogą działać jako systemy wewnętrzne i w takim przypadku wymagają ochrony na ...

-

![Eskalacja zagrożeń na urządzenia mobilne Eskalacja zagrożeń na urządzenia mobilne]()

Eskalacja zagrożeń na urządzenia mobilne

... telefony jest niezaprzeczalnym faktem, należy jednak pamiętać, że nie wszystkie systemy operacyjne są zagrożone w jednakowym stopniu i niekoniecznie ma ta związek ... co za tym idzie mobilnych systemów operacyjnych, dostrzegli szansę na ominięcie zabezpieczeń poprzez wykorzystanie ludzkiej naiwności i łatwowierności. Telefon niczym skarbonka Pierwsze ...

-

![Nowelizacja ustaw dotyczących rynku finansowego [© denphumi - Fotolia.com] Nowelizacja ustaw dotyczących rynku finansowego]()

Nowelizacja ustaw dotyczących rynku finansowego

... funkcjonowania systemów płatności i rozrachunku papierów wartościowych, a także w odniesieniu do zabezpieczeń finansowych, w szczególności na wierzytelnościach kredytowych. Przede wszystkim, nowelizacja wprowadziła ... „systemu rozrachunku papierów wartościowych”. W dotychczasowym stanie prawnym systemy płatności oraz rozrachunku papierów wartościowych ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... bankowych atakujący starają się wyłudzić inne dane, jak np. numery ubezpieczenia społecznego, daty urodzenia oraz kody zabezpieczeń (CVV2) kart kredytowych. Europejskie i amerykańskie banki oraz systemy płatności elektronicznej traktują ten problem bardzo poważnie i oferują wiele różnych metod ochrony swoich klientów: uwierzytelnianie przy ...

-

![Cyberzagrożenia 2018 - prognozy Kaspersky Lab [© chainat - Fotolia.com] Cyberzagrożenia 2018 - prognozy Kaspersky Lab]()

Cyberzagrożenia 2018 - prognozy Kaspersky Lab

... służące do rezerwacji hoteli, zamawiania taksówek czy organizowania wspólnych przejazdów, atakowało systemy płatności mobilnych (opłaty za pośrednictwem SMS oraz WAP) i wykorzystywało nowe technologie w celu obchodzenia zabezpieczeń systemu operacyjnego. W 2018 r. eksperci spodziewają się dalszych cyberprzestępczych innowacji w tym zakresie ...

-

![Jak DHS zhakowało samolot Jak DHS zhakowało samolot]()

Jak DHS zhakowało samolot

... zabezpieczeń IT i mają bardzo ograniczone możliwości walki z cyberzagrożeniami na pokładach swoich samolotów lub wręcz wcale nie mają takich możliwości. To samo dotyczy pracowników przeprowadzających przeglądy, ponieważ nie ma (jeszcze?) wśród nich ekspertów IT. Co dalej? Systemy ... maszyn uwzględnia zwiększony poziom zabezpieczeń (także w zakresie ...

-

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą]()

Ransomware szyfruje, firmy płacą

... ofiary jest podatność na atak czy po prostu brak zabezpieczeń przed przestępczością internetową. Większość rodzajów incydentów ransomware została zbudowana stosunkowo ... Arabskich, która została całkowicie zatrzymana przez atak ransomware na wszystkie komputery i systemy informatyczne, łącznie z systemem ERP oraz systemem księgowym. Swoje straty ...

-

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony]()

Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony

... zauważyć m.in. zmowę między kupującym a sprzedającym. Ostatecznie systemy BNPL zwiększają siłę nabywczą konsumentów zapewniając przewagę nad innymi instrumentami kredytowymi, z których korzysta sektor finansowy. Mechanizm KTZP pasuje do obecnej dynamiki rynku, niemniej wymaga zabezpieczeń - oszuści potrafią czerpać korzyści z systemu. Ich ataki ...

-

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?]()

Cyberataki: kradzież tożsamości to bułka z masłem?

... jak inżynieria społeczna, phishing czy automatyzacja zadań. 5 podstawowych zasad cyberbezpieczeństwa według Cisco Talos: Regularnie instaluj aktualizacje i poprawki zabezpieczeń – przestarzałe systemy to otwarte drzwi dla atakujących. Stosuj silne uwierzytelnianie – używaj MFA i złożonych haseł. Zabezpiecz dostęp do sieci – wdrażaj mechanizmy ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... recepta na wszelkiego rodzaju zagrożenia ze strony internetowej przestępczości. Poziom zabezpieczeń w firmach pozwalają zwiększyć audyty i szkolenia związane z tym tematem. Oczywiście, ... transmisji danych pomiędzy klientem a serwerem (IPSec). Monitoring oraz systemy alarmowe. Ochrona mienia i kontrola dostępu do pomieszczeń. Bezpieczne logowanie ...

-

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

... losowych lub siłowych, ale działają w sposób bardziej wyrafinowany: infiltrują systemy i kradną dane w sposób uniemożliwiający wykrycie tego procederu. Jeśli ... zidentyfikować, powinien więc zostać przekazany do następnego punktu wielowarstwowego systemu zabezpieczeń. Wykrywanie zagrożeń nieznanych Wiele nowych metod umożliwia wykrywanie nieznanych ...

-

![Jakie cyberataki najgroźniejsze dla firm? [© pixabay.com] Jakie cyberataki najgroźniejsze dla firm?]()

Jakie cyberataki najgroźniejsze dla firm?

... dojrzałości własnych zabezpieczeń w badanych firmach. Ponad trzy czwarte respondentów na początku 2022 roku zadeklarowało pełną dojrzałość zabezpieczeń najwyżej w ... korzysta z usługi chmurowej dostarczanej w modelu SaaS. Z kolei niemal co druga firma posiada systemy chroniące dostęp do kont uprzywilejowanych (Privileged Access Management – PAM). ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... działaniu destrukcyjnym. W związku z tym coraz mniej prawdopodobne jest to, że tradycyjne technologie zabezpieczeń wyłapią wszystkie nowe zagrożenia — jest ich po prostu zbyt dużo, ... , ponieważ było to pierwsze znane oprogramowanie destrukcyjne, którego celem były systemy SCADA. Uważamy, że zwiększenie liczby ataków na system Windows 7, który jest ...

-

![Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023? [© pixabay.com] Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023?]()

Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023?

... dotyczące otwierania plików z obsługą makr, skłoniły cyberprzestępców w 2023 roku do szukania nowych dróg. Systemy i narzędzia Microsoft stosowane przez szerokie grono użytkowników są częstym celem, bo złamanie ich zabezpieczeń teoretycznie otwierać może drogę do ataków o naprawdę dużej skali. Nową metodą, jaką testowali w minionym ...

-

![DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców [© pexels] DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców]()

DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców

... je do generowania treści, które normalnie byłyby blokowane. Efekt? Modele AI pomagają w pisaniu złośliwego oprogramowania i planowaniu ataków na systemy komputerowe. 3. Obchodzenie zabezpieczeń bankowych Nowe metody ataku pozwalają na obchodzenie systemów antyfraudowych w bankach. Check Point Research odkrył, że hakerzy wymieniają się technikami ...

-

![Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy [© violetkaipa - Fotolia.com] Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy]()

Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy

... nad wydatkami a zamówienia realizowane są szybciej niż kiedykolwiek. Integracja z systemami ERP i CRM Systemy obiegu dokumentów elektronicznych mogą być zintegrowane z innymi narzędziami wykorzystywanymi w firmach, takimi jak systemy ERP (Enterprise Resource Planning) czy CRM (Customer Relationship Management). Dzięki tej integracji możliwe jest ...

-

![Hakerzy łamią zabezpieczenia samochodów Hakerzy łamią zabezpieczenia samochodów]()

Hakerzy łamią zabezpieczenia samochodów

... łączność Bluetooth do parowania telefonów komórkowych, nawigację GPS, hotspoty Wi-Fi, systemy unikania kolizji, zdalną diagnostykę i wiele innych. Dzięki tym możliwościom ... Limuzyny, którymi poruszają się członkowie rządu czy VIP, mają cały szereg zabezpieczeń, głównie przed fizycznym atakiem. Kuloodporne szyby, wzmocnione podwozie, cały szereg ...

-

![Internet i komputery w Polsce - raport 2004 Internet i komputery w Polsce - raport 2004]()

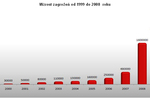

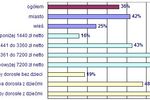

Internet i komputery w Polsce - raport 2004

... (71% przedsiębiorstw). Mechanizmy uwierzytelniania, takie jak kod PIN i systemy haseł używało 46% przedsiębiorstw. Kolejnym ważnym zabezpieczeniem były systemy zaporowe (firewall), które stosowało 81% przedsiębiorstw dużych, 47% średnich i 21% małych. Wykres 15. Rodzaje zabezpieczeń stosowanych przez przedsiębiorstwa z dostępem do Internetu według ...

-

![Rejestracja zbiorów danych w GIODO [© endostock - Fotolia.com] Rejestracja zbiorów danych w GIODO]()

Rejestracja zbiorów danych w GIODO

... warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych) podjęcie ... jest z Internetem. Po odznaczeniu powyższych informacji przechodzimy do wskazania konkretnych zabezpieczeń jakie stosuje firma zgłaszająca zbiór. Zabezpieczenia podzielone są na kilka rodzajów – ...

-

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8]()

Trend Micro Deep Security 8

... , które obejmuje zabezpieczenie przed złośliwym oprogramowaniem, zaporę firewall, systemy wykrywania włamań i zapobiegania im (IDS/IPS), ochronę aplikacji internetowych, ... na rynku zabezpieczeń do środowisk zwirtualizowanych VMware i infrastruktur przetwarzania w chmurze. O ile Deep Security jest platformą zabezpieczeń serwerów, która zapewnia ...

-

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?]()

Bezpieczeństwo IT w firmie: jak je zwiększyć?

... nas do odwiedzenia jego strony lub otwarcia załącznika. Przełamanie zabezpieczeń i kradzież dowolnej informacji lub unieruchomienie naszej działalności to już potem ... o kontrolę uprawnień, ochronę przed uruchamianiem niedozwolonego oprogramowania (BIT9) oraz systemy podstawowego monitoringu zachowań pracowników (np. AuditPro). Korzyścią jest ...

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

... Trojan.WPCracker.1, ingerujący w zawartość blogów i stron opartych na popularnych systemach CMS (systemy zarządzania treścią) takich jak Wordpress czy Joomla. Niebezpieczeństwo, jakie niesie ... w pliku temp.exe, który pozwala mu na obejście systemu kontroli zabezpieczeń systemu Windows (UAC). Zagrożenia dla systemu Android Wrzesień był szczególnie ...

-

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje]()

Utrata danych z laptopa słono kosztuje

... dodatkowego oprogramowania. Użytkownicy komputerów z dyskami z funkcją autoszyfrowania mogą być jeszcze spokojniejsi, nawet jeśli ich firmy nie inwestują w systemy ochrony danych, korzystając z nowego poziomu zabezpieczeń, który gwarantuje, że ich dane nie trafią w niepowołane ręce, nawet jeśli zgubią oni swój komputer. Główne wnioski z badań ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... mobilne i nieświadomość ich użytkowników są tutaj punktem wysokiego ryzyka. Ochrona danych w środowisku, w którym systemy często rotują, a informacje mogą być dowolnie transferowane, wymaga skoordynowanego mechanizmu zabezpieczeń, potrafiącego ochraniać stacje końcowe, bramy sieciowe, urządzenia mobilne czy dane w chmurach obliczeniowych. Dlatego ...

-

![Komputerom Mac niestraszne wirusy? Obalamy mit Komputerom Mac niestraszne wirusy? Obalamy mit]()

Komputerom Mac niestraszne wirusy? Obalamy mit

... jak KitM.A, aplikacja backdoor na systemy OS X, która umożliwiała wykonywanie zrzutów ekranu pulpitu użytkowników oraz exploit Rootpipe, który okazał się być bardzo trudnym usunięcia. Bogdan Botezatu tłumaczy również: „Oprogramowanie OS X posiada z pewnych perspektyw więcej luk zabezpieczeń niż wszystkie systemy Windows razem wzięte. Apple ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017]()

Cisco: bezpieczeństwo w Internecie I poł. 2017

... zagrożenia, krytycznego znaczenia nabiera możliwość pomiarów efektywności istniejących systemów zabezpieczeń. Cisco śledzi postępy w redukcji czasu TTD (Time To Detection ... firm przyznało się do poniesienia strat w ostatnim roku, związanych z atakami na ich systemy IT, a około 25% utraciło klientów i potencjalne zyski. - Przemysł – 40% menedżerów ...

-

![Cyberbezpieczeństwo 2019. Są prognozy Fortinet [© Patryssia - Fotolia.com] Cyberbezpieczeństwo 2019. Są prognozy Fortinet]()

Cyberbezpieczeństwo 2019. Są prognozy Fortinet

... będą potrzebować nowych, bardziej zaawansowanych zabezpieczeń. Z kolei zakup roju przez przestępcę jest bardzo prosty – wystarczy wybrać produkt z listy. 3) „Zatrucie” procesu uczenia maszynowego Uczenie maszynowe to jedna z najbardziej obiecujących technologii, którą można wykorzystać w celach ochronnych. Systemy i urządzenia zabezpieczające można ...

-

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków]()

Już 38% firm ubezpiecza się od skutków cyberataków

... aktualizujemy systemy i oprogramowanie, w tym rozwiązania antywirusowe? Czy udzielając dostępu do danych korzystamy z dwu- lub wieloskładnikowej autoryzacji? Czy dysponujemy aktualnym backupem danych, mogąc szybko przywrócić niesprawne maszyny do stanu zapisanego nawet minutę przed przestojem? Uczciwa lista wdrożonych zabezpieczeń i strategia ...

-

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?]()

Jakie rozwiązania chmurowe dla polskiej administracji?

... wysoki. Infrastruktura, w której znajdują się dane jest ściśle strzeżona i stale monitorowana. Odpowiednie systemy pozwalają uchronić dane w wypadku pożaru czy przerwy w dostawie prądu. W sektorze publicznym podobny poziom zabezpieczeń zarezerwowany jest jedynie dla jednostek administracji o strategicznym znaczeniu. Z punktu widzenia bezpieczeństwa ...

-

![10 faktów i mitów nt. bezpieczeństwa w sieci [© Gajus - Fotolia.com] 10 faktów i mitów nt. bezpieczeństwa w sieci]()

10 faktów i mitów nt. bezpieczeństwa w sieci

... . MIT: Odwiedzam tylko bezpieczne strony. Antywirus nie jest mi potrzebny Systemy operacyjne posiadają coraz lepsze zabezpieczenia przed atakami, jednak na ... pin, czy klasyczna blokada. W takim przypadku również powinniśmy stosować szereg zabezpieczeń. Pomocna będzie także instalacja oprogramowania antywirusowego na naszych urządzeniach mobilnych. ...

-

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?]()

Jak działa trojan bankowy i jak się przed nim chronić?

... mogą zastosować jedną warstwę ochrony i zainstalować na przykład oprogramowanie antywirusowe na swoich urządzeniach. Jednak firmy wymagają już bardziej rozbudowanych zabezpieczeń. Wielowarstwowe systemy XDR szybko wykrywają zagrożenia i skracają czas reakcji oraz łagodzenia ich skutków. Rozwiązania klasy SecureEdge zapewniają bezpieczny dostęp do ...

-

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy]()

Na cyberataki i kradzież tożsamości podatny jest już każdy

... ticketów Microsoft Active Directory. Błędne konfiguracje zabezpieczeń. Testy X-Force Red wskazują, że błędne konfiguracje zabezpieczeń stanowiły 30% wszystkich zidentyfikowanych zagrożeń, ... możliwości bezpieczeństwa oraz wykrywania i reagowania na przestarzałe aplikacje i systemy. Przetestuj swoje środowiska pod kątem wystąpienia skrajnych warunków i ...

-

![Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025 Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025]()

Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025

... aby uniknąć sankcji i zapewnić zgodność z regulacjami. Słownik kluczowych pojęć: Systemy informatyczne – wszystkie rodzaje oprogramowania (np. edytory tekstu jak Word, strony internetowe) i sprzęt (np. laptop, telefon) Incydent cyber – każda forma przełamania zabezpieczeń systemu informatycznego NIS2 – dyrektywa UE o przeciwdziałaniu zagrożeń cyber ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Niedbali-pracownicy-zmniejszaja-bezpieczenstwo-IT-109866-150x100crop.jpg)

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-DORA-i-EZD-Jak-przygotowac-sie-na-nowe-standardy-cyberbezpieczenstwa-264767-150x100crop.jpg)

![Nowelizacja ustaw dotyczących rynku finansowego [© denphumi - Fotolia.com] Nowelizacja ustaw dotyczących rynku finansowego](https://s3.egospodarka.pl/grafika/systemy-platnosci/Nowelizacja-ustaw-dotyczacych-rynku-finansowego-iQjz5k.jpg)

![Cyberzagrożenia 2018 - prognozy Kaspersky Lab [© chainat - Fotolia.com] Cyberzagrożenia 2018 - prognozy Kaspersky Lab](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-2018-prognozy-Kaspersky-Lab-199538-150x100crop.jpg)

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-szyfruje-firmy-placa-215419-150x100crop.jpg)

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony](https://s3.egospodarka.pl/grafika2/Kup-Teraz-Zaplac-Pozniej/Kup-Teraz-Zaplac-Pozniej-Oszustwa-i-mechanizmy-obrony-240569-150x100crop.jpg)

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kradziez-tozsamosci-to-bulka-z-maslem-265846-150x100crop.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Jakie cyberataki najgroźniejsze dla firm? [© pixabay.com] Jakie cyberataki najgroźniejsze dla firm?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-cyberataki-najgrozniejsze-dla-firm-245305-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023? [© pixabay.com] Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Falszywe-pozyczki-i-sextortion-Jak-atakowali-cyberprzestepcy-w-I-polroczu-2023-253809-150x100crop.jpg)

![DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców [© pexels] DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców](https://s3.egospodarka.pl/grafika2/cyberataki/DeepSeek-i-Qwen-nowe-modele-AI-juz-w-rekach-cyberprzestepcow-264752-150x100crop.jpg)

![Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy [© violetkaipa - Fotolia.com] Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy](https://s3.egospodarka.pl/grafika2/zarzadzanie-dokumentami/Cyfrowy-sekretariat-w-MSP-Klucz-do-efektywnosci-oszczednosci-i-lepszej-organizacji-pracy-264694-150x100crop.jpg)

![Rejestracja zbiorów danych w GIODO [© endostock - Fotolia.com] Rejestracja zbiorów danych w GIODO](https://s3.egospodarka.pl/grafika/ochrona-danych-osobowych/Rejestracja-zbiorow-danych-w-GIODO-r420Ug.jpg)

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Deep-Security-8-Qq30bx.jpg)

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Bezpieczenstwo-IT-w-firmie-jak-je-zwiekszyc-118639-150x100crop.jpg)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Utrata-danych-z-laptopa-slono-kosztuje-125529-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![Cyberbezpieczeństwo 2019. Są prognozy Fortinet [© Patryssia - Fotolia.com] Cyberbezpieczeństwo 2019. Są prognozy Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2019-Sa-prognozy-Fortinet-212841-150x100crop.jpg)

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-38-firm-ubezpiecza-sie-od-skutkow-cyberatakow-215069-150x100crop.jpg)

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?](https://s3.egospodarka.pl/grafika2/przetwarzanie-w-chmurze/Jakie-rozwiazania-chmurowe-dla-polskiej-administracji-217448-150x100crop.jpg)

![10 faktów i mitów nt. bezpieczeństwa w sieci [© Gajus - Fotolia.com] 10 faktów i mitów nt. bezpieczeństwa w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/10-faktow-i-mitow-nt-bezpieczenstwa-w-sieci-225407-150x100crop.jpg)

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?](https://s3.egospodarka.pl/grafika2/trojany-bankowe/Jak-dziala-trojan-bankowy-i-jak-sie-przed-nim-chronic-254455-150x100crop.jpg)

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/Na-cyberataki-i-kradziez-tozsamosci-podatny-jest-juz-kazdy-258173-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)