Eskalacja zagrożeń na urządzenia mobilne

2011-11-28 11:00

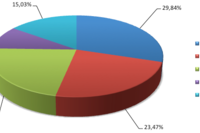

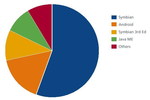

Popularność mobilnych systemów operacyjnych (październik-listopad 2011) Dane: StatCounter - GlobalSt © fot. mat. prasowe

Przeczytaj także: Trojan Obad rozprzestrzenia się przy użyciu botnetów

Tekst autorstwa Macieja Ziarka, analityka zagrożeń, poświęcony jest zagrożeniom mobilnym, łącznie ze szkodliwymi programami infekującymi telefony w celu kradzieży danych związanych z bankowością online.Mobilne szkodliwe oprogramowanie to nie mit!

Trojany, wirusy oraz programy szpiegujące były do niedawna kojarzone z komputerami, na pokładzie których znajdowały się tradycyjne systemy operacyjne. Wraz ze spopularyzowaniem smartfonów i tabletów, autorzy złośliwych aplikacji obrali sobie za cel także platformy mobilne. Rynek ten okazuje się być dla przestępców źródłem dużych dochodów. Odpowiednio przygotowane aplikacje mogą wykradać dane, łączyć się z numerami o podwyższonej opłacie czy wysyłać SMS-y na numery premium. Takie zagrożenia mogą budzić obawy posiadaczy smartfonów, a jest to niestety dopiero początek listy z funkcjami zagrożeń mobilnych.

fot. mat. prasowe

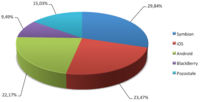

Popularność mobilnych systemów operacyjnych (październik-listopad 2011) Dane: StatCounter - GlobalSt

Popularność mobilnych systemów operacyjnych (październik-listopad 2011) Dane: StatCounter - GlobalStats

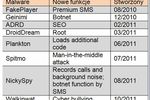

Samo istnienie złośliwego oprogramowania na telefony jest niezaprzeczalnym faktem, należy jednak pamiętać, że nie wszystkie systemy operacyjne są zagrożone w jednakowym stopniu i niekoniecznie ma ta związek z popularnością danego OS-a. Powyższy wykres przedstawia ilość mobilnych szkodników jaka jest tworzona dla poszczególnych platform.

fot. mat. prasowe

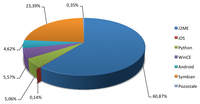

Ilość mobilnego szkodliwego oprogramowania pisanego na konkretne platformy (I połowa 2011 r.) Dane:

Ilość mobilnego szkodliwego oprogramowania pisanego na konkretne platformy (I połowa 2011 r.) Dane: Kaspersky Lab

Najbardziej rzucającą się w oczy wartością jest udział szkodliwego oprogramowania pisanego dla systemu iOS (iPhone, iPad, iPod Touch) w ogólnym rozrachunku. System ten cieszy się osnącą popularnością na całym świecie, czego dowodem jest pierwszy wykres. Powstaje pytanie, dlaczego twórcy szkodliwych programów nie skupiają większej uwagi na mobilnym systemie Apple? Wynika to z polityki jaką firma ta prowadzi względem swoich produktów. W iOS można zainstalować aplikacje, które pochodzą z oficjalnego sklepu, nad którym pieczę sprawuje sam producent. Dodać należy, że od napisania programu do umieszczenia go w sklepie jest długa droga, podczas której następuje także weryfikacja aplikacji. Z tego względu dodanie złośliwego kodu jest bardzo mało prawdopodobne. Skąd zatem 0,14 proc. na wykresie? Są to najprawdopodobniej telefony po tzw. „jailbreaku”. Mówiąc ogólnikowo, czynność ta polega na zdjęciu restrykcji i ograniczeń z iPhone’a, dzięki czemu możliwe staje się instalowanie aplikacji spoza oficjalnego źródła dystrybucji. Daje to większą swobodę, ale tym samym zwiększa ryzyko instalacji szkodnika. Jednym z nich okazał się być Net-Worm.IphoneOS.Ike. Robak ten wykrada z iPhone’a i iPoda Touch dane użytkownika, a także pozwala cyberprzestępcy na zdalne przejęcie kontroli nad zainfekowanym urządzeniem. Dodatkowo, osoby korzystające z usług holenderskiego banku ING Direct były przekierowywane na stronę phishingową podczas próby łączenia ze stroną banku z zainfekowanego smartfona. Specjalnie spreparowana strona posłużyła cyberprzestępcom do wykradania haseł i loginów do konta.

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Backdoor-AndroidOS-Obad-a-wysyla-SMS-y-Premium-119057-150x100crop.jpg) Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

oprac. : eGospodarka.pl

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Trojan Android.Pincer.2.origin wykrada SMS-y [© NOBU - Fotolia.com] Trojan Android.Pincer.2.origin wykrada SMS-y](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Android-Pincer-2-origin-wykrada-SMS-y-118327-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Koniunktura gospodarcza w VI 2025 [© Freepik] Koniunktura gospodarcza w VI 2025](https://s3.egospodarka.pl/grafika2/koniunktura-gospodarcza/Koniunktura-gospodarcza-w-VI-2025-267330-150x100crop.jpg)

![Jak nie paść ofiarą phishingu na wakacjach? [© Freepik] Jak nie paść ofiarą phishingu na wakacjach?](https://s3.egospodarka.pl/grafika2/phishing/Jak-nie-pasc-ofiara-phishingu-na-wakacjach-267310-150x100crop.jpg)

![Kompetencje cyfrowe musisz nabyć na własną rękę. Państwo ci nie pomoże [© Freepik] Kompetencje cyfrowe musisz nabyć na własną rękę. Państwo ci nie pomoże](https://s3.egospodarka.pl/grafika2/kompetencje-cyfrowe/Kompetencje-cyfrowe-musisz-nabyc-na-wlasna-reke-Panstwo-ci-nie-pomoze-267302-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Praca na produkcji: zwolnienia pracowników w co 5. firmie [© industrieblick - Fotolia.com] Praca na produkcji: zwolnienia pracowników w co 5. firmie [© industrieblick - Fotolia.com]](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-na-produkcji-zwolnienia-pracownikow-w-co-5-firmie-229344-50x33crop.jpg) Praca na produkcji: zwolnienia pracowników w co 5. firmie

Praca na produkcji: zwolnienia pracowników w co 5. firmie

![Wizz Air zawiesza loty do Izraela, Jordanii do 15 września - co z prawami pasażerów? [© SKYRADAR z Pixabay] Wizz Air zawiesza loty do Izraela, Jordanii do 15 września - co z prawami pasażerów?](https://s3.egospodarka.pl/grafika2/Wizz-Air/Wizz-Air-zawiesza-loty-do-Izraela-Jordanii-do-15-wrzesnia-co-z-prawami-pasazerow-267326-150x100crop.jpg)

![Długi branży automotive gwałtownie rosną [© Freepik] Długi branży automotive gwałtownie rosną](https://s3.egospodarka.pl/grafika2/automotive/Dlugi-branzy-automotive-gwaltownie-rosna-267329-150x100crop.jpg)

![Jak firmy transportowe mogą uniknąć kar podczas kontroli granicznej? [© Freepik] Jak firmy transportowe mogą uniknąć kar podczas kontroli granicznej?](https://s3.egospodarka.pl/grafika2/transport-drogowy/Jak-firmy-transportowe-moga-uniknac-kar-podczas-kontroli-granicznej-267311-150x100crop.jpg)

![Już nie tylko zarobki przyciągają do pracy za granicą [© simcogroup z Pixabay] Już nie tylko zarobki przyciągają do pracy za granicą](https://s3.egospodarka.pl/grafika2/emigracja-zarobkowa/Juz-nie-tylko-zarobki-przyciagaja-do-pracy-za-granica-267313-150x100crop.jpg)