Eskalacja zagrożeń na urządzenia mobilne

2011-11-28 11:00

Przeczytaj także: Trojan Obad rozprzestrzenia się przy użyciu botnetów

Telefon - atrybut bezpiecznej bankowości

Telefony komórkowe służą także jako narzędzie mające chronić nasze środki zgromadzone na koncie bankowym. Spora część osób korzystających z bankowości elektronicznej jako dodatkową formę autoryzacji, konieczną do wykonania np. przelewów, wybiera kody jednorazowe dystrybuowane poprzez wiadomości SMS. Do niedawna metoda ta uchodziła za bardzo bezpieczną i z pewnością lepszą niż kody umieszczone na kartach zdrapkach. Niestety pojawienie się trojana Zbot, znanego także jako ZeuS okazało się zwiastunem nowej ery. Szkodnik ten jest w pewnym sensie "przełomowy", niestety nie w pozytywnym tego słowa znaczeniu. Zeus atakował klientów banków w różnych częściach świata, także w Polsce. Jego działanie było kilkuetapowe. W pierwszej kolejności infekowany był system operacyjny ofiary. Kiedy użytkownik łączył się ze stroną internetową banku, szkodliwe oprogramowanie wyświetlało fałszywą witrynę instytucji finansowej. Wszystkie wpisane tam dane były rejestrowane przez trojana. Na poniższym obrazku widać etap logowania na sfałszowanej stronie banku.

fot. mat. prasowe

Fałszywa strona logowania wygenerowana przez konia trojańskiego ZeuS Źródło: ING Bank Śląski

Fałszywa strona logowania wygenerowana przez konia trojańskiego ZeuS Źródło: ING Bank Śląski

Warto zwrócić uwagę na dwa szczegóły. Po pierwsze wygląd strony banku nie uległ zmianie, dzięki czemu uśpiona została czujność klientów. Po drugie, konieczność podania całego hasła, a nie pięciu wybranych przez system znaków (co sugeruje podpowiedź zamieszczona przez bank małą, szarą czcionką) wskazuje na ingerencję trojana w stronę banku wyświetlaną w przeglądarce. W ten sposób autorzy szkodnika omijają zabezpieczenie nazywane hasłem maskowanym, gdzie do autoryzacji podaje się jedynie kilka znaków z całego hasła głównego. Znajomość loginu i hasła nie wystarczy jednak do przelania środków zgromadzonych na koncie. Większość polskich banków jako drugi stopień zabezpieczeń stosuje wspomniane wcześniej hasła jednorazowe wysyłane do klienta przy pomocy SMS-ów (tzw. kody mTAN, Transaction Authentication Number). Kolejne obrazki pokazują, jak przestępcy rozwiązali ten problem.

fot. mat. prasowe

Fałszywa strona logowania wygenerowana przez trojana ZeuS Źródło: ING Bank Śląski

Fałszywa strona logowania wygenerowana przez trojana ZeuS Źródło: ING Bank Śląski

Autorzy trojana postanowili skorzystać z socjotechniki. Powołując się na względy bezpieczeństwa i gwarantując, że poprzez instalację odpowiedniego certyfikatu na smartfonie nikt poza właścicielem rachunku nie będzie mógł zalogować się do konta, zachęcali do pobrania aplikacji na swój telefon.

fot. mat. prasowe

Fałszywa strona logowania wygenerowana przez trojana ZeuS Źródło: ING Bank Śląski

Fałszywa strona logowania wygenerowana przez trojana ZeuS Źródło: ING Bank Śląski

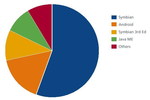

Aby dopasować program do konkretnego platformy z jaką współpracował smartfon, użytkownik musiał podać markę i model urządzenia, a także wpisać swój numer telefonu. W krótkim czasie na wskazany numer był wysłany SMS z linkiem prowadzącym do strony, z której można było pobrać aplikację. Na chwilę obecną istnieją wersje dla systemów Symbian, Windows Mobile, Android oraz BlackBerry. Od momentu zainstalowania rzekomego "certyfikatu", wszystkie przychodzące wiadomości tekstowe, wliczając w to kody jednorazowe autoryzujące przelewy, będą przekazywane na numer przestępcy.

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Backdoor-AndroidOS-Obad-a-wysyla-SMS-y-Premium-119057-150x100crop.jpg) Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

oprac. : eGospodarka.pl

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Trojan Android.Pincer.2.origin wykrada SMS-y [© NOBU - Fotolia.com] Trojan Android.Pincer.2.origin wykrada SMS-y](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Android-Pincer-2-origin-wykrada-SMS-y-118327-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![O ile zaufanie pracowników zwiększa przychód firmy? [© Rido - Fotolia.com] O ile zaufanie pracowników zwiększa przychód firmy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/O-ile-zaufanie-pracownikow-zwieksza-przychod-firmy-267339-150x100crop.jpg)

![Nowa faktura TAURON i oferta Tanie Godziny - sprawdź najważniejsze zmiany [© wygenerowane przez AI] Nowa faktura TAURON i oferta Tanie Godziny - sprawdź najważniejsze zmiany](https://s3.egospodarka.pl/grafika2/Tauron/Nowa-faktura-TAURON-i-oferta-Tanie-Godziny-sprawdz-najwazniejsze-zmiany-267334-150x100crop.png)

![Wejście Ukrainy do UE to wzrost PKB Polski [© Freepik] Wejście Ukrainy do UE to wzrost PKB Polski](https://s3.egospodarka.pl/grafika2/Ukraina/Wejscie-Ukrainy-do-UE-to-wzrost-PKB-Polski-267332-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Zakątek Telimeny w Krakowie w przedsprzedaży

Zakątek Telimeny w Krakowie w przedsprzedaży

![Eksperci obalają 6 mitów o autach elektrycznych we flotach [© Freepik] Eksperci obalają 6 mitów o autach elektrycznych we flotach](https://s3.egospodarka.pl/grafika2/auta-elektryczne/Eksperci-obalaja-6-mitow-o-autach-elektrycznych-we-flotach-267340-150x100crop.jpg)

![Na czym polega praca doradcy klienta w firmie windykacyjnej? Kluczowe zadania i kompetencje [© wygenerowane przez AI] Na czym polega praca doradcy klienta w firmie windykacyjnej? Kluczowe zadania i kompetencje](https://s3.egospodarka.pl/grafika2/praca-w-windykacji/Na-czym-polega-praca-doradcy-klienta-w-firmie-windykacyjnej-Kluczowe-zadania-i-kompetencje-267312-150x100crop.png)

![Ile kosztuje działka letniskowa i czy bank pomoże nam w zakupie? [© Freepik] Ile kosztuje działka letniskowa i czy bank pomoże nam w zakupie?](https://s3.egospodarka.pl/grafika2/ogrodki-dzialkowe/Ile-kosztuje-dzialka-letniskowa-i-czy-bank-pomoze-nam-w-zakupie-267331-150x100crop.jpg)

![KSeF po nowelizacji: Okres przejściowy, tryb offline i brak kar do 2026 roku [© wygenerowane przez AI] KSeF po nowelizacji: Okres przejściowy, tryb offline i brak kar do 2026 roku](https://s3.egospodarka.pl/grafika2/Krajowy-System-e-Faktur/KSeF-po-nowelizacji-Okres-przejsciowy-tryb-offline-i-brak-kar-do-2026-roku-267333-150x100crop.png)

![Wizz Air zawiesza loty do Izraela, Jordanii do 15 września - co z prawami pasażerów? [© SKYRADAR z Pixabay] Wizz Air zawiesza loty do Izraela, Jordanii do 15 września - co z prawami pasażerów?](https://s3.egospodarka.pl/grafika2/Wizz-Air/Wizz-Air-zawiesza-loty-do-Izraela-Jordanii-do-15-wrzesnia-co-z-prawami-pasazerow-267326-150x100crop.jpg)

![Długi branży automotive gwałtownie rosną [© Freepik] Długi branży automotive gwałtownie rosną](https://s3.egospodarka.pl/grafika2/automotive/Dlugi-branzy-automotive-gwaltownie-rosna-267329-150x100crop.jpg)

![Jak firmy transportowe mogą uniknąć kar podczas kontroli granicznej? [© Freepik] Jak firmy transportowe mogą uniknąć kar podczas kontroli granicznej?](https://s3.egospodarka.pl/grafika2/transport-drogowy/Jak-firmy-transportowe-moga-uniknac-kar-podczas-kontroli-granicznej-267311-150x100crop.jpg)