-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

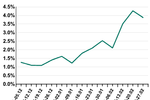

... adresów e-mail i wykorzystywania ich do rozprzestrzeniania się instaluje na komputerach ofiar inne szkodliwe programy. Są to głównie trojany downloadery próbujące uzyskać dostęp ... spamu znów będzie kształtował się w granicach 81-82 procent. Na podstawie aktualnych danych można przypuszczać, że w marcu Stany Zjednoczone znów znajdą się wśród ...

-

![Zarządzanie kryzysowe a imprezy masowe na Euro 2012 Zarządzanie kryzysowe a imprezy masowe na Euro 2012]()

Zarządzanie kryzysowe a imprezy masowe na Euro 2012

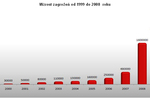

... duże zgromadzenie ludzi wiąże się z podwyższonym ryzykiem obrażeń i mogących wystąpić ofiar śmiertelnych w jednym czasie i miejscu. Gdy zaistnieje wiele zdarzeń jednostkowych i ... tyle dynamika rozwoju sytuacji kryzysowej powoduje, że sztywne przepisanie kompetencji do danych struktur nie prowadzi do minimalizacji czy też likwidacji zagrożenia ...

-

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011]()

Globalne zagrożenia internetowe VII-IX 2011

... na serwer należący do hakera, gdzie były one analizowane w poszukiwaniu poufnych danych. Przypadek ten demonstruje ogromne możliwości dzisiejszych mobilnych systemów operacyjnych ... gangi wykorzystują teraz operatorów sieci komórkowych do zbierania pieniędzy od ofiar, u których aktywowano subskrypcję na usługi płatne dopiero przy najbliższym ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... locie, nie zajmując miejsca w systemie plików. Wysoce modułowa architektura, w połączeniu z niewielką liczbą ofiar na całym świecie, sprawiły, że Duqu pozostał niewykryty przez ... Estończyków, którzy tworzyli gang odpowiedzialny za szkodliwe oprogramowanie DNSChanger. Według danych FBI, w ciągu minionych czterech lat gang ten zainfekował ponad cztery ...

-

![Kolejny atak phishingowy na Allegro Kolejny atak phishingowy na Allegro]()

Kolejny atak phishingowy na Allegro

... bezpieczeństwo Twojego konta Allegro”, a w treści można przeczytać, że w celu ochrony danych użytkownicy muszą obowiązkowo połączyć swoje konta ze adresami e-mail. ... adresie nadawcy. Także formularz, wykorzystywany przez cyberprzestępców do wyłudzania danych od swoich ofiar, został spreparowany tak, by przypominał stronę Allegro”. Kaspersky ...

-

![Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską]()

Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską

... znaków wprowadzanych z klawiatury, przechwytywanie danych audio z mikrofonu komputera, wykonywanie zrzutów ekranu, uzyskiwanie danych geolokacyjnych oraz wykonywanie ... kilka wskazówek sugerujących, że cyberprzestępcy stworzyli także równoległe infrastruktury dla ofiar wykorzystujących systemy OS X oraz Unix. Oprócz komponentów systemu Windows wykryto ...

-

![Darkhotel poluje na biznesmenów Darkhotel poluje na biznesmenów]()

Darkhotel poluje na biznesmenów

... wiele delikatnych danych, łącznie z własnością firm, które reprezentują. Po zakończeniu operacji atakujący skrzętnie usuwają swoje narzędzia z sieci hotelowej i cierpliwie oczekują na kolejną ofiarę. Przez ostatnie siedem lat osoby stojące za kampanią Darkhotel przeprowadziły wiele skutecznych ataków na szereg różnych ofiar z całego świata ...

-

![Atak na iPKO: hakerzy wyłudzają dane logowania i kody jednorazowe Atak na iPKO: hakerzy wyłudzają dane logowania i kody jednorazowe]()

Atak na iPKO: hakerzy wyłudzają dane logowania i kody jednorazowe

... kody jednorazowe trafiają wprost w ręce hakerów. Sfałszowana strona została przygotowana bardzo starannie i stanowi potencjalne zagrożenie dla danych finansowych wielu użytkowników. Wiadomości docierające do potencjalnych ofiar ataku posiadają temat „Twoje konto jest zablokowane” i mimo błędów językowych na pierwszy rzut oka nie wzbudzają podejrzeń ...

-

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015]()

Ewolucja złośliwego oprogramowania II kw. 2015

... zidentyfikował cztery kampanie cyberszpiegowskie: CozyDuke, Naikon, Hellsing oraz Duqu 2.0. Wśród ofiar znalazły się agencje rządowe, przedsiębiorstwa handlowe oraz inne cele wysokiego ... Globalnego zespołu ds. badań i analiz, Kaspersky Lab. II kwartał w liczbach Według danych z systemu KSN rozwiązania firmy Kaspersky Lab wykryły i odparły łącznie ...

-

![Ferie zimowe 2016: bilety Ryanair znacznie droższe [© whitelook - Fotolia.com] Ferie zimowe 2016: bilety Ryanair znacznie droższe]()

Ferie zimowe 2016: bilety Ryanair znacznie droższe

... ) w Stambule, a drugi w nieturystycznej miejscowości w południowo - wschodniej Turcji. Pierwszy przyniósł 10 ofiar śmiertelnych i 15 rannych (w większości niemieccy turyści), a drugi 6 zabitych ... zmienność cen oferowanych wycieczek. Dlatego też reprezentatywność niektórych danych jest w nim nieco mniejsza niż w zestawieniach poprzednich. W badanym ...

-

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018]()

Ewolucja złośliwego oprogramowania III kw. 2018

... od zanotowanego przed 12 miesiącami. Ransomware, a więc oprogramowanie szyfrujące dane swych ofiar i żądające zapłacenia okupu w zamian za ich odszyfrowanie, dało nam ostatnio ... aktualnymi bazami danych. Ważne jest również, aby wykorzystywane rozwiązanie bezpieczeństwa posiadało wyspecjalizowane technologie zapewniające ochronę danych przed ...

-

![Twórcy ransomware zarobili miliony i przechodzą na emeryturę Twórcy ransomware zarobili miliony i przechodzą na emeryturę]()

Twórcy ransomware zarobili miliony i przechodzą na emeryturę

... . GandCrab był szeroko obecny także w Polsce. Według danych Fortinet to najczęściej występujący ransomware w naszym ... ofiar programu GandCrab v1. Wydarzenie to było ciekawe o tyle, że w tym czasie w przestrzeni publicznej były dostępne bardzo ograniczone informacje na temat sposobu, w jaki obie te organizacje mogły uzyskać dostęp do poufnych danych ...

-

![Koronawirus wywołał plagę oszustw. Na co uważać? [© lina0486 - Fotolia.com] Koronawirus wywołał plagę oszustw. Na co uważać?]()

Koronawirus wywołał plagę oszustw. Na co uważać?

... CyberRescue. Najnowsze statystyki odnośnie koronawirusa wskazują na 83 045 osób zarażonych i 2 858 ofiar śmiertelnych. Jego obecność stwierdzono już w około 30 krajach. Do ... tematowi koronawirusa jest tzw. phishing – czyli metoda wyłudzania pieniędzy bądź danych przez przestępców działających w internecie. Na tę chwilę przypadki phishingu są ...

-

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?]()

Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?

... bezwartościowymi akcjami. Uważaj na fałszywe wiadomości Jednym ze sposobów dotarcia do ofiar jest wykorzystanie wizerunku znanych osób. Przestępcy przechwytują lub tworzą fałszywe ... paść ofiarą - zbiór podstawowych zasad bezpieczeństwa Nigdy nie podawaj danych logowania, finansowych ani osobowych, nawet jeśli wiadomość została przesłana przez Twojego ...

-

![Jak działa numer alarmowy 112? [© pixabay.com] Jak działa numer alarmowy 112?]()

Jak działa numer alarmowy 112?

... obszarami zabudowanymi. Szacuje się, że eCall jest w stanie zmniejszyć liczbę ofiar śmiertelnych na drodze o 4 proc., a poważnych obrażeń o 6 proc. Dzięki niemu możliwe będzie zmniejszenie liczby ofiar śmiertelnych w krajach UE o 2,5 tys. rocznie. Według danych MSWiA w 2021 roku w Centrach Powiadamiania Ratunkowego zarejestrowano łącznie 15 649 ...

-

![Phishing: sztuczna inteligencja pomaga cyberprzestępcom Phishing: sztuczna inteligencja pomaga cyberprzestępcom]()

Phishing: sztuczna inteligencja pomaga cyberprzestępcom

... obecnie najpopularniejszą formą ataków socjotechnicznych. Jego celem jest zdobycie danych poufnych ofiary. Podstawą tej formy cyberprzestępstwa jest wysyłka fałszywych ... dostępnym danym, cyberprzestępcy mają łatwy dostęp do setek informacji nt. potencjalnych ofiar. Wiedza ta może zostać użyta do tworzenia wiadomości phishingowych, aby zawierały ...

-

![Pierwszeństwo pieszych na pasach. Czy nowe przepisy zwiększyły bezpieczeństwo na drodze? Pierwszeństwo pieszych na pasach. Czy nowe przepisy zwiększyły bezpieczeństwo na drodze?]()

Pierwszeństwo pieszych na pasach. Czy nowe przepisy zwiększyły bezpieczeństwo na drodze?

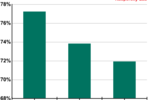

... pierwszeństwa na pasach wpłynęła na liczbę wypadków drogowych? Jak wynika z danych publikowanych przez Komendę Główną Policji, wbrew oczekiwaniom, zmiana przepisów ... jednię, robią to niejako „na ślepo”. Patrząc na tendencję ostatnich 4 latach, liczba ofiar śmiertelnych na przejściach dla pieszych rok do roku malała o dobrych kilkanaście procent – w ...

-

![Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie? [© Brian Jackson - Fotolia.com] Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie?]()

Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie?

... , podobne do szwajcarskiego scyzoryka. Umożliwia hakerom bezpośrednią kradzież danych (danych uwierzytelniających do kont finansowych, kart płatniczych itp.) z komputerów, a jednocześnie służy jako platforma początkowego dostępu do infekowania sieci ofiar dodatkowym złośliwym oprogramowaniem i oprogramowaniem ransomware. Qakbot był rozpowszechniany ...

-

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?]()

Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?

... kradzież prywatnych zdjęć i filmów w celu szantażu, sprzedaż danych w darknecie, ale też inwigilację ze strony toksycznych partnerów. W wielu krajach odnotowuje się coraz więcej przypadków wykorzystania tzw. stalkerware, czyli programów szpiegowskich instalowanych na urządzeniach ofiar przez osoby z ich najbliższego otoczenia. Posiadanie aparatu ...

-

![Fałszywe inwestycje i oszustwa online. Największa w historii skala nadużyć w sektorze finansowym [© pixabay] Fałszywe inwestycje i oszustwa online. Największa w historii skala nadużyć w sektorze finansowym]()

Fałszywe inwestycje i oszustwa online. Największa w historii skala nadużyć w sektorze finansowym

... widać, że grupy przestępcze stawiają na wszelkiego rodzaju ataki socjotechniczne, których celem jest wyłudzenie albo środków pieniężnych, albo danych i haseł umożliwiających zlecanie transakcji z rachunków ofiar - wskazuje dr Piotr Majewski, ekspert z Uniwersytetu WSB Merito w Toruniu i Przewodniczący Rady Programowej Kongresu Antyfraudowego ZPF ...

-

![Akcja "Dziecko w sieci" [© stoupa - Fotolia.com] Akcja "Dziecko w sieci"]()

Akcja "Dziecko w sieci"

... z Internetu zarówno w celu komunikowania się między sobą jak i w celu pozyskiwania ofiar. Dzieci korzystające z usług internetowych takich jak czaty czy komunikatory ... z "poznanymi" przez Internet obcymi osobami! Pod wrażeniem powyższych danych Fundacja Dzieci Niczyje zaplanowała przeprowadzenie ogólnopolskiej kampanii społecznej "Dziecko w ...

-

![Bezpieczne zakupy przez Internet Bezpieczne zakupy przez Internet]()

Bezpieczne zakupy przez Internet

... aplikacji internetowych i programów online. Nic więc dziwnego, że ulubioną kategorią ofiar hakerów są niewątpliwie mali i średni przedsiębiorcy oraz osoby, które często ... stosują dodatkowe systemy zapewniające bezpieczeństwo transakcji i gromadzonych danych. Jeżeli obawiasz się o bezpieczeństwo transakcji w Sieci, wybieraj opcję opłaty „za pobraniem ...

-

![Cyberprzestępczość 2000-2010 [© stoupa - Fotolia.com] Cyberprzestępczość 2000-2010]()

Cyberprzestępczość 2000-2010

... zaczęli przechodzić na zawodowstwo. Conficker instalował na komputerach ofiar złośliwe oprogramowanie, które pobierał ze stron kontrolowanych przez twórców ... przestępcom dostęp do komputera. Phishing – czyli oszustwa nakłaniające użytkowników do ujawnienia danych osobowych, należy do najczęściej spotykanych zagrożeń online. Sam atak może mieć ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... Lurid. Dzięki naszym kolegom z Trend Micro mogliśmy przeprowadzić analizę listy ofiar z Rosji. Analiza wykazała, że mamy do czynienia z atakiem skierowanym przeciwko ... wiadomości e-mail. W przypadku Lurida również ciężko jest wskazać faktyczną liczbę i wartość skradzionych danych, chociaż lista celów sama mówi za siebie. Lekcja z przeszłości: 10 ...

-

![Kaspersky Lab: szkodliwe programy IV 2012 Kaspersky Lab: szkodliwe programy IV 2012]()

Kaspersky Lab: szkodliwe programy IV 2012

... tego zagrożenia, ponieważ Flashfake wykorzystywał exploity w celu infekowania komputerów ofiar, w efekcie czego powstał botnet Flashfake, który składał się z ponad 750 ... państw tworzą różne rodzaje szkodników, które są specyficzne dla użytkowników danych państw. Innymi słowy, prawdopodobieństwo infekcji użytkownika z Rosji chińskim szkodnikiem jest ...

-

![Ewolucja spamu IV-VI 2012 Ewolucja spamu IV-VI 2012]()

Ewolucja spamu IV-VI 2012

... „oferujące kupony” w celu przyciągnięcia uwagi potencjalnych ofiar. Jednocześnie, system kuponowy zawłaszczył część legalnej reklamy ... ofiar. Warto pamiętać, że poważne firmy nie wysyłają potwierdzeń w formie archiwum ZIP. Ponadto, w razie wątpliwości co do autentyczności wiadomości e-mail zawsze można skontaktować się z firmą za pomocą danych ...

-

![Facebook - uwaga na erotyczne filmiki Facebook - uwaga na erotyczne filmiki]()

Facebook - uwaga na erotyczne filmiki

... aplikacje prowadzą na Facebookowych profilach swoich ofiar wyjątkowo agresywne kampanie autopromocyjne, dzięki którym ... ofiar dołączają kolejni internauci, a aplikacja zyskuje dostęp do nowych adresów mailowych. "Przed instalacją dowolnej aplikacji na Facebooku należy koniecznie zapoznać się z jej polityką prywatności oraz sprawdzić do jakich danych ...

-

![Cyberprzestępczość - największe aresztowania Cyberprzestępczość - największe aresztowania]()

Cyberprzestępczość - największe aresztowania

... W ubiegłym roku haker Christopher David Long dostał się do jej prywatnych danych i plików, wśród których znajdowały się m.in. nagie zdjęcia artystki. Według niektórych źródeł ... Kazaryan przeszukiwał wiadomości e-mail i inne pliki, licząc na zdobycie nagich zdjęć ofiar oraz innych poufnych informacji, takich jak hasła i listy kontaktów. Potem ...

-

![Cyberprzestępczość - aresztowania IV 2014 Cyberprzestępczość - aresztowania IV 2014]()

Cyberprzestępczość - aresztowania IV 2014

... (36 lat), usłyszało zarzut przeprowadzania oszustw komputerowych oraz kradzieży tożsamości i danych dotyczących wielu kont bankowych. Obydwaj zostali przekazani z Wielkiej Brytanii ... sieci tzw. "słupów", czyli osób, które pośredniczą w pozyskiwaniu pieniędzy z kont ofiar i przekazywaniu ich dalej w celu późniejszego wypłacenia przez przestępców. ...

-

![Uwaga na hotelowe tablety Uwaga na hotelowe tablety]()

Uwaga na hotelowe tablety

... więcej, mógłby zrobić to z ogromną łatwością, ponieważ posiadałby wszelkiego rodzaju dane dotyczące ofiar, w tym tytuły filmów pornograficznych oglądanych w określonym dniu i o określonej godzinie. A biorąc pod uwagę to, że niektóre z potencjalnych ofiar to osoby publiczne pracujące dla rządu, taki szantaż miałby spore szanse powodzenia ...

-

![Flota samochodowa a niższe składki OC i AC [© Sven Krautwald - Fotolia.com] Flota samochodowa a niższe składki OC i AC]()

Flota samochodowa a niższe składki OC i AC

... rosnącymi roszczeniami za szkody osobowe (koszty leczenia ofiar wypadków, zadośćuczynienia dla rodzin ofiar wypadków itp.) i te koszty z reguły pojawiają się z wielomiesięcznym (jeśli ... będą „w trendzie” czy „pod trendem”. Potrzeba tylko dwóch rzeczy: Dobrych danych Dobrych umiejętności negocjacyjnych z ubezpieczycielami Ale to też jest nasza decyzja ...

-

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.]()

Dr.Web: zagrożenia internetowe w VIII 2015 r.

... daje cyberprzestępcom możliwość uzyskania dostępu do informacji o kontach bankowych ofiar), jak i wykradać ciasteczka i hasła zapisane w popularnych klientach FTP i ... do zhakowania panelu administracyjnego PHPMyAdmin, wykorzystywanego do zarządzania relacyjnymi bazami danych. Co więcej, na serwerach kontrolowanych przez cyberprzestępców analitycy ...

-

![Podszywa się pod Flash Player, a potem kradnie pieniądze [© carmenmsaa - Fotolia.com] Podszywa się pod Flash Player, a potem kradnie pieniądze]()

Podszywa się pod Flash Player, a potem kradnie pieniądze

... wprowadzenia nazwy użytkownika i hasła. Po wprowadzeniu danych przez użytkownika informacje te trafiają do cyberprzestępców. Dzięki dodatkowej funkcji przechwytywania wiadomości SMS z kodami autoryzującymi przelewy, twórcy zagrożenia potrafią skutecznie wykradać pieniądze z kont swoich ofiar. - Wspomniane zagrożenie potrafi przechwycić wiadomości ...

-

![Spam w III kwartale 2017 r. Przyszła kolej na kryptowaluty [© sasha85ru - Fotolia.com] Spam w III kwartale 2017 r. Przyszła kolej na kryptowaluty]()

Spam w III kwartale 2017 r. Przyszła kolej na kryptowaluty

... dość dużą skutecznością atakują swoje ofiary poprzez tzw. web-mining (eksploracja danych w internecie). Ostatnie 3 miesiące przyniosły również znaczny wzrost aktywności ... . Bardziej prymitywne, ale niemniej skuteczne taktyki stosowane w celu wykorzystania ofiar polegają na rozsyłaniu e-maili proszących o przelew pieniędzy do określonego portfela z ...

-

![Wypadki drogowe: gdzie najbardziej niebezpiecznie? [© Duncan Noakes - Fotolia.com] Wypadki drogowe: gdzie najbardziej niebezpiecznie?]()

Wypadki drogowe: gdzie najbardziej niebezpiecznie?

... Łącznie na polskich drogach zginęło 2 831 osób. Najwięcej ofiar odnotowano w woj. podlaskim i kujawsko-pomorskim. Najniższy wskaźnik ofiar śmiertelnych na 100 wypadków, odnotowano w województwach: ... Najwięcej za OC w sierpniu 2018 r. płacili mieszkańcy woj. pomorskiego – wynika z danych rankomat.pl. Należy jednak pamiętać, że ostateczna cena polisy to ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011](https://s3.egospodarka.pl/grafika/AVG-Technologies/Globalne-zagrozenia-internetowe-VII-IX-2011-apURW9.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2015-160907-150x100crop.jpg)

![Ferie zimowe 2016: bilety Ryanair znacznie droższe [© whitelook - Fotolia.com] Ferie zimowe 2016: bilety Ryanair znacznie droższe](https://s3.egospodarka.pl/grafika2/ferie-zimowe-2016/Ferie-zimowe-2016-bilety-Ryanair-znacznie-drozsze-169578-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Koronawirus wywołał plagę oszustw. Na co uważać? [© lina0486 - Fotolia.com] Koronawirus wywołał plagę oszustw. Na co uważać?](https://s3.egospodarka.pl/grafika2/koronawirus/Koronawirus-wywolal-plage-oszustw-Na-co-uwazac-227479-150x100crop.jpg)

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?](https://s3.egospodarka.pl/grafika2/inwestowanie-w-kryptowaluty/Inwestowanie-w-kryptowaluty-jak-chronic-sie-przed-oszustwami-243198-150x100crop.jpg)

![Jak działa numer alarmowy 112? [© pixabay.com] Jak działa numer alarmowy 112?](https://s3.egospodarka.pl/grafika2/numer-112/Jak-dziala-numer-alarmowy-112-250714-150x100crop.jpg)

![Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie? [© Brian Jackson - Fotolia.com] Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-Qakbot-unieszkodliwione-ale-na-radosc-za-wczesnie-254595-150x100crop.jpg)

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?](https://s3.egospodarka.pl/grafika2/spyware/Czy-Twoj-telefon-Cie-podglada-Jak-rozpoznac-zlosliwe-oprogramowanie-i-chronic-sie-przed-atakiem-268556-150x100crop.png)

![Fałszywe inwestycje i oszustwa online. Największa w historii skala nadużyć w sektorze finansowym [© pixabay] Fałszywe inwestycje i oszustwa online. Największa w historii skala nadużyć w sektorze finansowym](https://s3.egospodarka.pl/grafika2/banki/Falszywe-inwestycje-i-oszustwa-online-Najwieksza-w-historii-skala-naduzyc-w-sektorze-finansowym-269251-150x100crop.jpg)

![Akcja "Dziecko w sieci" [© stoupa - Fotolia.com] Akcja "Dziecko w sieci"](https://s3.egospodarka.pl/grafika/pedofile/Akcja-Dziecko-w-sieci-MBuPgy.jpg)

![Cyberprzestępczość 2000-2010 [© stoupa - Fotolia.com] Cyberprzestępczość 2000-2010](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Cyberprzestepczosc-2000-2010-MBuPgy.jpg)

![Flota samochodowa a niższe składki OC i AC [© Sven Krautwald - Fotolia.com] Flota samochodowa a niższe składki OC i AC](https://s3.egospodarka.pl/grafika2/ubezpieczenie-oc/Flota-samochodowa-a-nizsze-skladki-OC-i-AC-149020-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.](https://s3.egospodarka.pl/grafika2/Dr-Web/Dr-Web-zagrozenia-internetowe-w-VIII-2015-r-163027-150x100crop.jpg)

![Podszywa się pod Flash Player, a potem kradnie pieniądze [© carmenmsaa - Fotolia.com] Podszywa się pod Flash Player, a potem kradnie pieniądze](https://s3.egospodarka.pl/grafika2/smartfony/Podszywa-sie-pod-Flash-Player-a-potem-kradnie-pieniadze-172620-150x100crop.jpg)

![Spam w III kwartale 2017 r. Przyszła kolej na kryptowaluty [© sasha85ru - Fotolia.com] Spam w III kwartale 2017 r. Przyszła kolej na kryptowaluty](https://s3.egospodarka.pl/grafika2/phishing/Spam-w-III-kwartale-2017-r-Przyszla-kolej-na-kryptowaluty-199060-150x100crop.jpg)

![Wypadki drogowe: gdzie najbardziej niebezpiecznie? [© Duncan Noakes - Fotolia.com] Wypadki drogowe: gdzie najbardziej niebezpiecznie?](https://s3.egospodarka.pl/grafika2/wypadki-drogowe/Wypadki-drogowe-gdzie-najbardziej-niebezpiecznie-210498-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)