Dr.Web: zagrożenia internetowe w VIII 2015 r.

2015-09-14 12:57

Przeczytaj także: Mniej ataków hakerskich na polskie firmy. Nanocore zdetronizował Emotet

Zagrożenie miesiąca

Wraz z pojawieniem się elektronicznej waluty, twórcy wirusów znaleźli nową metodę wykradania pieniędzy od użytkowników — skutkiem tego było stworzenie i pojawienie się tzw. trojanów "górniczych". Jednakże ze względu na to, że iloość środków niezbędna do tworzenia tego typu aplikacji ciągle wzrastała, cyberprzestępcy zaczęli tracić zainteresowanie tą sferą potencjalnych dochodów. Mimo to, w sierpniu 2015 r. analitycy Doctor Web zyskali kolejną szansę przebadania trojana należącego do wymienionej kategorii i nazwanego Trojan.BtcMine.737.

Od wewnątrz Trojan.BtcMine.737 wygląda jak rosyjska zabawka matrioszka — składa się z trzech instalatorów, osadzonych jeden w drugim. Pierwsza "warstwa" zawiera prosty program typu dropper, który po uruchomieniu próbuje zakończyć wszystkie uruchomione procesy wirusa Trojan.BtcMine.737. Wypakowuje również ze swojego kodu plik wykonywalny kolejnego instalatora, osadza go w folderze tymczasowym, uruchamia go i kasuje oryginalny plik. Drugi instalator posiada szersze spektrum funkcjonalności, które są typowe dla robaków sieciowych. Aktywowany, zapisuje plik wykonywalny do jednego z kilku folderów na zainfekowanym komputerze i uruchamia go. Następnie replikuje się do kilku folderów, ustawiając jeden z nich jako dostępny z sieci lokalnej. Kopie instalatora wyglądają jak archiwa WinRAR o nazwie Key.

Następnie złośliwy program kopiuje siebie do głównych katalogów wszystkich dysków twardych i przechodzi przez wszystkie komputery w otoczeniu sieciowym, próbując podłączyć się do nich, używając loginów i haseł ze specjalnej listy. Co więcej, jeśli dostępny jest wymagany sprzęt, Trojan.BtcMine.737 konfiguruje i uruchamia punkt dostępowy Wi-Fi. Jeśli połączenie z dowolnym komputerem w sieci zostanie zestawione, trojan próbuje replikować się na ten komputer i uruchomić stworzoną kopię. Program CNminer.exe, zapisany na dysku twardym przez wirusa Trojan.BtcMine.737 podczas drugiego kroku instalacji, jest w rzeczywistości instalatorem narzędzia "górniczego". Pisaliśmy już na temat tego zagrożenia w innym artykule.

fot. mat. prasowe

Najpopularniejsze zagrożenia sierpnia 2015 na podstawie Dr.Web CureIt!

Zgodnie ze statystykami narzędzia Dr.Web CureIt!, najpopularniejszym zagrożeniem w sierpniu była rodzina trojanów Trojan.LoadMoney

- Trojan.LoadMoney – rodzina trojanów typu downloader, generowana przez serwery należące do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie niechciane programy.

- Trojan.DownLoad3.35967 – trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.

- Trojan.Crossrider – rodzina trojanów, zaprojektowana do wyświetlania reklam użytkownikom Internetu.

- Trojan.Click – rodzina złośliwych programów, zaprojektowanych do generowania ruchu dla stron www, poprzez przekierowywanie użytkowników na odpowiednie witryny.

fot. mat. prasowe

Najpopularniejsze zagrożenia sierpnia 2015 wg statystyk serwerów Doctor Web

Celem zagrożenia o nazwie Trojan.Siggen6.33552 jest instalowanie innego malware

- Trojan.Siggen6.33552 – złośliwy program zaprojektowany do instalowania innego malware.

- Trojan.LoadMoney – rodzina trojanów typu downloader, generowana przez serwery należące do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie niechciane programy.

- Trojan.Installmonster – rodzina złośliwych programów stworzonych w ramach programu partnerskiego Installmonster. Te aplikacje pobierają i instalują w komputerach ofiar różne niechciane programy.

- Trojan.DownLoad3.35967 – trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.

fot. mat. prasowe

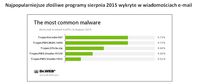

Najpopularniejsze złośliwe programy sierpnia 2015 wykryte w wiadomościach e-mail

W sierpniu najczęściej wykrywanym zagrożeniem w wiadomościach e-mail był program szyfrujący Trojan.Encoder.567

- Trojan.Encoder.567 – złośliwy program należący do rodziny trojanów ransomware, szyfrujących pliki i żądających okupu za ich odszyfrowanie. Ten program potrafi szyfrować ważne pliki użytkownika, m.in. pliki typu: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

- Trojan.PWS.Multi.1690 – trojan bankowy zaprojektowany do wykradania poufnych informacji zapisanych na zainfekowanym komputerze.

- Trojan.Oficla – rodzina trojanów dystrybuowanych w wiadomościach e-mail. Gdy jeden z tych trojanów zainfekuje system, ukrywa swoją dalszą działalność. Trojan.Oficla podłącza komputer do botnetu, który pozwala cyberprzestępcom na ładowanie innego złośliwego oprogramowania na zaatakowaną maszynę. Gdy system zostanie zainfekowany, cyberprzestępcy którzy uruchomili botnet, uzyskują kontrolę nad komputerem ofiary. W szczególności stają się zdolni do załadowania, zainstalowania i użycia dowolnie wybranych złośliwych programów.

- Trojan.PWS.Stealer – rodzina trojanów zaprojektowana do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg) Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie

Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.](https://s3.egospodarka.pl/grafika2/Dr-Web/Dr-Web-zagrozenia-internetowe-w-VIII-2015-r-163027-200x133crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.](https://s3.egospodarka.pl/grafika2/rok-2015/Dr-Web-zagrozenia-internetowe-w-2015-r-149945-150x100crop.jpg)

![Zagrożenia internetowe: iPKO na liście najczęściej atakowanych banków świata [© Brian Jackson - Fotolia.com] Zagrożenia internetowe: iPKO na liście najczęściej atakowanych banków świata](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-internetowe-iPKO-na-liscie-najczesciej-atakowanych-bankow-swiata-145346-150x100crop.jpg)

![Wciąż czekamy na zmierzch Qbota [© Artur Marciniec - Fotolia.com] Wciąż czekamy na zmierzch Qbota](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Wciaz-czekamy-na-zmierzch-Qbota-254797-150x100crop.jpg)

![Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie? [© Brian Jackson - Fotolia.com] Złośliwe oprogramowanie Qakbot unieszkodliwione, ale na radość za wcześnie?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-Qakbot-unieszkodliwione-ale-na-radosc-za-wczesnie-254595-150x100crop.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Zakupy spożywcze online głównie w Tesco i Almie [© viperagp - Fotolia.com] Zakupy spożywcze online głównie w Tesco i Almie](https://s3.egospodarka.pl/grafika2/zakupy-online/Zakupy-spozywcze-online-glownie-w-Tesco-i-Almie-162871-150x100crop.jpg)

![Przemysł obronny przyspiesza. Setki nowych rekrutacji i rekordowe wynagrodzenia [© wygenerowane przez AI] Przemysł obronny przyspiesza. Setki nowych rekrutacji i rekordowe wynagrodzenia](https://s3.egospodarka.pl/grafika2/przemysl-zbrojeniowy/Przemysl-obronny-przyspiesza-Setki-nowych-rekrutacji-i-rekordowe-wynagrodzenia-270907-150x100crop.jpg)

![Reklama w internecie, telewizji i w radio w I 2026 [© pexels] Reklama w internecie, telewizji i w radio w I 2026](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Reklama-w-internecie-telewizji-i-w-radio-w-I-2026-270931-150x100crop.jpg)

![Nowe wyzwania dla globalnej gospodarki w 2026 roku [© wygenerowane przez AI] Nowe wyzwania dla globalnej gospodarki w 2026 roku](https://s3.egospodarka.pl/grafika2/gospodarka-swiatowa/Nowe-wyzwania-dla-globalnej-gospodarki-w-2026-roku-270908-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)