-

![Polska motoryzacja a bezpieczeństwo na drodze [© Scanrail - Fotolia.com] Polska motoryzacja a bezpieczeństwo na drodze]()

Polska motoryzacja a bezpieczeństwo na drodze

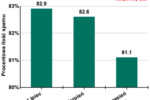

... liczba wypadków w Polsce spadła o 654, kolizji - o 5 314, ofiar śmiertelnych o 176 i aż o 1 356 rannych. Niestety, bieżący rok rozpoczął się wyjątkowo tragicznie. Według ostatnich podsumowań w 4 400 wypadkach zginęło już 471 osób, a 5 508 zostało rannych. Źródła danych: Polski Związek Przemysłu Motoryzacyjnego, Raport branży motoryzacyjnej 2010 ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... kradzieży danych osobistych użytkownika związanych z bankowością online, a także wykorzystują trojana ZitMo do infekowania telefonów swoich ofiar, w ... Instalując to oprogramowanie, ofiara infekuje swój telefon, czym umożliwia cyberprzestępcy wykradzenie danych osobistych i podjęcie próby przeprowadzenia transakcji finansowej. Pomimo tego atakujący ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... ludzi (głównie w Japonii). Program ten był odpowiedzialny za jeden z największych incydentów naruszenia bezpieczeństwa danych na skutek zainfekowania urządzeń przenośnych. Nie można jednak zapominać o setkach innych incydentów z mniejszą liczbą ofiar. Na początku lipca po raz pierwszy wykryto szkodliwe oprogramowanie dla iOS w sklepie App ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... zespół TrendLabs™ podają liczbę ponad 1500 aktywnych stron C&C przy liczbie ofiar wahającej się od 1 do 25 tys. na stronę. Warto zauważyć, że ... maskujących przez cyberprzestępców. Analitycy Trend Micro zajmują się również zbieraniem i badaniem danych będących dowodami na planowanie ataków wycelowanych w dziesiątki tysięcy klientów korporacyjnych ...

-

![Wypadki drogowe: najwięcej latem [© Photographee.eu - Fotolia.com] Wypadki drogowe: najwięcej latem]()

Wypadki drogowe: najwięcej latem

... roku w województwach: śląskim (4 529), łódzkim (3 830) i mazowieckim (2 473 bez danych Komendy Stołecznej Policji). Dobre warunki sprzyjają wypadkom Teoretycznie gorsze ... doprowadzili w lipcu ubiegłego roku (89 wypadków, 287 rannych, 20 ofiar śmiertelnych), natomiast najwięcej ofiar śmiertelnych (22) w wypadkach spowodowanych przez rowerzystów było w ...

-

![Ataki DDoS oznaczają duże koszty i utratę reputacji firmy [© profit_image - Fotolia.com] Ataki DDoS oznaczają duże koszty i utratę reputacji firmy]()

Ataki DDoS oznaczają duże koszty i utratę reputacji firmy

... problemów. Według badania przeprowadzonego przez Kaspersky Lab i B2B International, 61% ofiar tymczasowo utraciło dostęp do krytycznych informacji biznesowych; 38% firm było ... jak ochrona przed szkodliwym oprogramowaniem, atakami ukierunkowanymi, wyciekiem danych oraz podobnymi zagrożeniami – powiedział Jewgienij Wigowski, szef działu ...

-

![Ferie zimowe 2017: Egipt znowu na topie? [© cheger - Fotolia.com] Ferie zimowe 2017: Egipt znowu na topie?]()

Ferie zimowe 2017: Egipt znowu na topie?

... też zaznaczyć, że w okresie ostatnich 3 miesięcy lat 2016 i 2015 liczba śmiertelnych ofiar zamachów była bardzo podobna, a więc statystyczne zagrożenie utrzymuje się na zbliżonym poziomie. Jednocześnie ... zakasać rękawy sytuacja może się w jakimś stopniu odwrócić. Wracając do danych z raportu Rainbowa, to wynika z nich, że właśnie w listopadzie stał ...

-

![Ubezpieczenie samochodu dało nam po kieszeni - bilans 2016 [© HasanEROGLU - Fotolia.com] Ubezpieczenie samochodu dało nam po kieszeni - bilans 2016]()

Ubezpieczenie samochodu dało nam po kieszeni - bilans 2016

... cenowej. Tym samym - uruchomiło lawinę podwyżek cen OC. Według danych rankomat.pl, w I kwartale 2015 roku ceny OC utrzymywały się jeszcze na stosunkowo niskim ... wydana na wniosek Rzecznika Finansowego); działalność kancelarii odszkodowawczych i orzecznictwa sądów na rzecz ofiar wypadków, coraz wyższe zadośćuczynienia za ból i cierpienie dla osób ...

-

![Częstsze kolizje drogowe podwyższają ceny OC [© phantom1311 - Fotolia.com] Częstsze kolizje drogowe podwyższają ceny OC]()

Częstsze kolizje drogowe podwyższają ceny OC

... do danych o mandatach). Można odnieść wrażenie, że w kontekście cen OC wielu ekspertów mówi tylko o doraźnych rozwiązaniach i pomija wpływ wypadkowości na koszty obowiązkowych polis. „Działania skutkujące poprawą bezpieczeństwa ruchu drogowego są najlepszym sposobem na długookresowe ograniczenie składek OC bez negatywnych konsekwencji dla ofiar ...

-

![5 technik stosowanych przez cyberprzestępców 5 technik stosowanych przez cyberprzestępców]()

5 technik stosowanych przez cyberprzestępców

... danych poprzez podszywanie się pod znane i budzące powszechne zaufanie instytucje, w tym m.in. pod firmy kurierskie i banki, ale również pod znajomych z pracy. Cyberprzestępcy wysyłają do swoich ofiar ...

-

![Konfiskata samochodu pijanego kierowcy już w marcu Konfiskata samochodu pijanego kierowcy już w marcu]()

Konfiskata samochodu pijanego kierowcy już w marcu

... się pod tym względem przełomowym, bo ich liczba spadła o 11,7%. Natomiast liczba ofiar śmiertelnych takich wypadków raz rośnie, raz maleje. W roku 2022 zmalała o prawie 19 ... zniwelowana. Co zrobić, żeby skutecznie przemówić do kierowców? Na podstawie podanych wyżej danych widać, że statystyki nie wskazują na jasną korelację – coraz wyższe kary, coraz ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

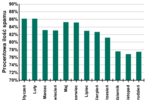

... aby ofiarą infekcji padły tysiące ofiar. Strony, które rozprzestrzeniały robaki Viking oraz Fujack, były stronami umożliwiającymi współdzielenie pików. Wirus został rozprzestrzeniony przez więcej niż jedną osobę. Twórcy wirusa sprzedawali ekskluzywne warianty Fujacka przeznaczone do kradzieży danych użytkownika dotyczących gier online. Przyczyniło ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

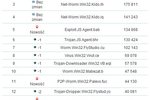

... znajdowało się w poczcie elektronicznej. Czytelnicy być może pamiętają, że Zbot jest trojanem stworzonym w celu kradzieży poufnych danych użytkownika i pobierania innych szkodliwych programów na komputery ofiar. Uzyskiwane w ten sposób informacje są następnie sprzedawane na czarnym rynku. Jeden z najnowszych wariantów trojana Trojan-Dropper.Win32 ...

-

![Cyberprzestępczość - kolejne aresztowania Cyberprzestępczość - kolejne aresztowania]()

Cyberprzestępczość - kolejne aresztowania

... będącym dzielnicą Nowosybirska, 22-letni student został zatrzymany pod zarzutem zakupienia danych dotyczących sześciu kart kredytowych, tworzenia ich kopii oraz wykorzystywania ich ... w celu przechwycenia numerów telefonu ofiar, ich loginów i haseł. Następnie zdołał uzyskać kopię kart SIM swoich ofiar od operatora telefonii komórkowej i stworzyć ...

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

ESET: zagrożenia internetowe VIII 2013

... najważniejsze dane, niezbędne do skutecznego wykradania pieniądze z kont bankowych swoich ofiar - jednorazowe hasła SMS. Sama infekcja, jak opisują eksperci z firmy ... infekcji: 1.52% Win32/Dorkbot.A to robak rozprzestrzeniający się za pomocą wymiennych nośników danych. Zawiera backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda ...

-

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia]()

Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia

... czynników: ewolucja i dostępność oprogramowania w modelu usługowym Ransomware-as-a-Service (RaaS), próby uzyskiwania wysokich okupów od ofiar o dużej skali działalności czy też groźba ujawnienia skradzionych danych w przypadku niespełnienia żądań. Spośród analizowanych rodzajów ransomware’u najbardziej aktywnymi były, występujące w różnym stopniu ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... szczepień lub testów na COVID-19, jak i certyfikaty covidowe były jednymi z częstych tematów wiadomości phishingowych, mających na celu pozyskanie danych osobowych ofiar. Z początkiem roku telemetria ESET dostrzegła również rosnącą aktywność kampanii mailowych wykorzystujących teorie spiskowe związane z wirusem SARS-CoV-2. Kolejne odsłony pandemii ...

-

![Scam telefoniczny - jak go powstrzymać? Scam telefoniczny - jak go powstrzymać?]()

Scam telefoniczny - jak go powstrzymać?

... zrobić. W praktyce prawdopodobnie instalowane jest złośliwe oprogramowanie, ponieważ później z konta ofiar znika kwota ponad 1000 euro. Nasz kolega, Maciej, miał to szczęście ... , gdy się tego nie spodziewasz, nie podawaj mu swoich danych osobowych ani żadnych innych informacji, danych bankowych czy informacji związanych z pieniędzmi. Nie przekazuj ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... instrukcje dotyczące przewrócenia systemu. Oprócz swojej głównej “aktywności” Bredolab pobierał na komputery ofiar boty spamowe, takie jak Rustock (Backdoor.Win32.HareBot) oraz Pushdo ... na przykład to, że banki nigdy nie proszą swoich klientów o wprowadzenie danych uwierzytelniających na stronach, do których prowadzą zawarte w e-mailach odsyłacze. ...

-

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?]()

Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?

... do każdego celu, co ograniczało przydatność stosowania wskaźników infekcji w celu zidentyfikowania innych ofiar. Opublikowanie online ogromnej ilości danych może mieć bezpośredni wpływ na to, co ludzie myślą i w co wierzą: o czym świadczy upublicznienie danych przez ugrupowanie ShadowBrokers oraz inne tego rodzaju publikacje informacji osobistych ...

-

![Kaspersky Lab: szkodliwe programy VI 2010 Kaspersky Lab: szkodliwe programy VI 2010]()

Kaspersky Lab: szkodliwe programy VI 2010

... i przesyłanych plików oraz nadaje im chwytliwe nazwy, przyciągając w ten sposób uwagę potencjalnych ofiar. Do innych sposobów powielania Worm.Win32.Palevo.fuc można zaliczyć wielokrotne ... .Win32.FunWeb.ds na dwunastym miejscu. Celem tego programu jest gromadzenie danych na temat haseł wprowadzanych przez użytkowników w wyszukiwarkach. Dane te są ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... na których sprzedawane są dane osobowe posiadaczy kart. Kolejną popularną grupą ofiar ataków DDoS stanowią strony oferujące tzw. hosting typu „bullet-proof” oraz ... momencie wykrycia ataku DDoS zostaje uruchomiony system, który odrzuca wszystkie pakiety danych z wyjątkiem tych, które pochodzą z określonego państwa. Na dostęp do zasobu zezwala się z ...

-

![Boże Narodzenie: czas na spear phishing [© Ivelin Radkov - Fotolia.com] Boże Narodzenie: czas na spear phishing]()

Boże Narodzenie: czas na spear phishing

... danych użytkowników poczty mailowej (np. ... danych klientów i jednocześnie ich ofiarą. Spear phishing – sprytniejsza odmiana phishingu Najnowszą metoda ataków na użytkowników poczty elektronicznej nosi nazwę spear phishingu. Czym różni się od phishingu? Obie metody bazują na tej samej koncepcji – cyberprzestępcy wysyłają e-maile do swoich ofiar ...

-

![Nietrafiony prezent czyli narzędzie cyberprzestępcy [© Andrey Armyagov - Fotolia.com] Nietrafiony prezent czyli narzędzie cyberprzestępcy]()

Nietrafiony prezent czyli narzędzie cyberprzestępcy

... pokazuje, że całkowitą rekompensatę strat otrzymało jedynie 56% respondentów. 16% ofiar mogło liczyć jedynie na częściowy zwrot utraconych pieniędzy, a 28% ... ochronę informacji poufnych, w tym danych finansowych” – powiedziała Elena Karczenko, dyrektor ds. zarządzania produktami konsumenckimi, Kaspersky Lab. W ochronie danych finansowych pomocne ...

-

![Zagrożenia internetowe w 2016 roku wg Kaspersky Lab Zagrożenia internetowe w 2016 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2016 roku wg Kaspersky Lab

... w telewizorze oraz cyberprzestępcy w ekspresie do kawy. Oprogramowanie blokujące dostęp do danych i żądające zapłacenia okupu (tzw. ransomware) stanie się bardziej rozpowszechnione niż ... zapłacić, oraz będą sprzedawali zainteresowanym stronom dostęp cyfrowy do ofiar wysokiego szczebla w ramach tzw. oferty “dostęp jako usługa”. Bałkanizacja internetu ...

-

![Trend Micro: zagrożenia internetowe I poł. 2016 [© wsf-f - Fotolia.com] Trend Micro: zagrożenia internetowe I poł. 2016]()

Trend Micro: zagrożenia internetowe I poł. 2016

... o wielu poważnych lukach na poziomie przeglądarki i jądra, wykrytych podczas konkursu Pwn2Own. Wycieki danych są plagą w wielu branżach. W pierwszej połowie roku wycieki danych miały miejsce zarówno w sektorze prywatnym, jak i publicznym. Wśród ofiar znalazły się firmy Myspace i Verizon, a także kilka szpitali i instytucji rządowych. Szkodliwe ...

-

![Model RaaS atakuje [© Bacho Foto - Fotolia.com] Model RaaS atakuje]()

Model RaaS atakuje

... danych w trybie offline. Z punktu widzenia cyberprzestępcy zaletą szyfrowania offline jest brak generowania zaburzeń w ruchu sieciowym, co utrudnia wykrycie wrogiej aktywności. Jego wadą jest jednak fakt, że wiele ofiar ... pory nie opracowano sposobu na odszyfrowanie zablokowanych tą metodą danych bez opłacenia okupu i uzyskania klucza od przestępców. ...

-

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet]()

Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet

... ręce roboty, co ma wyraźny związek z coraz większą powszechnością podłączanych do sieci urządzeń, które mają możliwość uzyskiwania dostępu do danych osobistych i finansowych potencjalnych ofiar. Mowa tu o sprzętach IoT oraz infrastrukturze krytycznej stosowanych zarówno w samochodach, jak i w biurach czy smart cities. Cyfrowi kryminaliści są ...

-

![Najpopularniejsze cyberzagrożenia 2017 roku [© arrow - Fotolia.com] Najpopularniejsze cyberzagrożenia 2017 roku]()

Najpopularniejsze cyberzagrożenia 2017 roku

... in. brytyjskich szpitali i rosyjskiego MSZ. Przeprowadzony w połowie maja atak WannaCry szyfrował wszystkie pliki zapisane na dyskach ofiar, niemal nieodwracalnie blokując do nich dostęp. Za odblokowanie danych cyberprzestępcy żądali okupu w kryptowalucie bitcoin. Użytkownicy mieli się spieszyć, ponieważ koszty zdjęcia blokady rosły wraz z upływem ...

-

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r. [© mkitina4 - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.]()

Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.

... - czyli wykorzystania złośliwego oprogramowania do wykopywania kryptowalut. Cyberprzestępcy wykorzystują moc obliczeniową komputerów niczego nieświadomych ofiar do ich wydobywania. Industrial malware i kradzież danych za pomocą obrazów Wzrasta liczba wykrytych luk bezpieczeństwa w przemysłowych systemach kontroli i bezpieczeństwa. Udane ataki ...

-

![Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo? [© pixabay.com] Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo?]()

Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo?

... zapoznać się z jej treścią. Nie podejmować pochopnych decyzji, nie podawać żadnych danych i nie otwierać żadnych linków lub plików załączonych do wiadomości. Nawet ... , że część z nich może uwierzyć w prawdziwość takiego maila. Zazwyczaj nadawca chce wzbudzić u ofiar poczucie pilności, prosząc o jak najszybszą reakcję zanim „nagroda przepadnie”. Aby ...

-

![Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach [© adrian_ilie825 - Fotolia.com] Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach]()

Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach

... kliknięciu prowadzą przez szereg linków do strony zaprojektowanej w celu kradzieży danych logowania. Ataki phishingowe wykorzystujące platformę do udostępniania dokumentów biznesowych ... były hostowane na stronie i zawarte w e-mailach, mających na celu przekierowanie ofiar na fałszywą stronę. Zarówno osoby prywatne, jak i organizacje, w tym instytucje ...

-

![35 lat ransomware 35 lat ransomware]()

35 lat ransomware

... zaczęli stosować zaawansowaną enkrypcję kluczem publicznym, co znacząco utrudniało odzyskanie danych. GPCode stał się inspiracją dla kolejnych wariantów ransomware. Wczesne ataki ... dane ofiar, ale także wykradali poufne informacje, grożąc ich ujawnieniem, co stawiało osoby zarządzające firmami w obliczu podwójnego ryzyka – utraty dostępu do danych ...

-

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców]()

McAfee: metody działania cyberprzestępców

... łączą podstawowe mechanizmy psychologii społecznej ze złośliwym kodem, używanym do kradzieży danych. Wszystko po to, aby nakłonić nas do otwierania załączników, ... obejść zabezpieczenia. Internetowi oszuści nieustannie obmyślają nowe sposoby na wykorzystanie swoich ofiar. Obecnie skupili oni swoje wysiłki na próbach oszukiwania ludzi, a nie omijania ...

-

![Płatności kartami: 36 tys. fraudów w 2009r. Płatności kartami: 36 tys. fraudów w 2009r.]()

Płatności kartami: 36 tys. fraudów w 2009r.

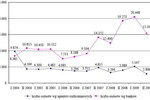

... tygodniem nowe wątki. Jednym z nich jest kradzież pieniędzy z kart płatniczych ofiar tragedii i to już w kilkadziesiąt minut po katastrofie. Najgłośniejsza sprawa ... dokonanych przy użyciu kart płatniczych wg danych pochodzących od banków i agentów rozliczeniowych w latach 2004 - 2009 Z danych przekazywanych przez agentów rozliczeniowych wynika, że ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polska motoryzacja a bezpieczeństwo na drodze [© Scanrail - Fotolia.com] Polska motoryzacja a bezpieczeństwo na drodze](https://s3.egospodarka.pl/grafika/wypadki-na-drogach/Polska-motoryzacja-a-bezpieczenstwo-na-drodze-apURW9.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![Wypadki drogowe: najwięcej latem [© Photographee.eu - Fotolia.com] Wypadki drogowe: najwięcej latem](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Wypadki-drogowe-najwiecej-latem-141095-150x100crop.jpg)

![Ataki DDoS oznaczają duże koszty i utratę reputacji firmy [© profit_image - Fotolia.com] Ataki DDoS oznaczają duże koszty i utratę reputacji firmy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-DDoS-oznaczaja-duze-koszty-i-utrate-reputacji-firmy-165808-150x100crop.jpg)

![Ferie zimowe 2017: Egipt znowu na topie? [© cheger - Fotolia.com] Ferie zimowe 2017: Egipt znowu na topie?](https://s3.egospodarka.pl/grafika2/ferie-zimowe-2017/Ferie-zimowe-2017-Egipt-znowu-na-topie-186518-150x100crop.jpg)

![Ubezpieczenie samochodu dało nam po kieszeni - bilans 2016 [© HasanEROGLU - Fotolia.com] Ubezpieczenie samochodu dało nam po kieszeni - bilans 2016](https://s3.egospodarka.pl/grafika2/ubezpieczenie-samochodu/Ubezpieczenie-samochodu-dalo-nam-po-kieszeni-bilans-2016-186803-150x100crop.jpg)

![Częstsze kolizje drogowe podwyższają ceny OC [© phantom1311 - Fotolia.com] Częstsze kolizje drogowe podwyższają ceny OC](https://s3.egospodarka.pl/grafika2/stluczki-drogowe/Czestsze-kolizje-drogowe-podwyzszaja-ceny-OC-192973-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Lab-podsumowuje-2016-rok-Co-nas-nekalo-185725-150x100crop.jpg)

![Boże Narodzenie: czas na spear phishing [© Ivelin Radkov - Fotolia.com] Boże Narodzenie: czas na spear phishing](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Boze-Narodzenie-czas-na-spear-phishing-148198-150x100crop.jpg)

![Nietrafiony prezent czyli narzędzie cyberprzestępcy [© Andrey Armyagov - Fotolia.com] Nietrafiony prezent czyli narzędzie cyberprzestępcy](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Nietrafiony-prezent-czyli-narzedzie-cyberprzestepcy-149389-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe I poł. 2016 [© wsf-f - Fotolia.com] Trend Micro: zagrożenia internetowe I poł. 2016](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-pol-2016-180580-150x100crop.jpg)

![Model RaaS atakuje [© Bacho Foto - Fotolia.com] Model RaaS atakuje](https://s3.egospodarka.pl/grafika2/ransomware/Model-RaaS-atakuje-189584-150x100crop.jpg)

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2018-Znamy-prognozy-Fortinet-199777-150x100crop.jpg)

![Najpopularniejsze cyberzagrożenia 2017 roku [© arrow - Fotolia.com] Najpopularniejsze cyberzagrożenia 2017 roku](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Najpopularniejsze-cyberzagrozenia-2017-roku-200213-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r. [© mkitina4 - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-IV-kw-2017-r-203951-150x100crop.jpg)

![Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo? [© pixabay.com] Seniorzy na celowniku hakerów. Jak dbać o cyberbezpieczeństwo?](https://s3.egospodarka.pl/grafika2/seniorzy/Seniorzy-na-celowniku-hakerow-Jak-dbac-o-cyberbezpieczenstwo-242952-150x100crop.jpg)

![Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach [© adrian_ilie825 - Fotolia.com] Narzędzia do współpracy i współdzielenia plików coraz częściej wykorzystywane w cyberatakach](https://s3.egospodarka.pl/grafika2/cyberataki/Narzedzia-do-wspolpracy-i-wspoldzielenia-plikow-coraz-czesciej-wykorzystywane-w-cyberatakach-263115-150x100crop.jpg)

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/McAfee-metody-dzialania-cyberprzestepcow-apURW9.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)